条件付きアクセス ポリシー テンプレート

条件付きアクセス テンプレートは、Microsoft の推奨事項と整合性がある新しいポリシーをデプロイするための便利な方法を提供します。 これらのテンプレートは、さまざまな顧客の種類および場所で一般的に使用されるポリシーに合わせて、最大限の保護を提供するように設計されています。

テンプレートのカテゴリ

条件付きアクセス ポリシー テンプレートは、次のカテゴリに分類されます。

Microsoft では、すべての組織のベースとして、これらのポリシーを推奨しています。 これらのポリシーはグループとして展開することをお勧めします。

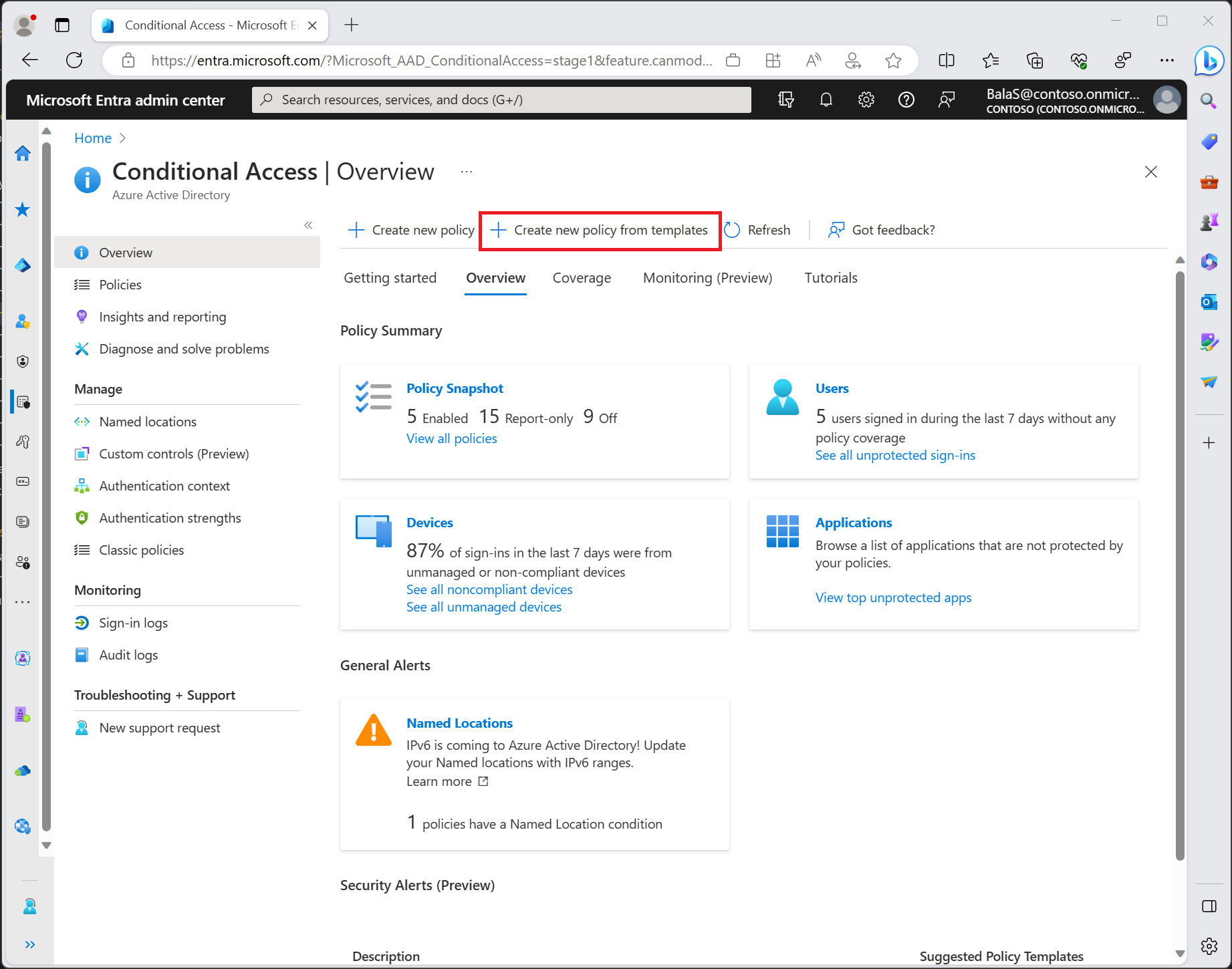

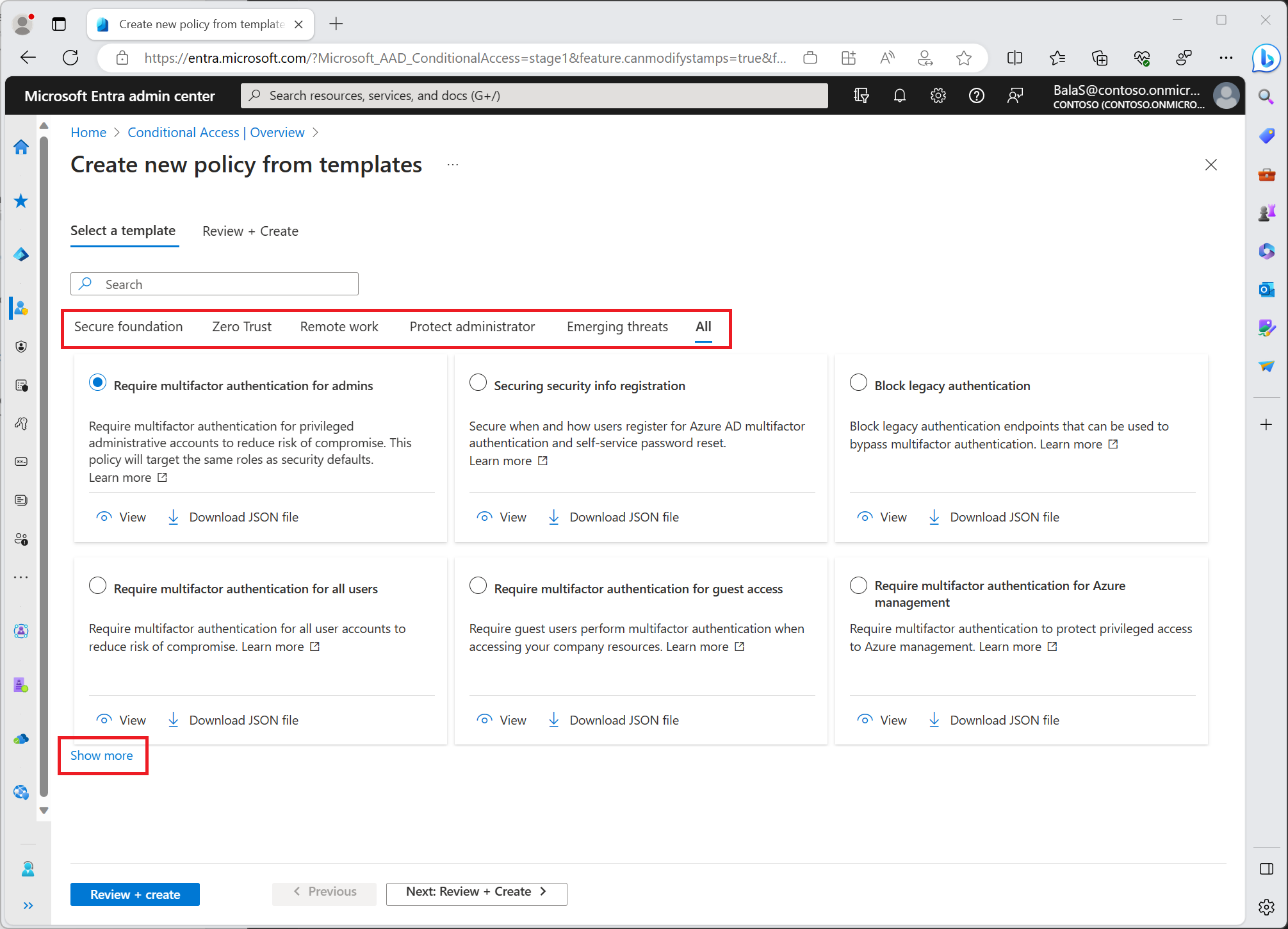

これらのテンプレートは、Microsoft Entra 管理センター>保護>条件付きアクセス>テンプレートから新しいポリシーを作成するにあります。 [表示数を増やす] を選択して、各シナリオのすべてのポリシー テンプレートを表示します。

重要

条件付きアクセス テンプレート ポリシーは、ポリシーを作成しているユーザーのみをテンプレートから除外します。 組織で他のアカウントを除外する必要がある場合は、作成された後にポリシーを変更できます。 これらのポリシーは、Microsoft Entra 管理センター>保護>条件付きアクセス>ポリシー で確認できます。 ポリシーを選択してエディターを開き、除外されるユーザーとグループを変更して、除外するアカウントを選択します。

既定では、各ポリシーは レポート専用モード で作成されるため、意図した結果を得るために、各ポリシーを有効にする前に、組織で使用状況をテストおよび監視することをお勧めします。

組織は、個々のポリシー テンプレートを選択できるほか、次のことが可能です。

- ポリシー設定の概要を表示する。

- 組織のニーズに基づいてカスタマイズするために編集する。

- プログラムのワークフローで使用するために JSON 定義をエクスポートする。

- これらの JSON 定義は、編集した後、[ポリシー ファイルのアップロード] オプションを使用して、メインの [条件付きアクセス ポリシー] ページでインポートできます。

その他の一般的なポリシー

ユーザーの除外

条件付きアクセス ポリシーは強力なツールであり、次のアカウントをポリシーから除外することをお勧めします。

- 緊急アクセス用アカウントまたは非常用アカウント。テナント全体でアカウントがロックアウトされるのを防ぎます。 発生する可能性は低いシナリオですが、すべての管理者がテナントからロックアウトされた場合に、ご自身の緊急アクセス用管理アカウントを使用してテナントにログインし、アクセスの復旧手順を実行できます。

- 詳しくは、「Microsoft Entra ID で緊急アクセス用管アカウントを管理する」をご覧ください。

- サービス アカウントとサービス プリンシパル (Microsoft Entra Connect 同期アカウントなど)。 サービス アカウントは、特定のユーザーに関連付けられていない非対話型のアカウントです。 これらは通常、アプリケーションへのプログラムによるアクセスを可能にするバックエンド サービスによって使用されますが、管理目的でシステムにサインインする場合にも使用されます。 プログラムでは MFA を完了できないため、このようなサービス アカウントは対象外とする必要があります。 サービス プリンシパルによる呼び出しは、ユーザーをスコープとする条件付きアクセス ポリシーではブロックされません。 ワークロード ID の条件付きアクセスを使用して、サービス プリンシパルを対象とするポリシーを定義します。

- 組織のスクリプトまたはコードでこれらのアカウントが使用されている場合は、それをマネージド ID に置き換えることを検討してください。 これらの特定のアカウントは、一時的な回避策として、ベースライン ポリシーの対象外にすることができます。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示