この記事では、エラー メッセージと Microsoft Entra サインイン ログを確認することで、条件付きアクセスに関連する予期しないサインイン結果を修正します。

"すべて" の結果を選択する

条件付きアクセス フレームワークを使用すると、構成の柔軟性が大幅に向上します。 ただし、この柔軟性は、不要な結果を避けるために、リリースする前に各構成ポリシーを慎重に確認する必要があります。 このコンテキストでは、 すべてのユーザー/グループ/リソースなどの完全なセットに影響する割り当てに特別な注意を払います。

次の構成は使用しないでください。

すべてのユーザー、すべてのリソースに対して:

- アクセスをブロック する - この構成により、組織全体がブロックされます。

- デバイスを準拠としてマークする必要がある - デバイスをまだ登録していないユーザーの場合、このポリシーは Intune ポータルへのアクセスを含むすべてのアクセスをブロックします。 デバイスが登録されていない管理者の場合、このポリシーを使用すると、ポリシーを変更するために再びサインインできなくなります。

- ハイブリッド Microsoft Entra ドメイン参加済みデバイスが必要 - このポリシーは、Microsoft Entra ハイブリッド参加済みデバイスがない場合に、組織内のすべてのユーザーのアクセスをブロックすることもできます。

- アプリ保護ポリシーが必要 - Intune ポリシーを持っていない場合、このポリシーは組織内のすべてのユーザーのアクセスをブロックすることもできます。 Intune アプリ保護ポリシーを持つクライアント アプリがない管理者の場合、このポリシーを使用すると、Intune や Azure などのポータルに戻ることはできなくなります。

すべてのユーザー、すべてのリソース、すべてのデバイス プラットフォームに対して:

- アクセスのブロック - この構成では組織全体がブロックされます。

条件付きアクセスのサインインの割り込み

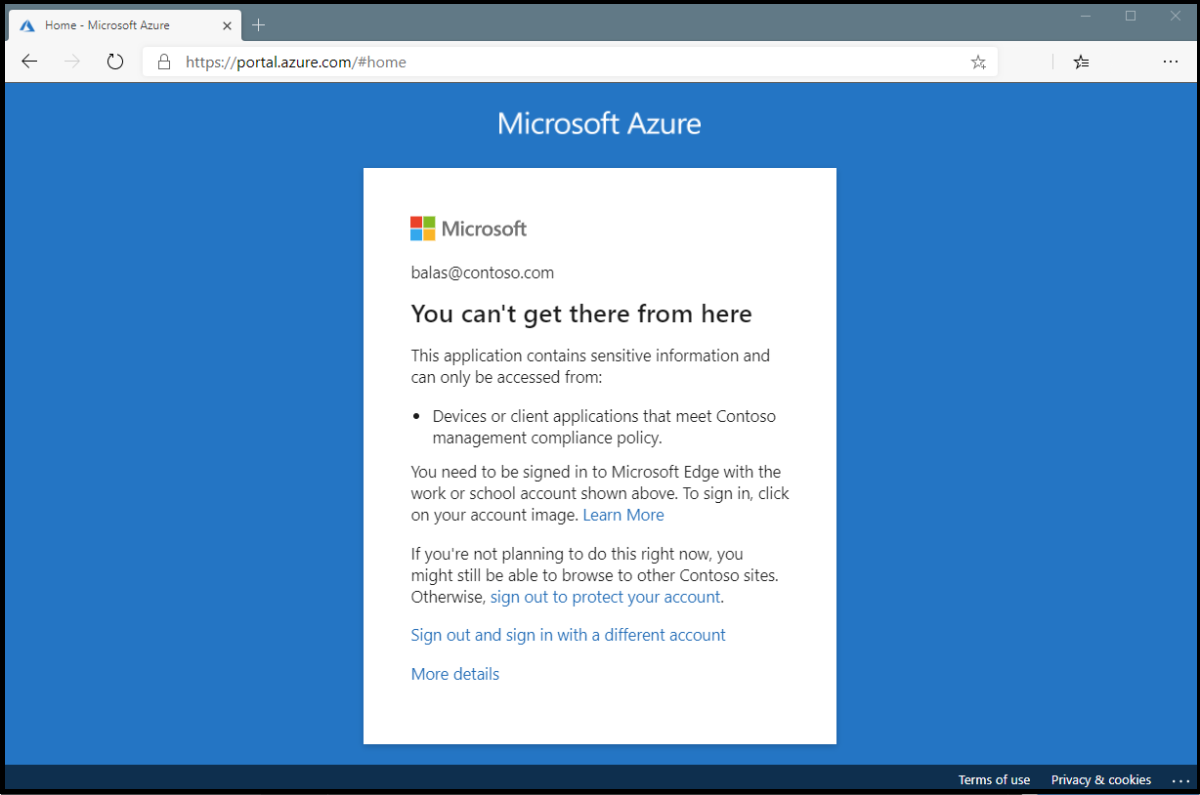

表示されるエラー メッセージを確認します。 Web ブラウザーでサインインする場合は、通常、エラー ページに詳細情報が表示されます。 多くの場合、この情報は問題を説明し、解決策を提案します。

このエラーでは、会社のモバイル デバイス管理ポリシーを満たすデバイスまたはクライアント アプリケーションからのみアプリケーションを使用できることを示すメッセージが表示されます。 ここでは、アプリケーションとデバイスがポリシーを満たしていません。

Microsoft Entra サインイン イベント

サインインの中断に関する詳細情報を取得するには、Microsoft Entra サインイン イベントを確認して、適用された条件付きアクセス ポリシーとその理由を確認します。

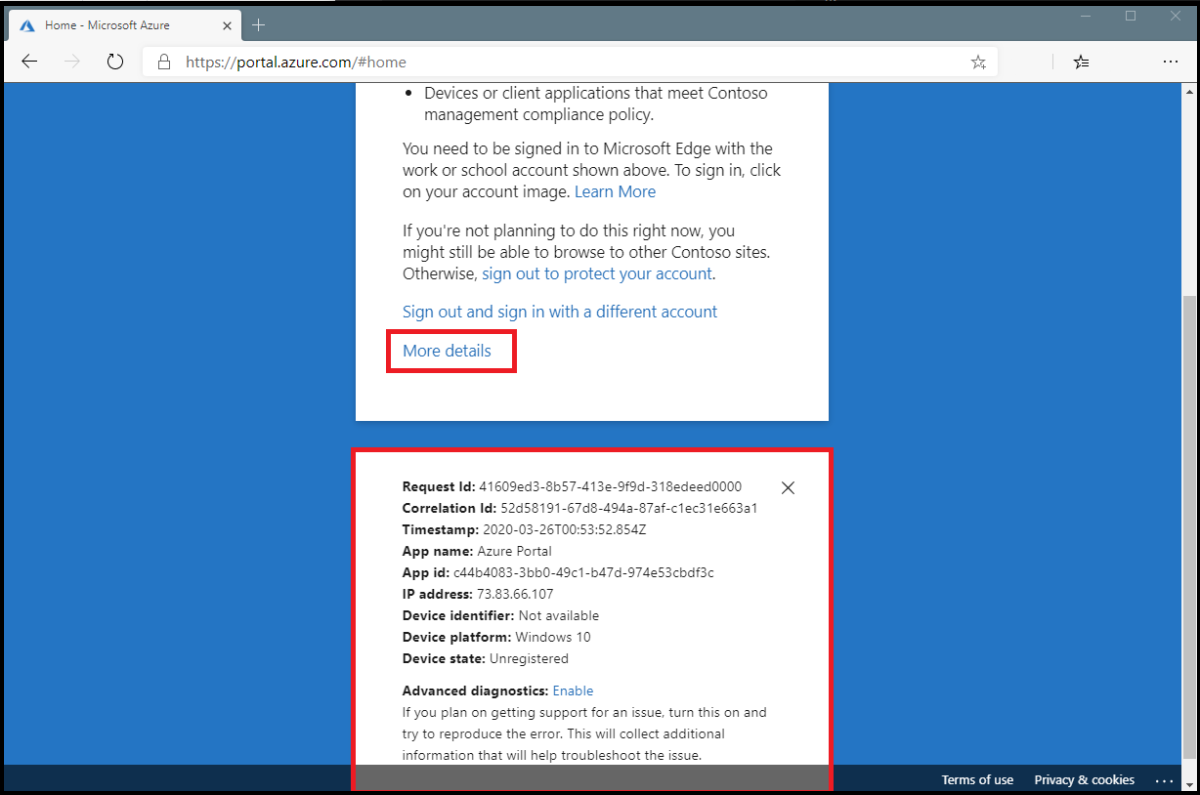

問題に関する詳細は、最初のエラー ページで [詳細] をクリックすると表示できます。 [詳細] をクリックすると、トラブルシューティング情報が表示されます。この情報は、Azure AD サインイン イベントでユーザーに表示された特定のエラー イベントを検索する場合や、Microsoft Entra でサポート インシデントを開く場合に役立ちます。

次の手順に従って、適用された条件付きアクセス ポリシーとその理由を確認します。

Microsoft Entra 管理センターに、少なくともレポート閲覧者としてサインインします。

Entra ID>に移動し、モニタリングとヘルス>のサインイン ログを参照します。

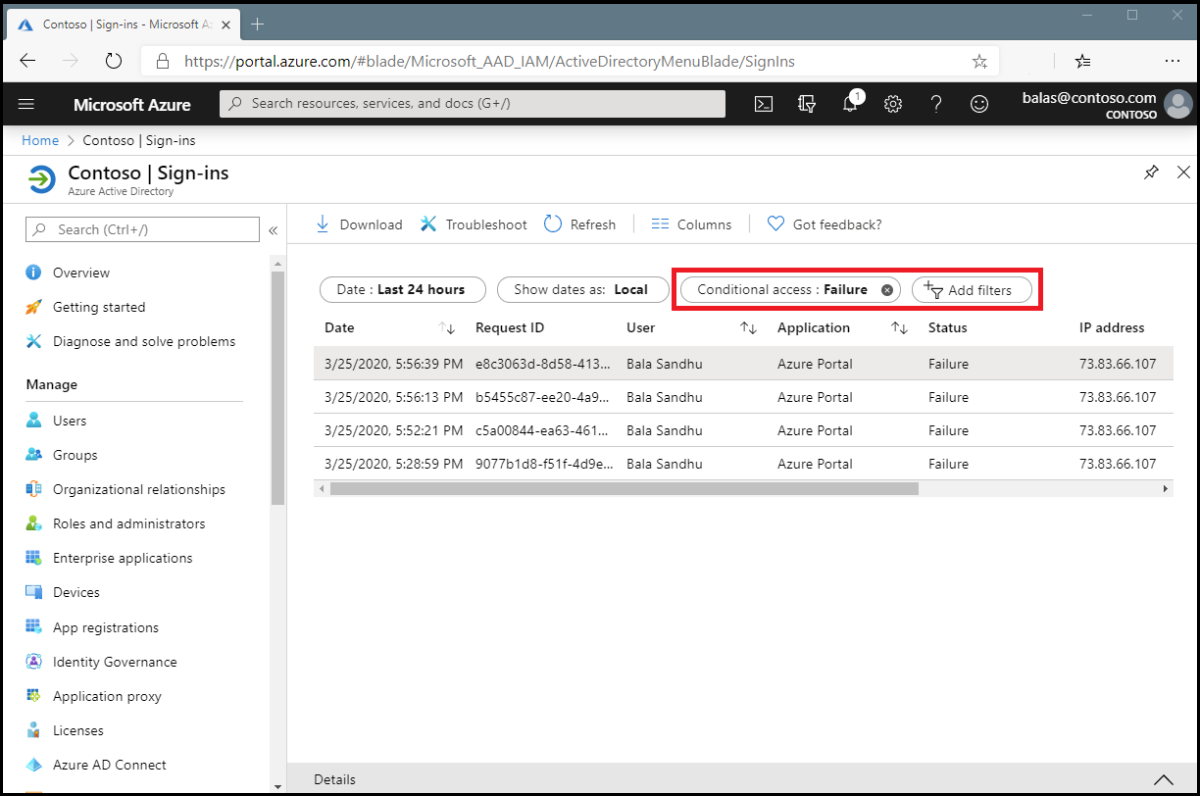

確認するサインインのイベントを見つけます。 フィルターと列を追加または削除して、不要な情報を除外します。

- 次のようなフィルターを追加して範囲を絞り込みます。

- 関連付け ID: 調査対象の特定のイベントがある場合。

- 条件付きアクセス: ポリシーの失敗/成功を表示します。 フィルターの範囲を設定して、失敗のみを表示するように結果を制限します。

- ユーザー名: 特定のユーザーに関連する情報を表示します。

- 日付: 問題の概算時間に範囲を設定します。

- 呼び出されたリソースに関連する情報を表示するリソース。

- 次のようなフィルターを追加して範囲を絞り込みます。

ユーザーのサインインエラーに対応するサインイン イベントを見つけたら、[ 条件付きアクセス ] タブを選択します。[条件付きアクセス] タブには、サインインが中断された特定のポリシーが表示されます。

- [トラブルシューティングおよびサポート] タブの情報により、コンプライアンス要件を満たしていなかったデバイスなど、サインインが失敗した理由が明確に示される場合があります。

- さらに調査するには、 [ポリシー名] をクリックして、ポリシーの構成にドリルダウンします。 [ポリシー名] をクリックすると、選択したポリシーのポリシー構成ユーザー インターフェイスが表示され、レビューおよび編集できます。

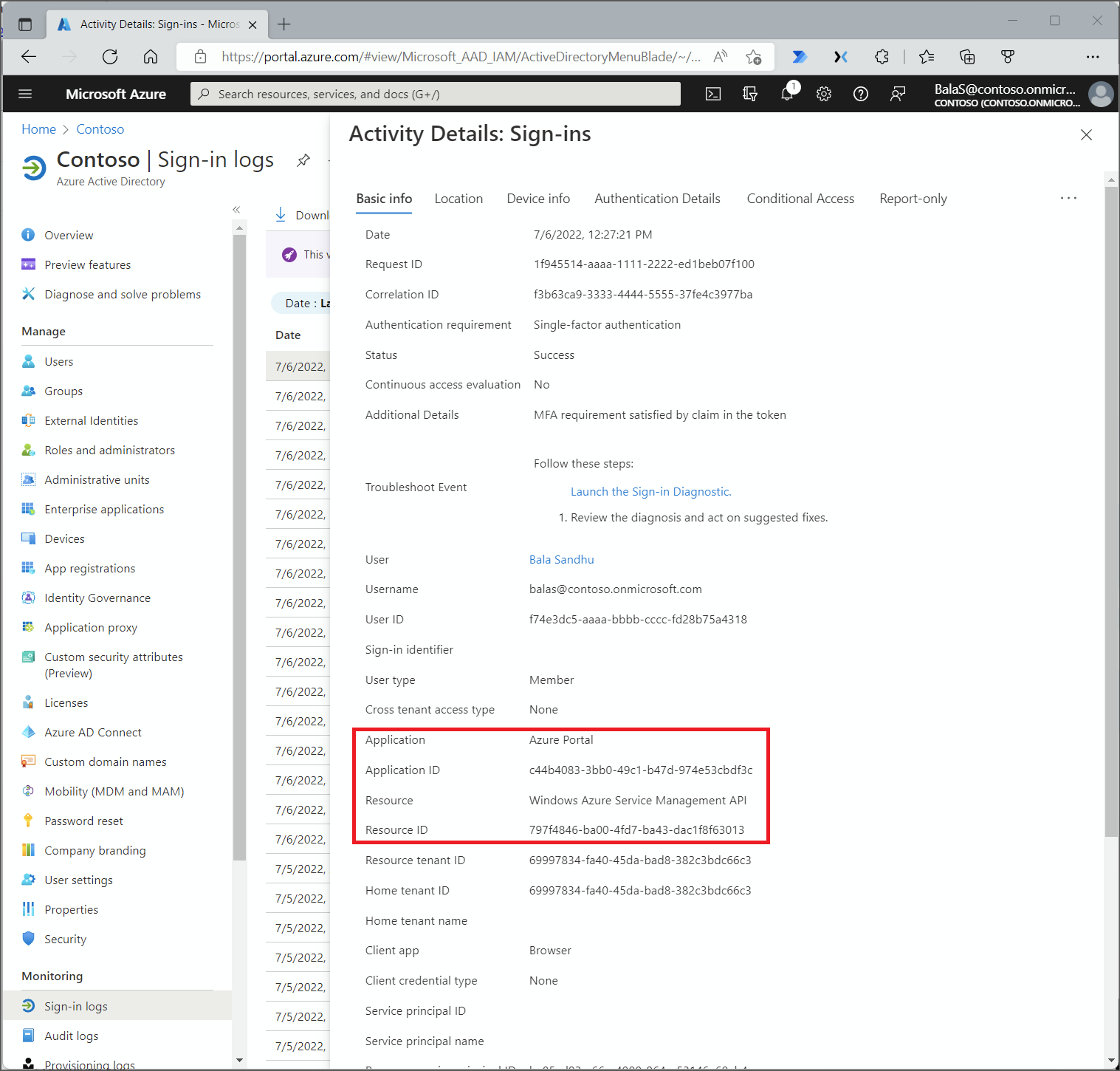

- 条件付きアクセス ポリシーの評価に使用された クライアント ユーザーとデバイスの詳細は、サインイン イベントの [基本情報] 、 [場所] 、 [デバイス情報] 、 [認証の詳細] 、 [追加情報] タブでも参照できます。

ポリシーが意図したとおりに機能しない

サインイン イベントでポリシーの右側にある省略記号を選択すると、ポリシーの詳細が表示されます。 このオプションは、ポリシーが適用された理由の詳細を管理者に提供します。

左側にはサインイン時に収集された詳細情報が表示され、右側には適用された条件付きアクセス ポリシーの要件をそれらの詳細が満たすかどうかが示されます。 条件付きアクセス ポリシーは、すべての条件が満たされているか、構成されていない場合にのみ適用されます。

イベント内の情報がサインイン結果を理解したり、目的の結果を得るためにポリシーを調整したりするのに十分でない場合は、サインイン診断ツールを使用します。 サインイン診断は基本情報>トラブルシューティングイベントの下にあります。 サインイン診断の詳細については、「 Microsoft Entra ID でのサインイン診断とは」を参照してください。 What If ツールを使って条件付きアクセス ポリシーのトラブルシューティングを行うこともできます。

サポート インシデントを送信する必要がある場合は、サインイン イベントの要求 ID、時刻、日付をインシデントの詳細に含めます。 この情報は、Microsoft サポートが懸念している特定のイベントを見つけるのに役立ちます。

条件付きアクセスの一般的なエラー コード

| サインイン エラー コード | エラー文字列 |

|---|---|

| 53000 | デバイスが準拠していない |

| 53001 | DeviceNotDomainJoined |

| 53002 | 使用したアプリケーションは承認されたアプリではありません |

| 53003 | 条件付きアクセスによりブロックされています |

| 53004 | リスクによりProofUpがブロックされました |

| 53009 | アプリケーションで Intune 保護ポリシーを適用する必要がある |

Microsoft Entra 認証および承認のエラーコードについて詳しく学びましょう。 一覧のエラー コードには、 AADSTS のプレフィックスと、ブラウザーに表示されるコード ( AADSTS53002など) が表示されます。

サービスの依存関係

一部のシナリオでは、クラウド アプリが条件付きアクセス ポリシーによってブロックされるリソースに依存しているため、ユーザーがブロックされます。

サービスの依存関係を確認するには、サインインによって呼び出されたアプリケーションとリソースのサインイン ログを確認します。 次のスクリーンショットでは、アプリケーションは Azure Portal ですが、リソースは Azure Resource Manager です。 このシナリオを対象にするには、条件付きアクセス ポリシー内のすべてのアプリケーションとリソースを結合します。

オーディエンス報告

ユーザーが Microsoft Teams などのアプリにサインインすると、実際には Teams チャット、Outlook 予定表、Excel ドキュメントなどの複数のリソースへのアクセスが要求されます。 ユーザーは Teams クライアントにのみサインインしていると思われるかもしれませんが、条件付きアクセス ポリシーはこれらすべてのリソースに適用されます。 たとえば、管理者が SharePoint または特定の SharePoint サイトへのアクセスを制限する場合、ユーザーが Teams にのみサインインしていると思う場合でも、ポリシーが適用されます。

サインイン ログで対象ユーザーがレポートすると、管理者はサインイン イベントの一部として要求されたすべてのリソースを確認できます。 これは、すべての有効なポリシーまたはレポート専用ポリシーの [リソース] セクションの下に [対象ユーザー ] として表示されます。

管理者は、[条件付きアクセス] タブでポリシーを選択した後、サインイン ログで 対象ユーザー を検索します。

管理者は対象ユーザー レポートを使用して、CA ポリシーがサインイン イベントに適用される理由または適用されない理由を確認します。 たとえば、一覧の対象ユーザーの 1 つがポリシーのスコープ内にあるため、ポリシーは特定のサインイン イベントに適用されます。

ロックアウトされた場合の対処方法

条件付きアクセス ポリシーの設定が正しくないためロックアウトされている場合:

- 組織内の他の管理者がまだブロックされていないかどうかを確認します。 アクセス権を持つ管理者は、サインインに影響を与えるポリシーを無効にすることができます。

- 組織内の管理者がポリシーを更新できない場合は、 サポート リクエストを送信します。 Microsoft はレビューをサポートし、確認後に、アクセスを妨げる条件付きアクセス ポリシーを更新します。