Microsoft Entra ID でセルフサービス グループ管理を設定する

Microsoft Entra ID で、ユーザーが独自のセキュリティ グループまたは Microsoft 365 グループを作成および管理することを許可できます。 グループの所有者は、メンバーシップ要求を承認または拒否できます。また、グループ メンバーシップの制御を委任できます。 セルフサービスによるグループ管理機能は、メールを有効にしたセキュリティ グループまたは配布リストでは使用できません。

セルフサービス グループ メンバーシップ

共有リソースへのアクセスを管理するために使用されるセキュリティ グループのユーザーによる作成を許可できます。 ユーザーは、Azure Active Directory (Azure AD) PowerShell を使用して、または [マイ グループ] ポータルから、Azure portal でセキュリティ グループを作成できます。

Note

Azure AD および MSOnline PowerShell モジュールは、2024 年 3 月 30 日の時点で非推奨となります。 詳細については、 非推奨の最新情報を参照してください。 この日以降、これらのモジュールのサポートは、Microsoft Graph PowerShell SDK への移行支援とセキュリティ修正プログラムに限定されます。 非推奨になるモジュールは、2025 年 3 月 30 日まで引き続き機能します。

Microsoft Entra ID (旧称 Azure AD) を使用するには、 Microsoft Graph PowerShell に移行することをお勧めします。 移行に関する一般的な質問については、「移行に関する FAQ」を参照してください。 注: バージョン 1.0.x の MSOnline では、2024 年 6 月 30 日以降に中断が発生する可能性があります。

メンバーシップを更新できるのはグループの所有者だけですが、グループ所有者が [マイ グループ] ポータルからメンバーシップ要求を承認または拒否できるようにすることができます。 [マイ グループ] ポータル経由でセルフサービスによって作成されたセキュリティ グループには、所有者による承認か自動承認かにかかわらず、すべてのユーザーが参加できます。 [マイ グループ] ポータルでは、グループを作成するときにメンバーシップ オプションを変更できます。

Microsoft 365 グループは、ユーザーに共同作業の機会を提供します。 SharePoint、Microsoft Teams、Planner などの任意の Microsoft 365 アプリケーションでグループを作成できます。 また、Microsoft Graph PowerShell を使用して、または [マイ グループ] ポータルから、Azure portal に Microsoft 365 グループを作成することもできます。 セキュリティ グループと Microsoft 365 グループの違いの詳細については、グループの詳細に関するページを参照してください。

| グループの作成場所 | セキュリティ グループの既定の動作 | Microsoft 365 グループの既定の動作 |

|---|---|---|

| Microsoft Graph PowerShell | メンバーを追加できるのは所有者のみです。 [MyApp グループのアクセス] パネルに表示されますが、参加はできません。 |

すべてのユーザーが参加できます。 |

| Azure Portal | メンバーを追加できるのは所有者のみです。 [マイ グループ] ポータルに表示されますが、参加はできません。 グループ 作成時に所有者は自動的に割り当てられません |

すべてのユーザーが参加できます。 |

| マイ グループ ポータル | ユーザーはグループを管理し、ここでグループに参加するためのアクセスを要求できます。 グループの作成時に、メンバーシップ オプションを変更できます。 |

すべてのユーザーが参加できます。 グループの作成時に、メンバーシップ オプションを変更できます。 |

セルフサービス グループ管理のシナリオ

セルフサービス グループ管理の説明には、2 つのシナリオが役立ちます。

グループ管理の委任

この例のシナリオでは、管理者は会社で使用している SaaS (サービスとしてのソフトウェア) アプリケーションへのアクセスを管理しています。 そのアクセス権を管理する負担が大きいことから、この管理者はビジネス オーナーに依頼して新しいグループを作成してもらいます。 管理者はアプリケーションへのアクセス権を新しいグループに割り当て、既にアプリケーションにアクセスしているすべてのユーザーをそのグループに追加します。 これ以降はビジネス オーナーがユーザーをさらに追加できます。追加されたユーザーはアプリケーションへと自動的にプロビジョニングされます。

ビジネス オーナーは、管理者によるユーザーのアクセス管理が行われるまで待つ必要がありません。 この管理者が別のビジネス グループのマネージャーに同じアクセス許可を付与した場合、その人物も自分のグループ メンバーのアクセスを管理できるようになります。 ビジネス オーナーとマネージャーは、互いのグループ メンバーシップを表示または管理することはできません。 管理者は依然として、そのアプリケーションへのアクセス権を持ったすべてのユーザーを表示でき、必要に応じてアクセス権をブロックすることができます。

Note

委任されたシナリオの場合、管理者は少なくとも特権ロール管理者 Microsoft Entra ロールを持っている必要があります。

セルフサービスのグループ管理

この例のシナリオでは、2 人のユーザーが別々に SharePoint Online サイトを設定しています。 この 2 人のユーザーは、自分のサイトへのアクセス権を互いのチームに付与しようとしています。 このタスクを実行するには、Microsoft Entra ID で 1 つのグループを作成します。 SharePoint Online では、それぞれのグループが選択され、サイトへのアクセスが提供されます。

だれかがアクセスを希望する場合は、[マイ グループ] ポータルからアクセスを要求します。 承認後、両方の SharePoint Online サイトに自動的にアクセスできます。 後日、2 人のうち一方が、サイトにアクセスしているすべてのユーザーに、特定の SaaS アプリケーションへのアクセス権も付与することに決めたとします。 SaaS アプリケーションの管理者は、アプリケーションによる SharePoint Online サイトへのアクセス権を追加することができます。 それ以降は、承認されたすべての要求により、この 2 つの SharePoint Online サイトのほか、SaaS アプリケーションへのアクセス権も付与されます。

グループをユーザーのセルフ サービスに使用できるようにする

グループ管理者以上の権限で Microsoft Entra 管理センターにサインインします。

[Microsoft Entra ID] を選びます。

[すべてのグループ]>[グループ] を選択したら、[全般] 設定を選択します。

Note

この設定によって制限されるのは、[自分のグループ] でのグループ情報のアクセスのみです。 Microsoft Graph API の呼び出しや Microsoft Entra 管理センターなど、他の方法を使ったグループ情報へのアクセスは制限されません。

Note

当初 2024 年 6 月に予定されていたセルフサービス グループ管理設定に関する変更は、現在レビュー中であり、当初の計画どおりに行われません。 非推奨となる日付は今後発表される予定です。

[所有者はアクセス パネルでのグループ メンバーシップの要求を管理できる] を [はい] に設定します。

[アクセス パネルのグループ機能にアクセスするユーザー機能を制限する] を [いいえ] に設定します。

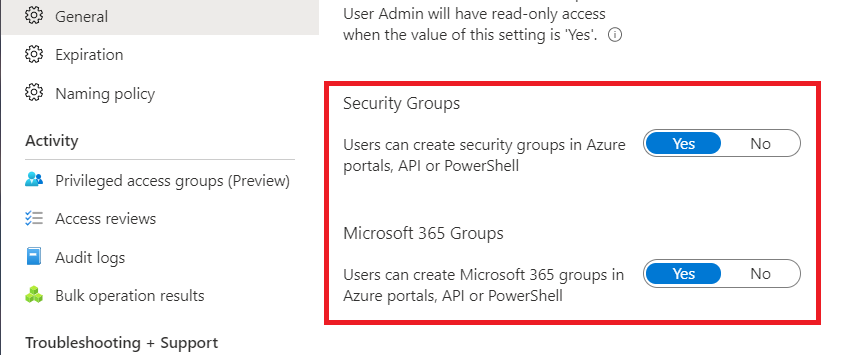

[Users can create security groups in Azure portals, API or PowerShell](ユーザーは Azure portal、API、または PowerShell でセキュリティ グループを作成できる) を [はい] または [いいえ] に設定します。

この変更の詳細については、「グループ設定」を参照してください。

[Users can create Microsoft 365 groups in Azure portals, API or PowerShell](ユーザーは Azure portal、API、または PowerShell で Microsoft 365 グループを作成できる) を [はい] または [いいえ] に設定します。

この変更の詳細については、「グループ設定」を参照してください。

また、Azure portal でメンバーをグループの所有者として割り当てることができる所有者を使用して、ユーザーのセルフサービスのグループ管理よりも詳細なアクセス制御を実現することもできます。

ユーザーがグループを作成できる場合、自分の組織内のすべてのユーザーが、新しいグループを作成できるようになります。 デフォルトの所有者は、これらのグループにメンバーを追加できます。 独自のグループを作成できる個人を指定することはできません。 個人を指定できるのは、別のグループ メンバーをグループの所有者にする場合のみです。

Note

ユーザーがセキュリティ グループまたは Microsoft 365 グループへの参加を要求する場合、または所有者がメンバーシップ要求を承認または拒否する場合は、Microsoft Entra ID P1 または P2 ライセンスが必要です。 Microsoft Entra ID P1 または P2 ライセンスがない場合でも、ユーザーは [MyApp Groups のアクセス] パネルでグループを管理できます。 ただし、所有者の承認を必要とするグループを作成することも、グループへの参加を要求することもできません。

グループ設定

グループ設定を使用すると、だれがセキュリティ グループや Microsoft 365 グループを作成できるかを制御できます。

次の表は、選択する値を決定するのに役立ちます。

| 設定 | 値 | テナントへの影響 |

|---|---|---|

| ユーザーは Azure portal、API、または PowerShell でセキュリティ グループを作成できる。 | はい | Microsoft Entra 組織内のすべてのユーザーが、Azure portal、API、または PowerShell を使って、新しいセキュリティ グループを作成し、それらのグループにメンバーを追加できます。 これらの新しいグループは、他のすべてのユーザーのアクセス パネルにも表示されます。 グループのポリシー設定で許可されている場合、他のユーザーはこれらのグループへの参加要求を作成できます。 |

| いいえ | ユーザーはセキュリティ グループを作成できません。 所有者であるグループのメンバーシップを引き続き管理し、他のユーザーからのグループへの参加要求を承認できます。 | |

| ユーザーは Azure portal、API、または PowerShell で Microsoft 365 グループを作成できる。 | はい | Microsoft Entra 組織内のすべてのユーザーが、Azure portal、API、または PowerShell を使って、新しい Microsoft 365 グループを作成し、それらのグループにメンバーを追加できます。 これらの新しいグループは、他のすべてのユーザーのアクセス パネルにも表示されます。 グループのポリシー設定で許可されている場合、他のユーザーはこれらのグループへの参加要求を作成できます。 |

| いいえ | ユーザーは M365 グループを作成できません。 所有者であるグループのメンバーシップを引き続き管理し、他のユーザーからのグループへの参加要求を承認できます。 |

これらのグループ設定に関する詳細を示します。

- これらの設定は、有効になるまでに最大 15 分かかる場合があります。

- ユーザー全員ではなく一部のユーザーがグループを作成できるようにする場合は、グループを作成できるロール (グループ管理者など) をそれらのユーザーに割り当てることができます。

- これらの設定はユーザー向けであり、サービス プリンシパルには影響しません。 たとえば、グループを作成するアクセス許可を備えたサービス プリンシパルがあると、これらの設定を [いいえ] に設定したとしても、サービス プリンシパルは引き続きグループを作成できます。

Microsoft Graph を使用してグループ設定を構成する

Microsoft Graph を使用して [Users can create Microsoft 365 groups in Azure portals, API or PowerShell] (ユーザーは Azure portal、API、または PowerShell で Microsoft 365 グループを作成できる) の設定を構成するには、groupSettings オブジェクトの EnableGroupCreation オブジェクトを構成します。 詳細については、グループ設定の概要に関するページを参照してください。

"ユーザーは Azure portal、API、または PowerShell でセキュリティ グループを作成できる" の設定を構成するには、Microsoft Graph を使用して authorizationPolicy オブジェクトの allowedToCreateSecurityGroups の defaultUserRolePermissions プロパティを更新します。

次のステップ

Microsoft Entra ID の詳細については、次を参照してください。

![[マイ グループ] ポータルを示すスクリーンショット。](media/groups-self-service-management/my-groups.png)

![Microsoft Entra グループの [全般] 設定を示すスクリーンショット。](media/groups-self-service-management/groups-settings-general.png)