ID およびアクセス管理 (IAM) の基本的な概念

この記事では、ID およびアクセス管理 (IAM) を理解するのに役立つ基本的な概念と用語について説明します。

ID およびアクセス管理 (IAM) とは

ID およびアクセス管理により、適切なユーザー、マシン、およびソフトウェア コンポーネントが適切なタイミングで適切なリソースにアクセスできるようになります。 まず、ユーザー、マシン、またはソフトウェア コンポーネントは、自分が主張している本人または本物であることを証明します。 その後、ユーザー、マシン、またはソフトウェア コンポーネントは、特定のリソースへのアクセスまたは使用を許可または拒否されます。

ID およびアクセス管理を理解するのに役立つ基本的な概念を次に示します。

ID

デジタル ID は、コンピューター システム内のユーザー、ソフトウェア コンポーネント、マシン、資産、またはリソースを表す一意の識別子または属性のコレクションです。 識別子には次の値を使用できます。

- メール アドレス

- サインイン資格情報 (ユーザー名/パスワード)

- 銀行口座番号

- 政府発行 ID

- MAC アドレスまたは IP アドレス

ID は、リソースへのアクセスの認証と承認、他のユーザーとの通信、トランザクションの実行、およびその他の目的に使用されます。

大まかに言えば、次の 3 種類の ID があります。

- 人間の ID は、従業員 (社内労働者、現場従業員) や外部ユーザー (顧客、コンサルタント、ベンダー、パートナー) などの人々を表します。

- ワークロード ID は、アプリケーション、サービス、スクリプト、コンテナーなどのソフトウェア ワークロードを表します。

- デバイス ID は、デスクトップ コンピューター、携帯電話、IoT センサー、IoT マネージド デバイスなどのデバイスを表します。 デバイス ID は、人間の ID とは異なります。

認証

認証とは、個人、ソフトウェア コンポーネント、またはハードウェア デバイスに対して、自分の身元を確認したり、自分が主張している本人または本物であることを証明したりするために、資格情報を要求するプロセスです。 認証には通常、資格情報 (ユーザー名とパスワード、指紋、証明書、ワンタイム パスコードなど) を使用する必要があります。 認証は AuthN と短縮される場合があります。

多要素認証 (MFA) はセキュリティ対策であり、ユーザーは ID を検証するために次のような複数の証拠を提供する必要があります。

- パスワードなど、ユーザーが知っているもの。

- バッジやセキュリティ トークンなど、ユーザーが持っているもの。

- 生体認証 (指紋や顔) など。

シングル サインオン (SSO) を使用すると、ユーザーは ID を 1 回認証し、その後は、同じ ID に依存するさまざまなリソースにアクセスするときにサイレント認証を行うことができます。 認証されると、IAM システムは、ユーザーが使用できる他のリソースの ID の真実のソースとして機能します。 複数の個別のターゲット システムにサインオンする必要がなくなります。

承認

承認は、ユーザー、コンピューター、またはソフトウェア コンポーネントに特定のリソースへのアクセスが許可されていることを検証します。 承認は AuthZ と短縮される場合があります。

認証と承認

認証と承認という用語は、多くの場合、ユーザーにとって単一のエクスペリエンスのように見えるので、同じ意味で使用されることがあります。 実際には、次の 2 つの個別のプロセスです。

- 認証は、ユーザー、マシン、またはソフトウェア コンポーネントの ID を証明します。

- 認可は、ユーザー、マシン、またはソフトウェア コンポーネントの特定のリソースへのアクセスを許可または拒否します。

認証と承認の概要を次に示します。

| 認証 | 承認 |

|---|---|

| 有効な資格情報を提供するユーザーのみにアクセスを許可するゲートキーパーと考えることができます。 | 適切なクリアランスを持つユーザーのみが特定の領域に入るようにするガードと考えることができます。 |

| ユーザー、コンピューター、またはソフトウェアが主張している本人または本物であることを確認します。 | ユーザー、コンピューター、またはソフトウェアが特定のリソースへのアクセスを許可されるかどうかを判断します。 |

| ユーザー、コンピューター、またはソフトウェアに検証可能な資格情報 (パスワード、生体認証識別子、証明書など) を要求します。 | ユーザー、コンピューター、またはソフトウェアが持つアクセス権のレベルを決定します。 |

| 承認の前に行われます。 | 承認が成功した後に行われます。 |

| 情報は ID トークンで転送されます。 | 情報はアクセス トークンで転送されます。 |

| 多くの場合、OpenID Connect (OIDC) プロトコル (OAuth 2.0 プロトコル上に構築) または SAML プロトコルを使用します。 | 多くの場合、OAuth 2.0 プロトコルを使用します。 |

詳細については、「認証と承認」を参照してください。

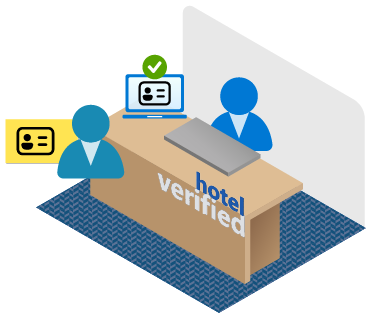

例

ホテルに宿泊しようとしているとします。 認証と承認は、ホテルの建物のセキュリティ システムと考えることができます。 ユーザーはホテルに滞在する人々であり、リソースはユーザーが使用する部屋またはエリアです。 ホテル スタッフは別のタイプのユーザーです。

ホテルに滞在する場合は、まずフロントに行って「認証プロセス」を開始します。 身分証明書カードとクレジット カードを提示し、受付係はオンライン予約と身分証明書と照合します。 受付係があなたの人物を確認した後、受付係は割り当てられた部屋へに入るためのアクセス許可を提供します。 あなたはカードキーを受け取り、部屋に行くことができるようになります。

ホテルの客室やその他のエリアへのドアには、カードキー センサーが備えられています。 センサーの前でカードキーをスワイプすることは "承認プロセス" です。 カードキーでは、ホテルの部屋やホテルの演習室など、アクセスが許可されている部屋のドアだけを開けることができます。 カードキーをスワイプしてホテルの他の客室に入ろうとした場合、アクセスは拒否されます。

演習室や特定の客室へのアクセスなど、個々のアクセス許可は、個々のユーザーに付与できるロールに収集されます。 ホテルに滞在している間は、ホテルの常連客のロールが付与されます。 ホテルのルーム サービスのスタッフには、ホテルのルーム サービスのロールが付与されます。 このロールにより、すべてのホテルの客室 (ただし、午前 11 時から午後 4 時までの間のみ)、ランドリー ルーム、各フロアの備品保管庫にアクセスできます。

ID プロバイダー

ID プロバイダーは、ID 情報の作成、保守、管理を行う同時に、認証、承認、監査の各サービスを提供します。

先進認証では、すべての認証サービスを含むすべてのサービスが、中心的な ID プロバイダーによって提供されます。 サーバーでのユーザーの認証に使用される情報は、ID プロバイダーによって一元的に保存され、管理されます。

一元的な ID プロバイダーにより組織は、認証および承認のポリシーを確立し、ユーザーの行動を監視すると共に、疑わしいアクティビティを特定し、悪意のある攻撃を削減することができます。

Microsoft Entra ID は、クラウドベースの ID プロバイダーの一例です。 その他の例としては、Twitter、Google、Amazon、LinkedIn、GitHub があります。

次の手順

- 「ID およびアクセス管理 (IAM) の概要」で詳細を参照する。

- シングル サインオン (SSO) の詳細を参照する。

- 多要素認証 (MFA) の詳細を確認する。