Microsoft Entra ID Governance とは

Microsoft Entra ID ガバナンスは、組織が生産性を向上させ、セキュリティを強化し、コンプライアンスと規制の要件をより簡単に満たすことを可能にする ID ガバナンス ソリューションです。 Microsoft Entra ID ガバナンスを使用すると、ID およびアクセス管理プロセスの自動化、ビジネス グループへの委任、可視性の向上など、適切なユーザーが適切なリソースに適切なアクセス権を自動的に持つようにすることができます。 Microsoft Entra ID ガバナンスに含まれる機能と、関連する Microsoft Entra、Microsoft Security、Microsoft Azure 製品の機能を使用すると、重要なアセットへのアクセスを保護、監視、監査することで、ID およびアクセス管理のリスクを軽減できます。

具体的には、Microsoft Entra ID ガバナンスは、オンプレミスとクラウドでの両方のサービスとアプリケーション間のアクセスに関して、次の 4 つの重要な質問に対処するのに役立ちます。

- どのユーザーがどのリソースへのアクセス権を持つ必要があるか。

- それらのユーザーはそのアクセス権によって何を実行するか。

- アクセスを管理するための適切な組織的管理は存在しているか。

- 監査者は管理が効果的に機能していることを確認できるか。

Microsoft Entra ID ガバナンスを使用すると、従業員、ビジネス パートナー、ベンダーに対して次のシナリオを実装できます。

- ID ライフサイクルの管理

- アクセスのライフサイクルの管理

- 管理に使用される特権アクセスのセキュリティ保護

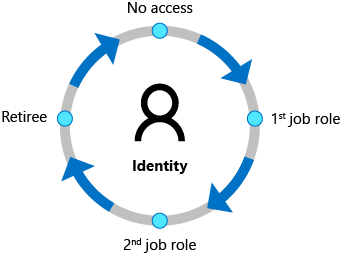

ID ライフサイクル

Identity Governance により、組織は、生産性 (従業員が組織に加わったときなどに、必要なリソースへのアクセスできるようになるまでの時間) と セキュリティ (従業員の雇用形態の変更などによって、時間の経過に伴いアクセス権をどのように変更すべきか) とのバランスを取ることができます。 ID ライフサイクル管理は ID 管理の基盤であり、大規模な効果的な管理には、アプリケーションの ID ライフサイクル管理インフラストラクチャの近代化が必要です。

多くの組織では、従業員および他の作業者の ID ライフサイクルは、HCM (ヒューマン キャピタル マネジメント) または HR システムでのその人の表示に関連付けられています。 組織は、1 日目に従業員の生産性を高めるために、そのシステムからのシグナルに基づいて新しい従業員の ID を作成するプロセスを自動化する必要があります。 また、組織は、従業員が組織を退職するときにそれらの ID およびアクセス管理が削除されるようにする必要があります。

Microsoft Entra ID ガバナンスでは、次を使用して、これらの個人の ID ライフサイクルを自動化できます。

- 組織の HR ソースからの受信プロビジョニング: Workday と SuccessFactors からの取得が含まれ、Active Directory と Microsoft Entra ID の両方でユーザー ID を自動的に維持します。

- ライフサイクル ワークフロー: 特定の重要なイベント (たとえば、新しい従業員が組織で作業を開始するようにスケジュールされる前、従業員のステータスが組織内にいる間に変更したとき、従業員が組織を退職するときなど) で実行されるワークフロー タスクを自動化します。 たとえば、新しいユーザーのマネージャーに一時アクセス パスを記載した Email を送信したり、そのユーザーの初日にウェルカム メールを送信するようなワークフローを構成することができます。

- エンタイトルメント管理の自動割り当てポリシー: ユーザーの属性変更に基づいて、ユーザーのグループ メンバーシップ、アプリケーション ロール、SharePoint サイトの役割を追加および削除します。

- SCIM、LDAP、SQL を介して数百のクラウドおよびオンプレミス アプリケーション へのコネクタを使用して、他のアプリケーションのユーザー アカウントを作成、更新、および削除するためのユーザー プロビジョニング。

また、組織は、パートナー、サプライヤー、その他のゲストが共同作業を行ったり、リソースにアクセスしたりできるようにするために、追加の ID を必要とします。

Microsoft Entra ID ガバナンスでは、ビジネス グループで、次を使用して、アクセス権を持つゲストとその期間を決定できるようにします。

- エンタイトルメント管理: そこでは他の組織を指定でき、その組織のユーザーはあなたの組織のリソースへのアクセスを要求することが許可されます。 これらのユーザーの要求のいずれかが承認されると、エンタイトルメント管理によって組織のディレクトリに B2B ゲストとして自動的に追加され、適切なアクセスが割り当てられます。 エンタイトルメント管理では、アクセス権の有効期限が切れたり取り消されたりすると、B2B ゲスト ユーザーが組織のディレクトリから自動的に削除されます。

- アクセス レビュー: 組織のディレクトリに既に存在する既存のゲストの定期的なレビューを自動化し、アクセスが不要になったそれらのユーザーを組織のディレクトリから削除します。

詳しくは、従業員とゲストのライフサイクルの管理に関する記事をご覧ください。

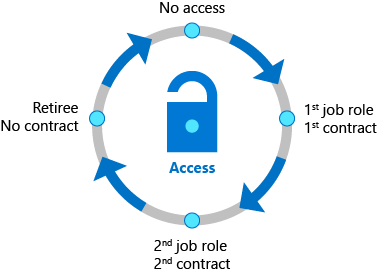

アクセスのライフサイクル

組織では、ユーザーの ID の作成時にそのユーザー用に最初にプロビジョニングしたアクセス権を上回るアクセス権を管理するプロセスが必要です。 さらに、企業組織では、アクセス ポリシーと管理を継続的に開発し適用できるように、効率的なスケールが可能でなければなりません。

Microsoft Entra ID ガバナンスを使用すると、IT 部門は、ユーザーがさまざまなリソースに対して持つ必要があるアクセス権と、職務の分離やジョブの変更に対するアクセスの削除など、どのような強制チェックが必要かを確立できます。 Microsoft Entra ID には、数百のクラウドおよびオンプレミス アプリケーションへのコネクタがあり、ユーザーは AD グループ、他のオンプレミス ディレクトリまたはデータベースに依存する組織の他のアプリを統合でき、これらのアプリは、SAP を含む SOAP または REST API を持っているか、SCIM、SAML、OpenID Connect などの標準を実装しています。 ユーザーがこれらのアプリケーションのいずれかにサインインしようとすると、Microsoft Entra ID は条件付きアクセスポリシーを適用します。 条件付きアクセス ポリシーには、たとえば、使用条件を表示することと、ユーザーがそれらの条件に確実に同意した後でアプリケーションにアクセスできるようになることを含めることができます。 詳細については、アプリケーションへのアクセスを管理するための組織のポリシーを定義し、アプリケーションを統合し、ポリシーを配置する方法など、「環境内のアプリケーションへのアクセスの管理」を参照してください。

アプリとグループ間のアクセス変更は、属性の変更に基づいて自動化できます。 Microsoft Entra ライフサイクル ワークフロー と Microsoft Entra エンタイトルメント管理では、ユーザーがグループまたはアクセス パッケージに自動的に追加および削除されるため、アプリケーションとリソースへのアクセスが更新されます。 また、組織内でのユーザーの状況が変われば別のグループに移動させることや、すべてのグループまたはアクセス パッケージから完全に削除することもできます。

以前にオンプレミスの ID ガバナンス製品を使用していた組織は、組織のロール モデルをMicrosoft Entra ID ガバナンスに移行できます。

さらに、IT 部門は、ビジネスの意思決定者にアクセス管理の判断を委任できます。 たとえば、ヨーロッパの会社のマーケティング アプリケーションで機密の顧客データにアクセスする従業員は、マネージャー、部門リーダーまたはリソース所有者、およびセキュリティ リスク責任者からの承認が必要になる場合があります。 エンタイトルメント管理を使用することで、グループとチームのメンバーシップ、アプリ ロール、SharePoint Online ロールのパッケージ全体で、ユーザーによるアクセス要求の方法を定義し、アクセス要求で職務の分離の確認を強制することができます。

また、組織では、オンプレミス アプリケーションへのアクセス権を持つゲスト ユーザーを制御することもできます。 アクセス更新で Microsoft Entra アクセス レビューを定期的に利用して、これらのアクセス権を定期的にレビューすることができます。

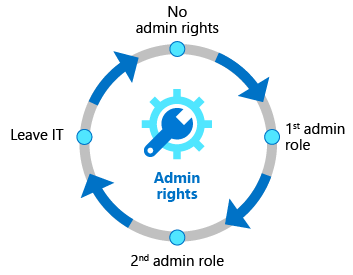

特権アクセスのライフサイクル

特に、管理者権限に関連した誤用が組織にもらたす可能性のある潜在的な問題を考慮した場合、特権アクセスの管理は最新の ID ガバナンスの重要な部分であると考えています。 管理者権限を引き受ける従業員、ベンダー、および契約社員は、自分のアカウントと特権アクセスを管理する必要があります。

Microsoft Entra Privileged Identity Management (PIM) により、Microsoft Entra、Azure、その他の Microsoft オンライン サービスおよびその他のアプリケーション全体で、リソースに対するアクセス権のセキュリティ保護に合わせた管理を追加することができます。 ジャストイン タイム アクセスと、Microsoft Entra PIM によるロール変更アラート機能は、多要素認証および条件付きアクセスとの組み合わせによって包括的なガバナンス コントロール機能群を形成し、組織のリソース (ディレクトリ ロール、Microsoft 365 ロール、Azure リソース ロール、グループ メンバーシップ) のセキュリティ保護に役立ちます。 他の形式のアクセスと同様、組織では、アクセス レビューを使用して、権限を持つ管理者ロールに属するすべてのユーザーの定期的なアクセス再認定を構成することができます。

ライセンス要件

この機能を使用するには、Microsoft Entra ID Governance または Microsoft Entra スイートのライセンスが必要です。 要件に適したライセンスを見つけるには、「Microsoft Entra ID ガバナンス ライセンスの基礎」をご覧ください。

作業の開始

ID ガバナンス用に Microsoft Entra ID を構成するための前提条件を確認します。 次に、Microsoft Entra 管理センターのガバナンス ダッシュボードにアクセスして、エンタイトルメント管理、アクセス レビュー、ライフサイクル ワークフロー、Privileged Identity Management の使用を開始します。

また、エンタイトルメント管理でリソースへのアクセスを管理、承認プロセスを通じて外部ユーザーを Microsoft Entra ID にオンボーディング、アプリケーションへのアクセス管理、アプリケーションの既存ユーザーの管理 に関するチュートリアルもあります。

各組織には独自の要件がある場合もありますが、次の構成ガイドには、従業員の安全性と生産性を高めるために従うことを Microsoft が推奨するベースライン ポリシーも用意されています。

また、デプロイを計画するため、または環境内のアプリケーションやその他のシステムと統合するために、Microsoft のサービスおよび統合パートナーのいずれかを利用することもできます。

Identity Governance 機能についてフィードバックがありましたら、Microsoft Entra 管理センターから [フィードバックがある場合] を選択してお寄せください。 お客様からのフィードバックは、チームにて定期的に検討しております。

自動化による ID ガバナンス・タスクの簡素化

これらの ID ガバナンス機能の使用を開始すると、一般的な ID ガバナンス シナリオを簡単に自動化できます。 次の表に、各シナリオの自動化を始める方法を示します。

| シナリオを自動化する | オートメーションガイド |

|---|---|

| 従業員向けの AD ユーザー アカウントと Microsoft Entra ユーザー アカウントの自動的な作成、更新、削除 | Microsoft Entra のユーザー プロビジョニングにクラウド HR を計画する |

| メンバー ユーザーの属性の変更に基づくグループのメンバーシップの更新 | 動的グループの作成 |

| ライセンスの割り当て | グループベースのライセンス |

| ユーザーの属性変更に基づいて、ユーザーのグループ メンバーシップ、アプリケーション ロール、SharePoint サイトの役割を追加および削除する | エンタイトルメント管理でアクセス パッケージの自動割り当てポリシーを構成する |

| 特定の日付にユーザーのグループ メンバーシップ、アプリケーション ロール、SharePoint サイトの役割を追加および削除する | エンタイトルメント管理でアクセス パッケージのライフサイクル設定を構成する |

| ユーザーがアクセスを要求または受信したとき、またはアクセスが削除されたときにカスタム ワークフローを実行する | エンタイトルメント管理での Logic Apps のトリガー |

| Microsoft グループと Teams のゲストのメンバーシップを定期的に確認し、拒否されたゲスト メンバーシップを削除する | アクセス レビューの作成 |

| レビュー担当者によって拒否されたゲストアカウントを削除する | リソース アクセス権を持たない外部ユーザーを確認して削除 |

| アクセス パッケージが割り当てられていないゲスト アカウントを削除する | 外部ユーザーのライフサイクルを管理する |

| 独自のディレクトリまたはデータベースを持つオンプレミスおよびクラウドアプリケーションへのユーザーのプロビジョニング | ユーザー割り当てまたはスコープ フィルターを使用して自動ユーザー プロビジョニングを構成する |

| その他のスケジュール済みタスク | Microsoft.Graph.Identity.Governance PowerShell モジュールを使用して、Azure Automation と Microsoft Graph を使用して ID ガバナンス タスクを自動化する |

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示