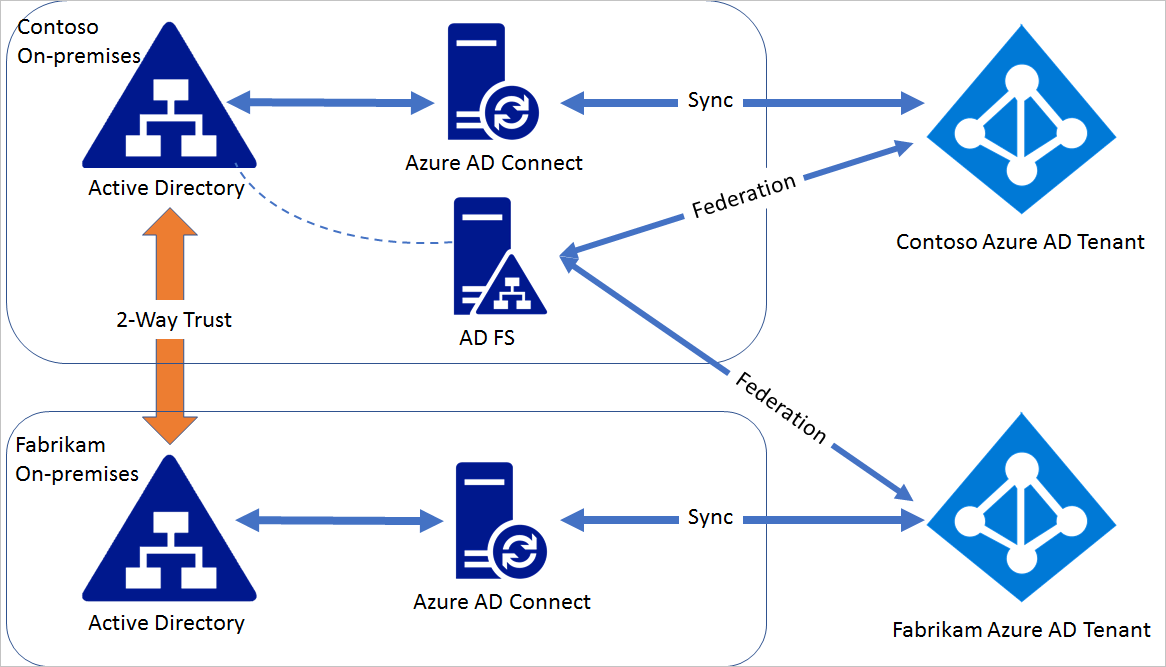

複数の Microsoft Entra ID インスタンスと単一の AD FS インスタンスとのフェデレーション

複数のフォレスト間に双方向の信頼関係があれば、単一の高可用性 AD FS ファームで、それらのフォレストを認証連携させることができます。 これらの複数のフォレストは、同じ Microsoft Entra ID に対応していても、していなくてもかまいません。 この記事では、AD FS の単一のデプロイと Microsoft Entra ID の複数のインスタンスの間でフェデレーションを構成する方法について説明します。

注意

デバイスの書き戻しとデバイスの自動参加は、このシナリオではサポートされません。

Note

このシナリオのフェデレーションを構成するために、Microsoft Entra Connect を使うことはできません。Microsoft Entra Connect で構成できるフェデレーションは、単一の Microsoft Entra ID 内のドメインが対象です。

AD FS と複数の Microsoft Entra ID のフェデレーションを行う手順

Microsoft Entra の contoso.onmicrosoft.com 内のドメイン contoso.com は、オンプレミスの Active Directory 環境の contoso.com にインストールされたオンプレミスの AD FS と、既にフェデレーションを行っているとします。 fabrikam.com は、fabrikam.onmicrosoft.com という Microsoft Entra ID 内のドメインです。

手順 1: 双方向の信頼を確立する

contoso.com の AD FS が fabrikam.com 内のユーザーを認証するためには、contoso.com と fabrikam.com との間に双方向の信頼が必要です。 こちらの記事のガイドラインに従って双方向の信頼を作成してください。

手順 2: contoso.com のフェデレーション設定を編集する

AD FS との間で認証連携された単一ドメインに使用される既定の発行者設定は "http://ADFSServiceFQDN/adfs/services/trust", です (例: http://fs.contoso.com/adfs/services/trust)。 Microsoft Entra ID では、フェデレーションされるドメインごとに一意の発行者が必要です。 AD FS が 2 つドメインと認証連携する場合は、発行者の値を一意になるように変更する必要があります。

Note

Azure AD および MSOnline PowerShell モジュールは、2024 年 3 月 30 日の時点で非推奨となります。 詳細については、非推奨の最新情報を参照してください。 この日以降、これらのモジュールのサポートは、Microsoft Graph PowerShell SDK への移行支援とセキュリティ修正プログラムに限定されます。 非推奨になるモジュールは、2025 年 3 月 30 日まで引き続き機能します。

Microsoft Entra ID (旧称 Azure AD) を使用するには、Microsoft Graph PowerShell に移行することをお勧めします。 移行に関する一般的な質問については、「移行に関する FAQ」を参照してください。 注: バージョン 1.0.x の MSOnline では、2024 年 6 月 30 日以降に中断が発生する可能性があります。

AD FS サーバーで Azure AD PowerShell (MSOnline モジュールがインストールされていることを確認) を開いて、次の手順を実行します。

ドメイン contoso.com を含む Microsoft Entra ID に接続します。

Connect-MsolService

contoso.com のフェデレーション設定を更新する:

Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain

ドメイン フェデレーションの発行者の設定が http://contoso.com/adfs/services/trust に変更され、Microsoft Entra ID の証明書利用者信頼によって UPN サフィックスに基づく正しい issuerId 値が発行されるよう、発行要求規則が追加されます。

手順 3: fabrikam.com と AD FS とを認証連携させる

Azure AD PowerShell セッションで、次の手順を実行します。ドメイン fabrikam.com を含む Microsoft Entra ID に接続します

Connect-MsolService

fabrikam.com のマネージド ドメインをフェデレーション ドメインに変換します。

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

上記の操作によって、同じ AD FS との間で fabrikam.com ドメインが認証連携されます。 両方のドメインに Get-MsolDomainFederationSettings を使用してその設定を検証できます。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示