リスクを修復してユーザーをブロック解除する

調査が完了した後、危険なユーザーを修復するか、ブロック解除するアクションを実行する必要があります。 組織では、リスクベースのポリシーを設定することで自動修復を有効にすることができます。 組織では、組織が適切と考える期間内に、すべての危険なユーザーを調査して修復するよう試みる必要があります。 リスクに対処する場合は時間が重要であるため、Microsoft では、できるだけ早く対処することをお勧めしています。

リスク修復

すべてのアクティブなリスク検出は、ユーザーのリスク レベルの計算に影響します。 ユーザーのリスク レベルは、ユーザーのアカウントが侵害されている確率のインジケーター (低、中、高) です。 管理者は、危険なユーザーとそれに対応する危険なサインインおよび検出について徹底的に調査した後、危険なユーザーを修復して、危険なユーザーが今後危険にさらされなくなり、ブロックされないようにする必要があります。

Microsoft Entra ID Protection では、一部のリスク検出とそれに対応する危険なサインインを、リスク状態 "無視" およびリスク詳細 "Microsoft Entra ID Protection によってサインインの安全が評価されました" で無視としてマークします。 これらのイベントが危険であると判断されることはなくなったため、このアクションが実行されます。

管理者には、修復するための次のオプションがあります。

- リスクベースのポリシーを設定して、ユーザーが自分のリスクを自己修復できるようにする。

- パスワードを手動でリセットする。

- ユーザー リスクを無視する。

- Microsoft Defender for Identity で修復する。

リスクベースのポリシーを使用した自己修復

リスクベースのポリシーを設定することで、ユーザーが自分のサインイン リスクとユーザー リスクを自己修復できるようにすることができます。 多要素認証やセキュリティで保護されたパスワード変更などの必要なアクセス制御にユーザーが合格すると、リスクは自動的に修復されます。 対応するリスク検出、危険なサインイン、危険なユーザーは、「危険」ではなく「修復済み」のリスク状態で報告されます。

リスクベースのポリシーを適用してリスクの自己修復を可能にするためのユーザーの前提条件を次に示します。

- MFA を実行してサインイン リスクを自己修復するには:

- ユーザーは Microsoft Entra 多要素認証に登録しています。

- セキュリティで保護されたパスワード変更を実行してユーザー リスクを自己修復するには:

- ユーザーは Microsoft Entra 多要素認証に登録しています。

- オンプレミスからクラウドに同期されるハイブリッド ユーザーの場合は、ユーザーのパスワード ライトバックが有効になっている必要があります。

上記の前提条件が満たされる前に、サインイン中にリスクベースのポリシーがユーザーに適用された場合、ユーザーはブロックされます。 このブロック アクションは必要なアクセス制御を実行できないためであり、ユーザーのブロックを解除するには管理者の介入が必要です。

リスクベースのポリシーはリスク レベルに基づいて構成され、サインインまたはユーザーのリスク レベルが構成されたレベルと一致する場合にのみ適用されます。 一部の検出では、ポリシーが適用されるレベルまでリスクが引き上げられない場合もあり、管理者はこれらの危険なユーザーを手動で処理する必要があります。 管理者は、特定の場所からのアクセスのブロックやポリシーで許容されるリスクの低減などの追加の対策が必要であると判断できます。

セルフサービス パスワード リセットによる自己修復

ユーザーがセルフサービス パスワード リセット (SSPR) に登録している場合は、セルフサービス パスワード リセットを実行することで、ユーザー自身のリスクを修復できます。

パスワードの手動リセット

ユーザー リスク ポリシーを使用したパスワード リセットの要求を選択しない場合、または時間が重要な場合、管理者はパスワードのリセットを要求して、危険なユーザーを修復することができます。

管理者が選択できるオプションは次になります。

一時パスワードを生成する - 一時パスワードを生成することによって、ID をすぐに安全な状態に戻すことができます。 この方法では、影響を受けるユーザーが一時的なパスワードを知る必要があるために、ユーザーと接触する必要があります。 パスワードは一時的なので、ユーザーは次回サインイン時にパスワードを何か新しいものに変更することを求められます。

Microsoft Entra 管理センターで、クラウド ユーザーとハイブリッド ユーザーのパスワードを生成できます。

パスワード ハッシュ同期と [オンプレミスのパスワード変更を許可してユーザー リスクをリセットする] 設定が有効になっている場合、ハイブリッド ユーザーのパスワードをオンプレミス ディレクトリから生成できます。

警告

[ユーザーは次回ログオン時にパスワードの変更が必要] オプションを選択しないでください。 これはサポートされていません。

ユーザーにパスワードをリセットするよう要求する - ユーザーにパスワードをリセットするよう要求すると、ヘルプ デスクや管理者に連絡せずに自己復旧することができます。

- クラウド ユーザーとハイブリッド ユーザーは、安全なパスワードへ変更できます。 この方法は、既に MFA を実行できるユーザーにのみ適用されます。 まだ登録されていないユーザーの場合、このオプションは使用できません。

- ハイブリッド ユーザーは、パスワード ハッシュ同期と [オンプレミスのパスワード変更を許可してユーザー リスクをリセットする] 設定が有効になっている場合、Ctrl + Alt + Del キーを押しながらオンプレミスまたはハイブリッドに参加済みの Windows デバイスからパスワードを変更することで、パスワードを変更できます。

オンプレミスのパスワード リセットを許可してユーザー リスクを修復する (プレビュー)

パスワード ハッシュ同期を有効にした組織では、オンプレミスでパスワードの変更を許可してユーザー リスクを修復できます。

この構成は、組織に次の 2 つの新機能を提供します。

- リスクの高いハイブリッド ユーザーは、管理者の介入なしに自己修復できます。 オンプレミスでパスワードが変更されると、Microsoft Entra ID Protection 内でユーザー リスクが自動的に修復され、現在のユーザー リスク状態がリセットされます。

- 組織は、ハイブリッド ユーザーを確実に保護するためにパスワードの変更を必要とするユーザー リスク ポリシーを事前に展開できます。 このオプションにより、組織のセキュリティ体制が強化され、複雑なハイブリッド環境でもユーザー のリスクにいち早く対処できるため、セキュリティ管理が簡素化されます。

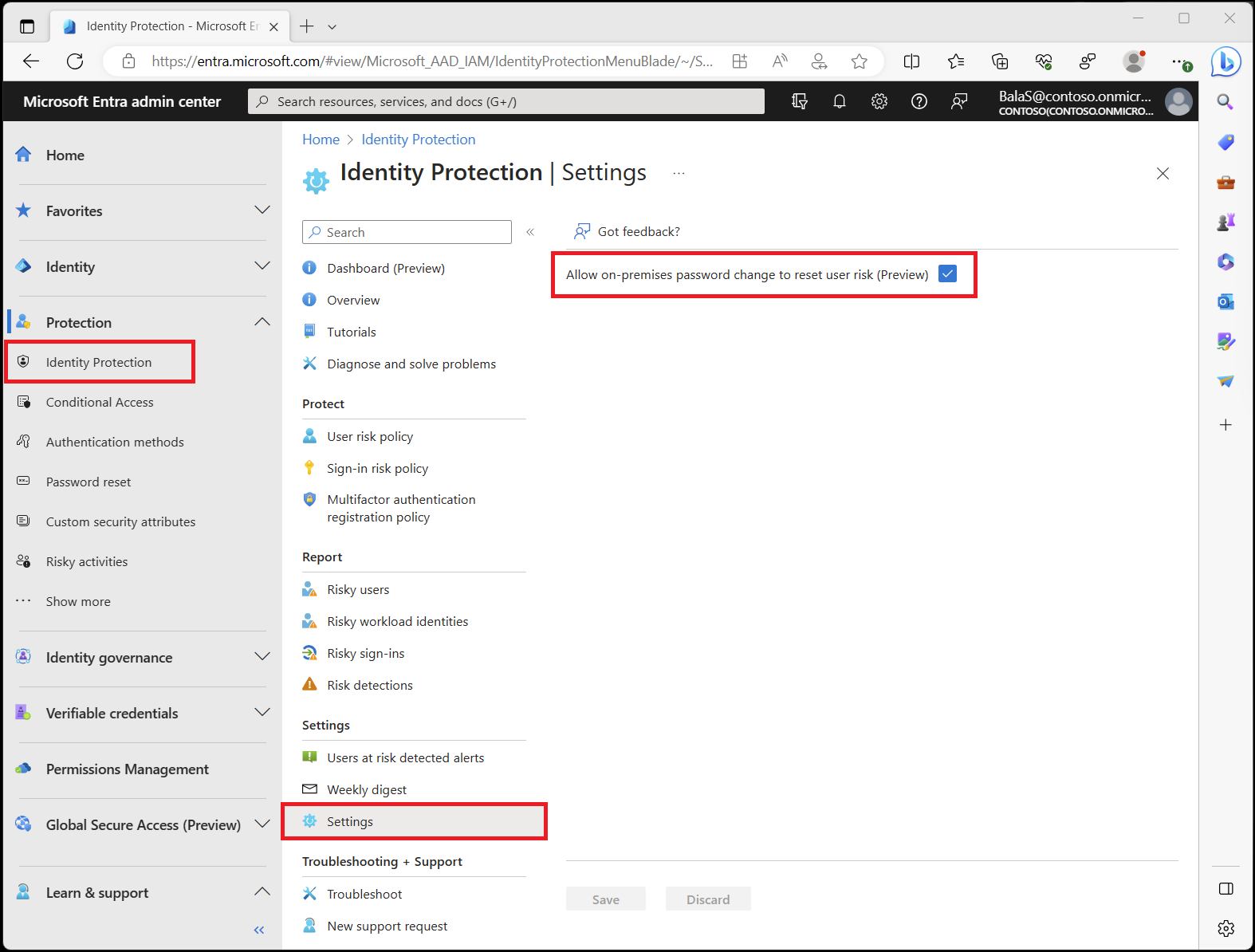

この設定を構成するには、次の手順を実行してください

- Microsoft Entra 管理センターにセキュリティ オペレーター以上としてサインインします。

- [保護]>[ID 保護]>[設定] の順に移動します。

- [オンプレミスのパスワード変更を許可してユーザー リスクをリセットする] チェック ボックスをオンにします。

- [保存] を選択します。

Note

オンプレミスのパスワード変更によるユーザー リスクのリセットを許可することは、オプトインのみの機能です。 運用環境で有効にする前に、お客様はこの機能を評価する必要があります。 お客様はオンプレミスのパスワード変更またはリセット フローをセキュリティで保護することをお勧めします。 たとえば、Microsoft Identity Manager のセルフサービス パスワード リセット ポータルなどのツールを利用した、ユーザーによるオンプレミスのパスワード変更を許可する前に、多要素認証を要求します。

ユーザー リスクを無視する

調査を行い、ユーザー アカウントが侵害されるリスクがないことを確認した後で、危険なユーザーを無視することを選択できます。

Microsoft Entra 管理センターで少なくともセキュリティ オペレーターとしてユーザー リスクを無視するには、 [保護]>[ID 保護]>[危険なユーザー] を参照し、影響を受けるユーザーを選択して、[ユーザーのリスクを無視する] を選択します。

[ユーザー リスクを無視する] を選択すると、そのユーザーは危険であると判断されなくなり、このユーザーのすべての危険なサインインとそれに対応するリスク検出も無視されます。

この方法はユーザーの既存のパスワードには影響しないため、ID は安全な状態に戻りません。

リスクの無視に基づくリスクの状態と詳細

- 危険なユーザー:

- リスクの状態: "リスクあり" -> "無視"

- リスクの詳細 (リスク修復の詳細): "-" -> "管理者がユーザーのすべてのリスクを無視しました"

- このユーザーのすべての危険なサインインと、対応するリスク検出:

- リスクの状態: "リスクあり" -> "無視"

- リスクの詳細 (リスク修復の詳細): "-" -> "管理者がユーザーのすべてのリスクを無視しました"

ユーザーが侵害されていることを確認する

調査後にアカウントが侵害されていることが確認された場合:

- [リスクの高いサインイン] または [危険なユーザー] レポートでイベントまたはユーザーを選択し、"侵害ありと確認する" を選択します。

- リスクベースのポリシーがトリガーされておらず、リスクが自己修復されなかった場合は、次の 1 つ以上の操作を行います。

- パスワードのリセットを要求します。

- 攻撃者がパスワードのリセットやユーザーの多要素認証を実行できると考えられる場合は、ユーザーをブロックします。

- 更新トークンを取り消します。

- 侵害されたと考えられるデバイスを無効にします。

- 継続的アクセス評価を使用している場合は、すべてのアクセス トークンを取り消します。

侵害の確認時に何が行われるかについて詳しくは、「リスクに関するフィードバックを提供する方法および内部的な動作」セクションを参照してください。

削除済みのユーザー

ディレクトリから削除されたユーザーのリスクを管理者が無視することはできません。 削除されたユーザーを削除するには、Microsoft サポート ケースを開きます。

ユーザーのブロック解除

管理者は、リスク ポリシーまたは調査に基づいて、サインインをブロックすることを選択できます。 ブロックは、サインイン リスクまたはユーザー リスクに基づいて発生する場合があります。

ユーザー リスクに基づくブロック解除

ユーザー リスクのためにブロックされたアカウントをブロック解除する場合、管理者には、次のオプションがあります。

- パスワードをリセットする - ユーザーのパスワードをリセットすることができます。 ユーザーが侵害された場合、または侵害されるリスクがある場合は、アカウントと組織を保護するために、ユーザーのパスワードをリセットする必要があります。

- ユーザー リスクを無視する - アクセスをブロックするために構成されたユーザー リスク レベルに到達した場合、ユーザー リスク ポリシーによってユーザーがブロックされます。 調査した後、ユーザーが侵害されたリスクがないこと、およびアクセスを許可しても安全だということを確信している場合は、ユーザーのリスクを無視することで、ユーザーのリスク レベルを減少させることができます。

- ポリシーからユーザーを除外する - サインイン ポリシーの現在の構成が原因で特定のユーザーの問題が起こっており、このポリシーを適用せずにこれらのユーザーにアクセス権を付与しても安全だと思われる場合は、ユーザーをこのポリシーから除外することができます。 詳細については、記事「方法: リスク ポリシーを構成して有効にする」を参照してください。

- ポリシーを無効にする - ポリシーの構成が原因ですべてのユーザーに問題が発生していると考えられる場合は、ポリシーを無効にすることができます。 詳細については、記事「方法: リスク ポリシーを構成して有効にする」を参照してください。

サインイン リスクに基づくブロック解除

サインイン リスクに基づいてアカウントをブロック解除する場合、管理者には、次のオプションがあります。

- よく使用する場所やデバイスからサインインする - 不審なサインインがブロックされる一般的な理由は、使用頻度の低い場所やデバイスからのサインイン試行にあります。 ユーザーは、よく使用する場所またはデバイスからのサインインを試みることで、これがブロックの理由であるかどうかをすぐに確認できます。

- ポリシーからユーザーを除外する - サインイン ポリシーの現在の構成が原因で特定のユーザーに問題が発生していると考えられる場合は、そのポリシーからユーザーを除外できます。 詳細については、記事「方法: リスク ポリシーを構成して有効にする」を参照してください。

- ポリシーを無効にする - ポリシーの構成が原因ですべてのユーザーに問題が発生していると考えられる場合は、ポリシーを無効にすることができます。 詳細については、記事「方法: リスク ポリシーを構成して有効にする」を参照してください。

PowerShell プレビュー

Microsoft Graph PowerShell SDK プレビュー モジュールを使用することにより、組織は PowerShell を使ってリスクを管理できます。 プレビュー モジュールとサンプル コードは、Microsoft Entra GitHub リポジトリにあります。

リポジトリに含まれる Invoke-AzureADIPDismissRiskyUser.ps1 スクリプトを使用すると、組織のディレクトリ内の危険なユーザーをすべて無視できます。