Privileged Identity Management で管理する Azure リソースを検出する

Microsoft Entra ID の Privileged Identity Management (PIM) を使用して、Azure リソースの保護を向上させることができます。 これは以下に対して役立ちます。

- 既に Privileged Identity Management を使用して Microsoft Entra ロールを保護している組織

- 運用リソースをセキュリティで保護しようとしている管理グループとサブスクリプションの所有者

Privileged Identity Management を Azure リソース用に初めて設定するときは、Privileged Identity Management を使用して保護するリソースを検出して選択する必要があります。 Privileged Identity Management でリソースを検出する場合、PIM は、リソースのユーザー アクセス管理者として割り当てられた PIM サービス プリンシパル (MS-PIM) を作成します。 Privileged Identity Management を使用して管理できるリソースの数に制限はありません。 ただし、最も重要な運用リソースから始めることをお勧めします。

Note

PIM では、オンボードを必要とせず、テナント内の Azure リソースを自動的に管理できるようになりました。 更新されたユーザー エクスペリエンスでは、最新の PIM ARM API が使用されるため、管理する適切なスコープを選択する際のパフォーマンスと細分性が向上します。

必要なアクセス許可

ヒント

この記事の手順は、開始するポータルに応じて若干異なる場合があります。

ユーザー アクセス管理者や所有者ロールなど、Microsoft.Authorization/roleAssignments/write 権限がある管理グループまたはサブスクリプションを表示し、管理できます。 サブスクリプションの所有者ではなく、グローバル管理者であり、管理する Azure サブスクリプションまたは管理グループが表示されない場合は、アクセス権を昇格させてリソースを管理できます。

リソースを探索する

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

[Identity Governance]>[Privileged Identity Management]>[Azure リソース] の順に移動します。

Azure リソースに対して Privileged Identity Management を初めて使用する場合は、[リソースを検出する] ページが表示されます。

![初めて使用する場合の、リソースが一覧表示されていない [リソースの検出] ペインのスクリーンショット。](media/pim-resource-roles-discover-resources/discover-resources-first-run.png)

組織内の別の管理者が、既に Privileged Identity Management で Azure リソースを管理している場合は、現在管理されているリソースの一覧が表示されます。

![現在管理されているリソースが一覧表示されている [リソースの検出] ペインのスクリーンショット。](media/pim-resource-roles-discover-resources/discover-resources.png)

[リソースを検出する] を選択して、検出エクスペリエンスを起動します。

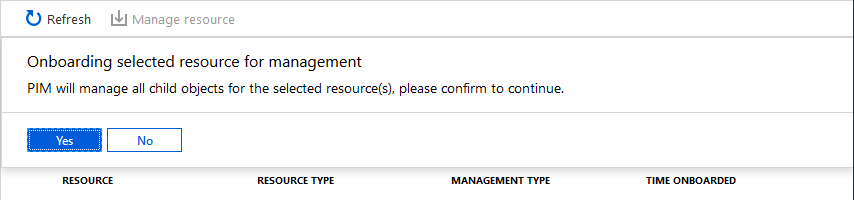

[検出] ページで、[リソース状態のフィルター] と [リソースの種類の選択] を使用して、書き込みアクセス許可がある管理グループまたはサブスクリプションをフィルター処理します。 おそらく、最も簡単なのは、[すべて] から始めることです。

管理グループまたはサブスクリプション リソースを検索して選択し、Privileged Identity Management で管理できます。 Privileged Identity Management で管理グループまたはサブスクリプションを管理する場合は、その子リソースも管理できます。

注意

PIM で管理されている管理グループに新しい子 Azure リソースを追加すると、PIM で子リソースを検索することにより、それを管理対象にすることができます。

管理するアンマネージド リソースを選択します。

[リソースの管理] を選択して、選択したリソースの管理を開始します。 PIM サービス プリンシパル (MS-PIM) は、リソースのユーザー アクセス管理者として割り当てられます。

注意

管理グループまたはサブスクリプションは、いったん管理対象となったら、管理対象外にすることはできません。 これにより、別のリソース管理者が Privileged Identity Management 設定を削除できなくなります。

![リソースが選択され、[リソースの管理] オプションが強調表示されている [検出] ウィンドウ](media/pim-resource-roles-discover-resources/discovery-manage-resource.png)

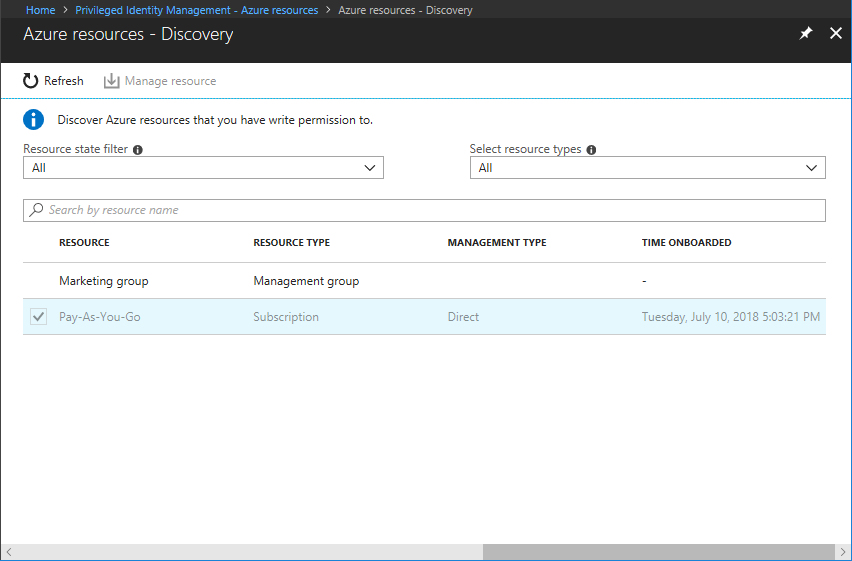

管理対象として選択したリソースのオンボードを確認するメッセージが表示されたら、[はい] を選択します。 これで、リソースの下にあるすべての新規および既存の子オブジェクトを管理するように PIM が構成されます。