チュートリアル: Microsoft Entra SSO の DocuSign との統合

このチュートリアルでは、DocuSign を Microsoft Entra ID と統合する方法について説明します。 DocuSign を Microsoft Entra ID と統合すると、以下のことが可能になります。

- Microsoft Entra ID を使用して誰が DocuSign にアクセスできるかを制御します。

- ユーザーが自分の Microsoft Entra アカウントを使用して DocuSign に自動的にサインインできるようにします。

- 1 つの中央サイト (Azure Portal) でアカウントを管理できます。

前提条件

開始するには、次が必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- シングル サインオン (SSO) が有効な DocuSign サブスクリプション。

- ドメイン DNS を制御します。 これは、DocuSign でドメインを要求するために必要です。

Note

この統合は、Microsoft Entra 米国政府クラウド環境から利用することもできます。 このアプリケーションは、Microsoft Entra 米国政府クラウドのアプリケーション ギャラリーにあり、パブリック クラウドの場合と同じように構成できます。

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra SSO を構成してテストし、以下のことを検証します。

DocuSign では、SP (Service Provider) Initiated SSO がサポートされます。

DocuSign では、Just-In-Time ユーザー プロビジョニングがサポートされます。

DocuSign では、自動ユーザー プロビジョニングがサポートされます。

ギャラリーからの DocuSign の追加

DocuSign の Microsoft Entra ID への統合を構成するには、以下のように DocuSign をギャラリーからマネージド SaaS アプリの一覧に追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「DocuSign」と入力します。

- 結果のパネルから [DocuSign] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、SSO の構成に加えて、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てを行うことができます。 O365 ウィザードの詳細については、こちらを参照してください。

DocuSign の Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、DocuSign での Microsoft Entra SSO を構成してテストします。 SSO が機能するためには、Microsoft Entra ユーザーと DocuSign 内の対応するユーザーとの間にリンク関係を確立する必要があります。

DocuSign で Microsoft Entra SSO を構成してテストするには、以下の手順を実行します。

- Microsoft Entra SSO を構成して、ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーを作成して、B.Simon を使用して Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当て、B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- DocuSign の SSO を構成して、アプリケーション側でシングル サインオン設定を構成します。

- DocuSign のテスト ユーザーを作成して、B.Simon の Microsoft Entra の表現にリンクされる B.Simon の対応物を DocuSign で生成します。

- SSO をテスト して、構成が正しく機能することを確認します。

Microsoft Entra SSO の構成

Azure portal で Microsoft Entra SSO を有効にするには、次の手順を実行します。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[DocuSign] アプリケーション統合ページに移動し、[管理] セクションを見つけて、[シングル サインオン] を選択します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

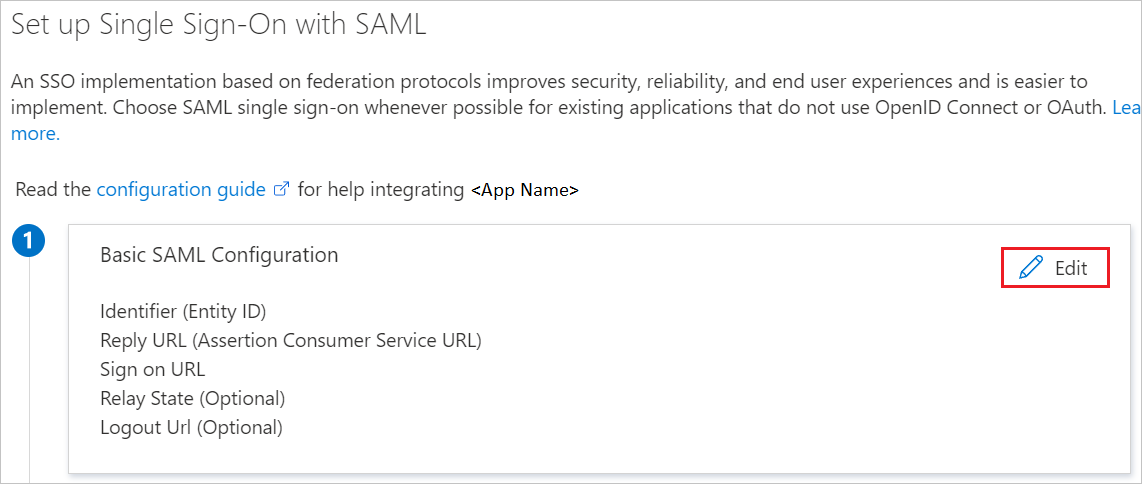

[SAML でシングル サインオンをセットアップします] ページで、 [基本的な SAML 構成] の鉛筆アイコンを選択して設定を編集します。

[基本的な SAML 構成] セクションで、次の手順を実行します。

a. [識別子 (エンティティ ID)] ボックスに、次のパターンで URL を入力します。

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2b. [応答 URL] ボックスに、次のいずれかの形式で URL を入力します。

応答 URL 実稼働: https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/<IDPID>https://<subdomain>.docusign.net/SAML/QA インスタンス: https://<SUBDOMAIN>.docusign.com/organizations/saml2c. [サインオン URL] ボックスに、次のパターンを使用して URL を入力します。

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/sp/<IDPID>注意

かっこで囲まれたこれらの値はプレースホルダーです。 実際の 識別子、Reply URL、Sign on URLの値に置き換えてください。 これらの詳細は、このチュートリアルの後ろにある [View SAML 2.0 Endpoints](SAML 2.0 エンドポイントの表示) に関するセクションで説明されています。

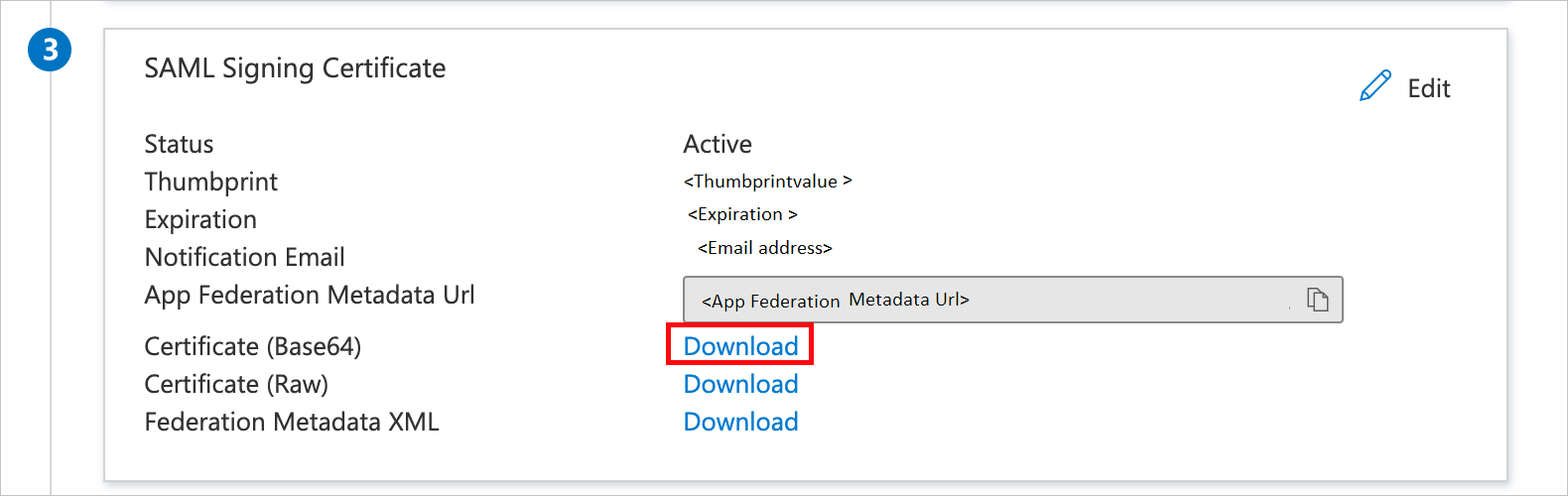

[SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで、 [証明書 (Base64)] を見つけます。 [ダウンロード] を選択して証明書をダウンロードし、コンピューターに保存します。

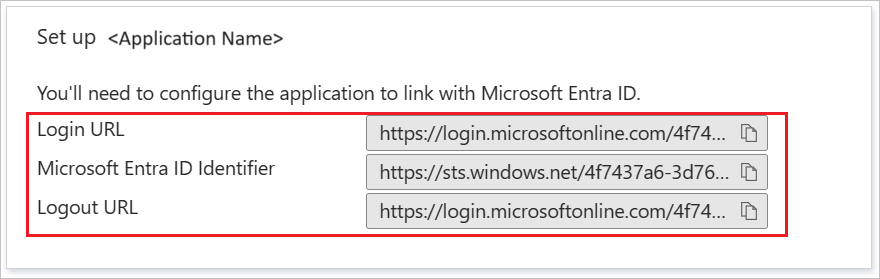

[DocuSign のセットアップ] セクションで、実際の要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon が Azure シングル サインオンを使用できるよう、このユーザーに DocuSign へのアクセスを許可します。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[DocuSign] の順に移動します。

- アプリの概要ページで、 [管理] セクションを見つけて、 [ユーザーとグループ] を選択します。

- [ユーザーの追加] を選択し、 [割り当ての追加] ダイアログ ボックスで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログ ボックスの [ユーザー] の一覧で [B.Simon] を選択し、画面の下部にある [選択] ボタンを押します。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログ ボックスで、 [割り当て] ボタンを選択します。

DocuSign の SSO の構成

別の Web ブラウザー ウィンドウで、DocuSign 企業サイトに管理者としてサインインします

ページの左上隅で、アプリ起動ツール (9 ドット) を選択し、[管理]を選択します。

![[プロフィール] の [管理に移動] のスクリーンショット。](media/docusign-tutorial/docusign-admin.png)

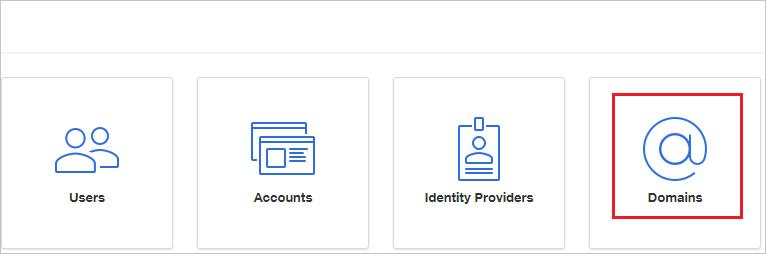

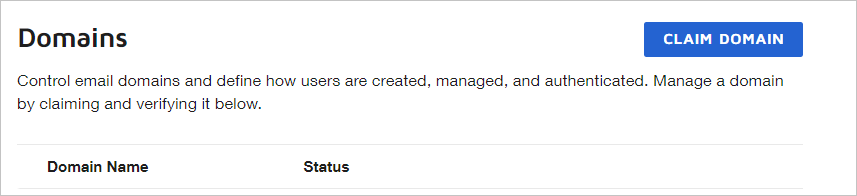

ドメインのソリューション ページで [Domains](ドメイン) を選択します。

[Domains](ドメイン) セクションの [CLAIM DOMAIN](ドメインの要求) を選択します。

[Claim a Domain](ドメインの要求) ダイアログ ボックスの [Domain Name](ドメイン名) ボックスに、所属する会社のドメインを入力してから、 [CLAIM](要求) を選択します。 ドメインを確認し、その状態がアクティブであることを確かめてください。

![[ドメインの要求/ドメイン名] ダイアログのスクリーンショット。](media/docusign-tutorial/claim-a-domain.png)

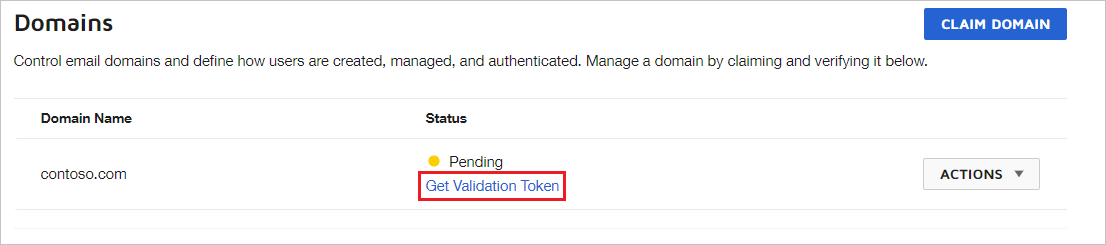

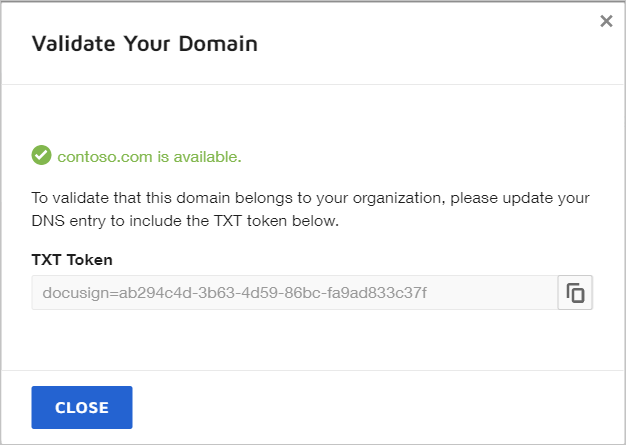

[ドメイン] セクション で、要求の一覧に追加された新しいドメインの [検証トークンの取得] を選択します。

TXT トークンをコピーする

次の手順に従って、TXT トークン を使用して DNS プロバイダーを構成します。

a. ドメインの DNS レコードの管理ページに移動します。

b. 新しい TXT レコードを追加します。

c. 名前: @ または *。

d. テキスト: 前の手順でコピーした TXT トークン の値を貼り付けます。

e. TTL: 既定値または 1 時間/3,600 秒。

左のナビゲーション ウィンドウで、[アクセス管理] の [ID プロバイダー]をクリックします。

![[ID プロバイダー] オプションのスクリーンショット。](media/docusign-tutorial/identity-providers.png)

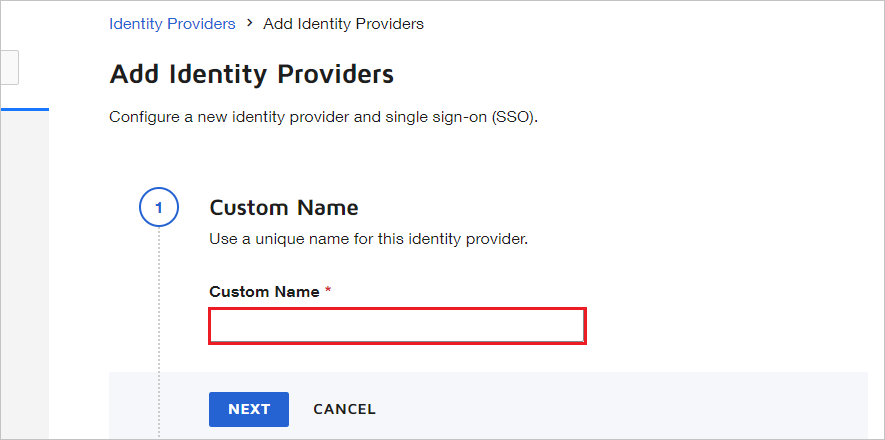

[Identity Provider](ID プロバイダー) セクションで、 [ADD IDENTITY PROVIDER](ID プロバイダー) を選択します。

![[ID プロバイダーの追加] オプションのスクリーンショット。](media/docusign-tutorial/add-identity-provider-option.png)

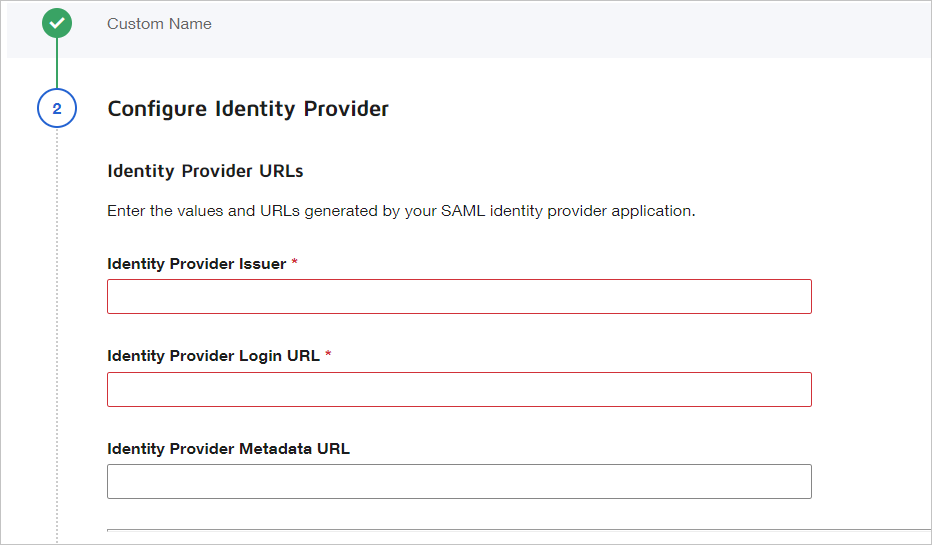

[Identity Provider Settings](ID プロバイダーの設定) ページで、次の手順を実行します。

a. [カスタム名] ボックスに、構成の一意の名前を入力します。 スペースは使用しないでください。

b. [ID プロバイダー発行者ボックス] に、コピーした Microsoft Entra 識別子の値を貼り付けます。

c. [Identity Provider Login URL](ID プロバイダーのログイン URL) ボックスに、Azure portal からコピーしたログイン URL の値を貼り付けます。

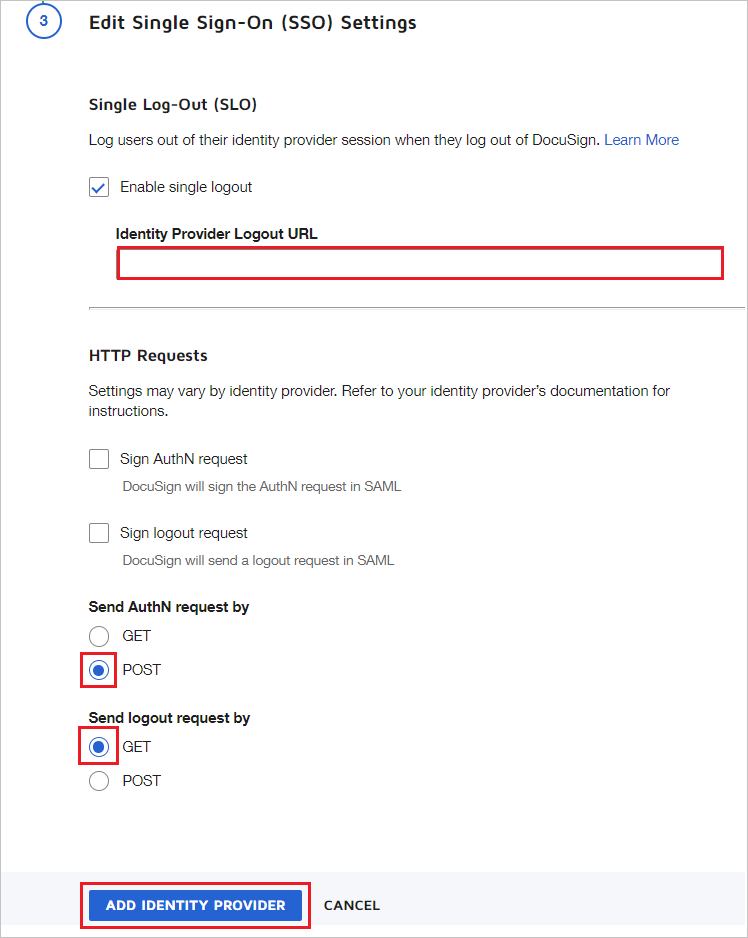

d. [Identity Provider Logout URL](ID プロバイダーのログアウト URL) ボックスに、Azure portal からコピーしたログアウト URL の値を貼り付けます。

e. [Send AuthN request by](認証要求の送信方法) に [POST] を選択します。

f. [Send logout request by](ログアウト要求の送信方法) に [GET] を選択します。

g. [Custom Attribute Mapping](カスタム属性のマッピング) セクションの [ADD NEW MAPPING](新しいマッピングの追加) を選択します。

![[カスタム属性のマッピング] UI のスクリーンショット。](media/docusign-tutorial/add-new-mapping.png)

h. Microsoft Entra の要求にマッピングしたいフィールドを選択します。 この例では、emailaddress 要求は

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressの値とマップされます。 これは、Microsoft Entra ID からのメール要求の既定の要求名です。 [保存] を選択します。![[カスタム属性のマッピング] フィールドのスクリーンショット。](media/docusign-tutorial/email-address.png)

Note

適切なユーザー識別子を使用して、Microsoft Entra ID のユーザーを DocuSign のユーザー マッピングにマップします。 適切なフィールドを選択し、組織の設定に基づく適切な値を入力してください。 [カスタム属性マッピング] の設定は必須ではありません。

i. [ID プロバイダー証明書] セクションで [証明書の追加] を選択し、Azure portal からダウンロードした証明書をアップロードし、[保存] を選択します。

![[ID プロバイダー証明書] の [証明書の追加] のスクリーンショット。](media/docusign-tutorial/certificates.png)

j. [Identity Providers](ID プロバイダー) セクションで、 [ACTIONS](アクション) を選択し、 [Endpoints](エンドポイント) を選択します。

![[ID プロバイダー証明書] の [エンドポイント] のスクリーンショット。](media/docusign-tutorial/identity-providers-endpoints.png)

k. DocuSign 管理ポータルの [View SAML 2.0 Endpoints](SAML 2.0 エンドポイントの表示) セクションで、これらの手順を実行します。

![[SAML 2.0 エンドポイントの表示] のスクリーンショット。](media/docusign-tutorial/saml-endpoints.png)

[Service Provider Issuer URL] (サービス プロバイダー発行者 URL) をコピーし、[基本的な SAML 構成] セクションの [識別子] ボックスに貼り付けます。

[Service Provider Assertion Consumer Service URL] (サービス プロバイダー アサーション コンシューマー サービス URL) をコピーし、[基本的な SAML 構成] セクションの [応答 URL] ボックスに貼り付けます。

[Service Provider Login URL] (サービス プロバイダーのログイン URL) をコピーし、[基本的な SAML 構成] セクションの [サインオン URL] ボックスに貼り付けます。 [Service Provider Login URL](サービス プロバイダーのログイン URL) 値の末尾に IDPID 値があります。

[閉じる] を選択します。

DocuSign のテスト ユーザーの作成

このセクションでは、B. Simon というユーザーを DocuSign に作成します。 DocuSign では、Just-In-Time ユーザー プロビジョニングがサポートされています。この設定は既定で有効になっています。 このセクションでは、ユーザー側で必要な操作はありません。 DocuSign にユーザーがまだ存在していない場合は、認証後に新規に作成されます。

注意

ユーザーを手動で作成する必要がある場合は、DocuSign のサポート チームにお問い合わせください。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[このアプリケーションをテストします] をクリックします。これにより、ログイン フローを開始できる DocuSign のサインオン URL にリダイレクトされます。

DocuSign のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用することができます。 マイ アプリで [DocuSign] タイルをクリックすると、SSO を設定した DocuSign に自動的にサインインします。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

次のステップ

DocuSign を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。