チュートリアル: Microsoft Entra SSO と Kronos Workforce Dimensions の統合

このチュートリアルでは、Kronos Workforce Dimensions を Microsoft Entra ID と統合する方法について説明します。 Kronos Workforce Dimensions と Microsoft Entra ID を統合すると、次のことができます。

- Kronos Workforce Dimensions にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使用して Kronos Workforce Dimensions に自動的にサインインできるようにする。

- 1 つの場所でアカウントを管理します。

前提条件

開始するには、次が必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- Kronos Workforce Dimensions でのシングル サインオン (SSO) が有効なサブスクリプション。

Note

この統合は、Microsoft Entra 米国政府クラウド環境から利用することもできます。 このアプリケーションは、Microsoft Entra 米国政府クラウドのアプリケーション ギャラリーにあり、パブリック クラウドの場合と同じように構成できます。

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

- Kronos Workforce Dimensions では、SP Initiated SSO がサポートされます。

ギャラリーから Kronos Workforce Dimensions を追加する

Microsoft Entra ID への Kronos Workforce Dimensions の統合を構成するには、ギャラリーからマネージド SaaS アプリの一覧に Kronos Workforce Dimensions を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「Kronos Workforce Dimensions」と入力します。

- 結果パネルで [Kronos Workforce Dimensions] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、SSO の構成に加えて、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てを行うことができます。 Microsoft 365 ウィザードの詳細をご覧ください。

Kronos Workforce Dimensions への Microsoft Entra SSO の構成とテスト

B.Simon というテスト ユーザーを使用して、Kronos Workforce Dimensions に対して Microsoft Entra SSO を構成してテストします。 SSO を機能させるために、Microsoft Entra ユーザーと Kronos Workforce Dimensions の関連ユーザーとの間にリンク関係を確立する必要があります。

Kronos Workforce Dimensions に対して Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

- Microsoft Entra SSO の構成 - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra のテスト ユーザーの作成 - B.Simon を使用して Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- Kronos Workforce Dimensions の SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- Kronos Workforce Dimensions のテスト ユーザーの作成 - Kronos Workforce Dimensions で B.Simon に対応するユーザーを作成し、Microsoft Entra のこのユーザーにリンクさせます。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]、[アプリケーション]、[エンタープライズ アプリケーション]、[Kronos Workforce Dimensions]、[シングル サインオン] の順に移動します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

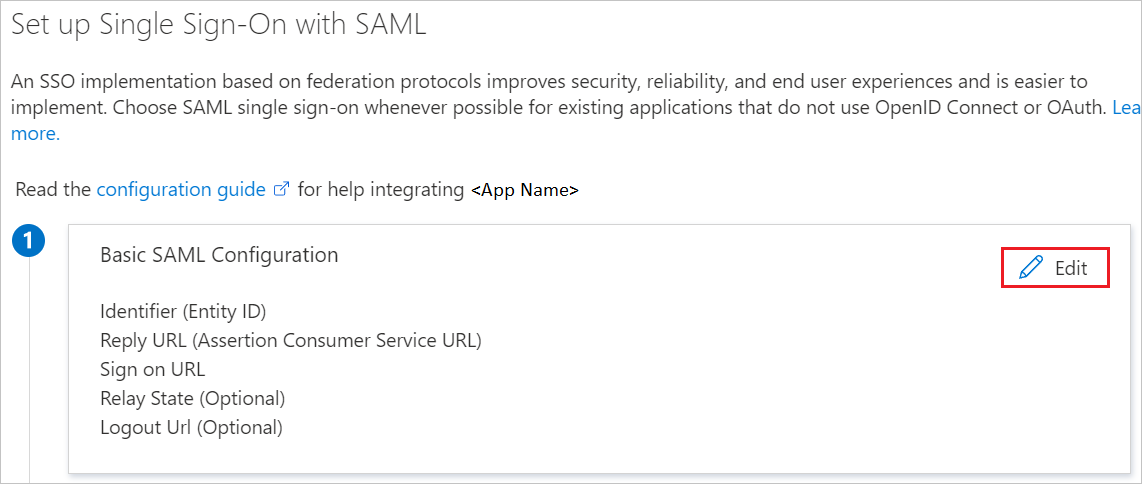

[SAML によるシングル サインオンのセットアップ] ページで、 [基本的な SAML 構成] の鉛筆アイコンをクリックして設定を編集します。

[基本的な SAML 構成] セクションで、次の手順を実行します。

a. [識別子 (エンティティ ID)] ボックスに、次のパターンを使用して URL を入力します。

https://<SUBDOMAIN>.<ENVIRONMENT>.mykronos.com/authn/<TENANT_ID/hsp/<TENANT_NUMBER>b. [サインオン URL] テキスト ボックスに、次のいずれかのパターンを使用して URL を入力します。

サインオン URL https://<CUSTOMER>-<ENVIRONMENT>-sso.<ENVIRONMENT>.mykronos.com/https://<CUSTOMER>-sso.<ENVIRONMENT>.mykronos.com/注意

これらは実際の値ではありません。 これらの値を実際の識別子とサインオン URL で更新してください。 これらの値を取得するには、Kronos Workforce Dimensions クライアント サポート チームにお問い合わせください。 [基本的な SAML 構成] セクションに示されているパターンを参照することもできます。

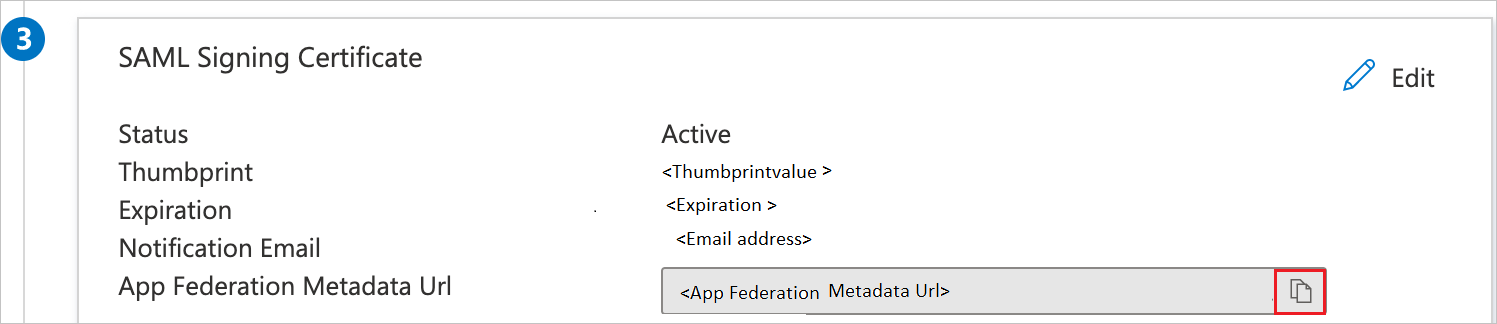

[Set up single sign-on with SAML](SAML でシングル サインオンをセットアップします) ページの [SAML 署名証明書] セクションで、コピー ボタンをクリックして [アプリのフェデレーション メタデータ URL] をコピーして、お使いのコンピューターに保存します。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon に Kronos Workforce Dimensions へのアクセスを許可することで、シングル サインオンを使用できるようにします。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]、[アプリケーション]、[エンタープライズ アプリケーション]、[Kronos Workforce Dimensions] の順に移動します。

- アプリの概要ページで、[ユーザーとグループ] を選択します。

- [ユーザーまたはグループの追加] を選択し、 [割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログの [ユーザー] の一覧から [B.Simon] を選択し、画面の下部にある [選択] ボタンをクリックします。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログで、 [割り当て] をクリックします。

Kronos Workforce Dimensions の SSO の構成

Kronos Workforce Dimensions 側でシングル サインオンを構成するには、アプリのフェデレーション メタデータ URL を Kronos Workforce Dimensions サポート チームに送信する必要があります。 サポート チームはこれを設定して、SAML SSO 接続が両方の側で正しく設定されるようにします。

Kronos Workforce Dimensions のテスト ユーザーの作成

このセクションでは、Kronos Workforce Dimensions で Britta Simon というユーザーを作成します。 Kronos Workforce Dimensions サポート チームと連携して、Kronos Workforce Dimensions プラットフォームにユーザーを追加してください。 シングル サインオンを使用する前に、ユーザーを作成し、有効化する必要があります。

Note

元の Microsoft ドキュメントでは、Microsoft Entra ユーザーを作成するために、UKG サポートにメールで連絡することをお勧めしています。 このオプションも使用できますが、次のセルフサービス オプションを検討してください。

手動プロセス

WFD 内で Microsoft Entra ユーザーを手動で作成するには、2 つの方法があります。 既存のユーザーを選択し、それらを複製してから、必要なフィールドを更新して、そのユーザーを一意にすることができます。 このプロセスには時間がかかる場合があり、WFD ユーザー インターフェイスに関する知識が必要です。 WFD API を使用してユーザーを作成することもでき、はるかに高速です。 このオプションでは、代わりに API に要求を送信するために、Postman などの API ツールの使用に関する知識が必要です。 次の手順は、事前構築済みの例を Postman API ツールにインポートする場合に役立ちます。

セットアップ

Postman ツールを開き、次のファイルをインポートします。

a. Workforce Dimensions - Create User.postman_collection.json

b. Microsoft Entra ID の WFD Env Variables.json

左のペインで、[環境] ボタンを選択します。

AAD_to_WFD_Env_Variables をクリックし、WFD インスタンスに関連する UKG サポートから提供される値を追加します。

Note

access_token と refresh_token は、アクセス トークンの取得 HTTP 要求の結果として自動的に設定されるため、空にする必要があります。

[WFD での Microsoft Entra ユーザーの作成] HTTP 要求を開き、JSON ペイロード内の強調表示されたプロパティを更新します。

{ "personInformation": { "accessAssignment": { "accessProfileName": "accessProfileName", "notificationProfileName": "All" }, "emailAddresses": [ { "address": "address” "contactTypeName": "Work" } ], "employmentStatusList": [ { "effectiveDate": "2019-08-15", "employmentStatusName": "Active", "expirationDate": "3000-01-01" } ], "person": { "personNumber": "personNumber", "firstName": "firstName", "lastName": "lastName", "fullName": "fullName", "hireDate": "2019-08-15", "shortName": "shortName" }, "personAuthenticationTypes": [ { "activeFlag": true, "authenticationTypeName": "Federated" } ], "personLicenseTypes": [ { "activeFlag": true, "licenseTypeName": "Employee" }, { "activeFlag": true, "licenseTypeName": "Absence" }, { "activeFlag": true, "licenseTypeName": "Hourly Timekeeping" }, { "activeFlag": true, "licenseTypeName": "Scheduling" } ], "userAccountStatusList": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "userAccountStatusName": "Active" } ] }, "jobAssignment": { "baseWageRates": [ { "effectiveDate": "2019-01-01", "expirationDate": "3000-01-01", "hourlyRate": 20.15 } ], "jobAssignmentDetails": { "payRuleName": "payRuleName", "timeZoneName": "timeZoneName" }, "primaryLaborAccounts": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "organizationPath": "organizationPath" } ] }, "user": { "userAccount": { "logonProfileName": "Default", "userName": "userName" } } }Note

personInformation.emailAddress.address と user.userAccount.userName はどちらも、WFD で作成しようとしているターゲットの Microsoft Entra ユーザーと一致する必要があります。

右上隅の [環境] ドロップダウン ボックスを選択し、[AAD_to_WFD_Env_Variables] を選択します。

JSON ペイロードが更新され、正しい環境変数が選択されたら、[アクセス トークンの取得] HTTP 要求を選択し、[送信] ボタンをクリックします。 これにより、更新された環境変数を利用して WFD インスタンスに対する認証を行い、ユーザーの作成メソッドを呼び出すときに使用する環境変数にアクセス トークンをキャッシュします。

認証呼び出しが成功した場合は、200 応答が表示されてアクセス トークンが返されます。 このアクセス トークンは、access_token エントリの環境変数の CURRENT VALUE 列にも表示されます。

Note

access_token を受け取らない場合は、環境変数内のすべての変数が正しいことを確認します。 ユーザーの資格情報は、スーパー ユーザー アカウントである必要があります。

access_token が取得されたら、AAD_to_WFD_Env_Variables HTTP 要求を選択し、[送信] ボタンをクリックします。 要求が成功すると、200 HTTP 状態が返されます。

スーパー ユーザー アカウントを使用して WFD にログインし、WFD インスタンス内に新しい Microsoft Entra ユーザーが作成されたことを確認します。

自動化されたプロセス

自動化されたプロセスは、CSV 形式のフラット ファイルで構成されています。これにより、ユーザーは上記の手動 API プロセスのペイロードで強調表示されている値を事前に指定できます。 フラット ファイルは、新しい WFD ユーザーを一括で作成する付属の PowerShell スクリプトによって使用されます。 スクリプトは、最適なパフォーマンスを得られるように構成可能な 70 (既定値) のバッチで新しいユーザーの作成を処理します。 次の手順では、スクリプトのセットアップと実行について説明します。

AAD_To_WFD.csv と AAD_To_WFD.ps1 の両方のファイルをコンピューターにローカルに保存します。

AAD_To_WFD.csv ファイルを開き、列に入力します。

personInformation.accessAssignment.accessProfileName: WFD インスタンスからの特定のアクセス プロファイル名。

personInformation.emailAddresses.address: Microsoft Entra ID のユーザー プリンシパル名と一致する必要があります。

personInformation.personNumber: WFD インスタンス全体で一意である必要があります。

personInformation.firstName: ユーザーの名。

personInformation.firstName: ユーザーの姓。

jobAssignment.jobAssignmentDetails.payRuleName: WFD からの特定の支払いルール名。

jobAssignment.jobAssignmentDetails.timeZoneName: タイムゾーン形式は WFD インスタンスと一致する必要があります (つまり、

(GMT -08:00) Pacific Time)。jobAssignment.primaryLaborAccounts.organizationPath: WFD インスタンス内の特定のビジネス構造の組織パス。

.csv ファイルを保存します。

AAD_To_WFD.ps1 スクリプトを右クリックし、[編集] をクリックして変更します。

15 行目で指定したパスが、AAD_To_WFD.csv ファイルへの正しい名前/パスであることを確認します。

WFD インスタンスに関連する UKG サポートによって提供される値を使用して、次の行を更新します。

行 33: vanityUrl

行 43: appKey

行 48: client_id

行 49: client_secret

スクリプトを保存して実行します。

プロンプトが表示されたら、WFD スーパー ユーザーの資格情報を指定します。

完了すると、作成に失敗したすべてのユーザーの一覧がスクリプトから返されます。

Note

WFD インスタンスの入力ミスまたはフィールドの不一致の結果として返される場合は、AAD_To_WFD.csv ファイルに指定された値を確認してください。 バッチ内のすべてのユーザーが既にインスタンスに存在する場合は、WFD API インスタンスからもエラーが返される可能性があります。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[このアプリケーションをテストする] をクリックすると、ログイン フローを開始できる Kronos Workforce Dimensions のサインオン URL にリダイレクトされます。

Kronos Workforce Dimensions のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用することができます。 マイ アプリで [Kronos Workforce Dimensions] タイルをクリックすると、Kronos Workforce Dimensions のサインオン URL にリダイレクトされます。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

次のステップ

Kronos Workforce Dimensions を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用することができます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。