マネージド ID と仮想ネットワークを使用してセキュリティで保護されたアクセスを構成する

このコンテンツの適用対象: ![]() v4.0 (プレビュー)

v4.0 (プレビュー) ![]() v3.1 (GA)

v3.1 (GA) ![]() v3.0 (GA)

v3.0 (GA) ![]() v2.1 (GA)

v2.1 (GA)

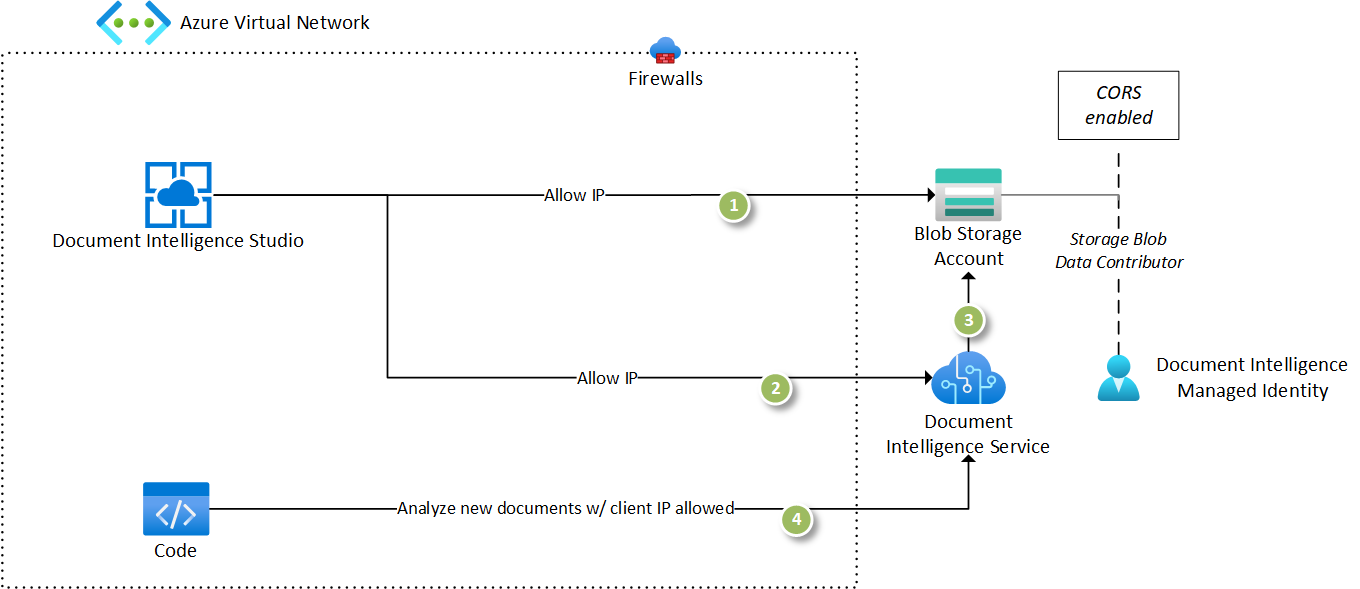

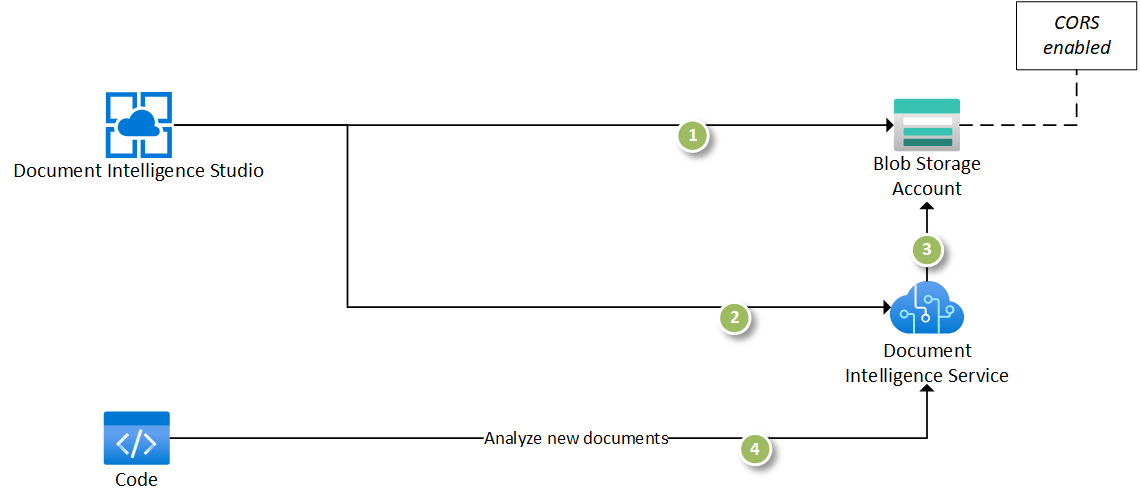

この攻略ガイドでは、Document Intelligence リソース用にセキュリティで保護された接続を有効にするプロセスについて説明します。 次の接続をセキュリティで保護することができます。

仮想ネットワーク (

VNET) 内のクライアント アプリケーションと Document Intelligence リソースの間の通信。Document Intelligence Studio と Document Intelligence リソースとの間の通信。

Document Intelligence リソースとストレージ アカウントの間の通信 (カスタム モデルをトレーニングするときに必要)。

リソースをセキュリティで保護するように環境を設定します。

前提条件

開始するには、以下が必要です。

アクティブな Azure アカウント—お持ちでない場合は、無料でアカウントを作成できます。

Azure portal の Document Intelligence または Azure AI サービス リソース。 詳細な手順については、Azure AI サービスのリソースの作成に関するページを参照してください。

Document Intelligence リソースと同じリージョンにある Azure BLOB ストレージ アカウント。 ストレージ アカウント内に BLOB データを格納して整理するためのコンテナーを作成します。

Document Intelligence リソースと同じリージョンにある Azure 仮想ネットワーク。 モデルをトレーニングしてドキュメントを分析するためのアプリケーション リソースをデプロイする先の仮想ネットワークを作成します。

Windows または Linux、Ubuntu 用 Azure データ サイエンス VM。必要に応じて、確立されているセキュリティで保護された接続をテストするために、仮想ネットワークにデータ サイエンス VM をデプロイします。

Configure resources

リソースが相互に通信できるように、各リソースを構成します。

設定ページにアクセスしてリソースを選ぶことで、新しく作成した Document Intelligence リソースを使うように Document Intelligence Studio を構成します。

Read API を選んでサンプル ドキュメントを分析することにより、構成が機能することを確認および検証します。 リソースが正しく構成されている場合、要求は正常に完了します。

作成したストレージ アカウントのコンテナーに、トレーニング データセットを追加します。

カスタム モデル タイルを選んで、カスタム プロジェクトを作成します。 前のステップで作成したのと同じ Document Intelligence リソースとストレージ アカウントを選びます。

前のステップでアップロードしたトレーニング データセットが含まれるコンテナーを選びます。 トレーニング データセットがフォルダー内にある場合は、フォルダー パスが適切に設定されていることを確認します。

必要なアクセス許可があることを確認し、Studio によってストレージ アカウントにアクセスするために必要な CORS 設定が行われます。 アクセス許可がない場合は、先に進む前に、ストレージ アカウントで CORS 設定が構成されていることを確認する必要があります。

Studio がトレーニング データにアクセスするように構成されていることを確認して検証します。 ラベル付けエクスペリエンスでドキュメントを参照できる場合は、必要なすべての接続が確立されています。

既定のセキュリティ モデルで Document Intelligence ソリューションを構築するために必要なすべてのコンポーネントの実装が動作するようになりました。

次に、以下の手順を完了します。

Document Intelligence リソースでマネージド ID を構成します。

ストレージ アカウントをセキュリティで保護して、特定の仮想ネットワークと IP アドレスからのトラフィックのみに制限します。

ストレージ アカウントと通信するように、Document Intelligence のマネージド ID を構成します。

ドキュメント インテリジェンス リソースへのパブリック アクセスを無効にし、プライベート エンドポイントを作成します。 そうすると、リソースには、特定の仮想ネットワークと IP アドレスからのみアクセスできます。

選んだ仮想ネットワークにストレージ アカウントのプライベート エンドポイントを追加します。

仮想ネットワーク内からモデルをトレーニングしてドキュメントを分析できることを確認および検証します。

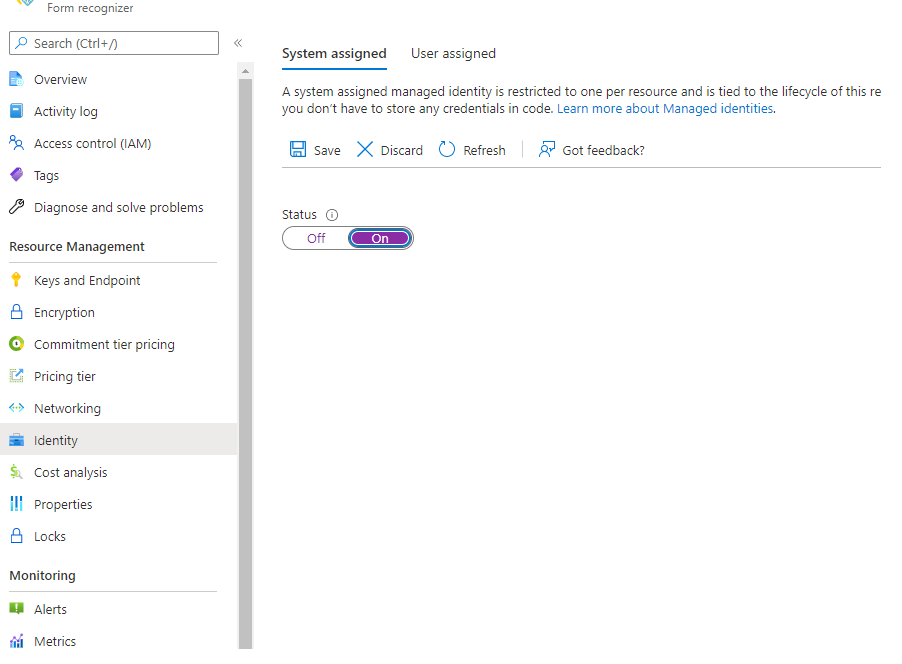

Document Intelligence のマネージド ID を設定する

Azure portal で Document Intelligence リソースに移動し、[ID] タブを選びます。[システム割り当て済み] のマネージド ID を [オン] に切り替えて、変更を保存します。

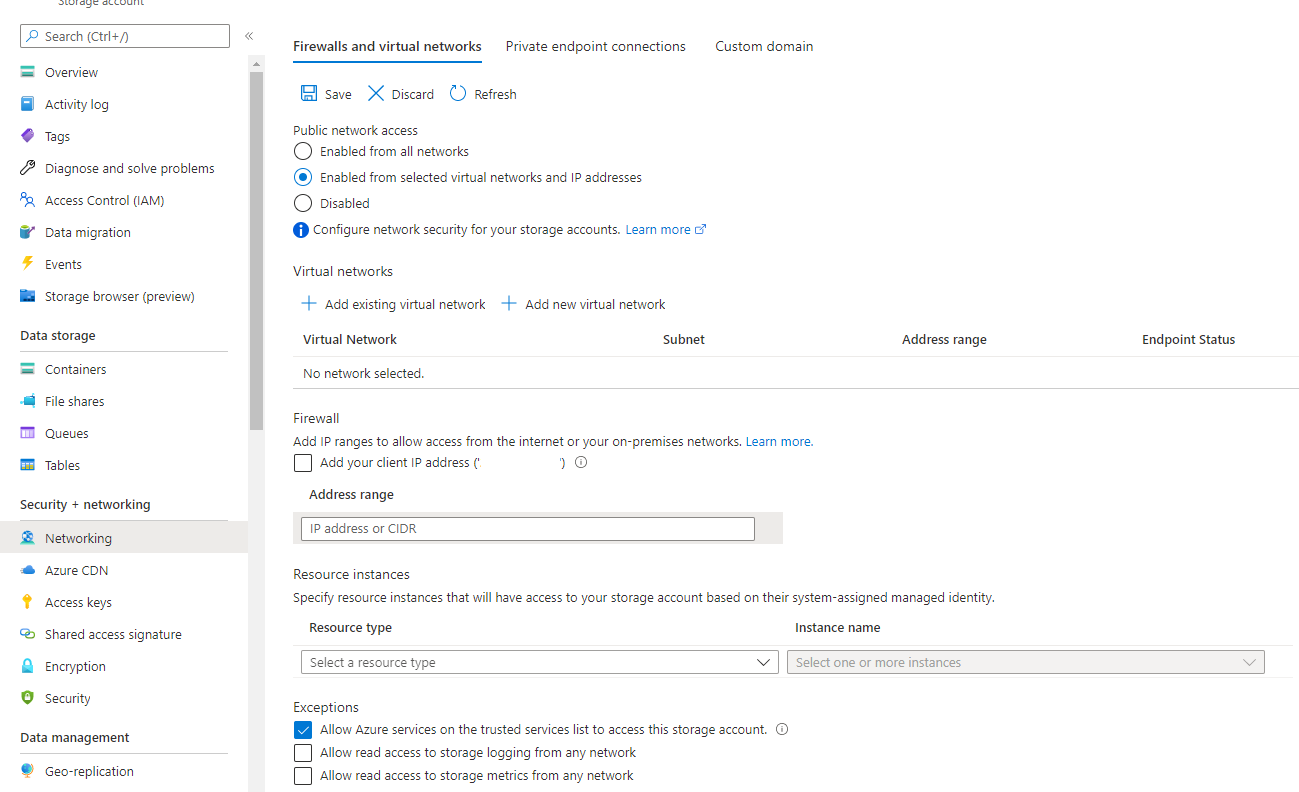

ストレージ アカウントをセキュリティで保護する

Azure portal のストレージ アカウントで [ネットワーク] タブに移動して、セキュリティで保護された通信の構成を始めます。

[ファイアウォールと仮想ネットワーク] で、[パブリック ネットワーク アクセス] の一覧から [選択した仮想ネットワークと IP アドレスから有効] を選びます。

[例外] の一覧で [信頼されたサービスの一覧にある Azure サービスがこのストレージ アカウントにアクセスすることを許可します] がオンになっていることを確認します。

変更内容を保存します。

注意

パブリック インターネットからストレージ アカウントにアクセスすることはできません。

Studio でカスタム モデルのラベル付けページを更新すると、エラー メッセージが表示されます。

Document Intelligence からストレージへのアクセスを有効にする

Document Intelligence リソースからトレーニング データセットにアクセスできるようにするには、マネージド ID にロールの割り当てを追加する必要があります。

引き続き Azure portal のストレージ アカウント ウィンドウで、左側のナビゲーション バーの [アクセス制御 (IAM)] タブに移動します。

[ロールの割り当ての追加] ボタンを選びます。

![[ロールの割り当ての追加] ウィンドウのスクリーンショット。](media/managed-identities/v2-stg-role-assign-role.png?view=doc-intel-4.0.0)

[ロール] タブで、[ストレージ BLOB データ共同作成者] アクセス許可を検索して選び、[次へ] を選びます。

![[ロール] タブの選択のスクリーンショット。](media/managed-identities/v2-stg-role-assignment.png?view=doc-intel-4.0.0)

[メンバー] タブで、[マネージド ID] オプションを選んで、[+ メンバーの選択] を選びます

[マネージド ID の選択] ダイアログ ウィンドウで、次のオプションを選びます。

[サブスクリプション]。 サブスクリプションを選択します。

[マネージド ID]。 [Form Recognizer] を選びます。

選択する。 マネージド ID で有効にした Document Intelligence リソースを選びます。

![[マネージド ID] ダイアログ ウィンドウのスクリーンショット。](media/managed-identities/v2-stg-role-assign-resource.png?view=doc-intel-4.0.0)

ダイアログ ウィンドウを閉じます。

最後に、[レビューと割り当て] を選んで変更を保存します。

すばらしい。 マネージド ID を使ってストレージ アカウントに接続するための Document Intelligence リソースの構成が済みました。

ヒント

Document Intelligence Studio を試すと、READ API や他の事前構築済みモデルでドキュメントを処理するためにストレージ アクセスは必要ないことがわかります。 ただし、Studio はストレージ アカウントと直接通信できないため、カスタム モデルをトレーニングするには追加の構成が必要です。 ストレージ アカウントの [ネットワーク] タブで [クライアント IP アドレスを追加する] を選び、IP 許可リストを使ってストレージ アカウントにアクセスするようにコンピューターを構成することで、ストレージ アクセスを有効にできます。

VNET からのアクセス用にプライベート エンドポイントを構成する

Note

リソースには、仮想ネットワークからのみアクセスできます。

Studio の一部の Document Intelligence 機能 (自動ラベルなど) を使用するには、Document Intelligence Studio にストレージ アカウントへのアクセス権が必要です。

Document Intelligence とストレージ アカウントの両方のリソースのファイアウォール許可リストに、Studio の IP アドレス 20.3.165.95 を追加します。 これは Document Intelligence Studio の専用 IP アドレスであり、安全に許可できます。

仮想ネットワークからリソースに接続するときは、プライベート エンドポイントを追加することで、ストレージ アカウントと Document Intelligence リソースの両方に仮想ネットワークからアクセスできるようになります。

次に、仮想ネットワークを構成して、仮想ネットワーク内のリソースまたはネットワーク経由のトラフィック ルーターのみから、Document Intelligence リソースとストレージ アカウントにアクセスできるようにします。

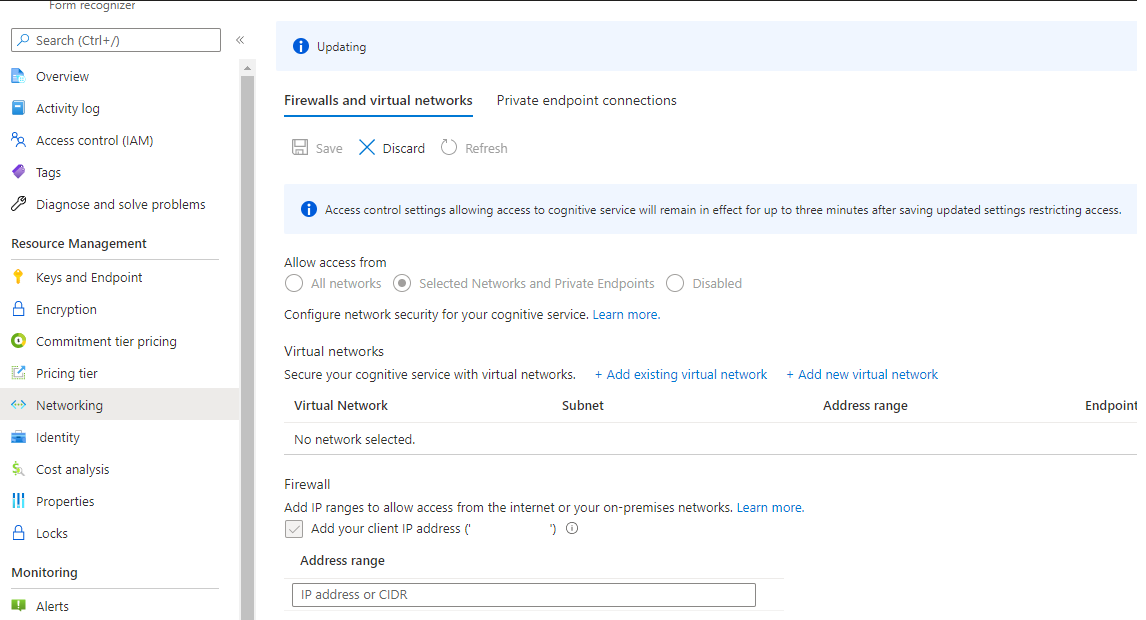

ファイアウォールと仮想ネットワークを有効にする

Azure portal で、Document Intelligence リソースに移動します。

左側のナビゲーション バーで [ネットワーク] タブを選びます。

[ファイアウォールと仮想ネットワーク] タブで [選択したネットワークとプライベート エンドポイント] オプションを有効にして、[保存] を選びます。

Note

Document Intelligence Studio の機能のいずれかにアクセスしようとすると、アクセス拒否メッセージが表示されます。 コンピューター上の Studio からアクセスできるようにするには、[クライアント IP アドレスを追加する] チェックボックスをオンにして [保存] を選び、アクセスを復元します。

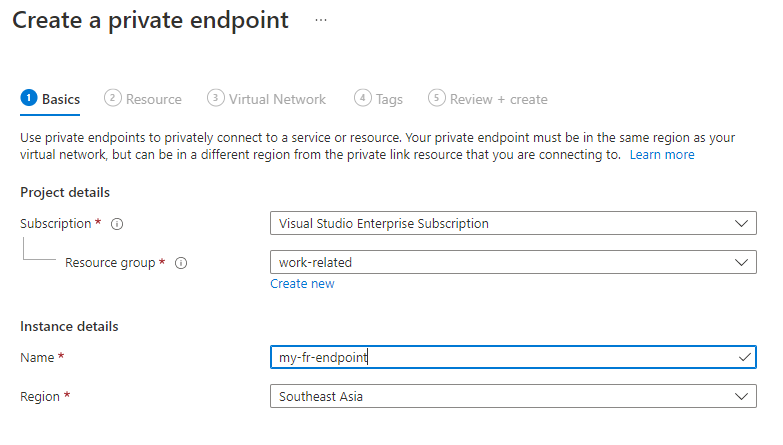

プライベート エンドポイントを構成する

[プライベート エンドポイント接続] タブに移動して、[+ プライベート エンドポイント] を選びます。 [プライベート エンドポイントの作成] ダイアログ ページに移動します。

[プライベート エンドポイントの作成] ダイアログ ページで、次のオプションを選びます。

[サブスクリプション]。 課金サブスクリプションを選びます。

リソース グループ。 適切なリソース グループを選びます。

名前。 プライベート エンドポイントの名前を入力します。

[リージョン]。 仮想ネットワークと同じリージョンを選びます。

次へ:リソース を選択します。

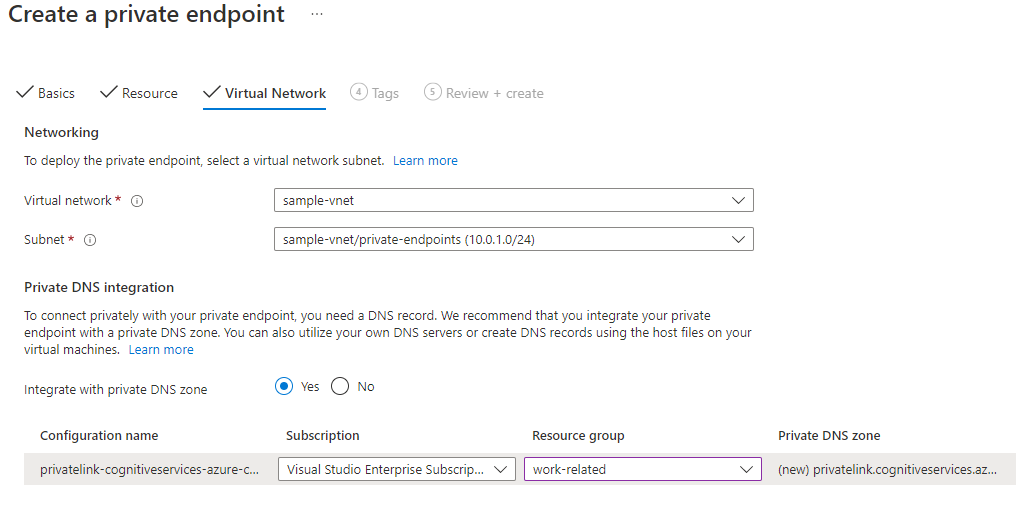

仮想ネットワークを構成する

[リソース] タブでは、既定値をそのまま使って、[次: 仮想ネットワーク] を選びます。

[仮想ネットワーク] タブで、作成した仮想ネットワークを選択していることを確認します。

複数のサブネットがある場合は、プライベート エンドポイントを接続するサブネットを選びます。 [IP アドレスを動的に割り当てる] は既定値のままにします。

[次: DNS] を選びます

[プライベート DNS ゾーンと統合する] は、既定値の [はい] をそのまま使います。

残りの既定値はそのままにして、[次: タグ] を選びます。

[次: 確認と作成] を選びます。

お疲れさまでした。 仮想ネットワークと IP 許可リスト内のすべての IP アドレスからのみ、Document Intelligence リソースにアクセスできるようになりました。

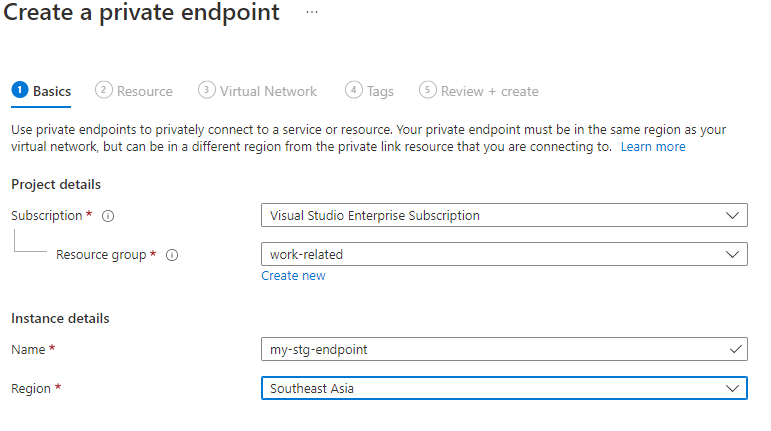

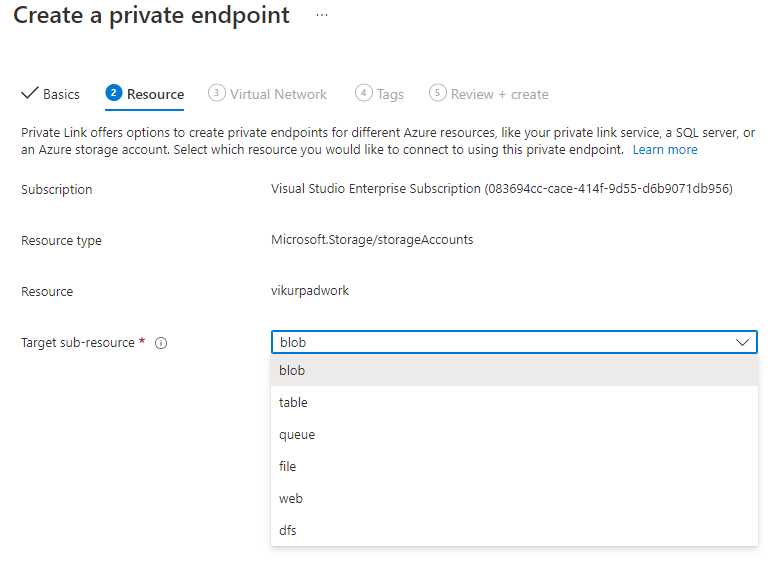

ストレージのプライベート エンドポイントを構成する

Azure portal でストレージ アカウントに移動します。

左側のナビゲーション メニューで [ネットワーク] タブを選びます。

[プライベート エンドポイント接続] タブを選択します。

[+ プライベート エンドポイント] を選びます。

名前を指定し、仮想ネットワークと同じリージョンを選びます。

次へ:リソース を選択します。

[リソース] タブで、[対象サブリソース] の一覧から [BLOB] を選びます。

[次: 仮想ネットワーク] を選びます。

[仮想ネットワーク] と [サブネット] を選びます。 [このサブネット内のすべてのプライベート エンドポイントに対してネットワーク ポリシーを有効にします] がオンにされ、[IP アドレスを動的に割り当てる] が有効にされていることを確認します。

[次: DNS] を選びます。

[プライベート DNS ゾーンと統合する] で [はい] が有効になっていることを確認します。

タグを選択します。

確認と作成 をクリックします。

上出来 これで、Document Intelligence リソースとストレージの間のすべての接続が、マネージド ID を使うように構成されました。

Note

リソースには、その仮想ネットワークと許可された IP からのみアクセスできます。

Studio による Document Intelligence リソースへのアクセスと分析の要求は、要求が仮想ネットワークから発信されているか、仮想ネットワーク経由でルーティングされているのでない限り失敗します。

デプロイを検証する

デプロイを検証するには、仮想マシン (VM) を仮想ネットワークにデプロイし、リソースに接続します。

仮想ネットワークで Data Science VM を構成します。

デスクトップから VM にリモートで接続し、Document Intelligence Studio にアクセスするブラウザー セッションを起動します。

分析要求とトレーニング操作が、正常に機能するはずです。

これで完了です。 マネージド ID とプライベート エンドポイントを使って、Document Intelligence リソースへのセキュリティで保護されたアクセスを構成できるようになりました。

一般的なエラー メッセージ

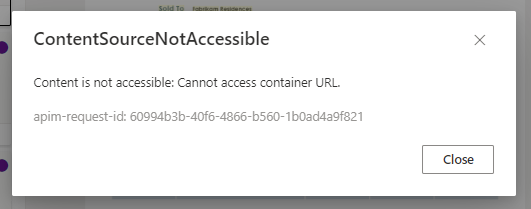

BLOB コンテナーにアクセスできませんでした:

解決策:

クライアント コンピューターから Document Intelligence リソースとストレージ アカウントにアクセスできること、それらが同じ

VNET内にあるか、Document Intelligence リソースとストレージ アカウントの両方の [ネットワーク] > [ファイアウォールと仮想ネットワーク] 設定ページで、クライアント IP アドレスが許可されていることを確認します。

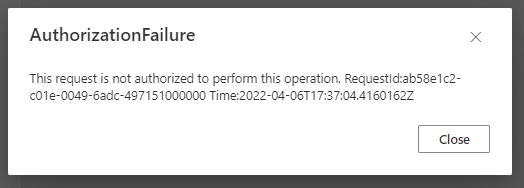

AuthorizationFailure:

解決策: クライアント コンピューターから Document Intelligence リソースとストレージ アカウントにアクセスできること、それらが同じ

VNET内にあるか、Document Intelligence リソースとストレージ アカウントの両方の [ネットワーク] > [ファイアウォールと仮想ネットワーク] 設定ページで、クライアント IP アドレスが許可されていることを確認します。ContentSourceNotAccessible:

解決策: Document Intelligence のマネージド ID にストレージ BLOB データ共同作成者のロールを付与し、[ネットワーク] タブで信頼されたサービス アクセスまたはリソース インスタンス ルールを有効にしてあることを確認します。

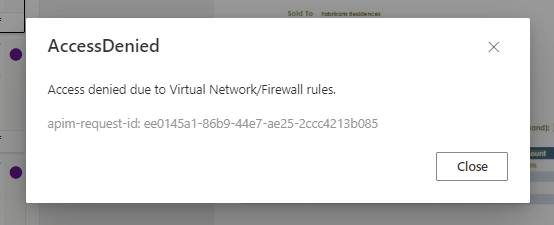

AccessDenied:

解決策: クライアント コンピューターから Document Intelligence リソースとストレージ アカウントにアクセスできること、それらが同じ

VNET内にあるか、Document Intelligence リソースとストレージ アカウントの両方の [ネットワーク] > [ファイアウォールと仮想ネットワーク] 設定ページで、クライアント IP アドレスが許可されていることを確認します。