Azure Managed Lustre ファイル システムのネットワーク セキュリティ グループを構成する

ネットワーク セキュリティ グループは、Azure 仮想ネットワーク内の Azure リソースとの間で送受信されるネットワーク トラフィックをフィルター処理するように構成できます。 ネットワーク セキュリティ グループには、IP アドレス、ポート、プロトコルでネットワーク トラフィックをフィルター処理するセキュリティ規則を含めることができます。 ネットワーク セキュリティ グループがサブネットに関連付けられている場合、そのサブネットにデプロイされたリソースにセキュリティ規則が適用されます。

この記事では、ゼロ トラスト戦略の一環として、Azure Managed Lustre ファイル システム クラスターへのアクセスをセキュリティで保護するようにネットワーク セキュリティ グループ規則を構成する方法について説明します。

前提条件

- Azure サブスクリプション。 Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

- Azure Managed Lustre ファイル システムのサポートを許可するように構成されたサブネットを持つ仮想ネットワーク。 詳細については、「 Networking の前提条件を参照してください。

- Azure サブスクリプションにデプロイされた Azure Managed Lustre ファイル システム。 詳細については、「 Azure Managed Lustre ファイル システムを作成するを参照してください。

ネットワーク セキュリティ グループを作成して構成する

Azure 仮想ネットワーク内の Azure リソース間のネットワーク トラフィックは、Azure ネットワーク セキュリティ グループを使ってフィルター処理できます。 ネットワーク セキュリティ グループには、いくつかの種類の Azure リソースとの受信ネットワーク トラフィックまたは送信ネットワーク トラフィックを許可または拒否するセキュリティ規則が含まれています。 各ルールには、送信元と宛先、ポート、プロトコルを指定できる。。

Azure portal でネットワーク セキュリティ グループを作成するには、次の手順に従います。

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 検索結果から [ネットワーク セキュリティ グループ] を選択します。

[+ 作成] を選択します。

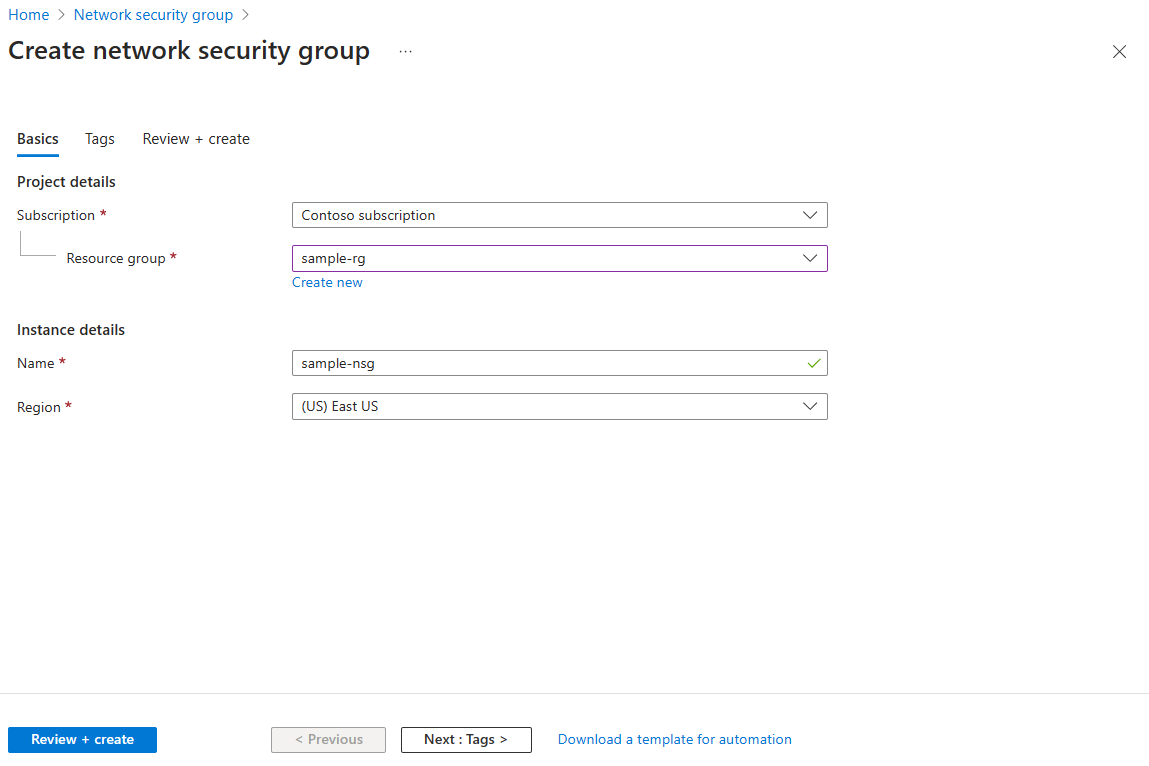

[ネットワーク セキュリティ グループの作成] ページの [基本] タブで、次の値を入力または選択します。

設定 アクション プロジェクトの詳細 サブスクリプション Azure サブスクリプションを選択します。 Resource group 既存のリソース グループを選択するか、[新規作成] を選択して新しく作成します。 この例では、 sample-rg リソース グループを使用します。 インスタンスの詳細 ネットワーク セキュリティ グループ名 作成するネットワーク セキュリティ グループの名前を入力します。 リージョン 目的のリージョンを選びます。 [Review + create](レビュー + 作成) を選択します。

"検証に成功しました" というメッセージが表示されたら、 [作成] を選択します。

ネットワーク セキュリティ グループをサブネットに関連付ける

ネットワーク セキュリティ グループが作成されたら、Azure Managed Lustre ファイル システムが存在する仮想ネットワーク内の一意のサブネットに関連付けることができます。 Azure portal を使用してネットワーク セキュリティ グループをサブネットに関連付けるには、次の手順に従います。

ポータルの上部にある検索ボックスに「ネットワーク セキュリティ グループ」と入力し、検索結果の "ネットワーク セキュリティ グループ" を選びます。

ネットワーク セキュリティ グループの名前を選び、[サブネット] を選びます。

ネットワーク セキュリティ グループをサブネットに関連付けるには、[+ 関連付け] を選び、ネットワーク セキュリティ グループを関連付ける仮想ネットワークとサブネットを選びます。 [OK] を選択します。

ネットワーク セキュリティ グループ規則を構成する

Azure Managed Lustre ファイル システムのサポートに対してネットワーク セキュリティ グループ規則を構成するには、Azure Managed Lustre ファイル システムがデプロイされているサブネットに関連付けられているネットワーク セキュリティ グループに受信と送信のセキュリティ規則を追加します。 次のセクションでは、Azure Managed Lustre ファイル システムのサポートを許可する受信および送信のセキュリティ規則を作成して構成する方法について説明します。

Note

このセクションに示すセキュリティ規則は、Blob Storage 統合が有効になっている、米国東部リージョンでの Azure Managed Lustre ファイル システムのテスト デプロイに基づいて構成されます。 Azure Managed Lustre ファイル システムのデプロイ リージョン、仮想ネットワーク サブネットの IP アドレス、およびその他の構成設定に基づいてルールを調整する必要があります。

受信セキュリティ規則を作成する

Azure portal で受信セキュリティ規則を作成できます。 次の例は、新しい受信セキュリティ規則を作成して構成する方法を示しています。

- Azure portal で、前の手順で作成したネットワーク セキュリティ グループ リソースを開きます。

- Settingsでバインド セキュリティ規則を選択します。

- [+ 追加] を選択します。

- 受信セキュリティ規則の追加 ウィンドウで、規則の設定を構成し、追加を選択します。

ネットワーク セキュリティ グループに次の受信規則を追加します。

| Priority | Name | ポート | プロトコル | ソース | Destination (公開先) | アクション | 説明 |

|---|---|---|---|---|---|---|---|

| 110 | rule-name | Any | Any | Azure Managed Lustre ファイル システム サブネットの IP アドレス/CIDR 範囲 | Azure Managed Lustre ファイル システム サブネットの IP アドレス/CIDR 範囲 | Allow | Azure Managed Lustre ファイル システム サブネット上のホスト間のプロトコルまたはポート フローを許可します。 たとえば、システムは初期デプロイと構成に TCP ポート 22 (SSH) を使用します。 |

| 111 | rule-name | 988, 1019-1023 | TCP | Lustre クライアント サブネットの IP アドレス/CIDR 範囲 | Azure Managed Lustre ファイル システム サブネットの IP アドレス/CIDR 範囲 | Allow | Lustre クライアント サブネットと Azure Managed Lustre ファイル システム サブネットの間の通信を許可します。 送信元と宛先で TCP ポート 988 と 1019-1023 のみを許可します。 |

| 112 | rule-name | Any | TCP | AzureMonitor |

VirtualNetwork |

Allow | AzureMonitor サービス タグからの受信フローを許可します。 TCP ソース ポート 443 のみを許可します。 |

| 120 | rule-name | Any | Any | Any | Any | 拒否 | 他のすべての受信フローを拒否します。 |

Azure portal の受信セキュリティ規則は、次のスクリーンショットのようになります。 デプロイに基づいて、サブネットの IP アドレス/CIDR 範囲とその他の設定を調整する必要があります。

送信セキュリティ規則を作成する

送信セキュリティ規則は、Azure portal で作成できます。 次の例は、新しい送信セキュリティ規則を作成して構成する方法を示しています。

- Azure portal で、前の手順で作成したネットワーク セキュリティ グループ リソースを開きます。

- [設定] で [送信セキュリティ規則] を選択します。

- [+ 追加] を選択します。

- 送信セキュリティ規則の追加 ウィンドウで、規則の設定を構成し、追加を選択します。

ネットワーク セキュリティ グループに次の送信規則を追加します。

| Priority | Name | ポート | プロトコル | ソース | Destination (公開先) | アクション | 説明 |

|---|---|---|---|---|---|---|---|

| 100 | rule-name | 443 | TCP | VirtualNetwork |

AzureMonitor |

Allow | AzureMonitor サービス タグへの送信フローを許可します。 TCP 宛先ポート 443 のみ。 |

| 101 | rule-name | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Allow | AzureKeyVault.EastUS サービス タグへの送信フローを許可します。 TCP 宛先ポート 443 のみ。 |

| 102 | rule-name | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Allow | AzureActiveDirectory サービス タグへの送信フローを許可します。 TCP 宛先ポート 443 のみ。 |

| 103 | rule-name | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Allow | Storage.EastUS サービス タグへの送信フローを許可します。 TCP 宛先ポート 443 のみ。 |

| 104 | rule-name | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Allow | GuestAndHybridManagement サービス タグへの送信フローを許可します。 TCP 宛先ポート 443 のみ。 |

| 105 | rule-name | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Allow | ApiManagement.EastUS サービス タグへの送信フローを許可します。 TCP 宛先ポート 443 のみ。 |

| 106 | rule-name | 443 | TCP | VirtualNetwork |

AzureDataLake |

Allow | AzureDataLake サービス タグへの送信フローを許可します。 TCP 宛先ポート 443 のみ。 |

| 107 | rule-name | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Allow | AzureResourceManager サービス タグへの送信フローを許可します。 TCP 宛先ポート 443 のみ。 |

| 108 | rule-name | 988, 1019-1023 | TCP | Azure Managed Lustre ファイル システム サブネットの IP アドレス/CIDR 範囲 | Lustre クライアント サブネットの IP アドレス/CIDR 範囲 | Allow | Azure Managed Lustre ファイル システムの送信フローを Lustre クライアントに許可します。 送信元と宛先で TCP ポート 988 と 1019-1023 のみを許可します。 |

| 109 | rule-name | 123 | UDP | Azure Managed Lustre ファイル システム サブネットの IP アドレス/CIDR 範囲 | 168.61.215.74/32 | Allow | MS NTP サーバー (168.61.215.74) への送信フローを許可します。 UDP 宛先ポート 123 のみ。 |

| 110 | rule-name | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | Allow | Azure Managed Lustre テレメトリへの送信フローを許可します (20.45.120.0/21)。 TCP 宛先ポート 443 のみ。 |

| 111 | rule-name | Any | Any | Azure Managed Lustre ファイル システム サブネットの IP アドレス/CIDR 範囲 | Azure Managed Lustre ファイル システム サブネットの IP アドレス/CIDR 範囲 | Allow | Azure Managed Lustre ファイル システム サブネット上のホスト間のプロトコルまたはポート フローを許可します。 たとえば、システムは初期デプロイと構成に TCP ポート 22 (SSH) を使用します。 |

| 1000 | rule-name | Any | Any | VirtualNetwork |

Internet |

拒否 | インターネットへの送信フローを拒否します。 |

| 1010 | rule-name | Any | Any | Any | Any | 拒否 | 他のすべての送信フローを拒否します。 |

Azure portal の送信セキュリティ規則は、次のスクリーンショットのようになります。 デプロイに基づいて、サブネットの IP アドレス/CIDR 範囲とその他の設定を調整する必要があります。

次のステップ

Azure Managed Lustre の詳細については、次の記事を参照してください。

Azure ネットワーク セキュリティ グループの詳細については、次の記事を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示