条件付きアクセス

適用対象: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

この記事では、テナント内の Azure SQL データベース、Azure SQL Managed Instance、および Azure Synapse Analytics の条件付きアクセス ポリシーを構成する方法について説明します。

Microsoft Entra 条件付きアクセスを使用すると、組織はリソースにアクセスするためのテナント レベルでポリシーの決定を作成できます。 たとえば、この記事では、条件付きアクセス ポリシーを使用して、テナント内の Azure SQL または Azure Synapse Analytics リソースへのユーザー アクセスに多要素認証を要求します。

前提条件

- 完全な条件付きアクセスには、少なくとも、データベースまたはインスタンスと同じサブスクリプション内の P1 Microsoft Entra ID テナント が必要です。 無料の Microsoft Entra ID テナントで使用できるのは制限付き多要素認証のみです。条件付きアクセスはサポートされていません。

- Microsoft Entra 認証をサポートするように Azure SQL データベース、Azure SQL Managed Instance、または Azure Synapse の専用 SQL プールを構成する必要があります。 具体的な手順については、「Microsoft Entra 認証を構成して管理する」を参照してください。

Note

条件付きアクセス ポリシーはユーザーにのみ適用され、サービス プリンシパルやマネージド ID などのプログラムによる接続には適用されません。

条件付きのアクセスの構成

条件付きアクセス ポリシーは、Azure portal を使用して構成できます。

Note

Azure SQL Managed Instance または Azure Synapse Analytics の条件付きアクセスを構成する場合、クラウド アプリのターゲット リソースは Azure SQL データベースです。これは、Azure SQL または Azure Synapse Analytics リソースを使用して Microsoft Entra テナントに自動的に作成される Microsoft アプリケーションです。

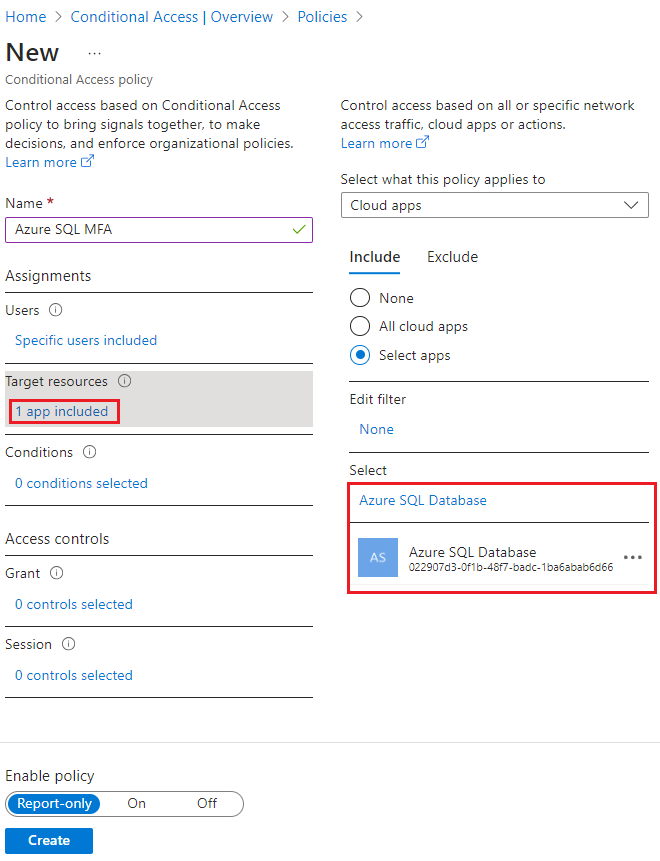

条件付きアクセス ポリシーを構成するには、次の手順に従います。

Azure portal にサインインし、

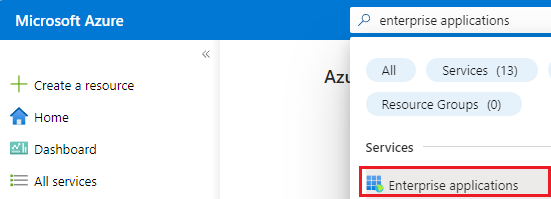

Enterprise Applicationsを検索して [エンタープライズ アプリケーション] を選択します。

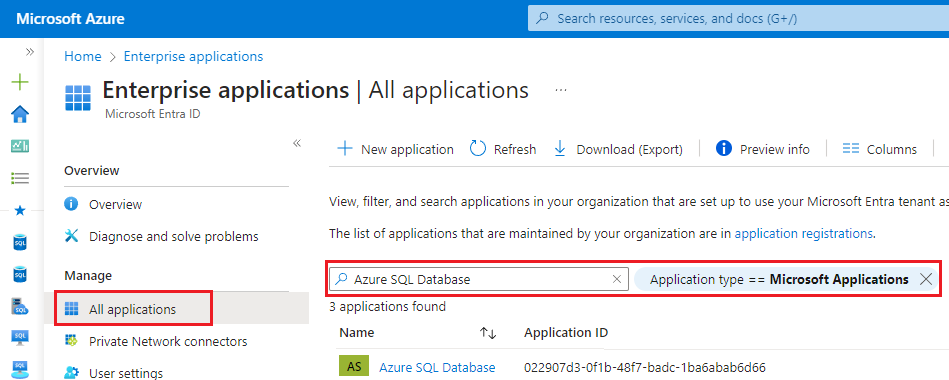

[エンタープライズ アプリケーション] ページの [管理] で [すべてのアプリケーション] を選択し、

Application type == Microsoft Applicationsへの既存のフィルターを更新して、Azure SQL データベースを検索します。Azure SQL Managed Instance または Azure Synapse Analytics のポリシーを構成している場合でも、次のようにします。

最初の Azure SQL または Azure Synapse Analytics インスタンスが作成されると、ファースト パーティ アプリケーションの Azure SQL データベースがテナントに登録されます。 Azure SQL データベースが表示されない場合は、それらのリソースのいずれかがテナントにデプロイされていることをチェックします。

Azure SQL データベース アプリケーションを選択して、Azure SQL データベースエンタープライズ アプリケーションの [概要] ページに移動します。

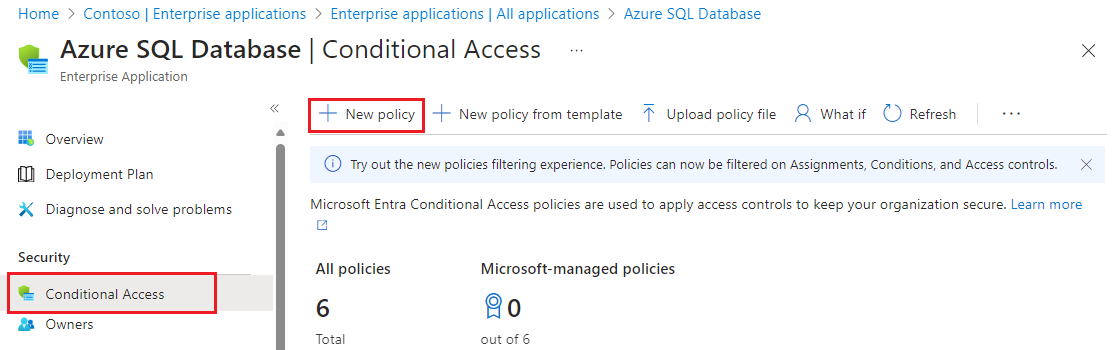

[セキュリティ] で [条件付きアクセス] を選択して、[条件付きアクセス] ページを開きます。 [+ 新しいポリシー] を選択して、[新しい条件付きアクセス ポリシー] ページを開きます。

[新しい条件付きアクセス ポリシー] ページで、[ターゲット リソース] に含まれる [1 つのアプリ] を選択して、Azure SQL データベースが含まれているアプリケーションであることを検証します。

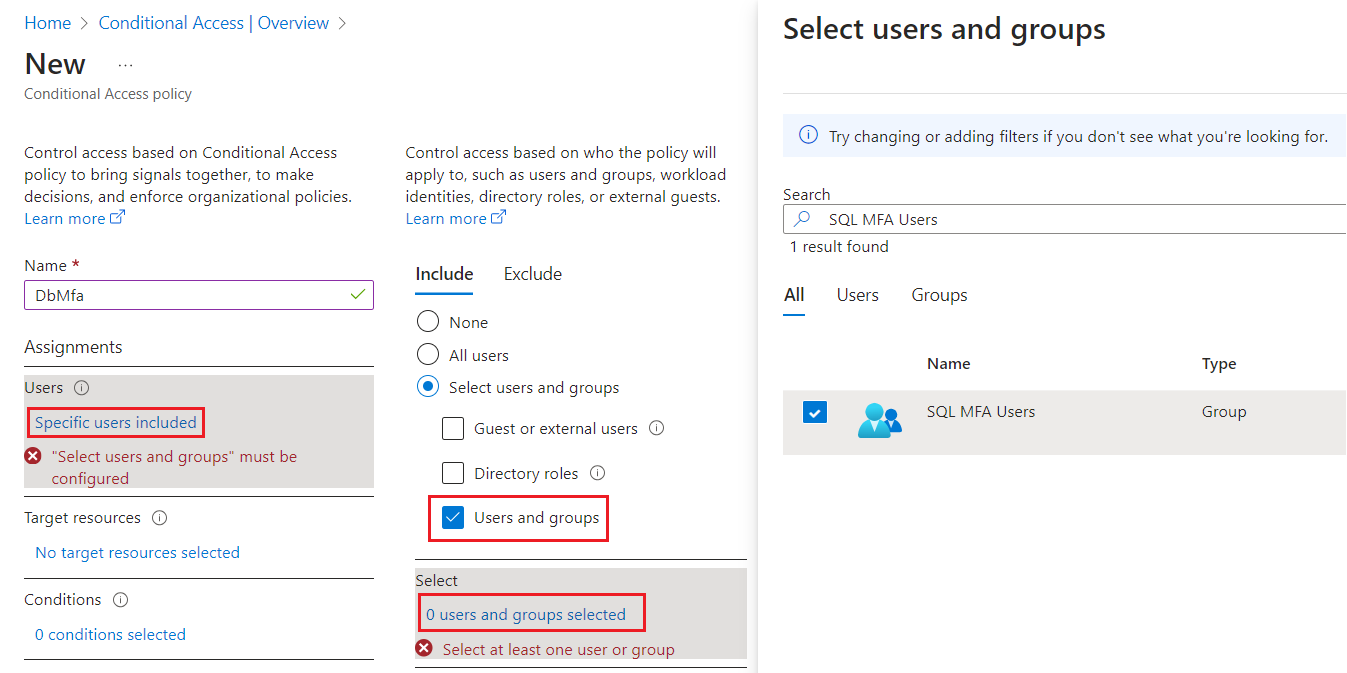

[割り当て] で、[含める特定のユーザー] を選択し、[含める] で [ユーザーとグループの選択] をチェックします。 [選択した 0 人のユーザーとグループ] を選択して [ユーザーとグループの選択] ページを開き、追加するユーザーまたはグループを検索します。 選択するグループまたはユーザーの横にあるチェック ボックスをオンにし、[選択] を使用して設定を適用し、ウィンドウを閉じます。

[アクセス コントロール] で、[0 コントロールが選択されました] を選択して、[許可] ページを開きます。 [アクセス許可の付与] をオンにし、適用するポリシー (多要素認証の要求など) を選択します。 [選択] を使用してアクセス設定を適用します。

![ポリシーが選択されている [許可] ページのスクリーンショット。](media/conditional-access-configure/grant-access.png?view=azuresql)

[作成] を選択してポリシーを保存し、リソースに適用します。

完了したら、Azure SQL データベース エンタープライズ アプリケーション の [条件付きアクセス] ページで新しい条件付きアクセス ポリシーを表示できます。

関連するコンテンツ

チュートリアルについては、「Azure SQL データベースのセキュリティ保護」を参照してください。