Azure Backup のプライベート エンドポイントの作成と使用 (V2 エクスペリエンス)

Azure Backup を使用すると、プライベート エンドポイントを使用して、Recovery Services コンテナーからデータのバックアップおよび復元操作を安全に実行できます。 プライベート エンドポイントでは、ご使用の Azure 仮想ネットワーク (VNet) の 1 つ以上のプライベート IP アドレスが使用され、サービスが実質的に VNet に取り込まれます。

Azure Backup は、クラシック エクスペリエンス (v1) と比較して、プライベート エンドポイントの作成と使用に関するエクスペリエンスが強化されました。

この記事では、Recovery Services コンテナーで Azure Backup のプライベート エンドポイントを作成および管理する方法について説明します。

Recovery Services コンテナーを作成する

Azure Backup のプライベート エンドポイントは、項目が保護されていない (または、以前に保護または登録を試みた項目がない) Recovery Services コンテナーに対してのみ作成できます。 そのため、プライベート エンドポイント構成用に新しいコンテナーを作成することをお勧めします。

新しいコンテナーの作成の詳細については、「Recovery Services コンテナーを作成して構成する」を参照してください。 ただし、プライベート エンドポイントが既に作成されている既存のコンテナーがある場合は、強化されたエクスペリエンスを使用してそれらのプライベート エンドポイントを再作成できます。

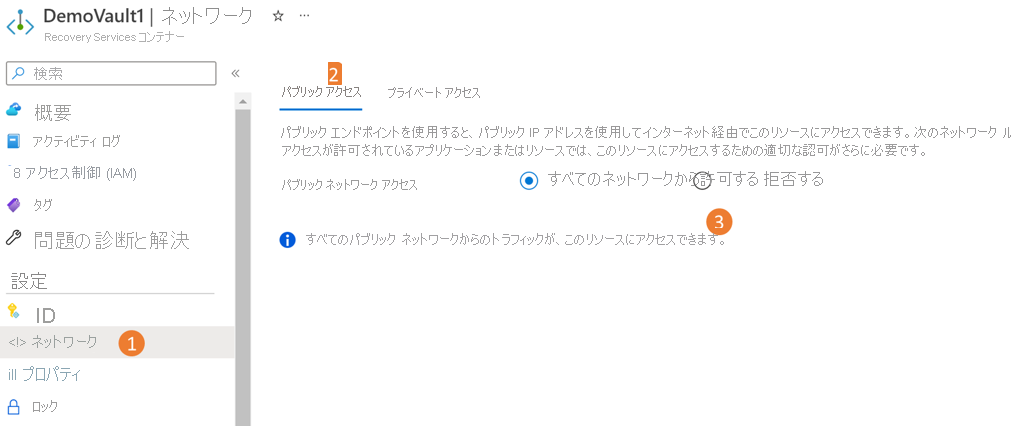

コンテナーへのパブリック ネットワーク アクセスを拒否する

パブリック ネットワークからのアクセスを拒否するようにコンテナーを構成できます。

次の手順に従います。

[値]>[ネットワーク] に移動します。

[パブリック アクセス] タブで、[拒否] を選択して、パブリック ネットワークからアクセスできないようにします。

Note

- アクセスを拒否してもコンテナーにアクセスすることはできますが、プライベート エンドポイントを含まないネットワークとの間でデータをやり取りすることはできません。 詳細については、Azure Backup のプライベート エンドポイントの作成に関するページを参照してください。

- リージョン間の復元が有効になっているコンテナーでは、パブリック アクセスの拒否は現在サポートされていません。

[適用] を選択して変更を保存します。

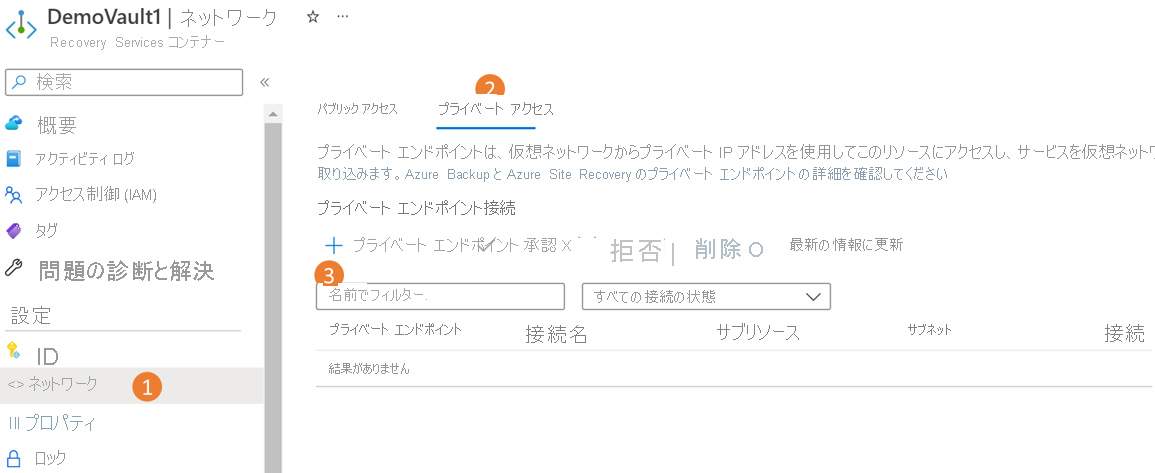

Azure Backup のプライベート エンドポイントを作成する

Azure Backup のプライベート エンドポイントを作成するには、次の手順に従います。

プライベート エンドポイントを作成する *\vault>[ネットワークの種類] に移動します。

[Private access](プライベート アクセス) タブに移動し、[+Private endpoint](+プライベート エンドポイント) を選択して、新しいプライベート エンドポイントの作成を開始します。

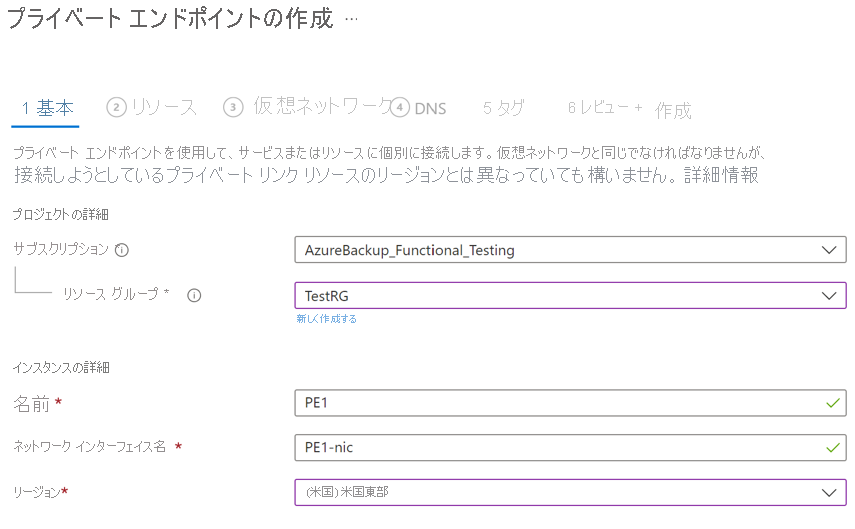

[プライベート エンドポイントを作成する] で、必要な詳細を入力します。

a. Basics: プライベート エンドポイントの基本的な詳細を指定します。 リージョンは、バックアップするコンテナーおよびリソースと同じである必要があります。

b. リソース: このタブで、接続を作成する PaaS リソースを選択し、必要なサブスクリプションのリソースの種類から [Microsoft.RecoveryServices/vaults] を選択します。 完了したら、[リソース] として Recovery Services コンテナーの名前を、[対象サブリソース] として [AzureBackup] を選択します。

c. Virtual Network: このタブで、プライベート エンドポイントを作成する仮想ネットワークとサブネットを指定します。 これは、VM が存在する Vnet です。

d. DNS: プライベートに接続するには、目的の DNS レコードが必要です。 ネットワークの設定に応じて、以下のいずれかを選択することができます。

- Integrate your private endpoint with a private DNS zone (プライベート エンドポイントをプライベート DNS ゾーンと統合する): 統合する場合は、[はい] を選択します。

- Use your custom DNS server (カスタム DNS サーバーを使用する): ご自分の DNS サーバーを使用する場合は、[いいえ] を選択します。 e. 複数のタグ: 必要に応じて、プライベート エンドポイントに "タグ" を追加できます。

[Review + create](レビュー + 作成) を選択します。

検証が完了したら、[作成] を選択してプライベート エンドポイントを作成します。

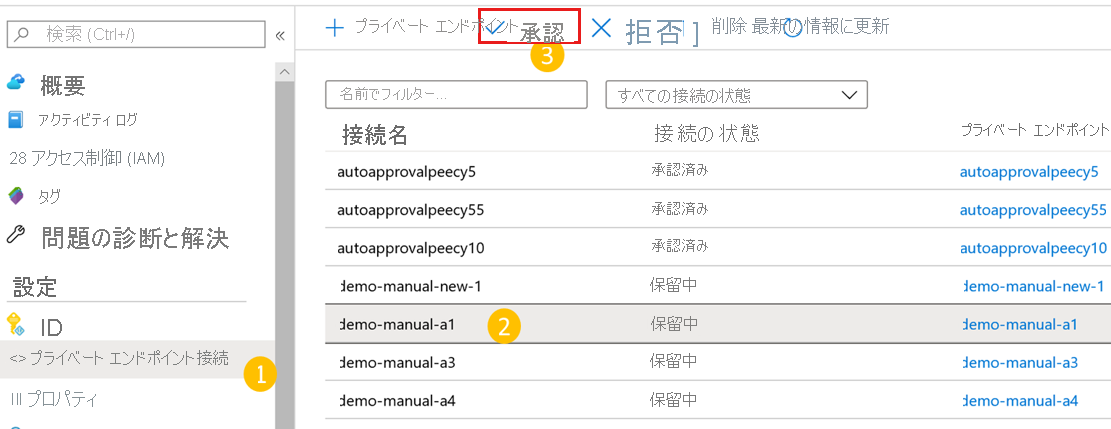

プライベート エンドポイントを承認する

Recovery Services コンテナーの所有者としてプライベート エンドポイントを作成している場合、作成したプライベート エンドポイントは自動承認されます。 それ以外の場合、プライベート エンドポイントを使用する前に、コンテナーの所有者によって承認される必要があります。

Azure portal を使用してプライベート エンドポイントを手動で承認するには、次の手順に従います。

[Recovery Services コンテナー] で、左ペインの [プライベート エンドポイントの接続] に移動します。

承認する "プライベート エンドポイント接続" を選択します。

[承認] を選択します。

エンドポイント接続を拒否または削除する場合は、[拒否] または [削除] を選択することもできます。

Azure Resource Manager クライアントを使用してプライベート エンドポイントを承認する方法については、Azure Resource Manager クライアントを使用したプライベート エンドポイントの手動による承認方法を確認してください。

DNS レコードの管理

プライベートに接続するには、プライベート DNS ゾーンまたはサーバーに目的の DNS レコードが必要です。 プライベート エンドポイントを Azure プライベート DNS ゾーンと直接統合することも、カスタム DNS サーバーを使用してネットワークの設定に基づいてこれを実現することもできます。 これは、Azure Backup、Azure BLOB、キューの 3 つのサービスすべてで行う必要があります。

プライベート エンドポイントを Azure プライベート DNS ゾーンと統合する場合

プライベート エンドポイントとプライベート DNS ゾーンを統合することを選択した場合は、必要な DNS レコードが Azure Backup によって追加されます。 使用されているプライベート DNS ゾーンは、プライベート エンドポイントの [DNS configuration](DNS の構成) で表示できます。 これらの DNS ゾーンが存在しない場合は、プライベート エンドポイントの作成時に自動的に作成されます。

ただし、次に示すように、仮想ネットワーク (バックアップ対象のリソースを含む) が 3 つすべてのプライベート DNS ゾーンと適切にリンクされていることを確認する必要があります。

Note

プロキシ サーバーを使用している場合、プロキシ サーバーをバイパスするか、プロキシ サーバー経由でバックアップを実行できます。 プロキシ サーバーのバイパス方法については、次のセクションに進んでください。 プロキシ サーバーを使用してバックアップする方法については、Recovery Services コンテナーのプロキシ サーバー セットアップの詳細に関するページを参照してください。

プライベート DNS ゾーン内の仮想ネットワーク リンクを検証する

一覧表示されているプライベート DNS ゾーン (Azure Backup、BLOB、キュー用) ごとに、それぞれの [仮想ネットワーク リンク] に移動します。

プライベート エンドポイントを作成した仮想ネットワークのエントリが表示されます。 エントリが表示されない場合は、仮想ネットワークのリンクを、それを持っていないすべての DNS ゾーンに追加します。

カスタム DNS サーバーまたはホスト ファイルを使用する場合

カスタム DNS サーバーを使用している場合は、バックアップ サービス、BLOB、キューの FQDN に条件付きフォワーダーを使用して、DNS 要求を Azure DNS (168.63.129.16) にリダイレクトできます。 Azure DNS によって Azure プライベート DNS ゾーンにリダイレクトされます。 このようなセットアップでは、こちら記事で説明されているように、Azure プライベート DNS ゾーンの仮想ネットワーク リンクが存在することを確認します。

次の表に、Azure Backup に必要な Azure プライベート DNS ゾーンの一覧を示します。

ゾーン サービス *.privatelink.<geo>.backup.windowsazure.comバックアップ *.blob.core.windows.netBLOB *.queue.core.windows.netキュー *.storage.azure.netBLOB Note

上のテキストで、

<geo>はリージョン コードを示します (たとえば、米国東部と北ヨーロッパはそれぞれ eus と ne)。 リージョン コードについては、次の一覧を参照してください。カスタム DNS サーバーまたはホスト ファイルを使用していて、Azure プライベート DNS ゾーンのセットアップがない場合は、プライベート エンドポイントに必要な DNS レコードを DNS サーバーまたはホスト ファイルに追加する必要があります。

作成したプライベート エンドポイントに移動し、[DNS configuration](DNS の構成) に移動します。 次に、DNS の "タイプ A" レコードとして表示される各 FQDN と IP のエントリを追加します。

名前解決にホスト ファイルを使用している場合は、形式

<private ip><space><FQDN>に従って、各 IP および FQDN のホスト ファイルで対応するエントリを作成します。

注意

Azure Backup は、バックアップ データ用のコンテナーに新しいストレージ アカウントを割り当てる場合があるため、拡張機能またはエージェントはそれぞれのエンドポイントにアクセスする必要があります。 登録とバックアップ後に DNS レコードを追加する方法の詳細については、「Backup 用のプライベート エンドポイントを使用する方法」を参照してください。

Backup 用のプライベート エンドポイントを使用する

ご自身の VNet 内のコンテナー用に作成したプライベート エンドポイントが承認されたら、バックアップと復元を実行するためにそれらの使用を開始できます。

重要

続行する前に、ドキュメントに記載された前述のすべての手順を確実に完了してください。 まとめると、次のチェックリストの手順を完了している必要があります。

- (新しい) Recovery Services コンテナーを作成しました

- システム割り当てマネージド ID をコンテナーで使用できるようにしました

- コンテナーのマネージド ID に、関連するアクセス許可を割り当てました

- コンテナーのプライベート エンドポイントを作成しました

- プライベート エンドポイントを承認しました (自動承認されない場合)

- すべての DNS レコードが適切に追加されていることを確認します (以下のセクションで説明するカスタム サーバーの BLOB とキューのレコードは除く)

VM の接続を確認する

ロックダウンされたネットワーク内の VM で、次のことを確認します。

- VM が Microsoft Entra ID にアクセスできる必要があります。

- VM からバックアップ URL (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) で nslookup を実行して、接続を確保する。 これにより、仮想ネットワークに割り当てられたプライベート IP が返されます。

バックアップの構成

上記のチェックリストを確認し、アクセスが正常に完了したら、コンテナーへのワークロードのバックアップを引き続き構成できます。 カスタム DNS サーバーを使用している場合は、最初のバックアップを構成した後で使用可能な BLOB およびキューの DNS エントリを追加する必要があります。

最初の登録後の BLOB とキューの DNS レコード (カスタム DNS サーバーとホスト ファイルの場合のみ)

プライベート エンドポイントが有効になっているコンテナーに少なくとも 1 つのリソースのバックアップを構成した後、次に示すように、BLOB とキューに必要な DNS レコードを追加します。

コンテナー用に作成されたこれらの各プライベート エンドポイントに移動し、[DNS configuration](DNS の構成) に移動します。

DNS の "タイプ A" レコードとして表示される各 FQDN と IP のエントリを追加します。

名前解決にホスト ファイルを使用している場合は、形式

<private ip><space><FQDN>に従って、各 IP および FQDN のホスト ファイルで対応するエントリを作成します。上記に加えて、最初のバックアップの後に必要なもう 1 つのエントリがあります。これについてはこちらで説明しています。

Azure VM でのワークロードのバックアップと復元 (SQL と SAP HANA)

プライベート エンドポイントが作成され、承認されたら、クライアント側でプライベート エンドポイントを使用するために必要な変更はありません (SQL 可用性グループを使用している場合については、このセクションの後半で説明します)。 セキュリティで保護されたネットワークからコンテナーへのすべての通信とデータ転送は、プライベート エンドポイントを介して実行されます。 ただし、サーバー (SQL または SAP HANA) がボールトに登録された後にそのプライベート エンドポイントを削除した場合は、コンテナーをボールトに再登録する必要があります。 それらに対する保護を停止する必要はありません。

最初のバックアップ後の BLOB の DNS レコード (カスタム DNS サーバーとホスト ファイルの場合のみ)

最初のバックアップを実行した後に (条件付きの転送を行わずに) カスタム DNS サーバーを使用していると、バックアップが失敗するおそれがあります。 その場合は、以下の手順を行ってください。

コンテナー用に作成されたこれらのプライベート エンドポイントに移動し、[DNS configuration](DNS の構成) に移動します。

DNS の "タイプ A" レコードとして表示される各 FQDN と IP のエントリを追加します。

名前解決にホスト ファイルを使用している場合は、形式

<private ip><space><FQDN>に従って、各 IP および FQDN のホスト ファイルで対応するエントリを作成します。

Note

この時点で、VM から nslookup を実行して、コンテナーのバックアップとストレージの URL で実行したときにプライベート IP アドレスに解決できるようになります。

SQL 可用性グループを使用する場合

SQL 可用性グループ (AG) を使用する場合は、次に示すように、カスタム AG DNS で条件付き転送をプロビジョニングする必要があります。

- ドメイン コントローラーにサインインします。

- DNS アプリケーションの下で、必要に応じて、3 つすべての DNS ゾーン (Backup、BLOB、キュー) の条件付きフォワーダーをホスト IP 168.63.129.16 またはカスタム DNS サーバーの IP アドレスに追加します。 次のスクリーンショットは、Azure ホスト IP に転送する場合を示しています。 独自の DNS サーバーを使用している場合は、お使いの DNS サーバーの IP に置き換えます。

MARS エージェントと DPM サーバーを使用したバックアップと復元

MARS エージェントを使用してオンプレミスのリソースをバックアップする場合は、オンプレミスのネットワーク (バックアップ対象のリソースが含まれている) が Azure VNet (コンテナーのプライベート エンドポイントが含まれている) と確実にピアリングされているようにしてください。これにより、コンテナーを使用できるようになります。 その後、MARS エージェントをインストールして、ここで詳しく説明しているように、バックアップを構成できます。 ただし、バックアップ用のすべての通信が、ピアリングされたネットワークのみを介して行われるようにする必要があります。

MARS エージェントの登録後にそのボールト用のプライベート エンドポイントを削除した場合は、コンテナーをボールトに再登録する必要があります。 それらに対する保護を停止する必要はありません。

注意

- プライベート エンドポイントは、DPM サーバー 2022 以降でのみサポートされます。

- プライベート エンドポイントは、MABS ではまだサポートされていません。

プライベート エンドポイントを削除する

REST API を使用したプライベート エンドポイントの削除については、こちらのセクションを参照してください。