ネイティブ クライアント接続用に Bastion を構成する

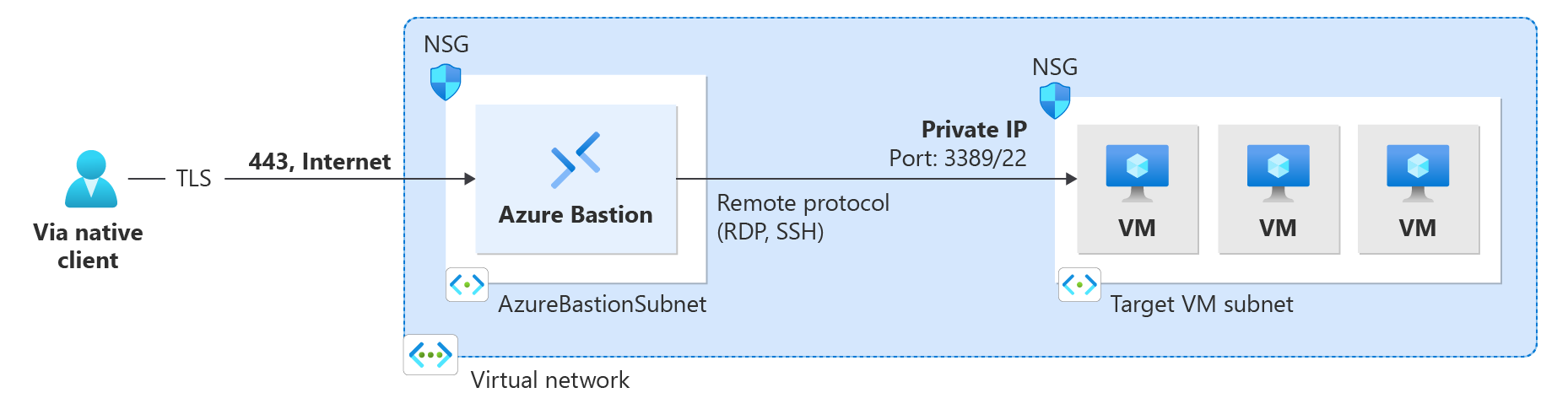

この記事は、ローカル コンピューター上のネイティブ クライアント (SSH または RDP) から VNet 内の VM への接続を受け入れるように Bastion デプロイを構成する場合に役立ちます。 ネイティブ クライアント機能を使うと、Azure CLI を使って Bastion 経由でターゲット VM に接続し、サインイン オプションを拡張して、ローカル SSH キーの組と Microsoft Entra ID を含めることができます。 さらに、接続の種類とクライアントに応じてファイルをアップロードまたはダウンロードすることもできます。

この機能を構成するには、既存の Bastion デプロイを変更するか、既に指定されている機能構成を使用して Bastion をデプロイします。 ネイティブ クライアント経由で接続したときに VM でできることは、ネイティブ クライアントで有効にされている機能によって異なります。

Note

時間単位の価格は、送信データの使用状況に関係なく、Bastion がデプロイされた時点から開始します。 詳しくは、「価格」および「SKU」を参照してください。 チュートリアルまたはテストの一環として Bastion をデプロイしている場合は、使用終了後にこのリソースを削除することをお勧めします。

ネイティブ クライアント機能を使用して Bastion をデプロイする

VNet に Bastion をまだデプロイしていない場合は、手動設定を使用して Bastion をデプロイすることで、指定されたネイティブ クライアント機能を使用してデプロイできます。 手順については、「チュートリアル - 手動設定で Bastion をデプロイする」を参照してください。 Bastion をデプロイするとき、次の設定を指定します。

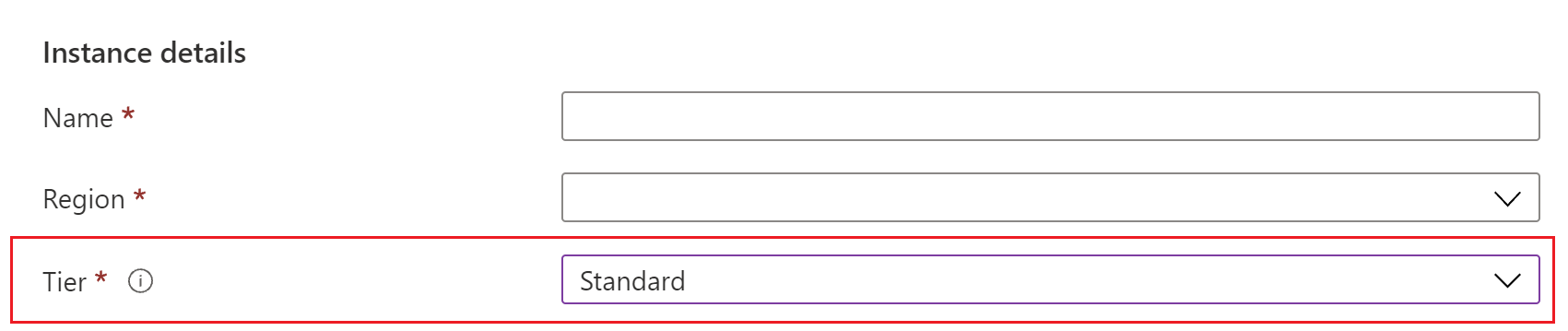

[Basics] タブの [インスタンスの詳細] -> [Tier] (レベル) で、[Standard] を選択します。 ネイティブ クライアント サポートには Standard SKU が必要です。

bastion ホストを作成する前に、[詳細設定] タブに移動し、[ネイティブ クライアント サポート] のチェック ボックスと、デプロイするその他の機能のチェック ボックスをオンにします。

[確認と作成] を選択して検証し、[作成] を選択して Bastion ホストをデプロイします。

既存の Bastion デプロイを変更する

既に VNet に Bastion をデプロイしている場合は、次の構成設定を変更します。

Bastion リソースの [構成] ページに移動します。 [SKU レベル] が [Standard] になっていることを確認します。 そうでない場合は、[Standard] を選択します。

[ネイティブ クライアント サポート] のチェック ボックスをオンにし、変更を適用します。

ネイティブクライアント接続をセキュリティで保護する

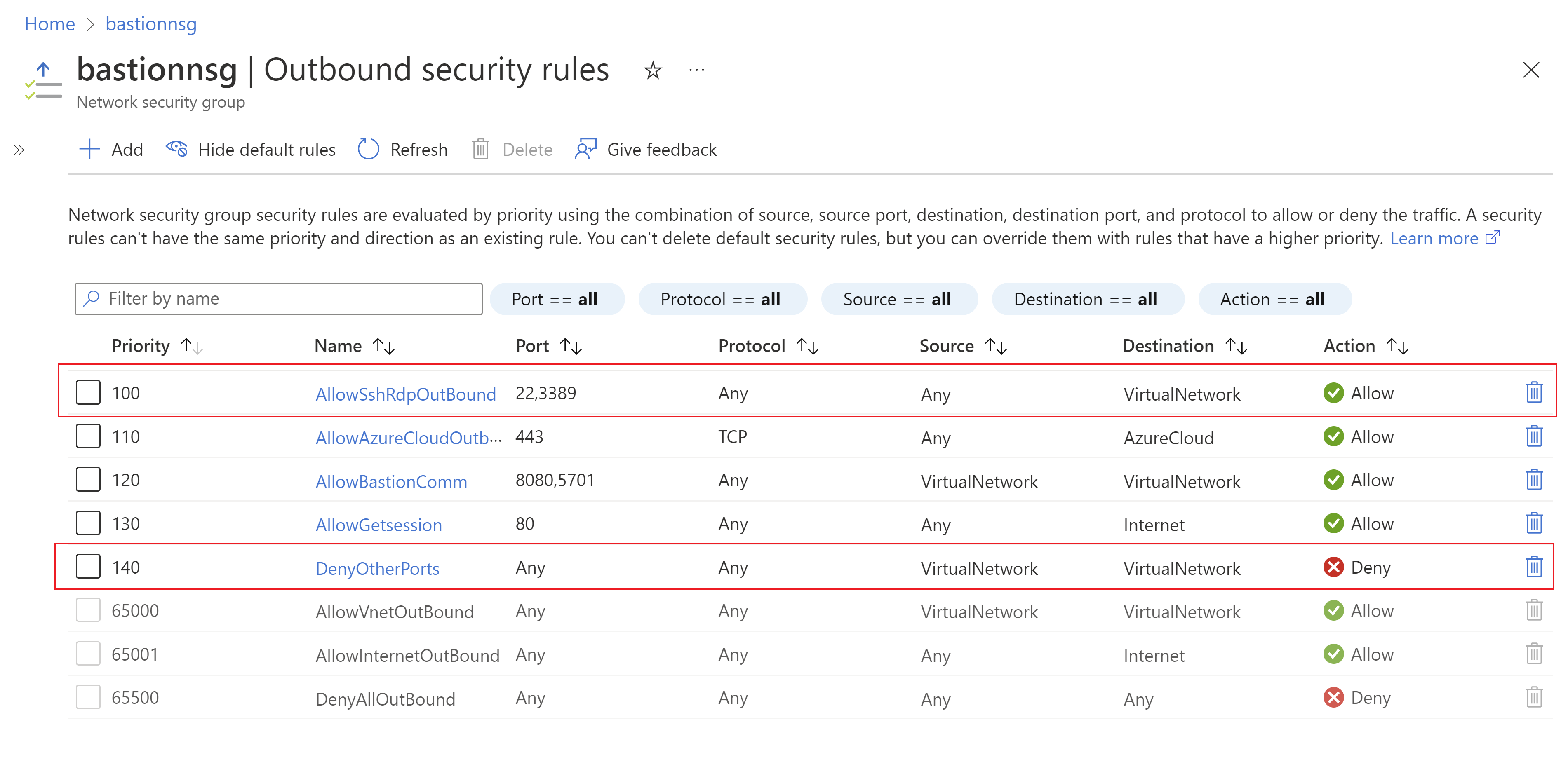

ネイティブクライアント接続をさらにセキュリティで保護したい場合は、ポート 22/3389 へのアクセスのみを提供することによってポート アクセスを制限できます。 ポート アクセスを制限するには、AzureBastionSubnet に次の NSG 規則をデプロイして、選択されたポートへのアクセスを許可し、その他のすべてのポートからのアクセスを拒否する必要があります。

VM への接続

この機能をデプロイした後には、接続元のホスト コンピューター、そして接続先のクライアント VM によって、異なる接続手順があります。

ネイティブ クライアントから接続する方法を理解するには、次の表を使用します。 サポートされているネイティブ クライアント VM とターゲット VM の組み合わせによって、さまざまな機能が存在し、特定のコマンドが必要であることに注意してください。

| Client | ターゲット VM | 方法 | Microsoft Entra 認証 | ファイル転送 | 同時実行 VM セッション | カスタム ポート |

|---|---|---|---|---|---|---|

| Windows ネイティブ クライアント | Windows VM | RDP | はい | アップロード/ダウンロード | はい | はい |

| Linux VM | SSH | はい | いいえ | イエス | はい | |

| 任意の VM | az ネットワーク bastion トンネル | いいえ | アップロード | いいえ | いいえ | |

| Linux ネイティブ クライアント | Linux VM | SSH | はい | いいえ | イエス | はい |

| Windows または任意の VM | az ネットワーク bastion トンネル | いいえ | アップロード | いいえ | いいえ | |

| その他のネイティブ クライアント (putty) | 任意の VM | az ネットワーク bastion トンネル | いいえ | アップロード | いいえ | いいえ |

制限事項:

- この機能では、Azure Key Vault に格納されている SSH プライベート キーを使用したサインインはサポートされていません。 SSH キー ペアを使用して Linux VM にサインインする前に、ローカル コンピューター上のファイルに秘密キーをダウンロードします。

- ネイティブ クライアントを使用した接続は、Cloud Shell ではサポートされていません。

![[ネイティブ クライアント サポート] ボックスがオンの新しい bastion ホストの設定を示すスクリーンショット。](media/native-client/new-host.png)

![[ネイティブ クライアント サポート] ボックスをオンにして既存のホストを更新する場合の設定を示すスクリーンショット。](media/native-client/update-host.png)