Virtual WAN のネットワーク トポロジ

Microsoft Azure の仮想ワイド エリア ネットワーク (Virtual WAN) に関連する主な設計上の考慮事項と推奨事項について説明します。

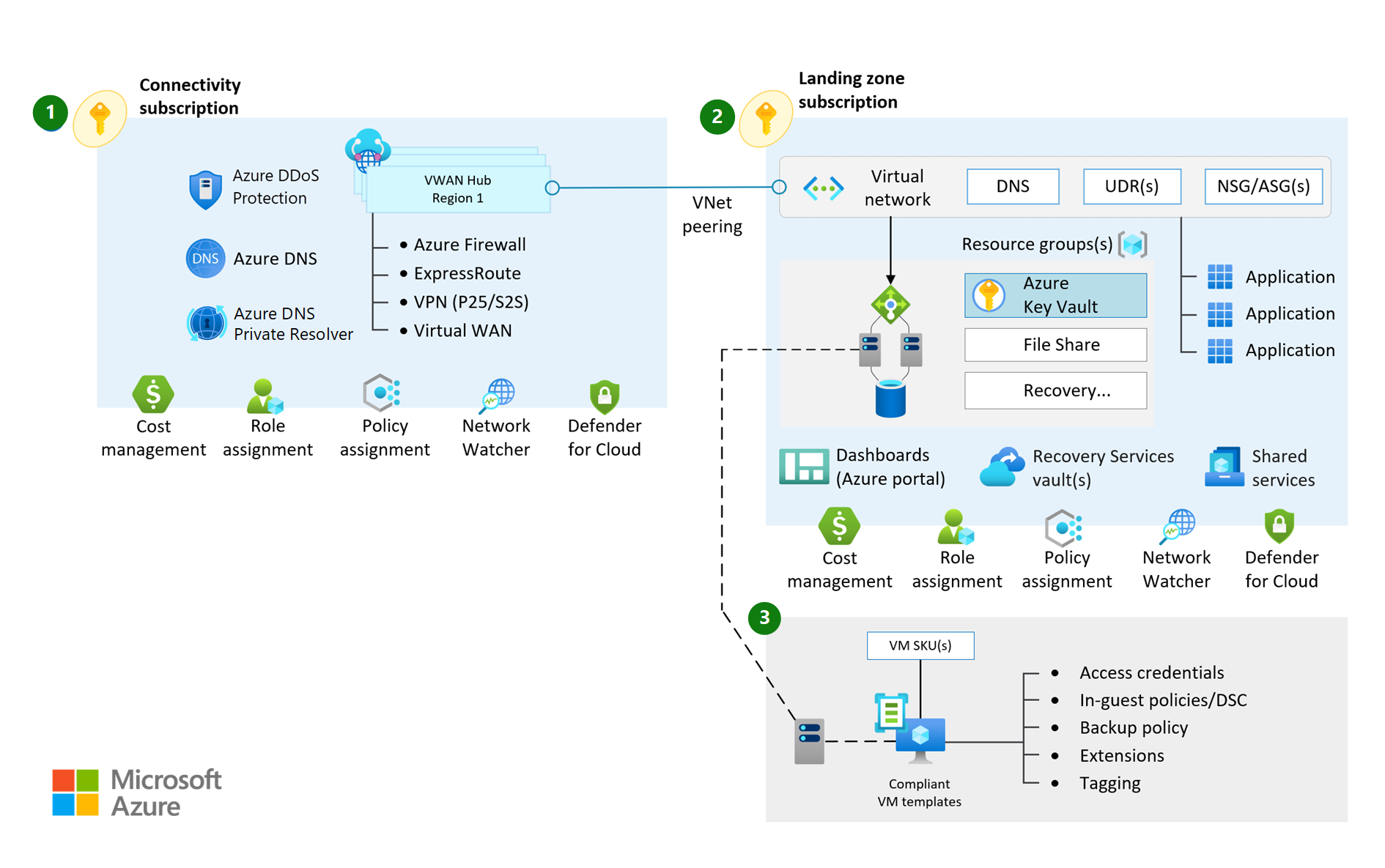

"図 1:Virtual WAN のネットワーク トポロジ。 このアーキテクチャの Visio ファイルをダウンロードします。

Virtual WAN ネットワークの設計に関する考慮事項

Azure Virtual WAN は Microsoft が管理するソリューションであり、エンド ツー エンドでグローバルな動的トランジット接続が既定で提供されます。 Virtual WAN ハブにより、ネットワーク接続を手動で構成する必要がなくなります。 たとえば、お客様は、グローバルなトランジット接続を有効にするためにユーザー定義ルート (UDR) またはネットワーク仮想アプライアンス (NVA) を管理する必要はありません。

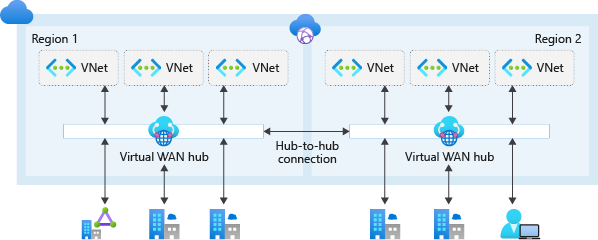

Azure Virtual WAN を使用すると、ハブ アンド スポークのネットワーク アーキテクチャが作成されるため、Azure 内、およびオンプレミスから Azure へのエンド ツー エンドのネットワーク接続が簡素化されます。 次の図に示すように、このアーキテクチャはスケーリングが容易で、複数の Azure リージョンとオンプレミスの場所 (Any-to-Any 接続) がサポートされます。

"図 2:Virtual WAN でのグローバル トランジット ネットワーク。

Azure Virtual WAN の Any-to-Any の推移的な接続では、(同じリージョン内およびリージョン間での) 次のパスがサポートされています。

- 仮想ネットワークから仮想ネットワーク

- 仮想ネットワークからブランチ

- ブランチから仮想ネットワーク

- ブランチからブランチ

Azure Virtual WAN ハブは、Microsoft が管理するリソースのデプロイに限定されます。 WAN ハブ内に能動的にデプロイできる唯一のリソースは次のとおりです。

- 仮想ネットワーク ゲートウェイ (ポイント対サイト VPN、サイト間 VPN、Azure ExpressRoute)

- Azure Firewall を Firewall Manager 経由で

- ルート テーブル

- ベンダー固有の SD-WAN 機能用の一部のネットワーク仮想アプライアンス (NVA)

Virtual WAN は、Virtual WAN の Azure サブスクリプションの制限による限界があります。

ネットワーク間の推移的な接続 (リージョン内、およびハブ間を経由したリージョン間) は、一般提供 (GA) されています。

Microsoft が管理するルーティング機能 (すべての仮想ハブに含まれる) により、Standard Virtual WAN の仮想ネットワーク間のトランジット接続が可能になります。 各ハブでは、VNet 間のトラフィックに対して最大 50 Gbps の合計スループットがサポートされます。

1 つの Azure Virtual WAN ハブでは、直接接続されているすべての VNet全体で、ある特定の最大数の VM ワークロードがサポートされます。 詳細については、Azure Virtual WAN の制限に関するページを参照してください。

複数の Azure Virtual WAN ハブを同じリージョンにデプロイして、単一のハブの制限を超えてスケーリングできます。

Virtual WAN は、さまざまな SD-WAN プロバイダーと統合されています。

多くの管理サービス プロバイダーから、Virtual WAN 向けの管理サービスが提供されています。

Virtual WAN 内のユーザー VPN (ポイント対サイト) ゲートウェイのスケールアップは、仮想ハブあたり最大 20 Gbps の合計スループットと 100,000 件のクライアント接続までです。 詳細については、Azure Virtual WAN の制限に関するページを参照してください。

Virtual WAN 内のサイト間 VPN ゲートウェイのスケールアップは、最大 20 Gbps の合計スループットまでです。

Local、Standard、Premium のいずれかの SKU を使用すると、ExpressRoute 回線を Virtual WAN ハブに接続できます。

Azure ExpressRoute Global Reach でサポートされている場所にある ExpressRoute Standard または Premium の回線は、Virtual WAN ExpressRoute ゲートウェイに接続できます。 また、すべてのVirtual WAN 転送機能 (VPN 間、VPN、ExpressRoute 転送) があります。 Global Reach でサポートされていない場所にある ExpressRoute の Standard または Premium 回線は、Azure リソースには接続できますが、Virtual WAN の転送機能は使用できません。

Azure Firewall Manager を使用すると、セキュリティ保護付き仮想ハブとも呼ばれる Virtual WAN ハブに Azure Firewall をデプロイできます。 詳細については、Azure Firewall Manager の概要で、セキュリティ保護付き仮想ハブと最新の制約をご確認ください。

Azure Firewall が Virtual WAN ハブ自体 (セキュリティ保護付き仮想ハブ) の内側にデプロイされている場合、Azure Firewall を経由した Virtual WAN のハブ間トラフィックは現在サポートされていません。 要件によっては、回避策があります。 スポーク仮想ネットワークに Azure Firewall を配置するか、トラフィック フィルタリングに NSG を使用することができます。

Virtual WAN ポータルのエクスペリエンスには、すべての Virtual WAN リソースが同じリソース グループにまとめてデプロイされていることが必要です。

Azure DDoS Protection プランを 1 つの Microsoft Entra テナント内のすべての VNet で共有して、パブリック IP アドレスを持つリソースを保護できます。 詳細については、「Azure DDoS Protection」を参照してください。

Virtual WAN のセキュリティ保護付き仮想ハブは、Azure DDoS Protection Standard プランをサポートしていません。 詳細については、Azure Firewall Manager の既知の問題、およびハブの仮想ネットワークとセキュリティ保護付き仮想ハブの比較に関する記事を参照してください。

Azure DDoS Protection プランでは、パブリック IP アドレスを持つリソースのみが対象となります。

Azure DDoS Protection のプランでサポートされるリソースを確認してください。

Virtual WAN ネットワークの設計に関する推奨事項

Azure リージョンとオンプレミスの場所にわたってグローバルなトランジット接続を必要とする、Azure での新しく大規模な、またはグローバルなネットワーク デプロイには Virtual WAN をお勧めします。 そのようにすると、Azure ネットワークに対して推移的なルーティングを手動で設定する必要がありません。

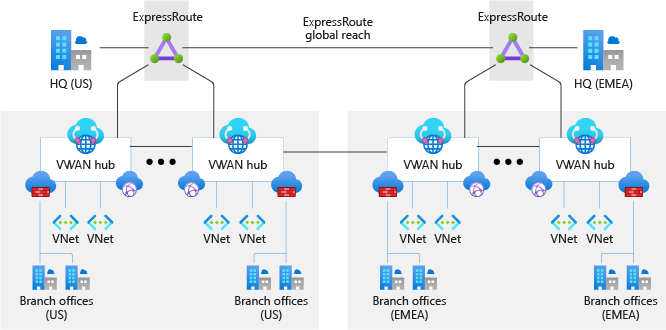

次の図では、ヨーロッパと米国にデータセンターが分散している、グローバルなエンタープライズのデプロイの例を示します。 このデプロイには、両方のリージョンに多数のブランチ オフィスがあります。 この環境は、Azure Virtual WAN と ExpressRoute Global Reach によってグローバルに接続されています。

"図 3:ネットワーク トポロジのサンプル。

Azure リージョンごとに 1 つの Virtual WAN ハブを使用し、共通のグローバル Azure Virtual WAN を経由して、Azure リージョンをまたいで複数のランディング ゾーンを接続します。

複数リージョンにわたってデプロイする場合を含め、すべての Virtual WAN リソースを、接続サブスクリプションにある単一リソース グループにデプロイします。

VNet およびブランチ間でトラフィックをさらに分割するには、仮想ハブのルーティング機能を使用します。

ExpressRoute を使用して、Virtual WAN ハブをオンプレミスのデータセンターに接続します。

DNS サーバーなどの必要な共有サービスを、専用のスポーク仮想ネットワークにデプロイします。 お客様がデプロイした共有リソースを Virtual WAN ハブ自体の内側にデプロイすることはできません。

サイト間 VPN を介してブランチとリモート拠点を最も近い Virtual WAN ハブに接続するか、SD-WAN パートナー ソリューションを使用してブランチを Virtual WAN に接続できるようにします。

ポイント対サイト VPN を使用して、ユーザーを Virtual WAN ハブに接続します。

リソースが異なるリージョンにある場合でも、Azure 内のリソース間の通信が Microsoft のバックボーン ネットワーク経由で行われるように、"Azure 内のトラフィックは Azure 内に留まる" 原則に従います。

インターネット送信の保護とフィルター処理を行うには、仮想ハブに Azure Firewall をデプロイすることを検討してください。

NVA ファイアウォールによって提供されるセキュリティ。 お客様は、SD WAN 接続と次世代のファイアウォール機能の両方を実行する Virtual WAN ハブに NVA をデプロイすることもできます。 オンプレミスのデバイスをハブの NVA に接続し、さらに同じアプライアンスを使用して、すべての南北、東西、およびインターネット向けのトラフィックを検査できます。

パートナーのネットワーク テクノロジと NVA をデプロイするときは、パートナー ベンダーのガイダンスに従って、Azure ネットワークと競合する構成がないようにします。

Virtual WAN に基づいていないハブ アンド スポーク ネットワーク トポロジから移行するブラウンフィールドのシナリオについては、「Azure Virtual WAN に移行する」を参照してください。

接続サブスクリプション内に Azure Virtual WAN リソースと Azure Firewall リソースを作成します。

Virtual WAN の仮想ハブごとに、500 より多くの仮想ネットワーク接続を作成しないでください。

- Virtual WAN 仮想ハブあたり 500 を超える仮想ネットワーク接続が必要な場合は、別の Virtual WAN 仮想ハブをデプロイできます。 同じ Virtual WAN およびリソース グループの一部として、同じリージョンにデプロイします。

デプロイを慎重に計画し、ネットワーク アーキテクチャが Azure Virtual WAN の制限内であることを確認します。

Azure Monitor で Virtual WAN に関する分析情報 (プレビュー) を使用して、Virtual WAN のエンドツーエンド トポロジ、状態、主要指標を監視します。

接続サブスクリプションに 1 つの Azure DDoS Protection Standard プランをデプロイします。

- すべてのランディング ゾーンとプラットフォームの VNet でこのプランを使用する必要があります。