シナリオ: ランディング ゾーン管理グループを複製して環境を移行する

この記事では、"監査専用" モードのポリシーを使用してランディング ゾーン管理グループを複製し、環境を Azure ランディング ゾーンの概念アーキテクチャに移行する方法の例について説明します。 この方法では、必要な新しいターゲット アーキテクチャにすばやくアクセスし、コンプライアンスのためにアプリケーションまたはワークロードのサブスクリプションを評価できます。 この方法では、ポリシーが "監査専用" モードであるため、アプリケーション チームに影響を及ぼすリスクが排除されます。

Azure ランディング ゾーンの概念アーキテクチャへの移行

この方法を実装する前に、Azure ランディング ゾーンの概念アーキテクチャ、Azure ランディング ゾーンの設計原則、Azure ランディング ゾーンの設計領域に関する記事を確認します。

この方法を使用して Azure ランディング ゾーンの概念アーキテクチャに移行する手順は次のとおりです。

Azure ランディング ゾーン アクセラレータを、現在の環境と並行して同じ Microsoft Entra テナントにデプロイします。 この方法により、アクティブなワークロードの中断を最小限に抑えながら、新しいランディング ゾーン アーキテクチャにスムーズかつ段階的に移行できます。

このデプロイによって新しい管理グループ構造が作成されます。 この構造は、Azure ランディング ゾーンの設計原則と推奨事項に沿っています。 また、既存の環境がこれらの変更の影響を受けないことが保証されます。

移行中にアプリケーションとサービスの中断を最小限に抑える方法については、「ポリシー主導のガードレールの採用」を参照してください。

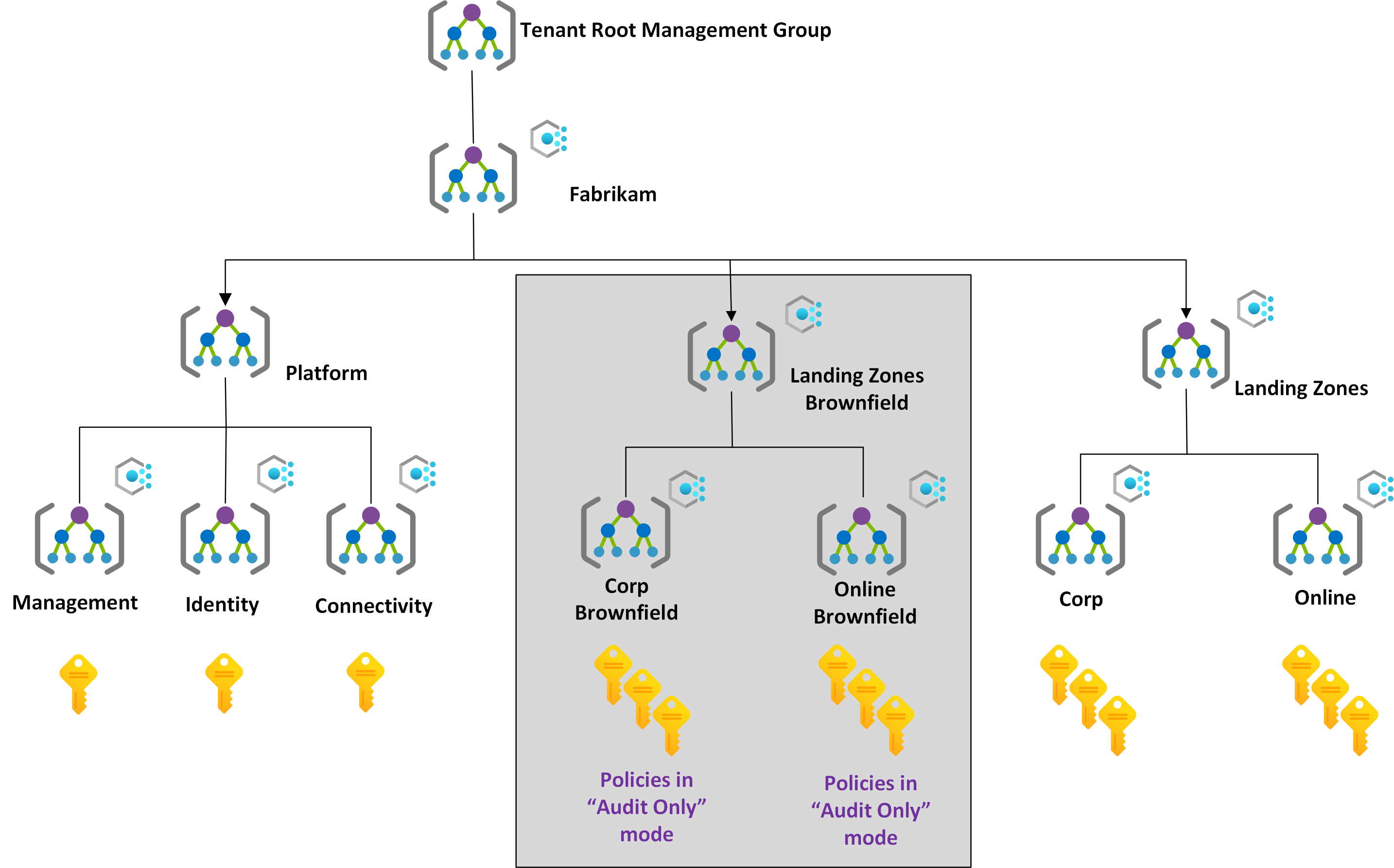

すべてのポリシー割り当てを含むランディング ゾーン管理グループとその子 (次の図では "企業" と "オンライン") を複製するために、それらを "監査専用" モードに構成します。 ポリシーの割り当てで、enforcementMode プロパティ を

DoNotEnforceまたはDisabledに設定します。この方法によって、必要な新しいターゲット アーキテクチャにすばやくアクセスできます。 これで、アプリケーション チームは、アクティブなアプリケーションに影響を及ぼすリスクがない状態でポリシーを評価できます。

Note

この方法では、ワークロードではなく、管理グループ階層と割り当てられたポリシーのみが複製されるため、追加コストは発生しません。

(省略可能) アプリケーション チームまたはサービス チームと協力して、元のサブスクリプションにデプロイされたワークロードを新しい Azure サブスクリプションに移行します。 詳しくは、「既存の Azure 環境を Azure ランディング ゾーンの概念アーキテクチャに移行する」をご覧ください。 適切な管理グループの下に新たに複製された管理グループ階層 (この例の "企業ブラウンフィールド" や "オンライン ブラウンフィールド" など) にワークロードを配置できます。

移行時のリソースへの影響については、「ポリシー」を参照してください。

最終的に、既存の Azure サブスクリプションを取り消して、使用が停止された管理グループに配置できます。

Note

既存のアプリケーションまたはサービスを、必ずしも新しいランディング ゾーン (Azure サブスクリプション) に移行する必要はありません。

アプリケーション チームがプラットフォーム チームと協力してポリシーのコンプライアンスを必要な状態にしたら、サブスクリプションが適切な管理グループ (次の図の "企業" や "オンライン" など) に移動されます。 これらは割り当てられたポリシーの対象となり、チームはワークロードを効率的かつコンプライアンスに沿って運用できます。

詳細については、移行のためのランディング ゾーンの準備に関するガイダンスを参照してください。

次の図は、このシナリオの移行中の状態を示しています。

まとめ

この方法を使用して、中断を最小限に抑えながら、既存の環境と並行して Azure ランディング ゾーンの概念アーキテクチャをデプロイしてワークロードを安全に移行しました。