Azure でのクラウド規模の分析のための Lamna Healthcare シナリオ

この参照アーキテクチャは、クラウド規模の分析を、スケーラビリティのためだけでなく、データをセキュリティで保護するために使用したいお客様に向けに作成されています。 機密データへのアクセスを制御する方法と、機密性を適切に排除したデータをアナリストと共有する方法が例示されています。

顧客プロファイル

Lamna Healthcare (Lamna) は、医療機関に患者の管理サービスを提供しています。 ビジネスの過程全体で、機密性の高い患者データを取り扱います。 詳細データへのアクセスを、慎重に制限する必要があります。 ただし、Lamna は、事業の実施状況を通知するために、このデータの一部のバージョンを安全に使用することも望んでいます。 アナリストとデータを共有するために、患者の信頼を裏切らない、またはデータ保護法に違反しないメカニズムを必要としています。

現在の状況

現在、Lamna では、すべてのデータがオンプレミスに保存されています。 患者データは、従来のデータベース システムに保存されています。 ただし、ビジネスが成長し、データの量が増えたため、この会社は患者のアプリケーションをクラウドに移行する必要があります。 この移行の一環として、アプリケーションからクラウドベースの分析プラットフォームにデータをコピーすることを望んでいます。これにより、アナリストは、アプリケーション データベースに余分な負荷をかけずにデータをより適切に使用できます。

Lamna が特に懸念しているのが、患者データのセキュリティです。 医療関連企業として、さまざまなデータ保護法に従う必要があります。

アーキテクチャ ソリューション

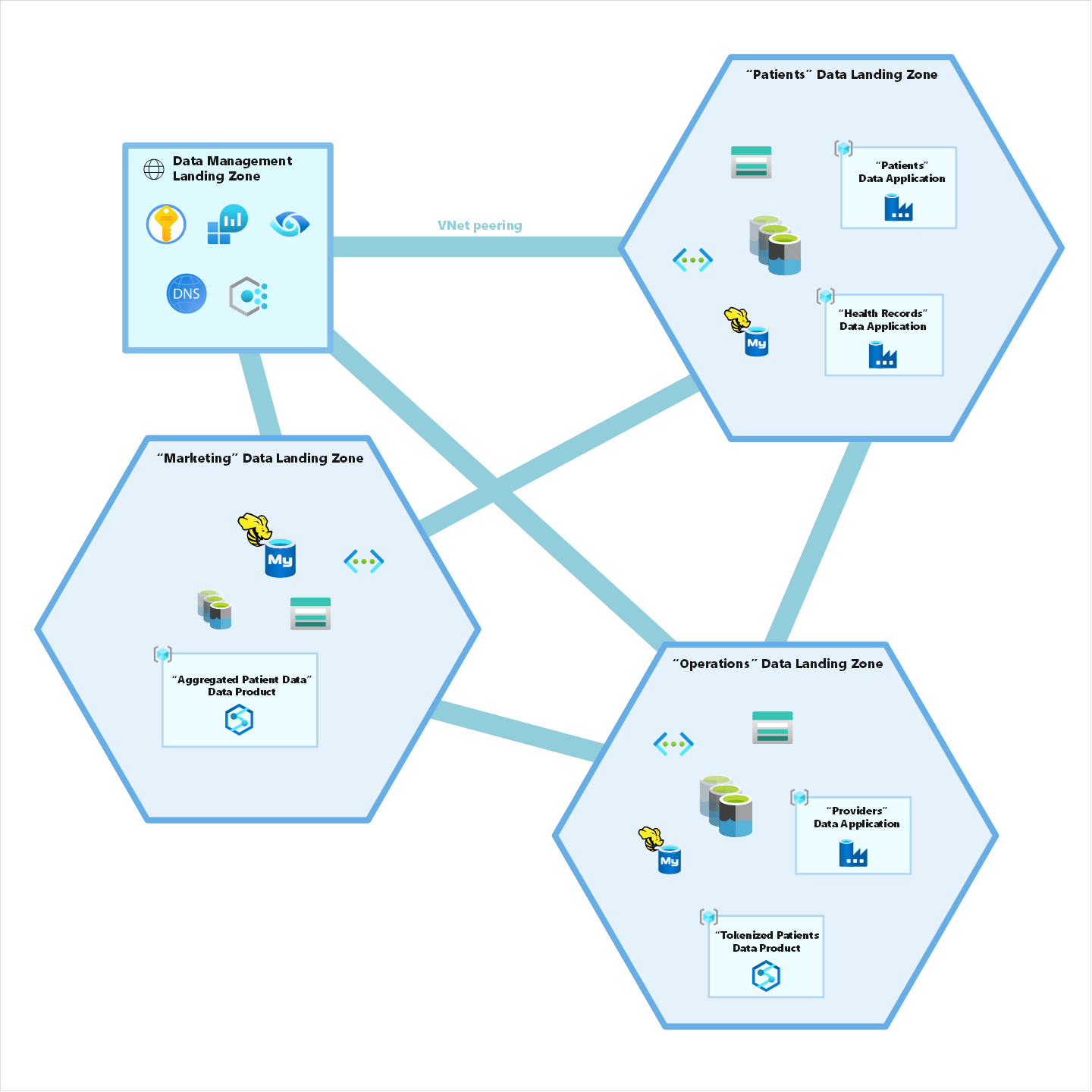

Lamna では、クラウドベースの分析プラットフォームのためのソリューションとして、クラウド規模の分析が実装されます。 これらは、スケーラビリティを向上させ、機密データの製品を明確に分離するため、複数のランディング ゾーンに頼ることになります。

データ管理ランディング ゾーン

クラウド規模の分析のどの実装についても、1 つのデータ管理ランディング ゾーンを持つことが非常に重要な概念となっています。 このサブスクリプションには、すべてのランディング ゾーン間で共有されるリソースが含まれます。 これには、ファイアウォールやプライベート DNS ゾーンなどの共有ネットワーク コンポーネントが含まれます。 また、データとクラウド ガバナンスのためのリソースも含まれます (Azure Policy や Azure Purview など)。

患者データ ランディング ゾーン

Lamna の組織図では、患者管理グループは運用グループに属しています。 ただし、使用するデータの秘密度が非常に高い場合は、クラウド規模の分析アーキテクチャ内に独自のデータ ランディング ゾーンを用意することになります。

このランディング ゾーンでは、会社の患者管理アプリケーションと、関連するデータ製品にある詳細な患者データと医療記録のコピーがホストされます。 これらのデータ製品は、データを定期的にクラウドに取り込み、Azure Data Lake Storage に配置するデータ アプリケーションによって、ランディング ゾーンに読み込まれます。

運用データ ランディング ゾーン

Lamna の運用グループは、会社の主要な基幹業務を担当します。つまり、医療機関にコンサルティング サービスを提供します。 運用データ ランディング ゾーンには、これらの医療機関に関連するデータ、および従事したサービスに関連するデータが保存されます。

すべてのビジネス データと同様に、これらのデータ製品に対する秘密度の要素が存在しており、Lamna はそのクライアントのリストを保護することを望んでいます。 ただし、このデータには個人に関する医療情報は含まれないため、最も厳格なデータ保護法の対象にはなりません。

データ アプリケーション

運用ランディング ゾーンには、Lamna のオンプレミス オペレーション システムにある医療機関のデータを読み込むデータ アプリケーションがあります。 すべてのデータ アプリケーションと同様に、これによってクラウド内のデータがそのまま配置され、データ製品に変換は適用されません。

データ製品

Lamna 全体のアナリストは、ビジネスのレポートを作成するためにデータにアクセスする必要があります。 ただし、データの大部分は、広範な対象ユーザーに対して非常に機密性が高いです。 機密性の高い患者データに安全にアクセスできるようにするために、運用チームは、ランディング ゾーンにトークン化された患者データセット製品を作成しました。 Azure Data Factory を使用して、患者ランディング ゾーンから患者データをコピーしました。 ただし、このチームは、注意を怠らずに、個人データを含む列を削除またはトークン化しました。 これにより、患者の個人情報が公開されることなく、アナリストはビジネス目的でデータを使用できます。

マーケティング データ ランディング ゾーン

マーケティング グループは、新しいクライアントを獲得すること、および市場内での Lamna の地位を管理することに主に取り組んでいます。 マーケティン グランディング ゾーンは主に、サービスを提供している市場と医療業界に関する外部データ製品を保存して分析するために使用されます。

ただし、新しいマーケティング プッシュをサポートするために、このグループは、Lamna のクライアントがサービスを提供する患者の医療結果を調査することを望んでいます。 医療への自分たちのアプローチがよりよい結果が導くことを示す、強力な統計的証拠の裏付けのあるファクトベースのレポートを作成することを望んでいます。

この新しい取り組みをサポートするために、マーケティング グループの研究者は、必要な情報を取得できる必要があり、その一方で、機密性の高い患者データに安全かつコンプライアンスに準拠した方法でアクセスする必要もあります。

このニーズを満たすために、マーケティング チームは、運用チームが作成したトークン化された患者データセットから、集約されたデータ製品を作成します。 これらのデータ製品に、個人の医療記録は含まれません。 代わりに、異なる軸に沿って記録をグループ化しています。 これにより、研究者は、個人の医療情報にアクセスするというリスクなしで、集団を全体として調査できます。

図 1: アーキテクチャの図。 図で表されているのは Azure サービスの一部です。 アーキテクチャ内でリソースを編成する方法の主な概念に焦点を当てるために、簡略化されています。

理由

すべての機密データに対して、独自のデータ ランディング ゾーンを常に用意する必要がありますか?

いいえ。 ジャストインタイム アクセスやカスタマー マネージド キーなど、特定の保護を必要とする最も制限の厳しいデータに対してのみ、独自のランディング ゾーンが必要となります。 その他のシナリオでは、Azure の他のデータ保護機能により、データ用の安全性の高い環境が提供されます。 これには、行レベルのセキュリティ、列レベルのセキュリティ、暗号化された列が含まれます。

デプロイ テンプレート

このアーキテクチャをデプロイするには、次の GitHub リポジトリにあるデータ管理ランディング ゾーンとデータ ランディング ゾーン参照の実装テンプレートを使用します。

以下のテンプレートを使用して、Lamna データ ランディング ゾーンに、その他のデータ アプリケーションとデータ製品をデプロイします。

| 名前 | データ ランディング ゾーン: | Type | Template |

|---|---|---|---|

| 患者 | 患者 | データ アプリケーション | データ製品バッチ テンプレート |

| 医療記録 | 患者 | データ アプリケーション | データ製品バッチ テンプレート |

| プロバイダー | 操作 | データ アプリケーション | データ製品バッチ テンプレート |

| トークン化された患者 | 操作 | データ製品 | データ製品バッチ テンプレート |

| 集約された患者データ | Marketing | データ製品 | データ製品バッチ テンプレート |

重要

Lamna のニーズを満たすために、上記の参照実装テンプレート内のすべてをデプロイする必要はありません。 テンプレートには、ある程度のレベルのカスタマイズが必要になります。 不要なサービスは、デプロイ前にテンプレートから削除する必要があります。

次の手順

- 「クラウド規模の分析に向けたデプロイ テンプレート」に進みます。

- Azure でのクラウド規模の分析のデータ プライバシーについてのページで詳細を確認します。