Azure 向けの Microsoft クラウド導入フレームワークのセキュリティ

クラウド導入が過程であるのと同様に、クラウド セキュリティも静的な目的ではなく、段階的な進行と成熟の継続的な過程です。

セキュリティの終了状態を構想する

目的地のない旅は単なる放浪です。 このアプローチは最終的に気づきにつながる可能性がありますが、ビジネスの目標と制約により、多くの場合、目的と主要な結果に焦点を当てることが必要になります。

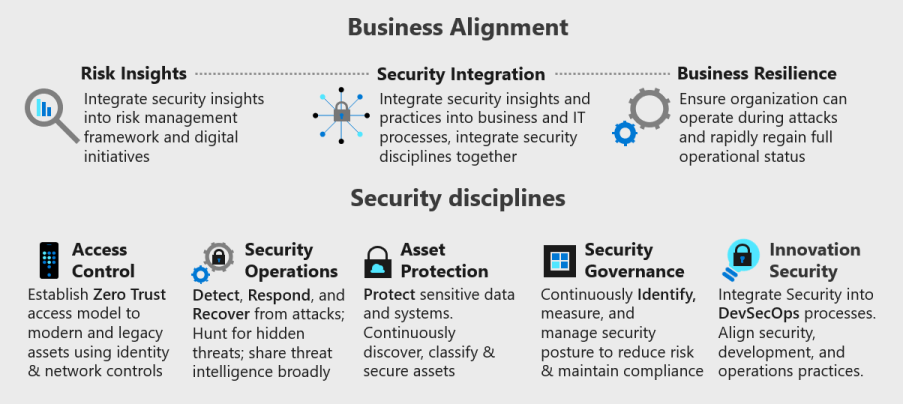

セキュア手法は、完全な終了状態のビジョンを提供し、時間をかけてセキュリティ プログラムの向上を導きます。 次のビジュアルでは、セキュリティが大規模な組織と統合される主な方法をマッピングし、セキュリティ内の規範を示してます。

クラウド導入フレームワークは、プロセス、ベスト プラクティス、モデル、エクスペリエンスを明確にすることで、このセキュリティに関する取り組みをガイドします。 このガイダンスは、実際の顧客が得た教訓と現実世界での経験、Microsoft のセキュリティに関する取り組み、NIST、Open Group、Center for Internet Security (CIS) などの組織との連携に基づいてます。

次のビデオは、セキュア手法が時間の経過に伴うセキュリティの改善にどのように役立つかを示しています。

概念、フレームワーク、標準にマップする

セキュリティは、独立した組織規範であり、他の規範に統合されたり、または重ね合わされたりする属性です。 正確に定義して詳細にマッピングすることは困難です。 セキュリティ業界では、運用、リスクの把握、制御の計画のために、さまざまなフレームワークが利用されています。 CAF セキュア手法の規範は、他のセキュリティの概念やガイダンスと次のように関連しています。

ゼロ トラスト: Microsoft は、すべてのセキュリティ規範が、"侵害を想定する"、"明示的に検証する"、"最小限の特権アクセスを使用する" というゼロ トラストの原則に従う必要があると考えています。 これらの原則は、あらゆる健全なセキュリティ戦略を支えるものであり、"ビジネスの実現可能な" 目標とのバランスを取る必要があります。 ゼロ トラストの最も目に見える最初の部分はアクセス制御にあるため、これはアクセス制御セキュリティ規範の説明で強調されています。

Open Group: これらのセキュリティ規範は、Microsoft が積極的に参加する Open Group によって発行された核となる原則に関するホワイトペーパーに記載されているゼロトラストのコンポーネントに密接にマップされています。 注目すべき 1 つの例外は、Microsoft がイノベーション セキュリティの規範を引き上げて最上位の要素にしたことです。これは、多くの組織にとってこの規範がいかに新しく、重要で、かつ斬新であるかという理由によるものです。

NIST サイバーセキュリティ フレームワーク:NIST サイバーセキュリティ フレームワークを使用している組織向けに、このフレームワークが最も密接にマップされているところを太字のテキストで強調表示しています。 最新のアクセス制御と DevSecOps はこのフレームワークの全範囲に幅広くマップされているため、それらの項目は個別には記載されていません。

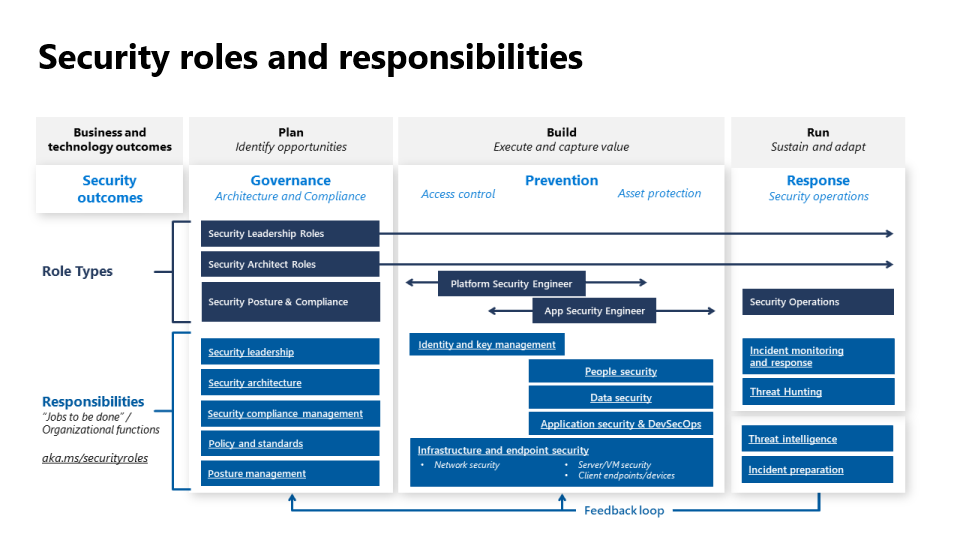

役割と責任へのマップ

次の図は、セキュリティ プログラム内のロールと責任の概要を示しています。

詳細については、「クラウド セキュリティ機能」を参照してください。

セキュリティの変換

クラウドを導入すると、組織は、静的なセキュリティ プロセスではクラウド プラットフォームにおける変化のペース、脅威の環境、セキュリティ テクノロジの進化に遅れずについていけないことにすぐに気が付きます。 セキュリティは、このような変化のペースに対応するために、継続的に進化する手法へと変えていく必要があります。 これにより、組織全体で組織の文化と日常のプロセスに変革がもたらされます。

この手法では、セキュリティとビジネス プロセスおよびセキュリティ技術規範との統合をガイドします。 これらのプロセスと規範は、組織のリスクを軽減するためのセキュリティの取り組みにおいて有意義で持続可能な進展を可能にします。 これらの実践すべてを一度に習得できる組織は多くありませんが、すべての組織は各プロセスおよび規範を着実に成熟させる必要があります。

変化の促進要因

セキュリティ組織では、2 種類の大きな変革が同時に発生します

- ビジネス リスクとしてのセキュリティ: セキュリティは、純粋に技術的な品質指向の規範からビジネス リスク管理の領域へと進んできています。 セキュリティを推進する 2 つの力は次のとおりです。

- デジタル トランスフォーメーション: デジタル フットプリントの増加により、組織の潜在的な攻撃面が継続的に増加しています

- 脅威の状況: 特殊なスキルと攻撃ツールと手法の継続的なコモディティ化を伴う産業化された攻撃経済によってあおられている攻撃の量の増加と高度化。

- プラットフォームの変化: セキュリティは、クラウドへの技術的なプラットフォームの変化にも取り組んでいます。 この変革は、工場が独自の発電機の使用から配電網への接続に移行するような規模です。 セキュリティ チームは、多くの場合、適切な基本的スキルを持っていますが、日常的に使用するほぼすべてのプロセスとテクノロジの変化によって圧倒されるようになっています。

- 予測の変革: 過去 10 年間に、デジタル イノベーションによって業界全体が再定義されました。 ビジネスの機敏性、特にデジタル トランスフォーメーションに関連する機敏性により、組織は市場リーダーとしての立場をあっという間に失う可能性があります。 消費者の信頼を失うことも、ビジネスに同様の影響を及ぼす可能性があります。 かつては、プロジェクトを "No" でブロックして組織を保護するセキュリティが許容されていたこともありました。 現在は、デジタル トランスフォーメーションを受け入れる緊急性により、エンゲージメント モデルを変え、"世の中との関係を維持するために必要なことを実行しながら、安全を維持する方法について話し合う" 必要があります。

持続的な変革の指針

ビジネスおよび技術の各チームがセキュリティを捉える方法を変革するには、セキュリティを優先事項、プロセス、リスク フレームワークに合わせる必要があります。 成功を促進する主な領域は次のとおりです。

- 文化: セキュリティの文化では、ビジネス ミッションを妨げず、安全に達成することに重点を置く必要があります。 セキュリティは、組織の文化にとって当前の一部になる必要があります。 ビジネスが運営されるインターネットはオープンであり、敵対者はいつでも攻撃を試みることができます。 この文化的な変革には、変化の伝達、行動のモデル化、変革の強化を行うために、すべてのレベルでのプロセス、パートナーシップ、および継続的なリーダーシップ サポートの改善が必要です。

- リスクの当事者意識: セキュリティ リスクの説明責任を、他のすべてのリスクを持つのと同じ役割に割り当てる必要があります。 この説明責任により、セキュリティはスケープゴートではなく、信頼できるアドバイザーおよび主題の専門家になります。 セキュリティは、これらのリーダーの言葉で伝達される、健全かつバランスのとれたアドバイスの責任を負う必要がありますが、管轄でない意思決定についての責任は負いません。

- セキュリティの才能: セキュリティの才能は慢性的に不足しており、組織はセキュリティの知識とスキルを伸ばし、分配する方法を計画する必要があります。 技術的なセキュリティ スキル セットを使用してセキュリティ チームを直接育てるだけでなく、成熟したセキュリティ チームは、次のことに注力することで戦略を多様化させます。

- IT およびビジネスにおける既存のチーム内のセキュリティ スキル セットと知識を拡充する。 これらのスキルは、DevSecOps アプローチを使用する DevOps チームにとって特に重要です。 スキルは、セキュリティ ヘルプ デスク、コミュニティ内の優秀な人物の識別とトレーニング、ジョブ交換プログラムなど、さまざまな形を取ります。

- 問題 (ビジネス、人間の心理、経済など) に関する新鮮な物の見方と体制をもたらし、組織内のより良い関係を構築するために、セキュリティ チームに多様な人材を採用する。

ビジネスの整合

これらの変革により、クラウド導入プログラムは、以下の 3 つのカテゴリにおけるビジネスの整合に重点を置く必要があります

- リスクの分析情報: セキュリティ分析情報とリスクのシグナルおよびソースをビジネス イニシアチブに整合させ、統合します。 反復可能なプロセスにより、チームにそれらの分析情報の適用について教育し、改善に対する責任をチームに持たせるようにします。

- セキュリティの統合: セキュリティの知識、スキル、分析情報をビジネスおよび IT 環境の日常業務に統合します。 組織のすべてのレベルで、反復可能なプロセスと深いパートナーシップを組み込みます。

- 運用の回復性: 攻撃中に (低下した状態であっても) 運用を継続することで、組織の回復性を確保します。 組織は、迅速に完全な運用に戻る必要があります。

セキュリティの原則

この変革は、各セキュリティ規範に異なる影響を与えます。 これらの各規範は重要であり、投資が必要です。 以下の規範は、クラウドを導入するときに迅速な成果を得られる機会が最も早い順に (おおまかに) 順序付けられています。

- アクセスの制御: ネットワークと ID を適用することで、アクセスの境界とセグメント化が作成され、セキュリティ侵害の頻度と範囲が削減されます。

- セキュリティの運用: IT 運用を監視して、侵害の検出、対応、復旧を行います。 データを使用して侵害のリスクを継続的に軽減します。

- 資産の保護: 環境全体に対するリスクを最小限に抑えるために、資産 (インフラストラクチャ、デバイス、データ、アプリケーション、ネットワーク、ID など) の保護を最大化します。

- セキュリティ ガバナンス: 委任された意思決定により、イノベーションが促進され、新しいリスクが取り入れられます。 決定、構成、データを監視し、環境全体で、およびポートフォリオ全体のワークロード内で行われる決定を管理します。

- イノベーションのセキュリティ: 組織がイノベーションのペースを加速するために DevOps モデルを採用する場合、セキュリティは DevSecOps プロセスの不可欠な部分にする必要があります。 セキュリティの専門知識とリソースを、この高速サイクルに直接統合します。 このプロセスには、ワークロードに特化したチームに権限を持たせるために、一元化されたチームから一部の意思決定を移すことを伴います。

基本原則

セキュリティ アクティビティは、次の 2 点を重視して調整され、形成される必要があります

- ビジネスの実現可能性: 組織のビジネスの目標とリスク フレームワークに合わせます。

- セキュリティの保証: 次のゼロ トラスト原則を適用することに重点を置きます。

- 侵害を想定する: コンポーネントまたはシステムのセキュリティを設計する際は、組織内の他のリソースが侵害されていることを前提として、攻撃者がアクセスを拡張するリスクを軽減します。

- 明示的な検証: 信頼を想定するのではなく、使用可能なすべてのデータ ポイントを使用して信頼を明示的に検証します。 たとえば、アクセスの制御では、暗黙的に信頼された内部ネットワークからのアクセスを許可するのではなく、ユーザー ID、場所、デバイスの正常性、サービスまたはワークロード、データの分類、および異常を検証します。

- 最小限の特権アクセス: データと生産性を保護するために、Just-In-Time と Just-Enough-Access (JIT と JEA)、リスクベースの適応型ポリシー、およびデータ保護を提供することで、ユーザーまたはリソースが侵害されるリスクを限定します。

次のステップ

セキュア手法は、次のものも含むセキュリティ ガイダンスの包括的なセットの一部です。

- Azure Well-Architected フレームワーク: Azure でのワークロードのセキュリティ保護に関するガイダンス。

- セキュリティ アーキテクチャの設計: セキュリティ アーキテクチャの実装レベルの体験。 セキュリティ アーキテクチャを参照する。

- Azure セキュリティ ベンチマーク: Azure セキュリティの規範的なベスト プラクティスと制御。

- エンタープライズ規模のランディング ゾーン: 統合セキュリティを備えた Azure 参照アーキテクチャと実装。

- Azure のセキュリティに関するベスト プラクティス上位 10 件: Microsoft がお客様と自社の環境にわたって得た教訓に基づいて推奨する、Azure のセキュリティに関する優先度の高いベスト プラクティス。

- Microsoft サイバーセキュリティ アーキテクチャ: Microsoft のセキュリティ機能が Microsoft のプラットフォームやサード パーティのプラットフォームとどのように統合されるかを図で示しています。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示