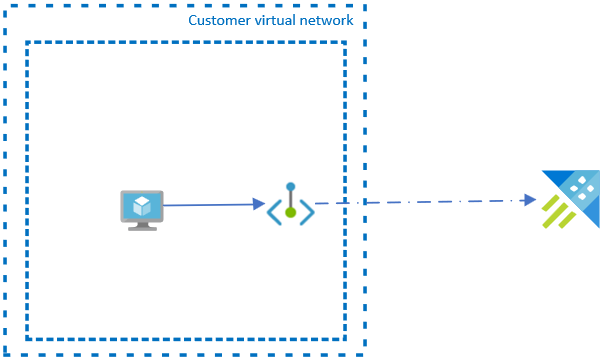

クラスターのprivate エンドポイントを使用すると、仮想ネットワーク上のクライアントがprivate リンク経由でデータに安全にアクセス。 プライベート エンドポイントでは、仮想ネットワーク アドレス空間のプライベート IP アドレスを使用して、クラスターにプライベートに接続します。 仮想ネットワーク上のクライアントとクラスター間のネットワーク トラフィックは、仮想ネットワークと Microsoft バックボーン ネットワーク上のプライベート リンクを経由しパブリック インターネットからの露出を排除します。

クラスターにプライベート エンドポイントを使用すると、次のことが可能になります。

- クラスターへのパブリック エンドポイントでのすべての接続をブロックするようにファイアウォールを構成することで、クラスターをセキュリティで保護する。

- 仮想ネットワークからのデータの流出をブロックできるようにすることで、仮想ネットワークのセキュリティを強化する。

- プライベート ピアリングを使用して、 VPN ゲートウェイ または ExpressRoutes を使用して、仮想ネットワークに接続するオンプレミス ネットワークからクラスターに安全に接続します。

概要

プライベート エンドポイントは、仮想ネットワーク内の Azure サービス用の特別なネットワーク インターフェイスであり、仮想ネットワークの IP アドレス範囲から IP アドレスが割り当てられます。 クラスターのプライベート エンドポイントを作成すると、仮想ネットワーク上のクライアントとクラスター間のセキュリティで保護された接続が提供されます。 プライベート エンドポイントとクラスターの接続には、セキュリティで保護されたプライベート リンクが使用されます。

仮想ネットワーク内のアプリケーションは、プライベート エンドポイント経由でクラスターにシームレスに接続できます。 接続文字列と認可メカニズムは、パブリック エンドポイントへの接続に使用するものと同じです。

仮想ネットワーク内にクラスターのプライベート エンドポイントを作成すると、同意要求がクラスター所有者に承認のために送信されます。 プライベート エンドポイントの作成を要求しているユーザーがクラスターの所有者でもある場合、要求は自動的に承認されます。 クラスターの所有者は、Azure portal の [プライベート エンドポイント] タブで、同意要求とクラスターのプライベート エンドポイントを管理できます。

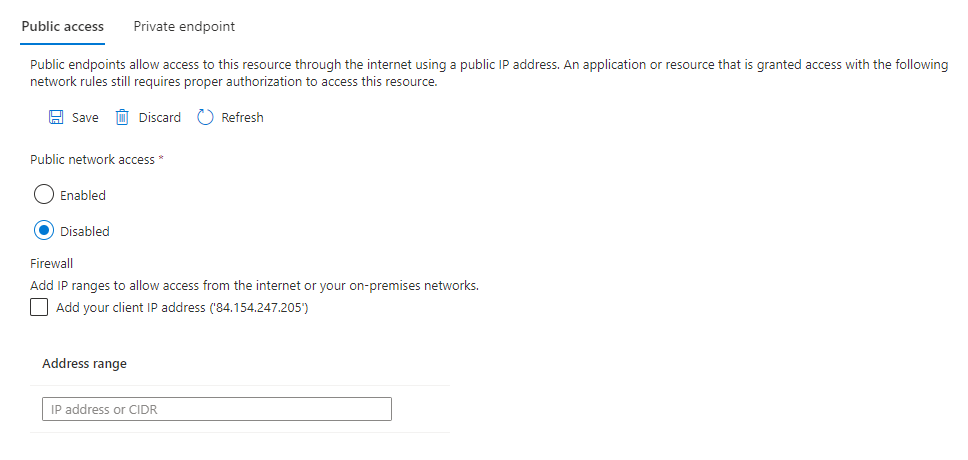

既定でパブリック エンドポイント経由のアクセスを拒否するようにクラスター ファイアウォールを構成することで、仮想ネットワークからの接続のみを受け入れるようにクラスターをセキュリティで保護できます。 クラスター ファイアウォールはパブリック エンドポイントのアクセスのみを制御するため、プライベート エンドポイントを持つ仮想ネットワークからのトラフィックを許可するファイアウォール規則は必要ありません。 対照的に、プライベート エンドポイントは、クラスターへのアクセスをサブネットに許可するための同意フローに依存します。

仮想ネットワーク内のサブネットのサイズを計画する

クラスターのプライベート エンドポイントをホストするために使用されるサブネットのサイズは、サブネットをデプロイした後は変更できません。 プライベート エンドポイントは、仮想ネットワーク内の複数の IP アドレスを使用します。 ハイエンド インジェストなどの極端なシナリオでは、プライベート エンドポイントによって使用される IP アドレスの数が増える可能性があります。 この増加は、クラスターに取り込むためのステージング アカウントとして必要な一時的なストレージ アカウントの数が増加することによって発生します。 シナリオが環境内に関連している場合は、サブネットのサイズを決定するときに、計画を立てる必要があります。

Note

一時的なストレージ アカウントのスケールアウトの原因となる関連するインジェスト シナリオは、ローカル ファイルからのインジェストとBLOB からの非同期インジェストです。

次の情報を使用すると、プライベート エンドポイントに必要な IP アドレスの合計数を決定するのに役立ちます。

| 使用 | IP アドレスの数 |

|---|---|

| エンジン サービス | 1 |

| データ管理サービス | 1 |

| 一時的なストレージ アカウント | 6 |

| Azure 予約アドレス | 5 |

| 合計 | 13 |

Note

サブネットの絶対最小サイズは、/28 (使用可能な IP アドレス 14 個) である必要があります。 極端なインジェスト ワークロード用に Azure Data Explorer クラスターを作成する予定の場合は、安全を期して /24 ネットマスクを使用します。

小さすぎるサブネットを作成した場合は、それを削除して、より大きなアドレス範囲を持つ新しいものを作成できます。 サブネットを再作成したら、クラスターの新しいプライベート エンドポイントを作成できます。

プライベート エンドポイントへの接続

プライベート エンドポイントを使用する仮想ネットワーク上のクライアントは、パブリック エンドポイントに接続するクライアントと同じ接続文字列をクラスターに使用する必要があります。 DNS 解決では、仮想ネットワークからクラスターへの接続がプライベート リンク経由で自動的にルーティングされます。

重要

パブリック エンドポイントへの接続に使用するのと同じ接続文字列を使って、プライベート エンドポイントを使用してクラスターに接続します。 プライベート リンクのサブドメイン URL を使用してクラスターに接続しないでください。

既定では、Azure Data Explorer は、プライベート エンドポイントに必要な更新プログラムを使用して仮想ネットワークに接続された private DNS ゾーンを作成します。 ただし、独自の DNS サーバーを使っている場合は、DNS 構成に追加の変更が必要になることがあります。

重要

最適な構成を実現するには、「Private Endpoint and DNS configuration at Scale クラウド導入フレームワーク」の推奨事項に合わせてデプロイを調整することをお勧めします。 この記事の情報を使用して、Azure Policies を使用してプライベート DNSエントリの作成を自動化し、スケーリングに合わせてデプロイを管理しやすくします。

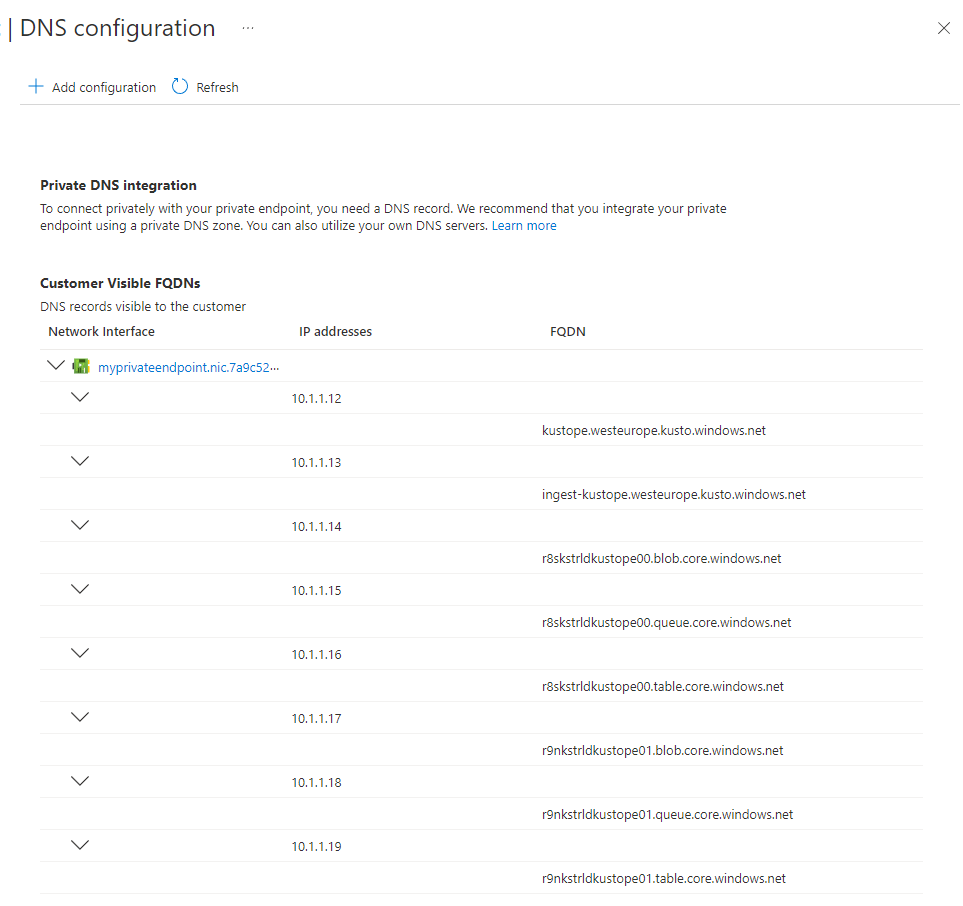

Azure Data Explorer により、プライベート エンドポイント デプロイの一環として、顧客に表示される複数の FQDN が作成されます。 "クエリ" と "インジェスト" FQDN に加えて、BLOB/テーブル/キュー エンドポイント用の複数の FQDN があります (インジェスト シナリオに必要)

パブリック アクセスを無効にする

セキュリティを強化するために、Azure portal 内のクラスターへのパブリック アクセスを無効にすることもできます。

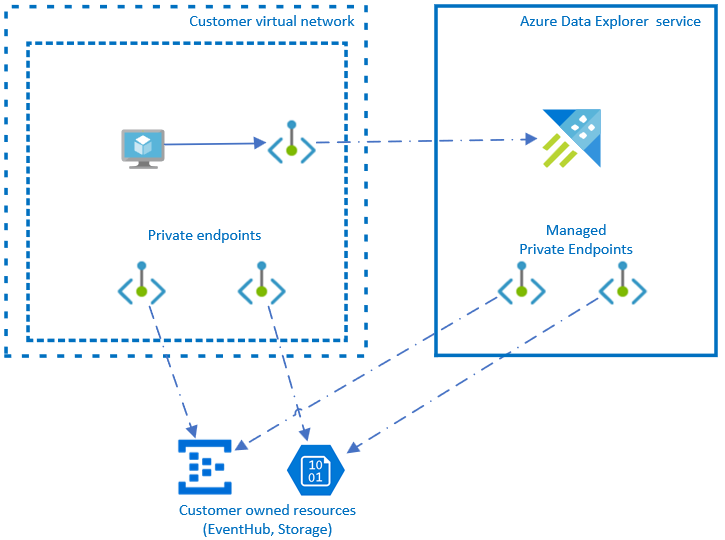

マネージド プライベート エンドポイント

マネージド プライベート エンドポイントを使用して、クラスターがプライベート エンドポイントを介してインジェストやクエリに関連したサービスに安全にアクセスできるようにします。 これにより、Azure Data Explorer クラスターは、プライベート IP アドレスを使用してリソースにアクセスできます。

Note

マネージド プライベート エンドポイントではなく、マネージド ID を使用した接続で Azure Storage および Azure Event Hubs に接続することをお勧めします。 マネージド ID を使用して接続するには、Azure Data Explorer を信頼できるサービスとして認識するように Azure Storage または Event Hubs リソースを構成します。 次に、マネージド ID 使用して、信頼された Azure サービスのネットワーク ルール例外を作成してアクセス権を付与します。''

サポートされているサービス

Azure Data Explorer では、次のサービスへのマネージド プライベート エンドポイントの作成がサポートされています。

制限事項

プライベート エンドポイントは、Azure Data Explorer クラスターに挿入された仮想ネットワークではサポートされていません。

コストへの影響

プライベート エンドポイントまたはマネージド プライベート エンドポイントは、追加コストが発生するリソースです。 コストは、選択したソリューション アーキテクチャによって異なります。 詳細については、「 Azure Private Link の価格」を参照してください。