プライベート エンドポイントのトラブルシューティング

このガイドは、プライベート エンドポイントを使用したクラスターの接続、運用、クラスター作成に関する問題のトラブルシューティングに役立ちます。 プライベート エンドポイントへの接続の問題が発生している場合は、次のトラブルシューティング ガイダンスを使用してください。

接続状態を確認する

プライベート エンドポイントの接続状態が [承認済み] に設定されていることを確認します。

Azure portal で、クラスターに移動してから [ネットワーク] を選択します。

[プライベート エンドポイント] を選択します。 テーブルの [接続状態] 列で、プライベート エンドポイントが承認されていることを確認します。

仮想ネットワーク内からチェックを行う

次のチェックを使用して、同じ仮想ネットワーク内からの接続の問題を調べます。 プライベート エンドポイントを作成したのと同じ仮想ネットワークに仮想マシンをデプロイすることをお勧めします。 コンピューターにログインしたら、次のテストを実行できます。

名前解決のチェック

名前解決が正しく機能していることを確認します。

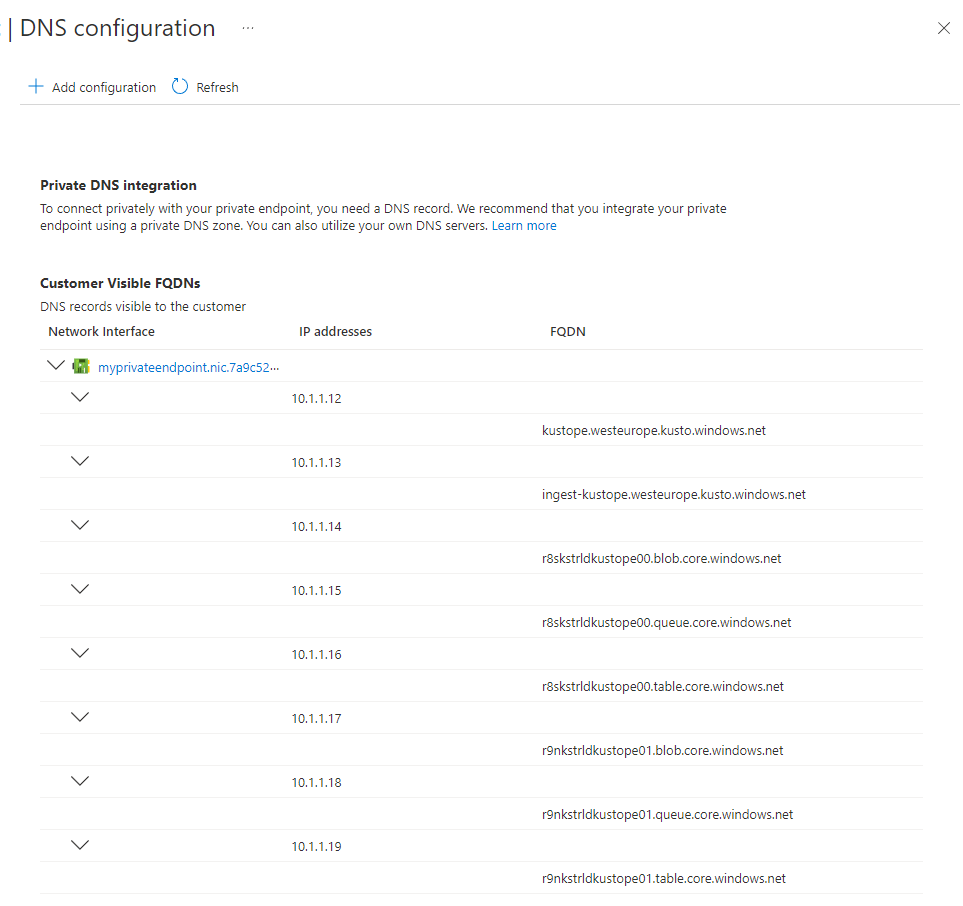

プライベート エンドポイント DNS 構成のすべての FQDN を反復処理し、nslookup、Test-NetConnection、またはその他の同様のツールを使用してテストを実行し、各 DNS が対応する IP アドレスと一致することを確認します。

DNS 解決のチェック

さらに、次のコマンドを実行して、各 FQDN の DNS 名が対応する IP アドレスと一致することを確認します。

#replace the <...> placeholders with the correct values

nslookup <cluster-name>.<cluster-region>.kusto.windows.net

#Results in the following output:

Server:'Server'

Address:'Address'

Non-authoritative answer:

<cluster-name>.<cluster-region>.kusto.windows.netcanonical name = <cluster-name>.privatelink.<cluster-region>.kusto.windows.net.

Name:<cluster-name>.privatelink.<cluster-region>.kusto.windows.net

Address: 'Address'

対応する IP アドレスと一致しない FQDN を見つけた場合は、カスタム DNS サーバーを修正する必要があります。 カスタム DNS サーバーを使用していない場合は、サポート チケットを作成します。

接続チェック

プライベート エンドポイント DNS のすべての FQDN に TCP 接続を確立できるかどうかを確認します。 プライベート エンドポイントの DNS 構成に記載されているすべての FQDN に対して、次のテストを実行します。

#replace the <...> placeholders with the correct values

Test-NetConnection -ComputerName <cluster-name>.<cluster-region>.kusto.windows.net -Port 443

#Results in the following output:

ComputerName : <cluster-name>.<cluster-region>.kusto.windows.net

RemoteAddress : 'RemoteAddress'

RemotePort : 443

InterfaceAlias : Ethernet

SourceAddress : 'SourceAddress'

TcpTestSucceeded : True

成功した結果では TcpTestSucceeded : True が返されます。これは、呼び出し元がクラスターへの TCP 接続を確立できたことを意味します。

クラスターの正常性のチェック

トラブルシューティングの最後の手順は、クラスターの正常性をテストすることです。

#replace the <...> placeholders with the correct values

#engine

Invoke-RestMethod https://<cluster-name>.<cluster-region>.kusto.windows.net/v1/rest/ping

Pong! IP address: 'IPv6IPaddress1'

#data management

Invoke-RestMethod https://ingest-<cluster-name>.<cluster-region>.kusto.windows.net/v1/rest/ping

Pong! IP address: 'IPv6IPaddress2'

成功した結果では Pong! と IPv6 アドレスが返される必要があります。

その他のトラブルシューティングのヒント

これらのチェックをすべて試した後も問題が発生する場合は、プライベート エンドポイントのトラブルシューティング ガイドを使って診断してみてください。

マネージド プライベート エンドポイントのトラブルシューティング

マネージド プライベート エンドポイントの場合は、実行できる唯一のチェックは、すべてのマネージド プライベート エンドポイントの接続状態が [承認済み] であることを確認することです。 そうでなければ、クラスターは対応するサービスに接続できません。

マネージド プライベート エンドポイントの接続状態が [承認済み] に設定されていることを確認するには、以下を行います。

Azure portal で、クラスターに移動してから [ネットワーク] を選択します。

[プライベート エンドポイント接続] を選択します。 テーブルの [接続状態] 列で、マネージド プライベート エンドポイントが承認されていることを確認します。

マネージド プライベート エンドポイントを作成できない場合は、以下のように、そのサブスクリプションが Microsoft.Network リソース プロバイダーに登録されていることを確認してください。

Azure portal でサブスクリプションに移動した後、[リソース プロバイダー] を選択します

Microsoft.Network を検索し、リソース プロバイダーを登録します。

その他のトラブルシューティング ガイド

すべてのチェックが成功してもクラスターへの接続を確立できない場合は、ファイアウォールとネットワーク全般を担当する企業セキュリティ チームに問い合わせる必要があります。

エラーの潜在的理由は次のとおりです。

- ファイアウォール アプライアンスの構成ミス

- Azure Virtual Networkでのユーザー定義ルートの構成ミス

- クライアント コンピューターでプロキシが正しく構成されていない

- クライアントとクラスターの間でプロキシが正しく構成されていない