Azure Stack Edge Pro GPU 上で証明書をアップロード、インポート、エクスポート、削除する

適用対象: Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Stack Edge デバイスとそれに接続するクライアント間のセキュリティで保護されて信頼できる通信を確保するために、自己署名証明書を使用することも、独自の証明書を持ち込むこともできます。 この記事では、これらの証明書をアップロード、インポート、エクスポートする方法など、これらの証明書を管理する方法について説明します。 証明書の有効期限を表示し、古い署名証明書を削除することもできます。

これらの証明書の作成方法に関する詳細については、Azure PowerShell で証明書を作成する方法に関するページを参照してください。

デバイスに証明書をアップロードする

独自の証明書を持ち込む場合、デバイス用に作成した証明書は、既定では、クライアントの個人用ストアに格納されます。 これらの証明書は、デバイスにアップロードできるように、クライアントで適切なフォーマット ファイルにエクスポートする必要があります。

前提条件

ルート証明書とエンドポイント証明書をデバイスにアップロードする前に、証明書が適切な形式でエクスポートされていることを確認してください。

- ルート証明書は、

.cer拡張子を使用した DER 形式としてエクスポートする必要があります。 詳細な手順については、DER 形式での証明書のエクスポートに関するページを参照してください。 - エンドポイント証明書は、秘密キーを使用して .pfx ファイルとしてエクスポートする必要があります。 詳細な手順については、秘密キーを含む .pfx ファイルとしての証明書のエクスポートに関するページを参照してください。

証明書をアップロードする

ルート証明書とエンドポイント証明書をデバイスにアップロードするには、ローカル Web UI の [証明書] ページの [+ 証明書の追加] オプションを使用します。 次の手順のようにします。

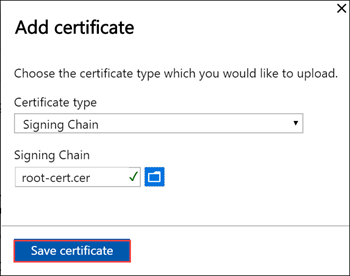

最初にルート証明書をアップロードします。 ローカル Web UI で、[証明書] に移動します。

[+ 証明書の追加] を選択します。

証明書を保存します。

エンドポイント証明書をアップロードする

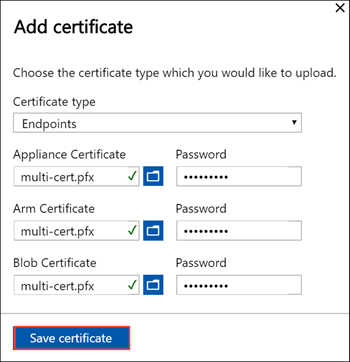

次に、エンドポイント証明書をアップロードします。

.pfx 形式の証明書ファイルを選択し、証明書のエクスポート時に指定したパスワードを入力します。 Azure Resource Manager 証明書が適用されるまでに数分かかる場合があります。

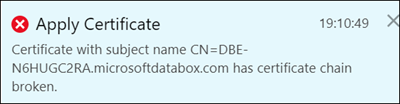

最初に署名チェーンが更新されていない場合、エンドポイント証明書をアップロードしようとすると、エラーが発生します。

前に戻り、署名チェーン証明書をアップロードし、その後にエンドポイント証明書をアップロードし、適用します。

重要

デバイス名または DNS ドメインが変更された場合、新しい証明書を作成する必要があります。 次に、クライアント証明書とデバイス証明書を、新しいデバイス名と DNS ドメインを使用して更新する必要があります。

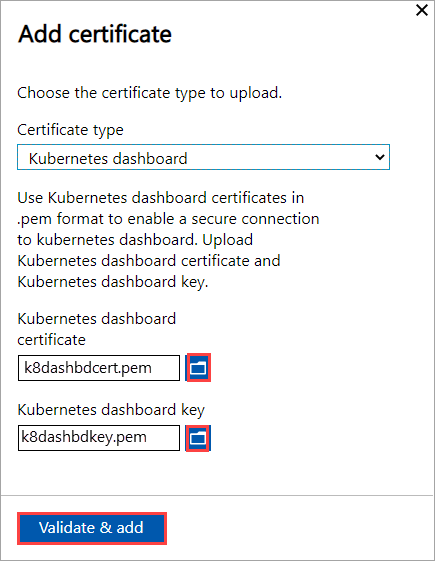

Kubernetes 証明書をアップロードする

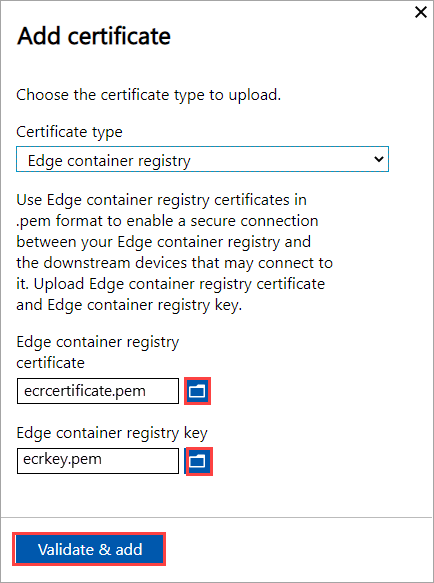

Kubernetes 証明書は、Edge Container Registry か Kubernetes ダッシュボードに使用できます。 いずれの場合も、証明書とキー ファイルをアップロードする必要があります。 Kubernetes 証明書を作成してアップロードするには、次の手順に従います。

opensslを使用し、Kubernetes ダッシュボード証明書または Edge Container Registry を作成します。 証明書の作成に使用するシステムに必ず openssl をインストールしてください。 Windows で、Chocolatey を使用してopensslをインストールできます。 Chocolatey をインストールしたら、PowerShell を開き、次のコマンドを入力します。choco install opensslこれらの証明書を作成するには

opensslを使用します。cert.pem証明書ファイルとkey.pemキー ファイルが作成されます。Edge Container Registry の場合、次のコマンドを使用します。

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"出力例を次に示します。

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Kubernetes ダッシュボード証明書の場合、次のコマンドを使用します。

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"出力例を次に示します。

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Kubernetes 証明書とそれに該当する、前に生成したキー ファイルをアップロードします。

Edge Container Registry の場合

Kubernetes ダッシュボードの場合

デバイスにアクセスするクライアントに証明書をインポートする

デバイスで生成された証明書を使用するか、独自の証明書を持ち込みます。 デバイスで生成された証明書を使用する場合は、適切な証明書ストアに証明書をインポートする前に、クライアントに証明書をダウンロードする必要があります。 デバイスにアクセスするクライアントに証明書をダウンロードする方法に関するページを参照してください。

どちらの場合も、作成してデバイスにアップロードした証明書を、(デバイスにアクセスする) Windows クライアントの適切な証明書ストアにインポートする必要があります。

DER としてエクスポートしたルート証明書は、クライアント システムの信頼されたルート証明機関にインポートする必要があります。 詳細な手順については、信頼されたルート証明機関ストアへの証明書のインポートに関するページを参照してください。

.pfxとしてエクスポートしたエンドポイント証明書は、.cer拡張子を使用した DER としてエクスポートする必要があります。 この.cerは、システムの個人用証明書ストアにインポートします。 詳細な手順については、個人用証明書ストアへの証明書のインポートに関するページを参照してください。

DER 形式で証明書をインポートする

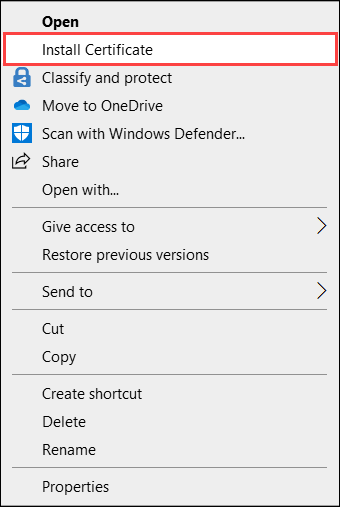

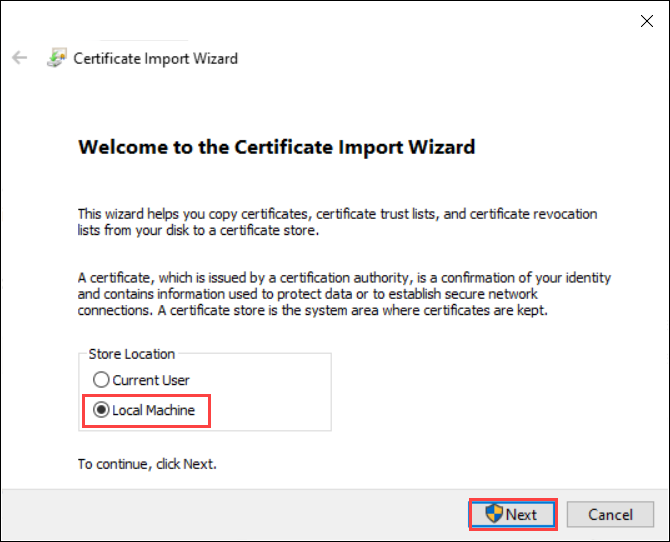

Windows クライアントに証明書をインポートするには、次の手順を実行します。

ファイルを右クリックし、[証明書のインストール] を選択します。 このアクションにより、証明書のインポート ウィザードが開始されます。

[ストアの場所] で [ローカル マシン] を選択し、[次へ] を選択します。

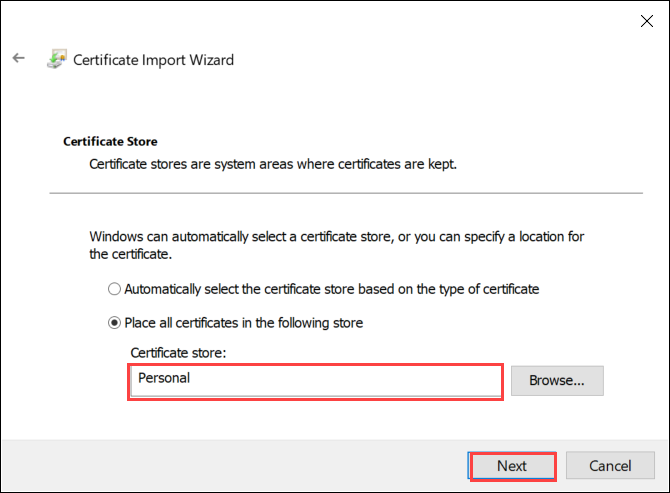

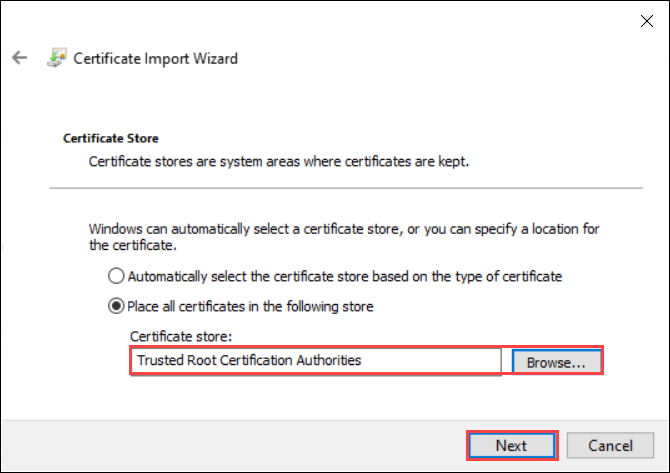

[証明書をすべて次のストアに配置する] を選択し、[参照] を選択します。

個人用ストアにインポートするには、リモート ホストの個人用ストアに移動し、[次へ] を選択します。

信頼されたストアにインポートするには、信頼されたルート証明機関に移動し、[次へ] を選択します。

完了を選択します。 インポートが成功したことを示すメッセージが表示されます。

証明書の有効期限を確認する

独自の証明書を導入する場合、証明書は通常 1 年または 6 か月で期限切れになります。 証明書の有効期限を確認するには、デバイスのローカル Web UI の [証明書] ページにアクセスします。 特定の証明書を選択すると、その証明書の有効期限を確認できます。

署名チェーン証明書を削除する

古い期限切れの署名チェーン証明書をデバイスから削除できます。 そうすると、署名チェーン内のすべての依存証明書は無効になります。 削除できるのは署名チェーン証明書のみです。

Azure Stack Edge デバイスから署名チェーン証明書を削除するには、次の手順を実行します。

デバイスのローカル Web UI で、[構成] >> [証明書] に移動します。

削除する署名チェーン証明書を選択します。 次に、 [削除] を選択します。

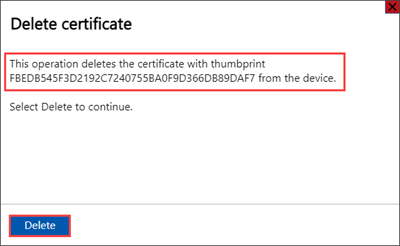

[証明書の削除] ウィンドウで、証明書の拇印を確認し、[削除] を選択します。 証明書の削除を元に戻すことはできません。

証明書の削除が完了すると、署名チェーン内のすべての依存証明書は無効になります。

状態の更新を表示するには、表示を最新の情報に更新します。 署名チェーン証明書は表示されなくなり、依存証明書の状態は [無効] になります。

次のステップ

証明書の問題をトラブルシューティングする方法について学習します