この記事では、Azure DevTest Labs でネットワーク分離ラボを作成する手順について説明します。

既定では、Azure DevTest Labs によって、各ラボの新しい Azure 仮想ネットワーク が作成されます。 仮想ネットワークは、パブリック インターネットからラボ リソースを分離するセキュリティ境界として機能します。 ラボ リソースが組織のネットワーク ポリシーに従っていることを確認するために、他のいくつかのネットワーク オプションを使用できます。

- 選択した既存の仮想ネットワーク内のすべてのラボ 仮想マシン (VM) と 環境 を分離します。

- オンプレミスのリソースに安全に接続できるように、Azure 仮想ネットワークをオンプレミス ネットワークに参加させます。 詳細については、「DevTest Labs エンタープライズ リファレンス アーキテクチャ: 接続コンポーネント」を参照してください。

- VM、環境、ラボ ストレージ アカウント、およびキー コンテナーを含むラボを、選択した仮想ネットワークに完全に分離します。 この記事では、ネットワークの分離を構成する方法について説明します。

この環境のネットワークの分離を有効にする

Azure portal でネットワークの分離を有効にできるのは、ラボの作成時のみです。 既存のラボおよび関連するラボ リソースを分離ネットワーク モードに変換するには、PowerShell スクリプト Convert-DtlLabToIsolatedNetwork.ps1を使用します。

ラボの作成時に、既定のラボ仮想ネットワークのネットワーク分離を有効にすることも、ラボに使用する別の既存の仮想ネットワークを選択することもできます。

既定の仮想ネットワークとサブネットを使用する

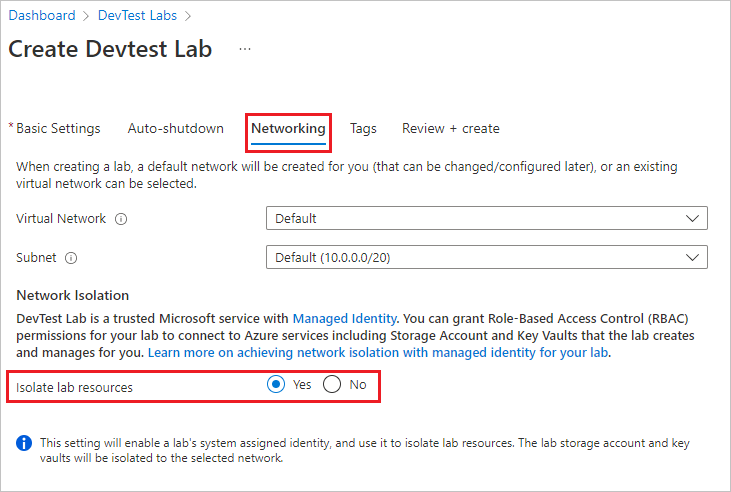

DevTest Labs がラボ用に作成する 既定 の仮想ネットワークとサブネットのネットワーク分離を有効にする方法は、次のとおりです。

ラボの作成 時に、[DevTest ラボの作成] 画面で、[ネットワーク] タブを選択します。

[ラボリソースを分離する] で、[はい] を選択します。

ラボの作成を完了します。

ラボを作成した後は、これ以上の操作は必要ありません。 以後、リソースはラボによって処理されます。

別の仮想ネットワークとサブネットを使用する

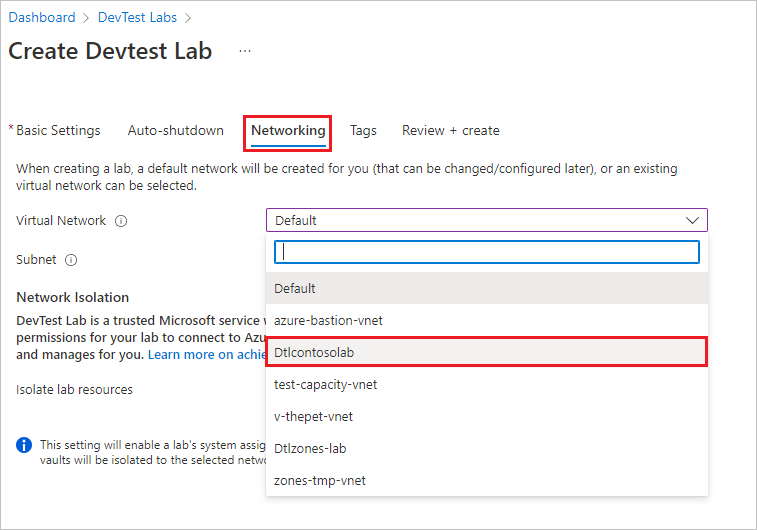

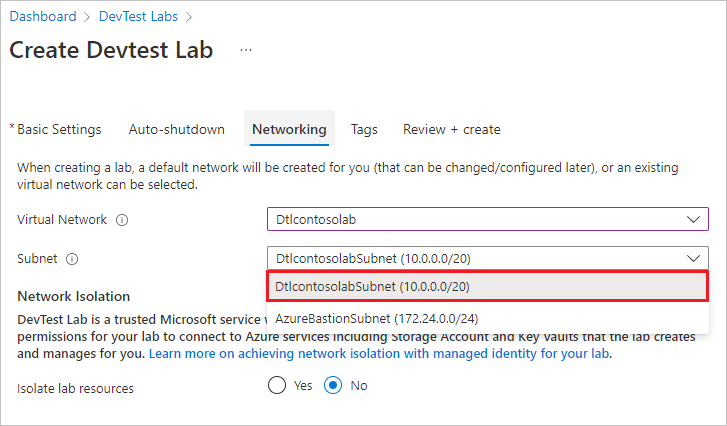

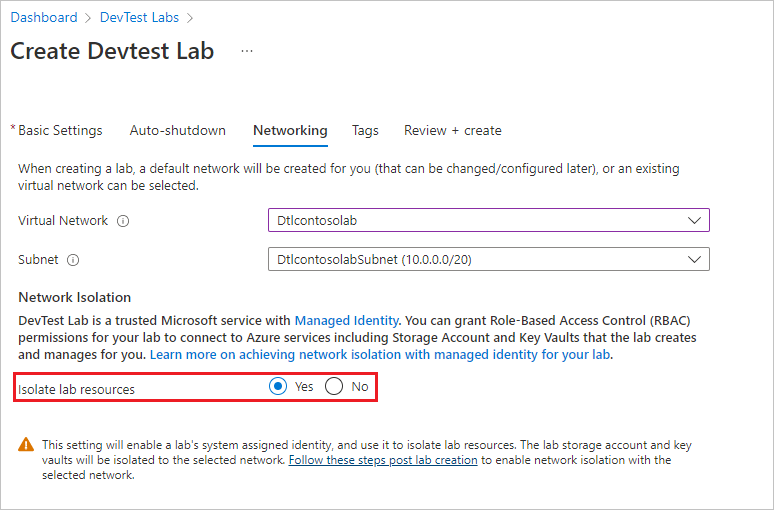

ラボで別の既存の仮想ネットワークを使用し、そのネットワークのネットワーク分離を有効にする方法は、次のとおりです。

ラボの作成時に、 [DevTest ラボの作成] 画面の [ネットワーク] タブで、ドロップダウン リストからネットワークを選択します。 この一覧には、ラボと同じリージョンとサブスクリプションのネットワークのみが表示されます。

サブネットを選択します。

[ラボリソースを分離する] で、[はい] を選択します。

ラボの作成を完了します。

サービス エンドポイントの構成

既定以外の仮想ネットワークのネットワーク分離を有効にした場合は、次の手順を実行して、ラボ ストレージ アカウントとキー コンテナーを選択したネットワークに分離します。 ラボの作成後、他のラボ構成を行う前、またはラボリソースを作成する前にこれらの手順を実行します。

ラボ ストレージ アカウントのエンドポイントを構成する

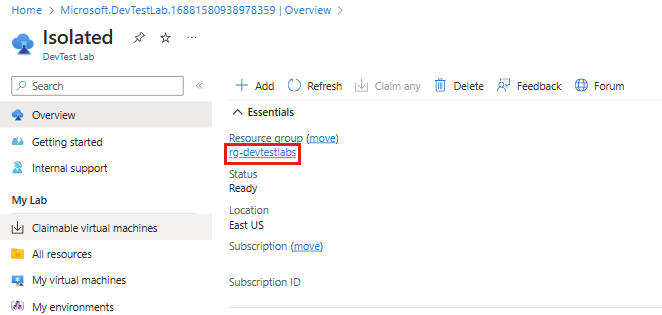

ラボの [概要] ページで、リソース グループ を選択します。

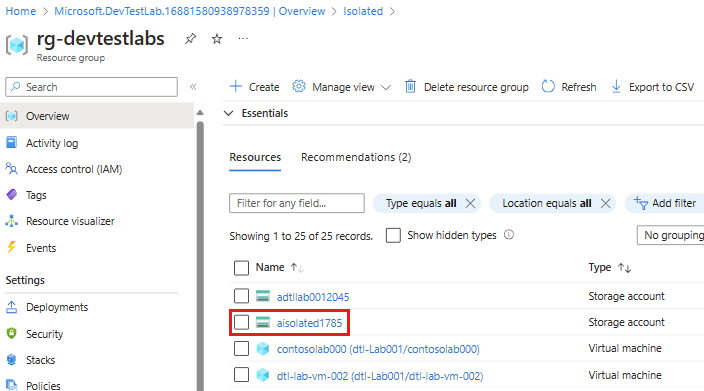

リソース グループ [概要] ページで、ラボのストレージ アカウントを選択します。 ラボ ストレージ アカウントの名前付け規則は、

a\<labName>\<4-digit number>です。 たとえば、ラボ名がcontosolabである場合、ストレージ アカウント名はacontosolab1234になります。

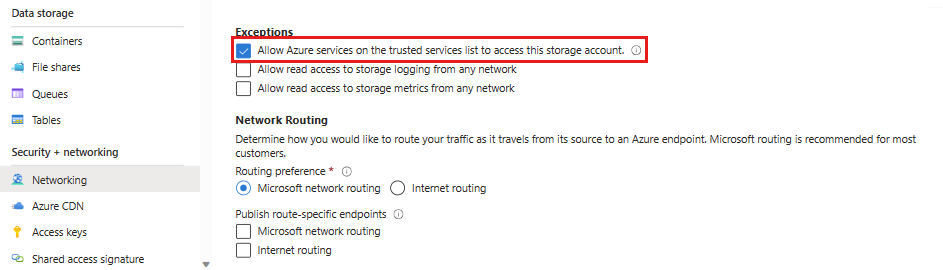

[ストレージアカウント] ページで、左側のナビゲーションから [ネットワーク ] を選択します。 [ファイアウォールと仮想ネットワーク] タブで、[信頼されたサービスの一覧にある Azure サービスにこのストレージ アカウントへのアクセスを許可する] が選択されていることを確認します。

DevTest Labs は 信頼された Microsoft サービス であるため、このオプションを選択すると、ラボをネットワーク分離モードで正常に動作させることができます。

[既存の仮想ネットワークを追加] を選びます。

![[既存の仮想ネットワークの追加] が強示されているリソース グループのネットワーク ペインを示すスクリーンショット。](media/network-isolation/add-existing-virtual-network.png)

[ネットワークの追加] ペインで、ラボの作成時に選んだ仮想ネットワークとサブネットを選んで、[追加] を選びます。

![仮想ネットワーク、サブネット、[追加] が強調されている [ネットワークの追加] ペインを示すスクリーンショット。](media/network-isolation/add-network-pane.png)

[ネットワーク] ページで、[保存] を選択します。

Azure Storage は追加された仮想ネットワークからの受信接続を許可し、ラボはネットワーク分離モードで正常に動作できるようになります。

PowerShell または Azure CLI を使用してこれらの手順を自動化し、複数のラボのネットワーク分離を構成できます。 詳細については、Azure Storage ファイアウォールおよび仮想ネットワークの構成に関する記事を参照してください。

ラボ キー コンテナーのエンドポイントを構成する

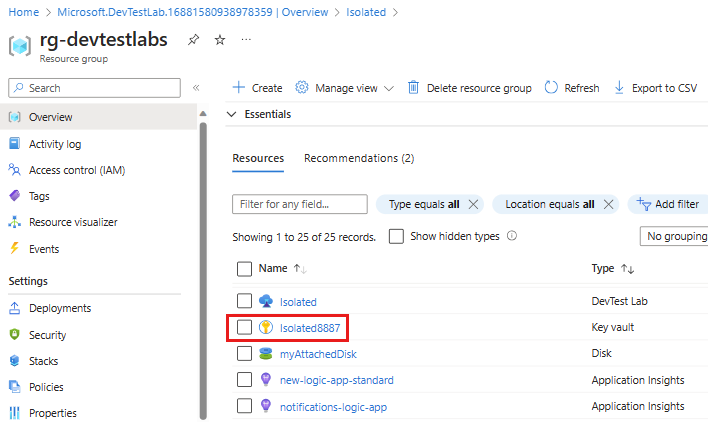

ラボの [概要] ページで、リソース グループ を選択します。

リソース グループ [概要] ページで、ラボのキー コンテナーを選択します。

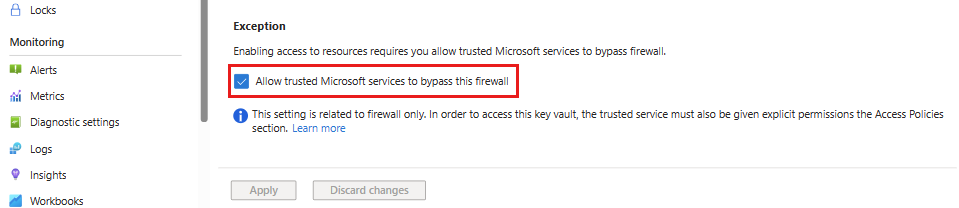

[キー コンテナー] ページで、左側のナビゲーションから [ネットワーク] を選択します。 [ファイアウォールと仮想ネットワーク] タブで、[信頼された Microsoft サービスがこのファイアウォールをバイパスすることを許可する] がオンになっていることを確認します。

[既存の仮想ネットワークを追加] を選択します。

![[既存の仮想ネットワークの追加] が強示されているキー コンテナーのネットワーク ペインを示すスクリーンショット。](media/network-isolation/networking-key-vault.png)

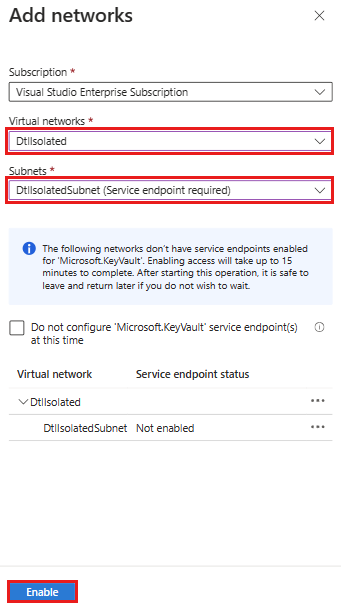

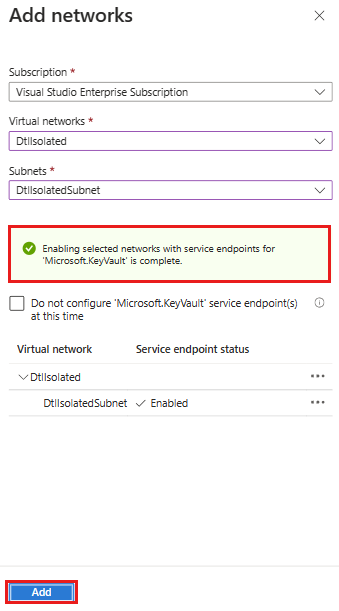

[ネットワークの追加] ウィンドウで、ラボの作成時に選択した仮想ネットワークとサブネットを選択し、[有効にする] を選択します。

サービス エンドポイントが有効になったら、[追加] を選択します。

[ネットワーク] ページで、[保存] を選択します。

考慮事項

ネットワーク分離モードでラボを使用する場合は、次の点に注意してください。

ラボの外部からストレージ アカウントへのアクセスを有効にする

ネットワーク分離されたラボのストレージ アカウントについては、許可されたエンドポイントからのアクセスをラボの所有者が明示的に有効にする必要があります。 カスタム イメージを作成するために VHD をストレージ アカウントにアップロードする操作などで、このアクセスが必要になります。 アクセスを有効にするためには、ラボ VM を作成し、その VM からラボのストレージ アカウントに安全にアクセスできるようにします。

詳細情報については、「Azure プライベート エンドポイントを使用してストレージ アカウントに接続する」 をご覧ください。

ラボの使用状況データをエクスポートするストレージ アカウントの指定

ネットワーク分離されたラボの 使用状況データをエクスポートする には、ラボの所有者が明示的にストレージ アカウントを指定し、データを格納するための BLOB をアカウント内に生成する必要があります。 使用するストレージ アカウントをユーザーが明示的に指定していない場合、ネットワーク分離モードでの使用状況データのエクスポートは失敗します。

詳細情報については、「Azure DevTest Labs から個人データをエクスポートまたは削除する」 をご覧ください。

キー コンテナー アクセス ポリシーの設定

キー コンテナー サービスエンドポイントを有効にすると、ファイアウォールのみに影響します。 キー コンテナー アクセス ポリシー セクションで、適切なキー コンテナーのアクセス許可を構成してください。

詳細については、キー コンテナーへのアクセス ポリシーの割り当てに関するページを参照してください。