Azure Dev/Test サブスクリプション内のセキュリティ

リソースを安全に保つことは、クラウド プロバイダー、Azure、およびユーザーの間の共同作業です。 Azure Dev/Test サブスクリプションと Microsoft Defender for Cloud には、ネットワークのセキュリティを強化し、サービスをセキュリティで保護し、セキュリティの態勢を確保するために必要なツールが用意されています。

Azure Dev/Test サブスクリプション内の重要なツールは、リソースへの安全なアクセスを作成するのに役立ちます。

- Azure 管理グループ

- Azure Lighthouse

- クレジットの監視

- Microsoft Entra ID

Azure 管理グループ

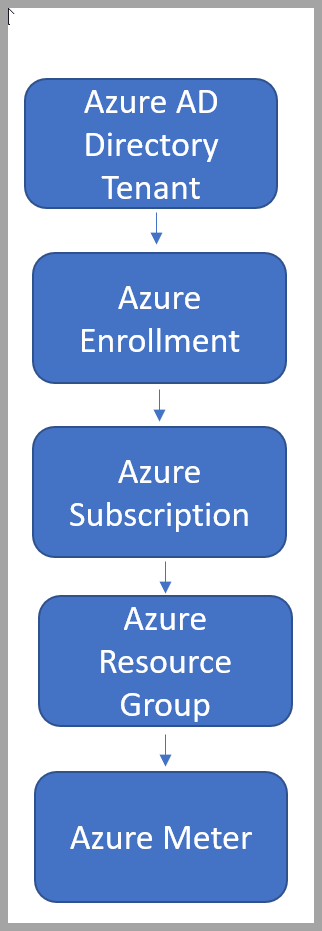

Azure Dev/Test サブスクリプションを有効にして設定すると、Azure によって、1 つの Microsoft Entra ドメインに ID とリソースへのアクセスを管理するための既定のリソース階層がデプロイされます。 リソース階層を使用すると、組織はリソースとユーザーに強力なセキュリティ境界を設定できます。

リソース、リソース グループ、サブスクリプション、管理グループ、およびテナントは、全体でリソース階層を成しています。 Azure カスタム ロールまたは Azure ポリシー割り当てでこれらの設定を更新および変更すると、リソース階層内のすべてのリソースに影響する可能性があります。 すべてのリソースに悪影響を及ぼす可能性のある変更からリソース階層を保護することが重要です。

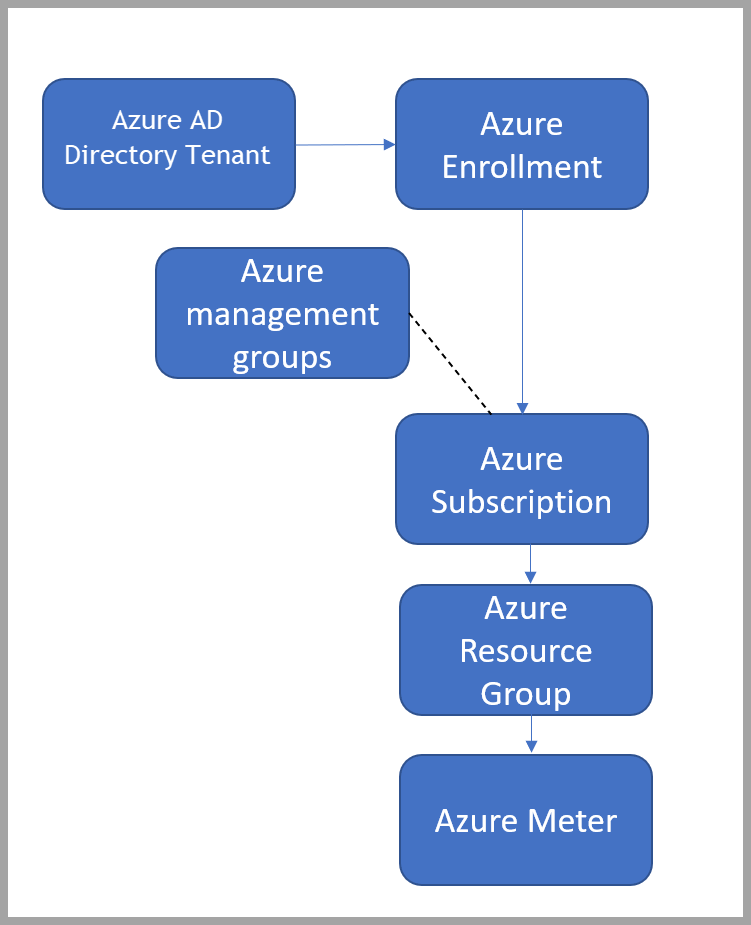

Azure 管理グループは、1 つのテナントでのアクセスの管理とリソースの保護の重要な側面です。 Azure 管理グループでは、クォータ、Azure ポリシー、およびセキュリティをさまざまな種類のサブスクリプションに設定できます。 これらのグループは、組織の Dev/Test サブスクリプションのセキュリティを開発するための重要なコンポーネントです。

このように、管理グループを使用すると、既定の階層が変更され、管理グループのレベルが追加されます。 リソース階層を保護するための適切なプロセスに従っていない場合、このような行動により、不測の事態やセキュリティ ホールが発生する可能性があります

Azure 管理グループが役に立つ理由

組織の Dev/Test サブスクリプション向けのセキュリティ ポリシーを開発するとき、組織単位または基幹業務ごとに複数の Dev/Test サブスクリプションを使用することができます。 そのような管理グループの図を次の図に示します。

また、すべての異なるユニットに対して 1 つの Dev/Test サブスクリプションを使用することもできます。

Azure 管理グループと Dev/Test サブスクリプションは、組織構造内のセキュリティ バリアとして機能します。

このセキュリティ バリアには、次の 2 つのコンポーネントがあります。

- ID とアクセス: 特定のリソースへのアクセスをセグメント化する必要がある場合があります

- データ: 個人情報にアクセスするリソース用に異なるサブスクリプション

Microsoft Entra テナントを使用する

テナントは、組織やアプリの開発者が、Azure、Microsoft Intune、または Microsoft 365 へのサインアップのような Microsoft とのリレーションシップを作成するときに受信する、Microsoft Entra ID の専用インスタンスです。

各 Microsoft Entra テナントは、他の Microsoft Entra テナントとは異なり、区別されています。 職場や学校の ID、コンシューマー ID (Azure AD B2C テナントの場合)、アプリの登録は、Microsoft Entra テナントごとに固有の表現があります。 テナント内部のアプリの登録では、自分のテナント内のみ、またはすべてのテナント内のアカウントからの認証を許可できます。

1 つのテナント内の管理グループを超えて組織の ID インフラをさらに分離する必要がある場合は、独自のリソース階層を持つ別のテナントを作成することもできます。

リソースとユーザーを分離する簡単な方法は、新しい Microsoft Entra テナントを作成することです。

新しい Microsoft Entra テナントを作成する

Microsoft Entra テナントがない場合、または開発用に新しく作成したい場合は、クイックスタート ガイドを参照するか、ディレクトリ作成エクスペリエンスに従ってください。 新しいテナントを作成するには、次の情報を提供する必要があります。

- 組織名

- 初期ドメイン - /*.onmicrosoft.com の一部です。 ドメインは後でカスタマイズできます。

- 国または地域

Microsoft Entra テナントの作成と設定の詳細を学習する

複数のテナントを管理するための Azure Lighthouse の使用

Azure Lighthouse により、クロステナントおよびマルチテナントの管理が実現し、リソースやテナント間での自動化やスケーラビリティの向上と統制機能の強化が可能になります。 サービス プロバイダーは、Azure プラットフォームに組み込みの包括的で堅牢な管理ツールを使用して、マネージド サービスを提供できます。 お客様は、テナントにアクセスするユーザー、アクセスするリソース、実行できるアクションを制御します。

Azure Lighthouse の一般的なシナリオは、お客様の Microsoft Entra テナント内のリソースを管理することです。 ただし、Azure Lighthouse の機能を使うと、複数の Microsoft Entra テナントを使用する企業内のテナント間の管理を簡略化することもできます。

ほとんどの組織では、1 つの Microsoft Entra テナントの方が管理が簡単です。 1 つのテナント内にすべてのリソースを配置することで、そのテナント内の指定されたユーザー、ユーザー グループ、またはサービス プリンシパルによる管理タスクを一元化できます。

マルチテナント アーキテクチャが必要な場合は、Azure Lighthouse が管理操作の一元化と合理化に役立ちます。 Azure の委任されたリソース管理を使用して、1 つの管理側テナントのユーザーが、一元管理されたスケーラブルな方法でクロステナント管理機能を実行できます。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示