クイックスタート: Azure portal を使用して Azure DNS Private Resolver を作成する

このクイックスタートでは、Azure portal を使って Azure DNS Private Resolver を作成する手順について説明します。 好みに応じて、Azure PowerShell を使用してこのクイックスタートを実行することもできます。

Azure DNS Private Resolver を使用すると、VM ベースの DNS サーバーをデプロイせずに、オンプレミス環境から Azure DNS プライベート ゾーンにクエリを実行できます。その逆も可能です。 Azure プライベート DNS ゾーンに登録されている名前を解決するために、仮想ネットワークに IaaS ベースのソリューションをプロビジョニングする必要がなくなりました。 オンプレミス、マルチクラウド、パブリック DNS サーバーへのドメインの条件付き転送を構成できます。 利点、機能、リージョン別の提供状況など、詳細については、「Azure DNS Private Resolver とは」を参照してください。

この記事の内容:

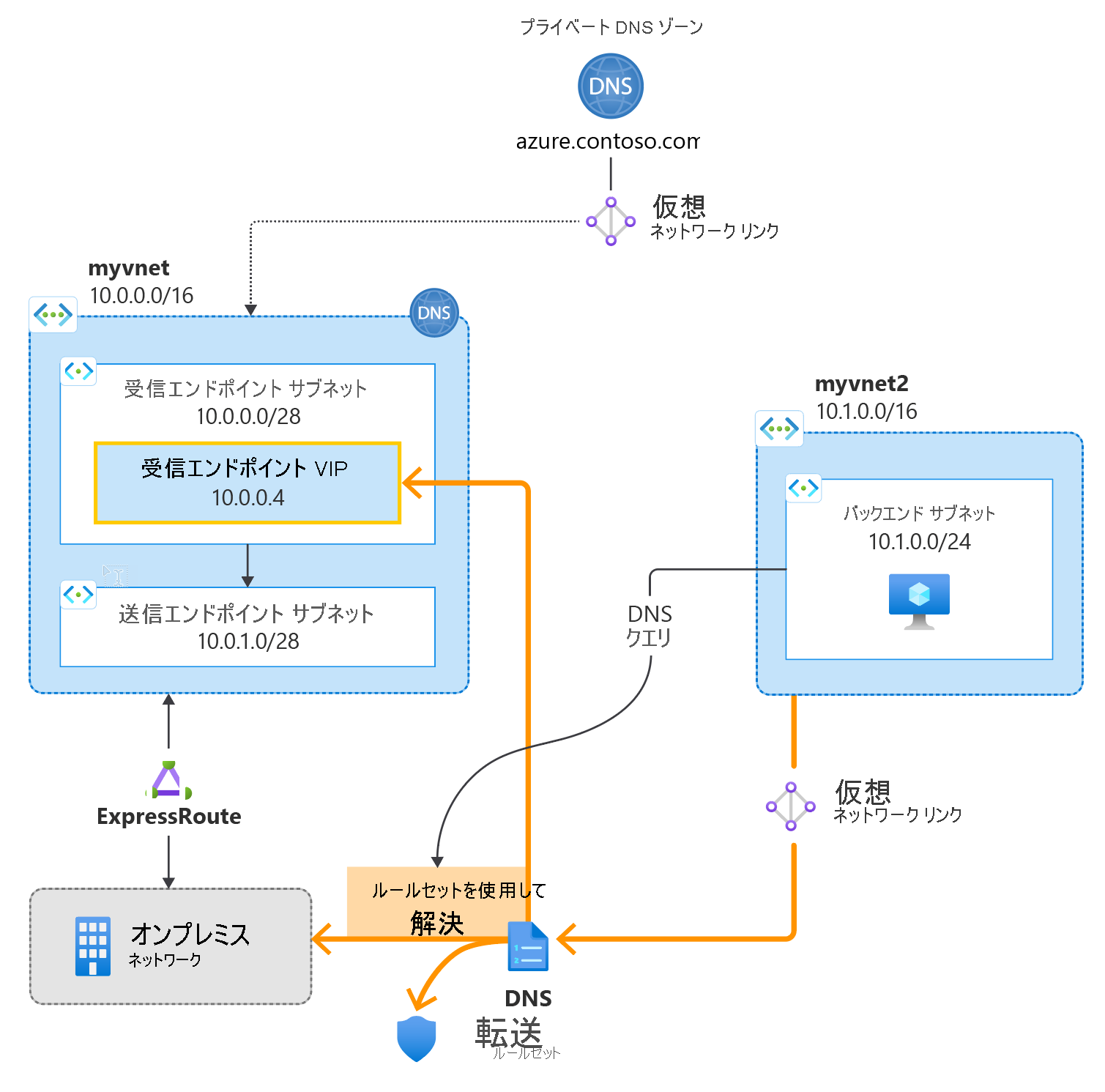

- myvnet と myvnet2 の 2 つの VNet が作成されます。

- 1 つめの VNet に、受信エンドポイントが 10.10.0.4 の Azure DNS Private Resolver が作成されます。

- プライベート リゾルバー用に DNS 転送ルール セットが作成されます。

- 2 つ目の VNet に DNS 転送ルールセットをリンクします。

- ルールの例を DNS 転送ルール セットに追加します。

この記事では、オンプレミス ネットワークへの DNS 転送については説明しません。 詳しくは、「Azure とオンプレミスのドメインを解決する」をご覧ください。

次の図は、この記事で使用する設定をまとめたものです。

前提条件

Azure サブスクリプションが必要です。

- Azure サブスクリプションをまだお持ちでない場合は、無料のアカウントを作成できます。

Microsoft.Network プロバイダーの名前空間を登録する

Azure サブスクリプションで Microsoft.Network サービスを使用する前に、Microsoft.Network 名前空間を登録する必要があります。

- Azure portal で [サブスクリプション] ブレードを選び、サブスクリプションを選びます。

- [設定] で、[リソース プロバイダー] を選択します。

- [Microsoft.Network] を選択してから、[登録] を選択します。

リソース グループを作成する

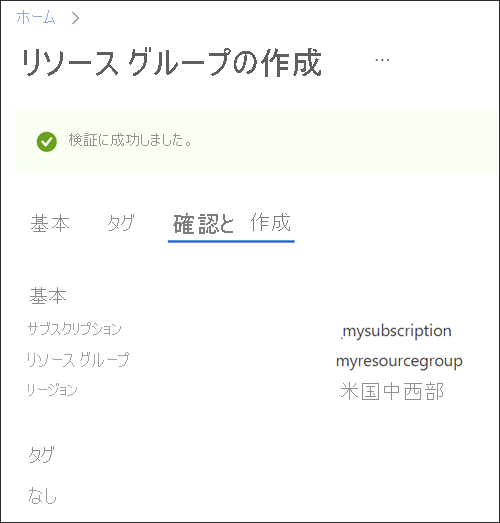

まず、DNS リゾルバーのリソースをホストするリソース グループを作成するか、既存のリソース グループを選択します。 このリソース グループは、サポートされているリージョンに存在する必要があります。 この例では、場所は米国中西部です。 新しいリソース グループを作成するには:

[リソース グループを作成する] を選択します。

サブスクリプション名を選択し、リソース グループの名前を入力し、サポートされているリージョンを選択します。

[確認と作成] を選択し、次に [作成] を選択します。

仮想ネットワークの作成

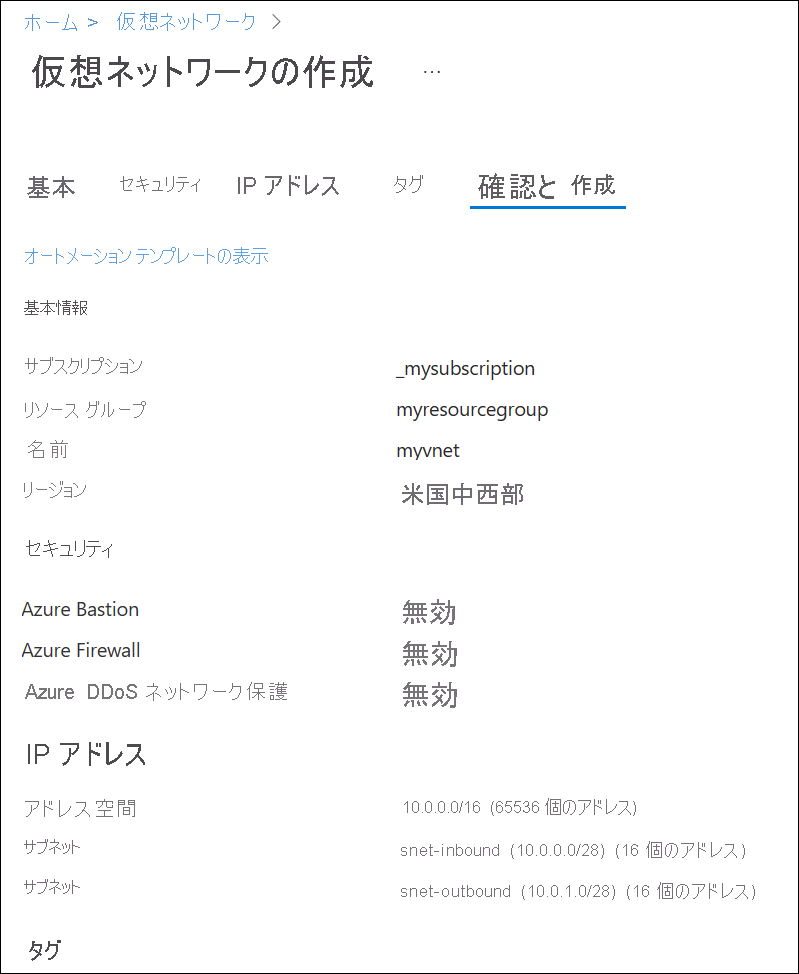

次に、作成したリソース グループに仮想ネットワークを追加し、サブネットを構成します。

作成したリソース グループを選択し、[作成] を選択し、カテゴリの一覧から [ネットワーク] を選択してから、[仮想ネットワーク] の横にある [作成] を選択します。

[基本] タブで、新しい仮想ネットワークの名前を入力し、リソース グループと同じ [リージョン] を選択します。

[IP アドレス] タブで、[IPv4 アドレス空間] を 10.0.0.0/16 に変更します。

[サブネットの追加] を選択し、サブネット名とアドレスの範囲を入力します。

- サブネット名: snet-inbound

- サブネットのアドレス範囲: 10.0.0.0/28

- [追加] を選択して、新しいサブネットを追加します。

[サブネットの追加] を選択し、送信エンドポイント サブネットを構成します。

- サブネット名: snet-outbound

- サブネット アドレス範囲: 10.0.1.0/28

- [追加] を選択してこのサブネットを追加します。

[確認と作成]、[作成] の順に選択します。

仮想ネットワーク内に DNS リゾルバーを作成する

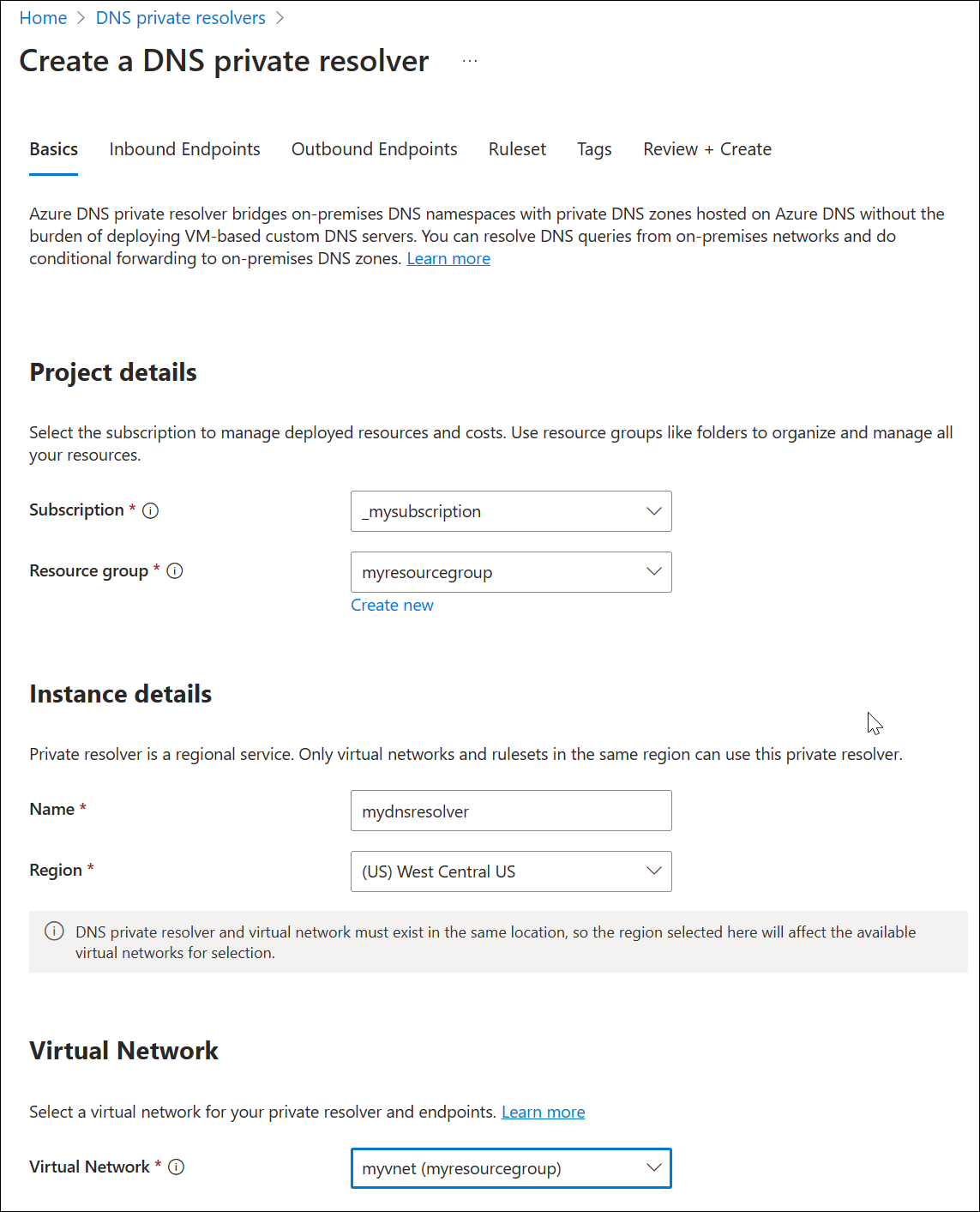

Azure portal を開き、「DNS Private Resolvers」を検索します。

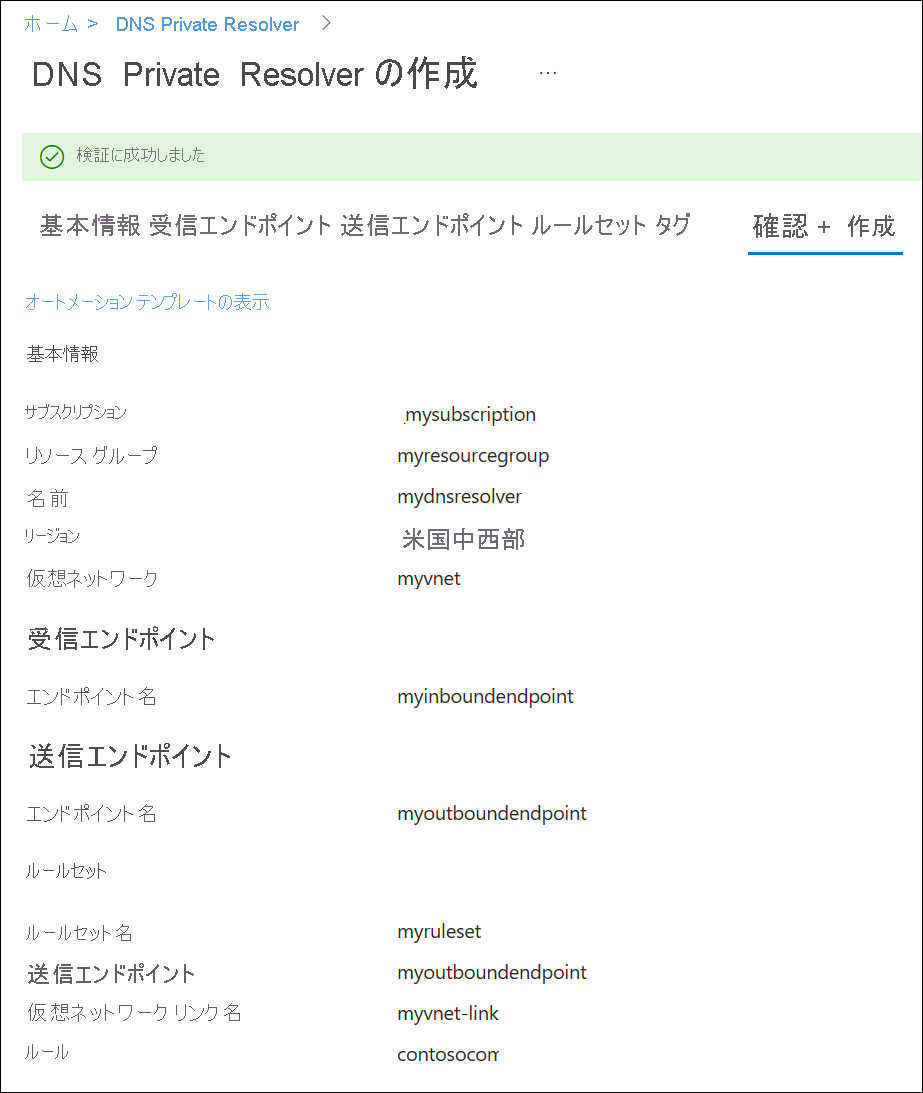

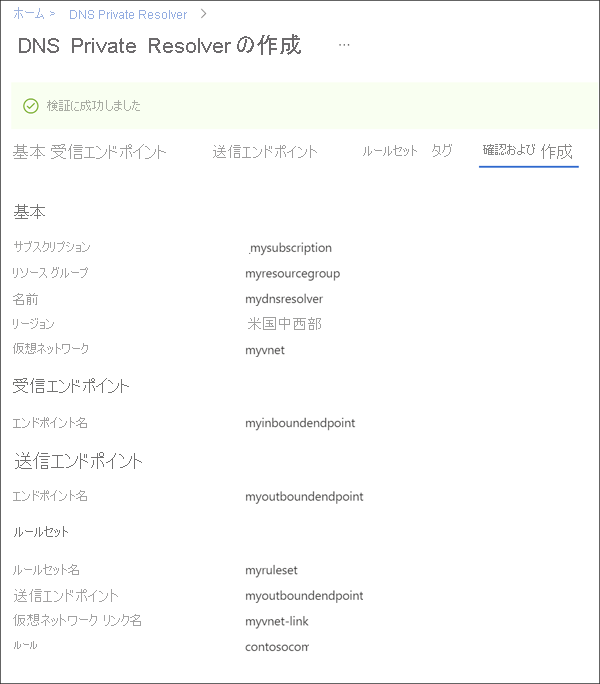

[DNS Private Resolver] を選び、[作成] を選んでから、[DNS Private Resolver の作成] の [基本] タブで次のように入力します。

- サブスクリプション: 使用しているサブスクリプション名を選択します。

- リソース グループ: 作成したリソース グループの名前を選択します。

- 名前: DNS リゾルバーの名前を入力します (例: mydnsresolver)。

- リージョン: 仮想ネットワークに使用したリージョンを選択します。

- 仮想ネットワーク: 作成した仮想ネットワークを選択します。

DNS リゾルバーはまだ作成しないでください。

[受信エンドポイント] タブを選択し、[エンドポイントの追加] を選択し、[エンドポイント名] の横に名前を入力します (例: myinboundendpoint)。

[サブネット] の横で、作成した受信エンドポイント サブネット (例: snet-inbound、10.0.0.0/28 など) を選択し、[保存] を選択します。

[送信エンドポイント] タブを選択し、[エンドポイントの追加] を選択し、[エンドポイント名] の横に名前を入力します (例: myoutboundendpoint)。

[サブネット] の横で、作成した送信エンドポイント サブネット (例: snet-outbound、10.0.1.0/28 など) を選択し、[保存] を選択します。

[ルールセット] タブを選択し、[Add a ruleset] (ルールセットの追加) を選択し、次のように入力します。

- ルールセット名: お使いのルールセットの名前を入力します (例: myruleset)。

- エンドポイント: 作成した送信エンドポイント (例: myoutboundendpoint) を選択します。

[ルール] の下で [追加] を選択し、条件付き DNS 転送ルールを入力します。 次に例を示します。

- ルール名: ルール名 (例: contosocom) を入力します。

- ドメイン名: 末尾にドットを含むドメイン名 (例: contoso.com.) を入力します。

- ルールの状態: [有効] または [無効] を選択します。 既定値は有効です。

- [宛先の追加] を選択し、目的の宛先 IPv4 アドレス (例: 203.0.113.10) を入力します。

- 必要に応じて、もう一度 [宛先の追加] を選択して、別の宛先 IPv4 アドレス (例: 203.0.113.11) を追加します。

- 宛先 IP アドレスの追加が完了したら、[追加] を選択します。

[確認と作成] を選択し、次に [作成] を選択します。

この例には条件付き転送ルールが 1 つだけありますが、多くのルールを作成できます。 ルールを編集して、必要に応じて有効または無効にします。

[作成] を選択したら、新しい DNS リゾルバーのデプロイが開始します。 このプロセスには数分かかることがあります。 デプロイ中に各コンポーネントの状態が表示されます。

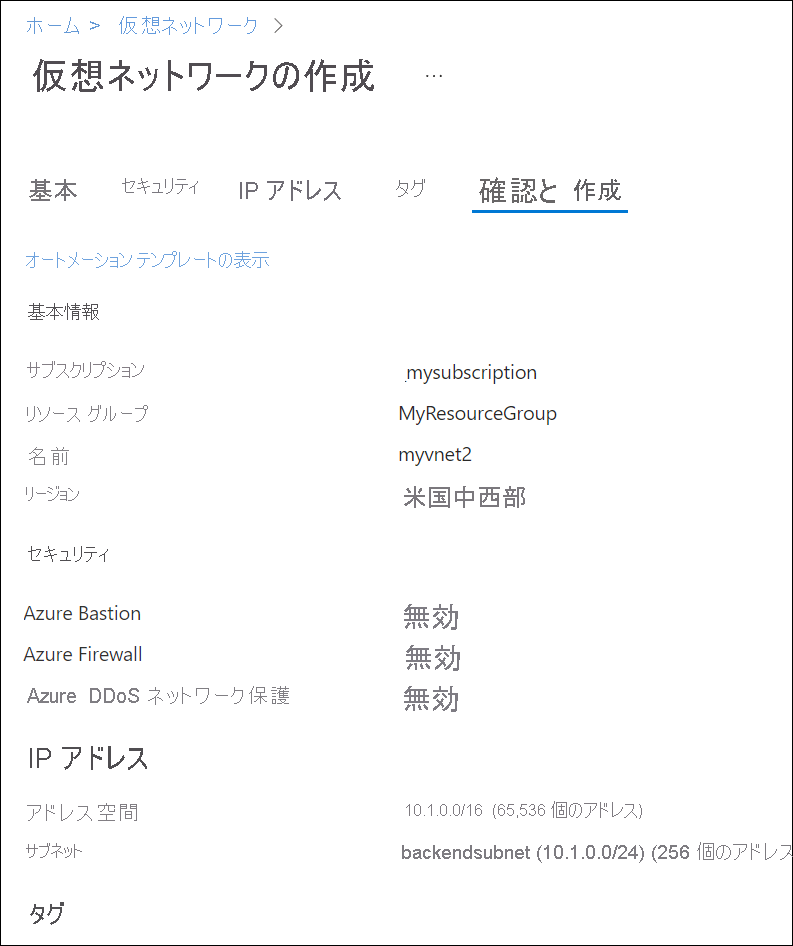

2 番目の仮想ネットワークを作成する

オンプレミスまたはその他の環境をシミュレートする 2 番目の仮想ネットワークを作成します。 2 番目の仮想ネットワークを作成するには、以下の手順を実行します。

[Azure サービス] の一覧から [仮想ネットワーク] を選択するか、仮想ネットワークを検索してから [仮想ネットワーク] を選択します。

[作成] を選択し、[基本] タブでサブスクリプションを選択し、このガイドで使用していたのと同じリソース グループ (例: myresourcegroup) を選択します。

[名前] の横に、新しい仮想ネットワークの名前 (例: myvnet2) を入力します。

選択した [リージョン] がこのガイドで以前に使用したリージョンと同じであることを確認します (例: 米国中西部)。

[IP アドレス] タブを選択し、既定の IP アドレス空間を編集します。 このアドレス空間を、シミュレートされたオンプレミスのアドレス空間に置き換えます (例: 10.1.0.0/16)。

[サブネットの追加] を選択し、次のように入力します。

- サブネット名: backendsubnet

- サブネットのアドレス範囲: 10.1.0.0/24

[追加] を選択し、[確認および作成] を選択し、次に [作成] を選択します。

転送ルールセットを 2 番目の仮想ネットワークにリンクする

転送ルールセットを 2 番目の仮想ネットワークに適用するには、仮想リンクを作成する必要があります。

Azure サービスの一覧で DNS 転送ルールセットを検索し、ルールセット (myruleset など) を選びます。

[Virtual Network リンク] を選び、[追加] を選び、[myvnet2] を選んで、既定のリンク名 myvnet2-link を使います。

[追加] を選んで、リンクが正常に追加されたことを確認します。 場合によっては、ページを更新する必要があります。

仮想ネットワーク リンクを削除する

この記事の後半では、プライベート リゾルバー受信エンドポイントを宛先として使用してルールを作成します。 この構成では、リゾルバーがプロビジョニングされている VNet もルールセットにリンクされている場合に、DNS 解決ループが発生する可能性があります。 この問題を解決するには、myvnet へのリンクを削除します。

Azure サービスの一覧で DNS 転送ルールセットを検索し、ルールセット (myruleset など) を選びます。

[Virtual Network リンク] を選択し、[myvnet-link] を選択し、[削除] を選択して [OK] を選択します。

DNS 転送ルールセットを構成する

必要に応じて、DNS 転送ルールセットに次のような特定のルールを追加または削除します。

- 仮想ネットワーク: azure.contoso.com にリンクされている Azure プライベート DNS ゾーンを解決するルール。

- オンプレミス ゾーン: internal.contoso.com を解決するルール。

- 一致しない DNS クエリを保護 DNS サービスに転送するワイルドカード ルール。

重要

このクイックスタートに示すルールは、特定のシナリオで使用できるルールの例です。 この記事で説明する転送ルールはどれも必要ありません。 転送ルールをテストし、ルールによって DNS 解決の問題が発生しないように注意してください。

ルールセットにワイルドカード ルールを含める場合は、ターゲット DNS サービスがパブリック DNS 名を解決できることを確認します。 一部の Azure サービスは、パブリック名前解決に依存しています。

転送ルールセットからルールを削除する

個々のルールは削除または無効にすることができます。 この例では、ルールが削除されます。

- Azure サービスの一覧で Dns 転送ルールセットを検索し、それを選びます。

- 前に構成したルールセット (myruleset など) を選び、[ルール] を選びます。

- 前に構成した contosocom サンプル ルールを選び、[削除] を選んで、[OK] を選びます。

転送ルールセットにルールを追加する

ルールセットに 3 つの新しい条件付き転送ルールを追加します。

[myruleset | ルール] ページ上で、[追加] を選択し、次のルール データを入力します。

- ルール名: AzurePrivate

- ドメイン名: azure.contoso.com.

- ルールの状態: 有効

[宛先 IP アドレス] の下で「10.0.0.4」と入力し、それから [追加] を選択します。

[myruleset | ルール] ページ上で、[追加] を選択し、次のルール データを入力します。

- ルール名: Internal

- ドメイン名: internal.contoso.com.

- ルールの状態: 有効

[宛先 IP アドレス] に「192.168.1.2」と入力し、[追加] を選びます。

[myruleset | ルール] ページ上で、[追加] を選択し、次のルール データを入力します。

- ルール名: Wildcard

- ドメイン名: . (ドットのみを入力)

- ルールの状態: 有効

[宛先 IP アドレス] の下で「10.5.5.5」と入力し、それから [追加] を選択します。

次の点に注意してください。

- 10.0.0.4 はリゾルバーの受信エンドポイントです。

- 192.168.1.2 はオンプレミスの DNS サーバーです。

- 10.5.5.5 は保護 DNS サービスです。

プライベート リゾルバーをテストする

DNS トラフィックを DNS リゾルバーに送信し、次のような転送ルールセットに基づいてレコードを解決できるようになりました。

- リゾルバーがデプロイされる仮想ネットワークにリンクされる Azure DNS Private Zones。

- VNet がプライベート ゾーン自体にリンクされている場合は、転送ルール セット内のプライベート ゾーンのルールを必要としません。 VNet 内のリソースが、ゾーンを直接解決できます。 ただし、この例では、2 つめの VNet はプライベート ゾーンにリンクされていません。 それでも、転送ルール セットを使用してゾーンを解決できます。 この設計の詳細については、「プライベート リゾルバーのアーキテクチャ」を参照してください。

- オンプレミスでホストされるプライベート DNS ゾーン。

- パブリック インターネット DNS 名前空間内の DNS ゾーン。