Azure Firewall ルール処理ロジック

Azure Firewall には、NAT ルール、ネットワーク ルール、およびアプリケーション ルールがあります。 これらのルールは、ルールの種類に応じて処理されます。

ネットワーク ルールとアプリケーション ルール

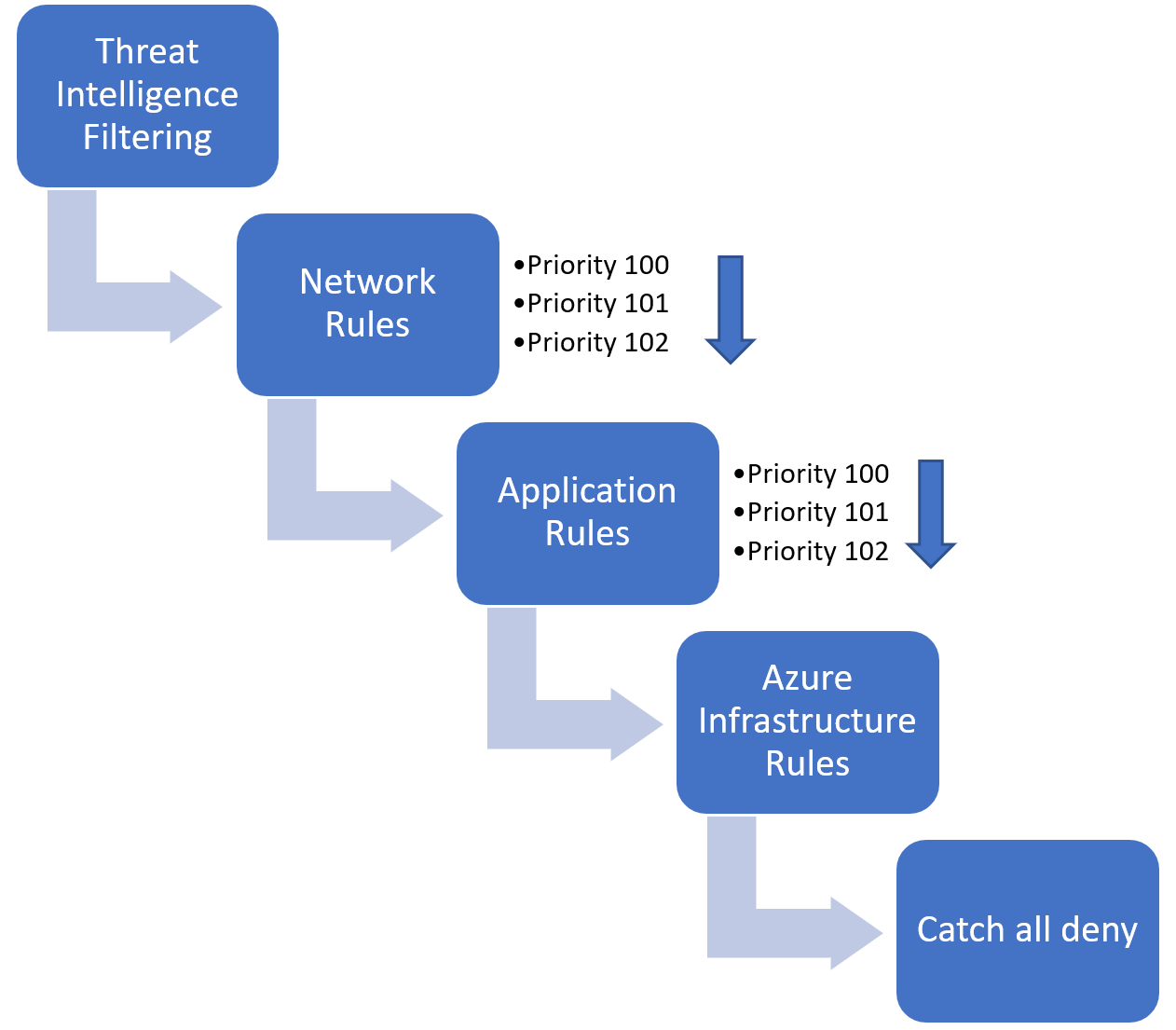

ネットワーク ルールが先に適用され、次にアプリケーション ルールが適用されます。 その後、これらのルールが終了します。 そのため、ネットワーク ルールで一致が見つかると、アプリケーション ルールは処理されません。 どのネットワーク ルールも一致せず、パケットのプロトコルが HTTP または HTTPS の場合、アプリケーション ルールによってパケットが評価されます。 一致が見つからない場合、パケットはインフラストラクチャ ルール コレクションに対して評価されます。 それでも一致するものがない場合、パケットは既定で拒否されます。

処理ロジックの例

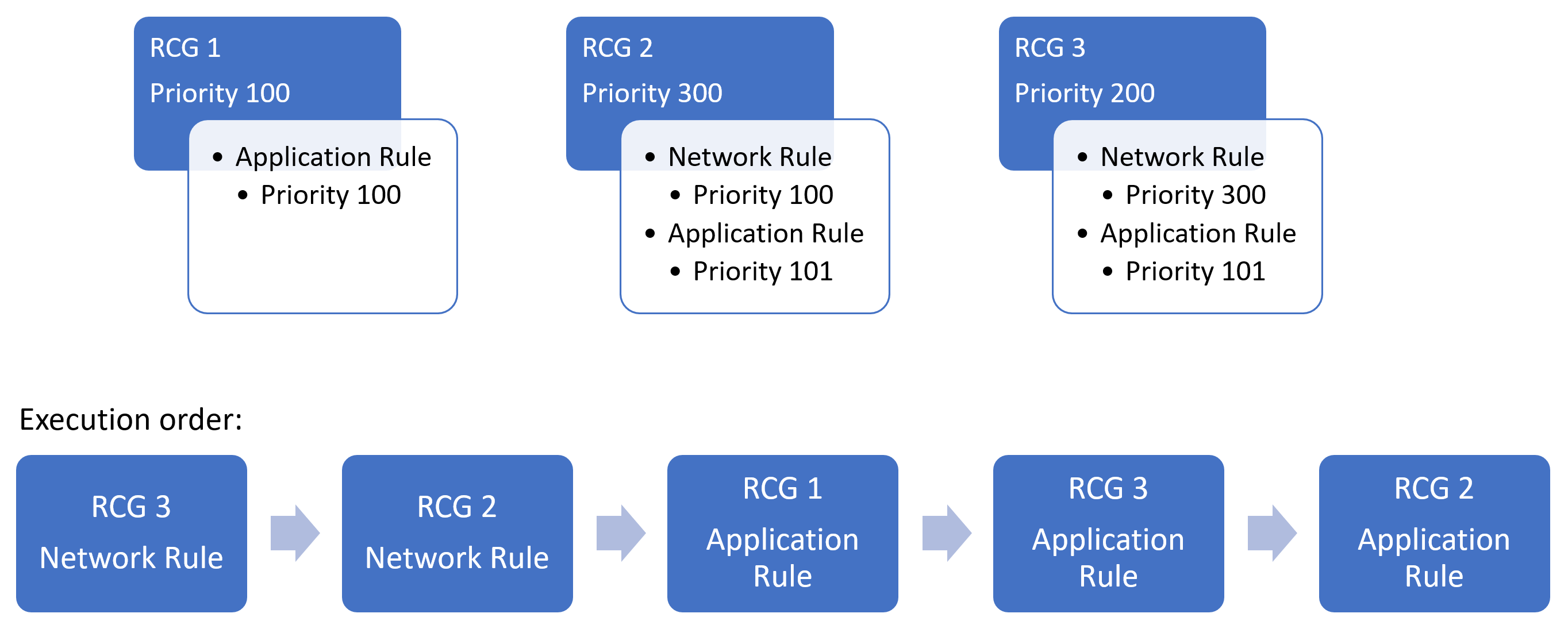

シナリオ例: Azure Firewall ポリシーに、3 つのルール コレクション グループが存在します。 各ルール コレクション グループには、一連のアプリケーションとネットワーク ルールがあります。

図では、ネットワーク ルールが最初に実行され、次にアプリケーション ルールが実行されています。これは、Azure Firewall のルール処理ロジックでは、ネットワーク ルールは常にアプリケーション ルールよりも実行優先度が高いと定義されているためです。

NAT 規則

インバウンド インターネット接続を有効にするには、宛先ネットワーク アドレス変換 (DNAT) を「Azure portal で Azure Firewall DNAT を使用して受信トラフィックをフィルター処理する」の説明に従って構成します。 NAT 規則は、ネットワーク ルールよりも優先的に適用されます。 一致が見つかった場合、トラフィックは DNAT ルールに従って変換され、ファイアウォールによって許可されます。 そのため、そのトラフィックには他のネットワーク ルールによるそれ以上の処理は行われません。 セキュリティ上の理由から、ネットワークへの DNAT アクセスを許可するための特定のインターネット ソースを追加し、ワイルドカードは使用しないようにすることが推奨されています。

アプリケーション ルールは、受信接続には適用されません。 したがって、インバウンド HTTP/S トラフィックをフィルター処理する場合は、Web Application Firewall (WAF) を使用する必要があります。 詳細については、「Azure Web アプリケーション ファイアウォールとは」を参照してください

継承されたルール

親ポリシーから継承されたネットワーク ルール コレクションは、新しいポリシーの一部として定義されているネットワーク ルール コレクションより常に優先されます。 この同じロジックがアプリケーション ルール コレクションにも適用されます。 ただし、ネットワーク ルール コレクションは、継承に関係なく、常にアプリケーション ルール コレクションより先に処理されます。

既定では、ポリシーは親ポリシーの脅威インテリジェンス モードを継承します。 この動作をオーバーライドするには、ポリシー設定ページで脅威インテリジェンス モードを別の値に設定します。 より厳密な値でオーバーライドすることのみできます。 たとえば、親ポリシーが [警告のみ] に設定されている場合、このローカル ポリシーを [アラートを出して拒否] に構成することはできますが、オフにすることはできません。