重要

明示的なプロキシは現在プレビュー段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用される法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

Azure Firewall は、既定では透過的プロキシ モードで動作します。 このモードでは、ユーザー定義ルート (UDR) 構成を使用してトラフィックがファイアウォールに送信されます。 ファイアウォールは、そのトラフィックをインラインでインターセプトし、宛先に渡します。

送信パスに明示的なプロキシを設定すると、送信アプリケーション (Web ブラウザーなど) でプロキシ設定を構成し、Azure Firewall をプロキシとして構成できます。 その結果、送信アプリケーションからのトラフィックはファイアウォールのプライベート IP アドレスに送信されるため、UDR を使用せずにファイアウォールから直接エグレスされます。

明示的プロキシ モード (HTTP/S でサポート) を使用すると、ブラウザーでプロキシ設定を定義して、ファイアウォールのプライベート IP アドレスを指すことができます。 ブラウザーまたはアプリケーションで IP アドレスを手動で構成することも、プロキシ自動構成 (PAC) ファイルを構成することもできます。 ファイアウォールに PAC ファイルをホストして、ファイアウォールにアップロードした後にプロキシ要求を処理できます。

構成

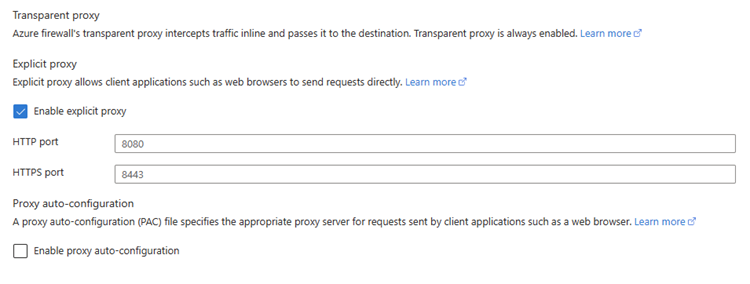

この機能が有効になると、ポータルに次の画面が表示されます。

注意

HTTPと HTTPS のポートを同じにすることはできません。

次に、トラフィックがファイアウォールを通過できるようにするために、ファイアウォール ポリシーでこのトラフィックを許可するアプリケーション規則を作成します。

重要

アプリケーション ルールを使用する必要があります。 ネットワーク ルールは機能しません。

プロキシ自動構成 (PAC) ファイルを使用するには、[Enable proxy auto-configuration] (プロキシの自動構成を有効にする) を選択します。

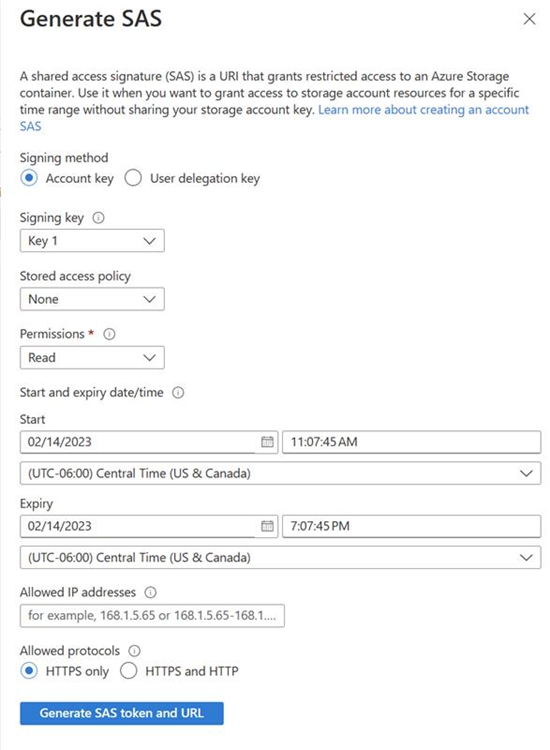

まず、作成したストレージ コンテナーに PAC ファイルをアップロードします。 次に、[Enable explicit proxy] (明示的なプロキシを有効にする) ページで、Shared Access Signature (SAS) URL を構成します。 PAC が提供されるポートを構成し、ページの下部にある [適用] を選択します。

ファイアウォールでファイルをダウンロードできるように、SAS URL には READ アクセス許可が必要です。 PAC ファイルに変更が加えられた場合は、ファイアウォールの [Enable explicit proxy] (明示的なプロキシを有効にする) ページで新しい SAS URL を生成して構成する必要があります。

ガバナンスとコンプライアンス

Azure Firewall デプロイ全体で明示的なプロキシ設定を一貫した構成にするには、Azure Policy 定義を使用できます。 明示的なプロキシ構成を管理するには、次のポリシーを使用できます。

- ファイアウォール ポリシーに明示的なプロキシ構成を適用する: すべての Azure Firewall ポリシーで明示的なプロキシ構成が有効になっていることを確認します。

- 明示的プロキシの使用中に PAC ファイルの構成を有効にする: 明示的なプロキシが有効になっている場合、PAC (プロキシの自動構成) ファイルも適切に構成されていることを監査します。

これらのポリシーとその実装方法の詳細については、「 Azure Policy を使用して Azure Firewall デプロイをセキュリティで保護する」を参照してください。

次のステップ

- 明示的なプロキシの詳細については、「明示的なプロキシの解説: Azure Firewall を使用したセキュリティの強化」を参照してください。

- Azure Firewall のデプロイ方法については、「チュートリアル: Azure PowerShell を使用して Azure Firewall のデプロイと構成を行う」を参照してください。