Microsoft Entra Private Access と Microsoft Entra アプリケーション プロキシのプライベート ネットワーク コネクタを構成する方法

コネクタは、プライベート ネットワーク内のサーバー上にある軽量エージェントで、Global Secure Access サービスへの送信接続を容易にします。 コネクタは、バックエンドのリソースおよびアプリケーションへのアクセス権を持つ Windows Server にインストールする必要があります。 コネクタはコネクタ グループに編成でき、各グループが特定のアプリケーションへのトラフィックを処理します。 コネクタの詳細については、「Microsoft Entra プライベート ネットワーク コネクタを理解する」を参照してください。

前提条件

Microsoft Entra ID にプライベート リソースとアプリケーションを追加するには、次のものが必要です。

- プレビューには、Microsoft Entra ID P1 ライセンスが必要です。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

- アプリケーション管理者アカウント。

ユーザー ID をオンプレミス ディレクトリから同期するか、Microsoft Entra テナント内に直接作成する必要があります。 ID 同期によって、Microsoft Entra ID は、アプリケーション プロキシによって公開されたアプリケーションへのアクセス権をユーザーに付与する前にユーザーを事前認証し、シングル サインオン (SSO) を実行するために必要なユーザー ID 情報を取得することができます。

Windows サーバー

Microsoft Entra プライベート ネットワーク コネクタには、Windows Server 2012 R2 以降を実行しているサーバーが必要です。 プライベート ネットワーク コネクタをサーバーにインストールしてください。 このコネクタ サーバーは、Microsoft Entra Private Access サービスまたはアプリケーション プロキシ サービス、および公開予定のプライベート リソースまたはアプリケーションに接続する必要があります。

- 環境を高可用性にするため、複数の Windows サーバーを使用することをお勧めします。

- コネクタに必要な最小 .NET バージョンは v4.7.1 以上です。

- 詳細については、プライベート ネットワーク コネクタに関するページを参照してください

- 詳細については、「インストールされている .NET Framework バージョンを確認する」を参照してください。

警告

Microsoft Entra のパスワード保護プロキシをデプロイした場合は、Microsoft Entra アプリケーション プロキシと Microsoft Entra パスワード保護プロキシを同じコンピューターに一緒にインストールしないでください。 Microsoft Entra アプリケーション プロキシと Microsoft Entra パスワード保護プロキシでは、異なるバージョンの Microsoft Entra Connect エージェント アップデーター サービスがインストールされます。 両者を同じマシンに一緒にインストールした場合、バージョン間の不整合が生じます。

トランスポート層セキュリティ (TLS) の要件

プライベート ネットワーク コネクタをインストールするには、Windows コネクタ サーバーで TLS 1.2 が有効になっている必要があります。

TLS 1.2 を有効にするには、次の手順に従います。

レジストリ キーを設定します。

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001サーバーを再起動します。

注意

Microsoft では、異なるルート証明機関 (CA) のセットからの TLS 証明書を使用するように、Azure サービスが更新されています。 この変更は、現在の CA 証明書が CA/ブラウザー フォーラムのベースライン要件の 1 つに準拠していないため行われています。 詳細については、「Azure TLS 証明書の変更」を参照してください。

コネクタ サーバーの推奨事項

- コネクタとアプリケーションの間のパフォーマンスを最適化します。 アプリケーション サーバーと物理的に近くにコネクタ サーバーを配置します。 詳細については、「Microsoft Entra アプリケーション プロキシを使用してトラフィック フローを最適化する」を参照してください。

- コネクタ サーバーと Web アプリケーション サーバーが同じ Active Directory ドメインに属するか、信頼するドメインの範囲にあることを確認します。 統合 Windows 認証 (IWA) および Kerberos 制約付き委任 (KCD) でのシングル サインオン (SSO) を使用するには、サーバーを同じドメインまたは信頼する側のドメインに配置する必要があります。 コネクタ サーバーと Web アプリケーション サーバーが別の Active Directory ドメイン内にある場合は、シングル サインオンに対してリソースベースの委任を使用してください。

オンプレミスの環境を準備する

Microsoft Entra アプリケーション プロキシの環境を準備するには、まず Azure データ センターへの通信を有効にします。 パスにファイアウォールがある場合、それが開かれていることを確認します。 ファイアウォールが開かれていることで、コネクタによるアプリケーション プロキシへの HTTPS (TCP) 要求が可能になります。

重要

Azure Government クラウドのコネクタをインストールする場合は、前提条件とインストール手順に関する記事に従ってください。 これには、別の URL のセットへのアクセスを有効にし、インストールを実行するための追加のパラメーターが必要です。

ポートを開く

以下の各ポートをアウトバウンド トラフィックに対して開きます。

| ポート番号 | 用途 |

|---|---|

| 80 | TLS または SSL 証明書の検証時に証明書失効リスト (CRL) をダウンロードする |

| 443 | アプリケーション プロキシ サービスとのすべての送信通信 |

ファイアウォールが送信元ユーザーに応じてトラフィックを処理している場合は、ネットワーク サービスとして実行されている Windows サービスからのトラフィック用にポート 80 と 443 も開きます。

URL へのアクセスを許可する

次の URL へのアクセスを許可します。

| URL | Port | 用途 |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | コネクタとアプリケーション プロキシ クラウド サービスの間の通信 |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | コネクタでは、証明書の検証にこれらの URL が使用されます。 |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | コネクタでは、登録プロセスの間にこれらの URL が使用されます。 |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | コネクタでは、登録プロセスの間にこれらの URL が使用されます。 |

ファイアウォールまたはプロキシでドメインのサフィックスに基づいてアクセス規則を構成できる場合は、上記の *.msappproxy.net、*.servicebus.windows.net、およびその他の URL への接続を許可できます。 そうでない場合は、Azure IP ranges and Service Tags - Public Cloud (Azure IP 範囲とサービス タグ - パブリック クラウド) へのアクセスを許可する必要があります。 これらの IP 範囲は毎週更新されます。

重要

Microsoft Entra プライベート ネットワーク コネクタと Microsoft Entra アプリケーション プロキシ クラウド サービス間の送信 TLS 通信では、すべての形式のインライン検査と終了を回避してください。

コネクタのインストールと登録

Private Access を使用するために、Microsoft Entra Private Access に使用する各 Windows サーバーにコネクタをインストールします。 コネクタは、オンプレミスのアプリケーション サーバーから Global Secure Access へのアウトバウンド接続を管理するエージェントです。 コネクタをインストールするサーバーには、Microsoft Entra Connect などの他の認証エージェントがインストールされていてもかまいません。

Note

プライベート アクセスに必要なコネクタの最小バージョンは 1.5.3417.0 です。 バージョン 1.5.3437.0 以降では、正常にインストール (アップグレード) するには、.NET バージョン 4.7.1 以降が必要です。

コネクタをインストールするには:

アプリケーション プロキシを使用するディレクトリのグローバル管理者として、Microsoft Entra 管理センターにサインインします。

- たとえば、テナントのドメインが contoso.com の場合、管理者は

admin@contoso.comまたはそのドメイン上の他の管理者エイリアスであることが必要です。

- たとえば、テナントのドメインが contoso.com の場合、管理者は

右上隅で自分のユーザー名を選択します。 アプリケーション プロキシを使用するディレクトリにサインインしていることを確認します。 ディレクトリを変更する必要がある場合は、 [ディレクトリの切り替え] を選択し、アプリケーション プロキシを使用するディレクトリを選択します。

[Global Secure Access (プレビュー)]>[接続]>[コネクタ] を参照します。

[コネクタ サービスのダウンロード] を選択します。

![アプリ プロキシ ページの [コネクタ サービスのダウンロード] ボタンのスクリーンショット。](media/how-to-configure-connectors/app-proxy-download-connector-service.png)

サービス利用規約を読みます。 準備ができたら、[規約に同意してダウンロード] を選択します。

ウィンドウの下部で、 [実行] を選択してコネクタをインストールします。 インストール ウィザードが開きます。

ウィザードの指示に従ってサービスをインストールします。 Microsoft Entra テナントのアプリケーション プロキシにコネクタを登録するように求めるメッセージが表示されたら、全体管理者の資格情報を指定します。

- Internet Explorer (IE) の場合: [IE セキュリティ強化の構成] が [オン] に設定されていると、登録画面が表示されないことがあります。 アクセスするには、エラー メッセージに示された指示に従ってください。 [Internet Explorer セキュリティ強化の構成] が [オフ] に設定されていることを確認します。

注意事項

前にコネクタをインストールしていた場合は、再インストールして最新バージョンにしてください。 アップグレードするときは、既存のコネクタをアンインストールし、関連するフォルダーをすべて削除してください。 過去にリリースされたバージョンと変更履歴については、次を参照してください: アプリケーション プロキシのバージョン リリース履歴。

オンプレミス アプリケーション用に複数の Windows サーバーを選択する場合は、サーバーごとにコネクタをインストールして登録する必要があります。 コネクタはコネクタ グループに整理できます。 詳しくは、コネクタ グループに関するページをご覧ください。

コネクタ、キャパシティ プランニング、コネクタを最新の状態に維持する方法については、「Microsoft Entra プライベート ネットワーク コネクタを理解する」を参照してください。

Note

Microsoft Entra Private Access では、複数地域コネクタはサポートされていません。 コネクタのクラウド サービス インスタンスは、既定のリージョンとは異なるリージョンにコネクタがインストールされている場合でも、Microsoft Entra テナント (またはそれに最も近いリージョン) と同じリージョンで選択されます。

インストールと登録を確認する

Global Secure Access ポータルまたは Windows サーバーを使用して、新しいコネクタが正しくインストールされていることを確認できます。

アプリケーション プロキシの問題のトラブルシューティングについては、「アプリケーション プロキシ アプリケーションの問題をデバッグする」を参照してください。

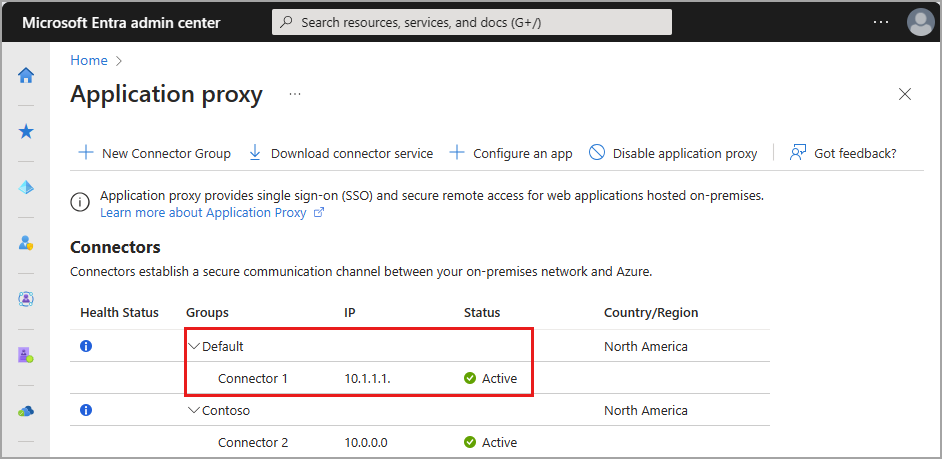

Microsoft Entra 管理センターを通じてインストールを確認する

コネクタが正しくインストールおよび登録されていることを確認するには:

アプリケーション プロキシを使用するディレクトリのグローバル管理者として、Microsoft Entra 管理センターにサインインします。

[Global Secure Access (プレビュー)]>[接続]>[コネクタ] を参照します

- コネクタとコネクタ グループはすべてこのページに表示されます。

詳細を確認するコネクタを表示します。

- まだ展開されていない場合は、コネクタを展開して詳細を表示します。

- アクティブな緑色のラベルは、コネクタがサービスに接続できることを示します。 ただし、ラベルが緑色であっても、ネットワークの問題のためにコネクタがメッセージを受信できない可能性があります。

コネクタのインストールについて詳しくは、コネクタのトラブルシューティングに関するページを参照してください。

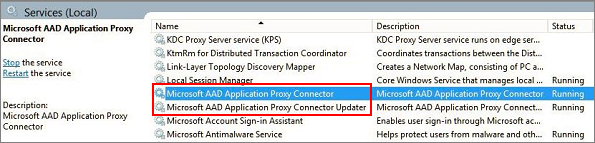

Windows サーバーを介してインストールを確認する

コネクタが正しくインストールおよび登録されていることを確認するには:

Windows キーを選択し、「

services.msc」と入力して Windows サービス マネージャーを開きます。次のサービスの状態が [実行中] であることを確認します。

- "Microsoft Entra プライベート ネットワーク コネクタ" により、接続が有効になります。

- "Microsoft Entra プライベート ネットワーク コネクタ アップデーター" は自動更新サービスです。

- アップデーターはコネクタの新しいバージョンをチェックし、必要に応じてコネクタを更新します。

サービスの状態が [実行中] でない場合は、各サービスを右クリックして選択し、 [開始] を選択します。

コネクタ グループを作成する

コネクタ グループを必要な数だけ作成するには:

- [Global Secure Access (プレビュー)]>[接続]>[コネクタ] を参照します。

- [新しいコネクタ グループ] を選択します。

- 新しいコネクタ グループに名前を付け、ドロップダウン メニューを使用して、このグループに含めるコネクタを選択します。

- [保存] を選択します。

コネクタ グループの詳細については、「Microsoft Entra プライベート ネットワーク コネクタ グループについて」を参照してください。

利用条件

Microsoft Entra Private Access と Microsoft Entra Internet Access のプレビュー エクスペリエンスおよび機能の使用は、お客様がサービスを取得した契約のプレビュー オンライン サービス使用条件によって管理されます。 オンライン サービスのユニバーサル ライセンス条項、Microsoft 製品とサービスのデータ保護補遺 (“DPA”)、プレビューで提供されるその他の通知で説明されているように、プレビューでは、セキュリティ、コンプライアンス、プライバシーに関するコミットメントが限定されるか、異なる場合があります。

次のステップ

Microsoft Entra Private Access の使用を開始するための次の手順は、クイック アクセスまたは Global Secure Access アプリケーションを構成することです。