Azure API for FHIR の場合に Azure Active Directory でパブリック クライアント アプリケーションを登録する

この記事では、Azure Active Directory (Azure AD) にパブリック アプリケーションを登録する方法について説明します。

クライアント アプリケーションの登録とは、ユーザーに代わって認証を行い、API のアクセス許可を要求することができるアプリケーションの Azure AD の表現です。 パブリック クライアントとは、シークレットの機密性を保持できないモバイル アプリケーションや単一ページの JavaScript アプリケーションなどのアプリケーションです。 この手順は Confidential クライアントの登録と似ていますが、パブリック クライアントがアプリケーションのシークレットを保持することは信頼できないため、追加する必要はありません。

このクイックスタートからは、Microsoft ID プラットフォームにアプリケーションを登録する方法に関する全般情報が提供されます。

Azure portal でのアプリの登録

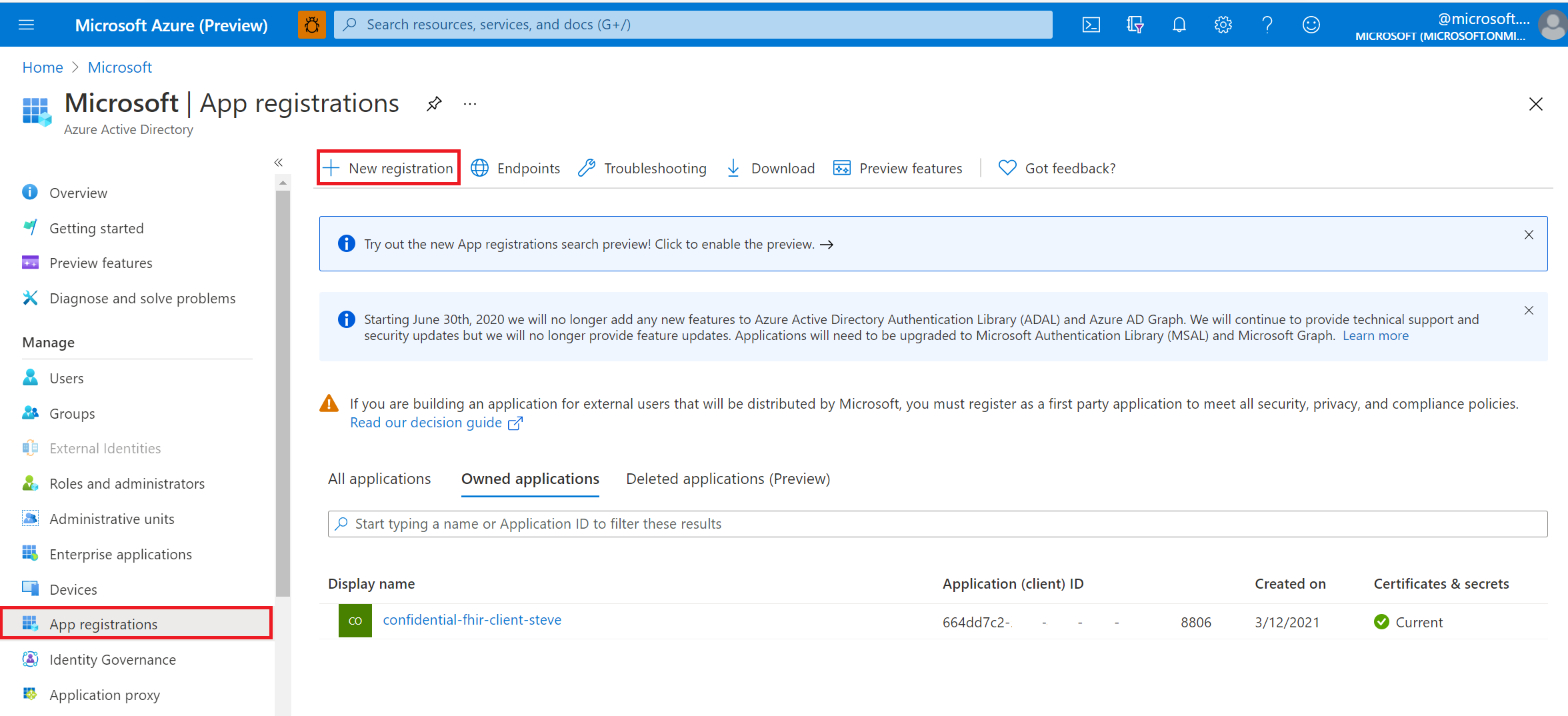

Azure portal の左側のナビゲーション パネルで、 [Azure Active Directory] を選択します。

[Azure Active Directory] ブレードで、[アプリの登録] を選択します。

[新規登録] を選択します。

アプリケーションの登録の概要

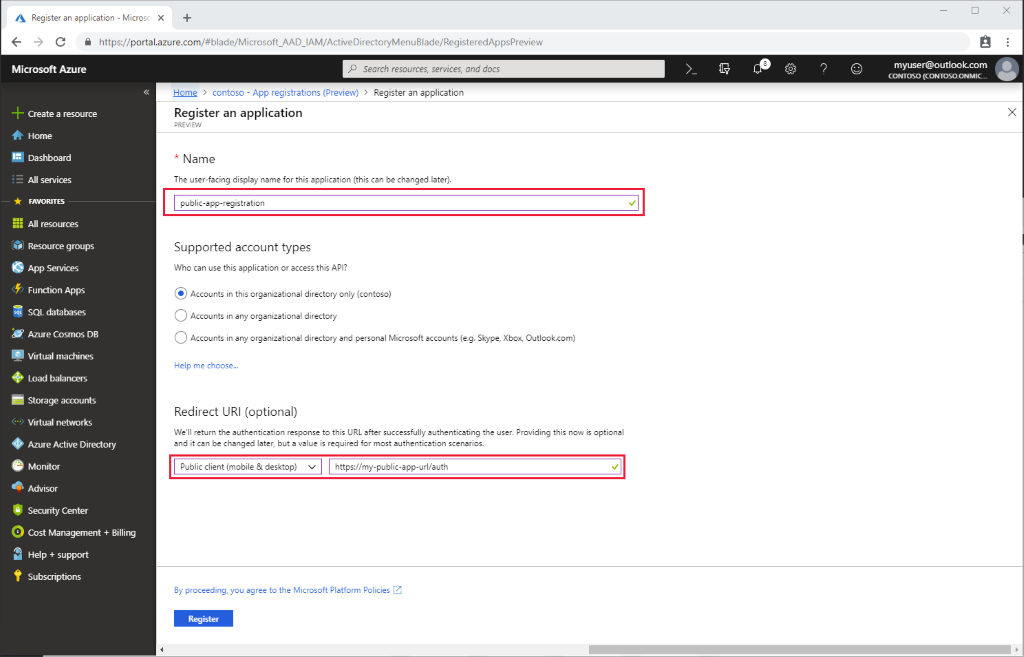

アプリケーションに表示名を与えます。

応答 URL を入力してください。 応答 URL は、認証コードがクライアント アプリケーションに返される場所です。 後で応答 URL を追加し、既存のものを編集することができます。

デスクトップ、モバイル、シングルページ アプリケーションをパブリック アプリケーションとして構成するには:

Azure portal の [アプリの登録] でアプリを選択し、 [認証] を選択します。

[詳細設定] の [既定のクライアントの種類] を選択します。 [アプリケーションは、パブリック クライアントとして扱います] には [はい] を選択します。

シングルページ アプリケーションの場合、 [アクセス トークン] と [ID トークン] を選択して暗黙のフローを有効にします。

- アプリケーションでユーザーがサインインする場合は、 [ID トークン] を選択します。

- アプリケーションでも保護された Web API を呼び出す必要がある場合は、 [アクセス トークン] を選択します。

API のアクセス許可

Azure API for FHIR のアクセス許可は、RBAC を使用して管理されます。 詳細については、「 Azure RBAC for FHIR の構成」を参照してください。

注意

Postman などのツールを使用して Azure API for FHIR のアクセス トークンをオタイズする場合は、client_credentialsのgrant_typeを使用します。 詳細については、「 Azure API for FHIR での FHIR API のテスト」を参照してください。

FHIR サーバーのオーソリティを検証する

この記事で登録したアプリケーションと FHIR サーバーが同じ Azure AD テナントにある場合は、次の手順に進んでください。

FHIR サーバーとは別の Azure AD テナントでクライアント アプリケーションを構成する場合は、 機関を更新する必要があります。 Azure API for FHIR では、[設定] --> [認証] で [機関] を設定します。 機関を ''TENANT-ID>'https://login.microsoftonline.com/< に設定します。

次のステップ

この記事では、Azure AD でパブリック クライアント アプリケーションを登録する方法について説明しました。 次に、Postman を使用して FHIR サーバーへのアクセスをテストします。

FHIR® は HL7 の登録商標であり、HL7 の許可を得て使用しています。