Key Vault を Azure Private Link と統合する

Azure Private Link サービスを使用すると、自分の仮想ネットワーク内のプライベート エンドポイント経由で、Azure サービス (Azure Key Vault、Azure Storage、Azure Cosmos DB など) と、Azure でホストされている顧客またはパートナー サービスにアクセスできます。

Azure プライベート エンドポイントは、Azure Private Link を使用するサービスにプライベートかつ安全に接続するためのネットワーク インターフェイスです。 プライベート エンドポイントは、ご自分の VNet からのプライベート IP アドレスを使用して、サービスを実質的に VNet に取り込みます。 サービスへのすべてのトラフィックをプライベート エンドポイント経由でルーティングできるため、ゲートウェイ、NAT デバイス、ExpressRoute または VPN 接続、パブリック IP アドレスは必要ありません。 仮想ネットワークとサービスの間のトラフィックは、Microsoft のバックボーン ネットワークを経由して、パブリック インターネットからの公開を排除します。 最高レベルの細分性でアクセスを制御しながら Azure リソースのインスタンスに接続できます。

詳細については、「Azure Private Link とは」を参照してください。

前提条件

キー コンテナーを Azure Private Link と統合するには、次のものが必要です。

- キー コンテナー。

- Azure 仮想ネットワーク。

- 仮想ネットワーク内のサブネット。

- キー コンテナーと仮想ネットワークの両方に対する所有者または共同作成者のアクセス許可。

プライベート エンドポイントと仮想ネットワークは、同じリージョンに存在する必要があります。 ポータルを使用してプライベート エンドポイントのリージョンを選択すると、自動的にフィルター処理が行われ、そのリージョン内にある仮想ネットワークのみが表示されます。 キー コンテナーは、別のリージョンに配置することができます。

プライベート エンドポイントは、ご自分の仮想ネットワーク内のプライベート IP アドレスを使用します。

Azure portal を使用してキー コンテナーへのプライベート リンク接続を確立する

最初に、Azure portal を使用した仮想ネットワークの作成に関するページの手順に従って、仮想ネットワークを作成します。

その後、新しいキー コンテナーを作成するか、既存のキー コンテナーへのプライベート リンク接続を確立できます。

新しいキー コンテナーを作成し、プライベート リンク接続を確立する

新しいキー コンテナーを作成するには、Azure portal、Azure CLI、または Azure PowerShell を使用します。

キー コンテナーの基本的な構成の後、[ネットワーク] タブを選択し、次の手順に従います。

ラジオ ボタンをオフにしてパブリック アクセスを無効にします。

[+ プライベート エンドポイントを作成する] ボタンをクリックして、プライベート エンドポイントを追加します。

![[キー コンテナーの作成] ページの [ネットワーク] タブを示すスクリーンショット。](../media/private-link-service-10.png)

[プライベート エンドポイントの作成] ブレードの [場所] フィールドで、自分の仮想ネットワークが配置されているリージョンを選択します。

[名前] フィールドに、このプライベート エンドポイントを識別できるわかりやすい名前を作成します。

ドロップダウン メニューから、このプライベート エンドポイントを作成する仮想ネットワークとサブネットを選択します。

[プライベート DNS ゾーンと統合する] オプションはそのままにします。

[OK] を選択します。

![設定が選択されている [プライベート エンドポイントの作成] ページを示すスクリーンショット。](../media/private-link-service-8.png)

これで、構成されたプライベート エンドポイントが表示されるようになります。 これで、このプライベート エンドポイントを削除したり編集したりできるようになりました。 [レビュー + 作成] ボタンを選択してキー コンテナーを作成します。 デプロイが完了するまでに 5 から 10 分かかります。

既存のキー コンテナーへのプライベート リンク接続を確立する

既にキー コンテナーがある場合は、次の手順に従ってプライベート リンク接続を作成できます。

Azure portal にサインインします。

検索バーで、「キー コンテナー」と入力します。

一覧から、プライベート エンドポイントを追加するキー コンテナーを選択します。

[設定] で [ネットワーク] タブを選択します。

ページの上部にある [プライベート エンドポイント接続] タブを選択します。

ページの上部にある [+作成] ボタンを選択します。

![[ネットワーク] ページの [+ プライベート エンドポイント] ボタンを示すスクリーンショット。](../media/private-link-service-3.png)

![[プライベート エンドポイントの作成 (プレビュー)] ページの [基本] タブを示すスクリーンショット。](../media/private-link-service-4.png)

[Projectの詳細] で、このチュートリアルの前提条件として作成した仮想ネットワークを含むリソース グループを選択します。 [インスタンスの詳細] に「myPrivateEndpoint」と入力し、このチュートリアルの前提条件として作成した仮想ネットワークと同じ場所を選択します。

このブレードを使用することで、任意の Azure リソース用のプライベート エンドポイントを作成できます。 ドロップダウン メニューを使用してリソースの種類を選択し、自分のディレクトリ内のリソースを選択することも、リソース ID を使用して任意の Azure リソースに接続することもできます。 [プライベート DNS ゾーンと統合する] オプションはそのままにします。

[リソース] ブレードに進みます。 [リソースの種類] で 、[Microsoft.KeyVault/vaults] を選択します。[リソース] で、このチュートリアルの前提条件として作成したキー コンテナーを選択します。 "ターゲット サブリソース" では、"コンテナー" が自動的に設定されます。

"Virtual Network" に進みます。 このチュートリアルの前提条件として作成した仮想ネットワークとサブネットを選択します。

"DNS" ブレードと "タグ" ブレードを進め、既定値をそのまま使用します。

[確認および作成] ブレードで、 [作成] を選択します。

プライベート エンドポイントを作成する際は、接続を承認する必要があります。 作成しているプライベート エンドポイントの接続先となるリソースが自分のディレクトリ内にある場合は、十分なアクセス許可を持っていれば、自分で接続要求を承認できます。別のディレクトリ内にある Azure リソースに接続する場合は、そのリソースの所有者が接続要求を承認するまで待つ必要があります。

プロビジョニングの状態には次の 4 つがあります。

| サービス アクション | サービス コンシューマーのプライベート エンドポイントの状態 | 説明 |

|---|---|---|

| なし | 保留中 | 接続が手動で作成されており、プライベート リンク リソースの所有者からの承認を待っています。 |

| 承認 | Approved | 接続が自動または手動で承認され、使用する準備が整っています。 |

| Reject | 拒否 | プライベート リンク リソースの所有者によって接続が拒否されました。 |

| [削除] | [Disconnected](切断済み) | プライベート リンク リソースの所有者によって接続が削除されました。プライベート エンドポイントは情報が多くなり、クリーンアップのために削除する必要があります。 |

Azure portal を使用してキー コンテナーへのプライベート エンドポイント接続を管理する方法

Azure ポータルにログインします。

検索バーで、「キー コンテナー」と入力します。

管理するキー コンテナーを選択します。

[ネットワーク] タブを選択します。

保留中の接続がある場合は、プロビジョニング状態に [保留] と表示されている接続が一覧表示されます。

承認するプライベート エンドポイントを選択します。

[承認] ボタンを選択します。

拒否したいプライベート エンドポイント接続がある場合は、保留中の要求か既存の接続かにかかわらず、該当する接続を選択し、[拒否] ボタンを選択します。

プライベート リンク接続が機能することを検証する

プライベート エンドポイント リソースの同一サブネット内にあるリソースが、プライベート IP アドレスを使用して自分のキー コンテナーに接続していること、そしてそれらがプライベート DNS ゾーンに正しく統合されていることを検証する必要があります。

最初に、Azure portal での Windows 仮想マシンの作成に関するページの手順に従って、仮想マシンを作成します。

[ネットワーク] タブで、次の操作を行います。

- 仮想ネットワークとサブネットを指定します。 新しい仮想ネットワークを作成することも、既存のものを選択することもできます。 既存のものを選択する場合は、リージョンが一致することを確認します。

- パブリック IP リソースを指定します。

- [NIC ネットワーク セキュリティ グループ] で [なし] を選択します。

- [負荷分散] で [いいえ] を選択します。

コマンド ラインを開き、次のコマンドを実行します。

nslookup <your-key-vault-name>.vault.azure.net

nslookup コマンドを実行して、パブリック エンドポイントを介してキー コンテナーの IP アドレスを解決すると、次のような結果が表示されます。

c:\ >nslookup <your-key-vault-name>.vault.azure.net

Non-authoritative answer:

Name:

Address: (public IP address)

Aliases: <your-key-vault-name>.vault.azure.net

nslookup コマンドを実行して、プライベート エンドポイントを介してキー コンテナーの IP アドレスを解決すると、次のような結果が表示されます。

c:\ >nslookup your_vault_name.vault.azure.net

Non-authoritative answer:

Name:

Address: 10.1.0.5 (private IP address)

Aliases: <your-key-vault-name>.vault.azure.net

<your-key-vault-name>.privatelink.vaultcore.azure.net

トラブルシューティング ガイド

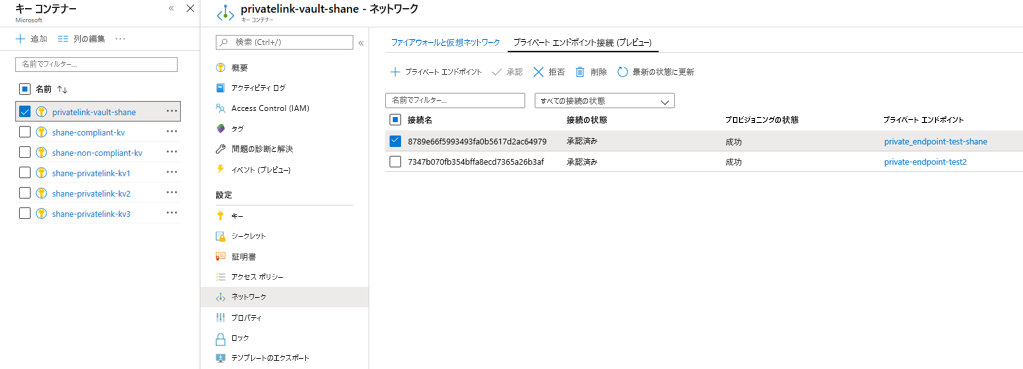

プライベート エンドポイントが承認済みの状態であることを確認します。

- これの確認と修正は Azure portal で行うことができます。 [Key Vault] リソースを開き、 [ネットワーク] オプションを選択します。

- 次に、[プライベート エンドポイント接続] タブを選択します。

- 接続状態が承認済みで、プロビジョニングの状態が成功であることを確認します。

- また、プライベート エンドポイント リソースに移動し、そこで同じプロパティを確認して、仮想ネットワークが使用しているものと一致することを再確認することもできます。

プライベート DNS ゾーン リソースがあることを調べて確認します。

- プライベート DNS ゾーン リソースの名前は、正確に privatelink.vaultcore.azure.net である必要があります。

- これを設定する方法については、次のリンクを参照してください。 プライベート DNS ゾーン

プライベート DNS ゾーンが仮想ネットワークにリンクされていることを確認します。 パブリック IP アドレスがまだ返される場合は、これが問題である可能性があります。

- プライベート DNS ゾーンが仮想ネットワークにリンクされていない場合、仮想ネットワークから送信された DNS クエリでは、キー コンテナーのパブリック IP アドレスが返されます。

- Azure portal でプライベート DNS ゾーン リソースに移動し、仮想ネットワーク リンク オプションを選択します。

- キー コンテナーへの呼び出しを実行する仮想ネットワークが、一覧に表示されている必要があります。

- ない場合は追加します。

- 詳細な手順については、プライベート DNS ゾーンへの仮想ネットワークのリンクに関するドキュメントを参照してください

キー コンテナーの A レコードがプライベート DNS ゾーンから欠落していないことを確認します。

- [プライベート DNS ゾーン] ページに移動します。

- [概要] を選択し、キー コンテナーの簡易名 (fabrikam など) の A レコードがあることを確認します。 サフィックスは指定しないでください。

- スペルを確認し、A レコードを作成または修正します。 TTL には 600 (10 分) を使用できます。

- 指定したプライベート IP アドレスが正しいことを確認します。

A レコードの IP アドレスが正しいことを確認します。

- Azure portal でプライベート エンドポイント リソースを開くことにより、IP アドレスを確認できます。

- (Key Vault リソースではなく) Azure portal で、Microsoft.Network/privateEndpoints リソースに移動します

- 概要ページで [ネットワーク インターフェイス] を探し、そのリンクを選択します。

- このリンクでは NIC リソースの概要が表示され、それにはプライベート IP アドレスのプロパティが含まれます。

- これが、A レコードで指定されている正しい IP アドレスであることを確認します。

オンプレミス リソースから Key Vault に接続する場合は、オンプレミス環境で必要なすべての条件付きフォワーダーが有効になっていることを確認します。

- 必要なゾーンの Azure プライベート エンドポイント DNS 構成を確認し、オンプレミス DNS に

vault.azure.netとvaultcore.azure.net両方の条件付きフォワーダーがあることを確認します。 - Azure プライベート DNS リゾルバー、または Azure 解決にアクセスできる他の DNS プラットフォームにルーティングするゾーンの条件付きフォワーダーがあることを確認します。

- 必要なゾーンの Azure プライベート エンドポイント DNS 構成を確認し、オンプレミス DNS に

制限事項と設計に関する考慮事項

制限については、Azure Private Link の制限に関するページを参照してください。

価格については、Azure Private Link の価格に関するページを参照してください。

制限事項については、「Azure Private Link サービス: 制限事項」を参照してください

次の手順

- Azure Private Link の詳細

- Azure Key Vault の詳細を確認する

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示