Azure portal でロジック アプリ ワークフローを管理する

適用対象: Azure Logic Apps (従量課金プラン + Standard)

このガイドでは、Azure portal を使用して Standard または従量課金ロジック アプリのワークフローを管理し、ワークフローの編集、無効化、有効化、削除などのタスクを実行する方法について説明します。 Visual Studio で従量課金ロジック アプリを管理することもできます。

前提条件

Azure アカウントとサブスクリプション。 Azure サブスクリプションがない場合は、無料の Azure アカウントにサインアップしてください。

既存の Standard または従量課金ロジック アプリのワークフロー

ロジック アプリ リソースを検索して開く

Azure portal の検索ボックスに「ロジック アプリ」と入力し、[ロジック アプリ] を選びます。

ロジック アプリの一覧で、一覧を参照またはフィルター処理して、ロジック アプリ リソースを見つけます。

ロジック アプリ リソースを開くには、管理するアプリを選択します。

ロジック アプリのプロパティを表示する

Azure portal で、ご利用のロジック アプリ リソースを見つけて選択します。

ロジック アプリのメニューの [設定] の下で、 [プロパティ] を選択します。

[プロパティ] ペインでは、たとえば、ロジック アプリ リソースに関する次の情報を表示してコピーできます。

Standard

- Status

- URL

- 仮想 IP アドレス

- Mode

- 送信 IP アドレス

- 追加の送信 IP アドレス

- FTP/デプロイ ユーザー

- FTP ホスト名

- FTP 診断ログ

- FTP ホスト名

- FTPS 診断ログ

- リソース ID

- 場所

- リソース グループ

- サブスクリプション名

- サブスクリプション ID

従量課金プラン

- 名前

- リソース ID

- リソース グループ

- 場所

- Type

- サブスクリプション名

- サブスクリプション ID

- アクセス エンドポイント

- ランタイム発信 IP アドレス

- アクセス エンドポイントの IP アドレス

- コネクタ発信 IP アドレス

接続の表示

Microsoft によって管理されるコネクタを使用してワークフローで接続を作成する場合、これらの接続は実際には独自のリソース定義で Azure リソースを分離し、グローバルなマルチテナント Azure でホストされます。 標準のロジック アプリ ワークフローでは、ネイティブに実行され、シングルテナントの Azure Logic Apps ランタイムを利用する組み込みのサービス プロバイダー コネクタを使用することもできます。 これらの接続を表示して管理するには、ロジック アプリのリソースの種類に基づいて、次の手順に従います。

Azure portal で、ご利用のロジック アプリ リソースを見つけて選択します。

ロジック アプリのメニューの [ワークフロー] で、[接続] を選択します。

表示する接続の種類に基づいて、次のいずれかのオプションを選択します。

オプション 説明 API 接続 グローバルにホストされるマルチテナント Azure コネクタによって作成された接続。 基になる接続リソース定義を表示するには、[JSON ビュー] を選択します。 サービス プロバイダーの接続 サービス プロバイダー インターフェイスの実装に基づいて、組み込みのサービス プロバイダー コネクタによって作成される接続。 特定の接続インスタンスに関する詳細情報を表示するには、[詳細の表示] 列で目のアイコンを選択します。 選択した接続の基になるリソース定義を表示するには、[JSON ビュー] を選択します。 関数の接続 関連付けられている関数アプリ内の関数への接続。 関数に関する詳細情報を表示するには、[詳細の表示] 列で目のアイコンを選択します。 JSON ビュー ロジック アプリ リソース内のワークフロー間のすべての接続の基になるリソースの定義

ロジック アプリ リソースを無効または有効にする

Standard ロジック アプリ リソースには複数のワークフローを含めることができますが、従量課金ロジック アプリに含まれるワークフローは 1 つだけです。 そのため、ロジック アプリのリソースの種類には、アクティビティを無効および有効にするためのさまざまな方法があります。

1 つまたは複数の Standard ロジック アプリを停止または起動することができます。 また、1 つのロジック アプリを最初に停止しなくても再起動することができます。 シングルテナント ベースのロジック アプリには複数のワークフローを含めることができるため、ロジック アプリ全体を停止するか、Standard ワークフローのみを無効にすることができます。

Note

ロジック アプリの停止とワークフローの無効化の各操作には、さまざまな影響があります。 詳細については、「Standard ロジック アプリの停止に関する考慮事項」、および「Standard ワークフローの無効化に関する考慮事項」を確認してください。

Standard ロジック アプリの停止に関する考慮事項

リソース レベルで Standard ロジック アプリを停止すると、ワークフロー インスタンスに次のような影響があります。

シングルテナントの Azure Logic Apps の場合、進行中および保留中のすべての実行が即座に取り消されます。

シングルテナントの Azure Logic Apps の場合、新しいワークフロー インスタンスは作成または実行されません。

トリガーは、次にその条件が満たされたときに起動されません。 ただし、トリガーの状態には、ロジック アプリが停止したポイントが記憶されます。 そのため、ロジック アプリを再起動すると、前回の実行以降のすべての未処理の項目に対してトリガーが起動されます。

前回の実行以降に未処理の項目に対して各ワークフローがトリガーしないようにするには、次の手順に従って、ロジック アプリを再起動する前にトリガーの状態をクリアします。

- Azure Portal でロジック アプリを開きます。

- ロジック アプリのメニューの [ワークフロー] で、 [ワークフロー] を選択します。

- ワークフローを開き、そのワークフローのトリガーの任意の部分を編集します。

- 変更を保存します。 この手順により、トリガーの現在の状態がリセットされます。

- 各ワークフローに対してこの手順を繰り返します。

- 完了したら、Standard ロジック アプリを再起動します。

Standard ロジック アプリを無効または有効にする

複数の Standard ロジック アプリを同時に停止または起動できますが、複数のロジック アプリを最初に停止せずに再起動することはできません。

Azure portal の検索ボックスに「ロジック アプリ」と入力し、[ロジック アプリ] を選びます。

[ロジック アプリ] ページで、[プラン] フィルターを使用して Standard ロジック アプリのみを表示します。

必要に応じて追加できる [状態] フィルターを使用して、[有効] または [無効] になっているロジック アプリのみを表示します。

チェック ボックスの列で、停止または起動するロジック アプリを選択します。

- 選択した実行中のロジック アプリを停止するには、[無効または停止] を選択します。 選択内容を確認します。

- 選択した停止中のロジック アプリを起動するには、[有効または起動] を選択します。

操作が成功したか失敗したかを確認するには、メインの Azure ツール バーで、 [通知] の一覧 (ベルのアイコン) を開きます。

停止せずに Standard ロジック アプリを再起動する

Standard ロジック アプリはいつでも再起動できます。

Azure portal で、Standard ロジック アプリ リソースを開きます。

ロジック アプリのメニューで、 [概要] を選択します。

[概要] ページのツール バーで、[再起動] を選択します。

操作が成功したか失敗したかを確認するには、メインの Azure ツール バーで、 [通知] の一覧 (ベルのアイコン) を開きます。

Standard ワークフローを停止または起動する

次にトリガー条件が満たされたときにトリガーが発動しないようにするには、ワークフローを無効にします。

Note

ワークフローの無効化とロジック アプリの停止の各操作には、さまざまな影響があります。 詳細については、「Standard ロジック アプリの停止に関する考慮事項」、および「Standard ワークフローの無効化に関する考慮事項」を確認してください。

Standard ワークフローの無効化に関する考慮事項

ワークフローを無効にすると、ワークフロー インスタンスに次のような影響が生じます。

シングルテナントの Azure Logic Apps の場合、進行中および保留中のすべてのワークフロー実行は完了するまで続行されます。 このプロセスは、ボリュームやバックログによっては、完了までに時間がかかる場合があります。

ヒント

運用環境以外で負荷やパフォーマンスをテストする際にリソースとワークフロー インスタンスのスケールダウンに時間がかかる可能性がある場合は、コストを削減するために、ワークフローを手動で停止することができます。 このアクションにより、進行中および保留中のワークフロー インスタンスが取り消されます。 このタスクを実行するには、Standard ロジック アプリ リソースのホスト設定に次の設定を追加する必要があります。

重要: 以下の設定は、運用環境以外でのみ使用してください。 各ワークフロー ID の後にコロン (:) を付け、ワークフロー ID をセミコロン (;) で区切ります。

"Jobs.SuspendedJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:","Jobs.CleanupJobPartitionPrefixes": "<workflow-ID>:;<workflow-ID>:"詳細については、Standard ロジック アプリのホストおよびアプリ設定の編集に関するページを参照してください。

シングルテナントの Azure Logic Apps の場合、新しいワークフロー インスタンスは作成または実行されません。

トリガーは、次にその条件が満たされたときに起動されません。 ただし、トリガーの状態には、ワークフローが無効化されたポイントが記憶されます。 そのため、ワークフローを再度有効にすると、前回の実行以降のすべての未処理の項目に対してトリガーが起動されます。

前回の実行以降の未処理の項目に対してトリガーが起動しないようにするには、ワークフローを再度有効にする前に、トリガーの状態をクリアします。

- ワークフローで、ワークフローのトリガーの任意の部分を編集します。

- 変更を保存します。 この手順により、トリガーの現在の状態がリセットされます。

- ワークフローを再度アクティブ化します。

ワークフローが無効になっている場合でも、実行を再送信できます。

Standard ワークフローを無効または有効にする

Azure portal で、Standard ロジック アプリ リソースを開きます。

ロジック アプリのメニューの [ワークフロー] で、 [ワークフロー] を選択します。

チェックボックスの列で、無効または有効にするワークフローを選択します。

[ワークフロー] ペインのツール バーで、[無効] または [有効] を選択します。

操作が成功したか失敗したかを確認するには、メインの Azure ツール バーで、 [通知] の一覧 (ベルのアイコン) を開きます。

ロジック アプリを削除する

1 つまたは複数の Standard ロジック アプリを同時に削除することができます。 シングルテナント ベースのロジック アプリには複数のワークフローを含めることができるため、ロジック アプリ全体を削除するか、ワークフローのみを削除することができます。

Standard ロジック アプリを削除する

Standard ロジック アプリ リソースを削除すると、進行中および保留中の実行は即座に取り消されますが、アプリで使用されているストレージでクリーンアップ タスクは実行されません。

Note

削除された Standard ロジック アプリを手動で回復することはできますが、ソース管理を使用して Standard ロジック アプリを管理すると、回復と再デプロイがはるかに簡単になります。

Azure portal の検索ボックスに「ロジック アプリ」と入力し、[ロジック アプリ] を選びます。

[ロジック アプリ] ページで、[プラン] フィルターを使用して Standard ロジック アプリのみを表示します。

チェック ボックスの列で、削除する 1 つまたは複数のロジック アプリを選択します。 ツールバーの [削除] を選択します。

確認ボックスが表示されたら、「yes」と入力して、[削除] を選択します。

操作が成功したか失敗したかを確認するには、メインの Azure ツール バーで、 [通知] の一覧 (ベルのアイコン) を開きます。

Standard ワークフローを削除する

Standard ワークフローを削除すると、ワークフロー インスタンスに次のような影響があります。

Azure Logic Apps サービスは、進行中および保留中の実行を直ちに取り消しますが、ワークフローによって使用されているストレージ上でクリーンアップ タスクは実行されます。

Azure Logic Apps は、新しいワークフロー インスタンスを作成することも実行することもありません。

ワークフローを削除してから同じワークフローを再作成しても、再作成されたワークフローに、削除したワークフローと同じメタデータが割り当てられることはありません。 メタデータを最新の情報に更新するために、削除したワークフローの呼び出し元となったワークフローを再保存する必要があります。 これにより、呼び出し元は、再作成されたワークフローの正しい情報を取得します。 それ以外の場合、再作成したワークフローの呼び出しは、Unauthorized エラーで失敗します。 この動作は、統合アカウントのアーティファクトを使用するワークフローや、Azure 関数を呼び出すワークフローにも当てはまります。

Azure portal で、Standard ロジック アプリ リソースを開きます。

ロジック アプリのメニューの [ワークフロー] で、 [ワークフロー] を選択します。 チェック ボックスの列で、削除する 1 つまたは複数のワークフローを選択します。

ツールバーの [削除] を選択します。

操作が成功したか失敗したかを確認するには、メインの Azure ツール バーで、 [通知] の一覧 (ベルのアイコン) を開きます。

削除した Standard ロジック アプリを回復する

ソース管理を使用している場合は、削除された Standard ロジック アプリ リソースをシングルテナント Azure Logic Apps にシームレスに再デプロイできます。 ソース管理を使用していない場合、削除したロジック アプリを回復するには、次の手順を試してみてください。

削除したロジック アプリを回復する前に、次の考慮事項を確認してください。

Workflow Standard ホスティング プランを使用する削除済み Standard ロジック アプリ リソースのみを復旧できます。

削除されたロジック アプリからの実行履歴は、復旧されたロジック アプリでは使用できません。

ワークフローが Request トリガーで始まる場合、復旧されたロジック アプリのコールバック URL は、削除されたロジック アプリの URL とは異なります。

ロジック アプリのストレージ アカウントがまだ存在することを確認してください。 ストレージ アカウントが削除されている場合は、まず、削除されたストレージ アカウントを復旧するする必要があります。

ストレージ アカウント メニューの [セキュリティとネットワーク] で、 [アクセス キー] を選択します。

[アクセス キー] ページ で、アカウントのプライマリ接続文字列をコピーし、後で使用するために保存します。次に例を示します。

DefaultEndpointsProtocol=https;AccountName=<storage-account-name>;AccountKey=<access-key>;EndpointSuffix=core.windows.net

ストレージ アカウント メニューの [データ ストレージ] で、 [ファイル共有] を選択し、ロジック アプリに関連付けられているファイル共有の名前をコピーして、後で使用するために保存します。

同じホスティング プランと価格レベルを使用して、新しい Standard ロジック アプリ リソースを作成します。 新しい名前を使用するか、削除されたロジック アプリの名前を再利用できます。

続行する前に、ロジック アプリを停止します。 ロジック アプリのメニューで、 [概要] を選択します。 [概要] ページのツール バーで、 [停止] を選択します。

ロジック アプリ メニューの [設定] で、 [構成] を選択します。

[構成] ページで、次のアプリケーション設定の値を更新し、完了したら変更を保存します。

アプリ設定 置換値 AzureWebJobsStorage 既存の値を、ストレージ アカウントから前にコピーした接続文字列に置き換えます。 WEBSITE_CONTENTAZUREFILECONNECTIONSTRING 既存の値を、ストレージ アカウントから前にコピーした文字列に置き換えます。 WEBSITE_CONTENTSHARE 既存の値を、前にコピーしたファイル共有名に置き換えます。 重要

ユーザー名やパスワードを含む接続文字列などの機密情報がある場合は必ず、利用可能な最も安全な認証フローを使用してください。 たとえば、Standard ロジック アプリ ワークフローでは、

securestringやsecureobjectなどのセキュリティで保護されたデータ型はサポートされていません。 Microsoft では、可能な場合はマネージド ID を使用して Azure リソースへのアクセスを認証し、必要最小限の特権を持つロールを割り当てることをお勧めします。この機能を使用できない場合は必ず、Azure Key Vault など、アプリ設定で使用できる他の手段を使用して接続文字列をセキュリティで保護してください。 これで、接続文字列やキーなど、セキュリティで保護された文字列を直接参照できます。 デプロイ時に環境変数を定義できる ARM テンプレートと同様に、ロジック アプリのワークフロー定義内でアプリ設定を定義できます。 その後、動的に生成されたインフラストラクチャ値 (接続エンドポイント、ストレージ文字列など) を取得できます。 詳細については、「Microsoft ID プラットフォームのアプリケーションの種類」を参照してください。

ロジック アプリのメニューの [ワークフロー] で、 [接続] を選択します。

各接続を開き、 [設定] で [アクセス ポリシー] を選択します。

削除されたロジック アプリのアクセス ポリシーを削除し、置換ロジック アプリの新しいアクセス ポリシーを追加します。

ロジック アプリの [構成] ページに戻り、削除されたロジック アプリに存在していたカスタム設定を追加します。

完了したら、ロジック アプリを再起動します。

ロジック アプリのバージョンを管理する

従量課金ロジック アプリの場合は、バージョン管理に Azure portal を使用できます。 たとえば、ロジック アプリのバージョン履歴を確認し、以前のバージョンが存在する場合はそれを発行できます。

以前のバージョンを検索して表示する

Azure portal で、従量課金ロジック アプリを開きます。

ロジック アプリのメニューで、[開発ツール] の下にある [バージョン] を選択します。

![Azure portal と従量課金ロジック アプリのメニューを示すスクリーンショット。[バージョン] が選択され、以前のロジック アプリのバージョンの一覧が表示されています。](media/manage-logic-apps-with-azure-portal/logic-apps-menu-versions.png)

[バージョン] の一覧から、管理するロジック アプリのバージョンを選択します。

一覧をフィルター処理するには、[バージョン] ページの検索バーにバージョン ID を入力します。

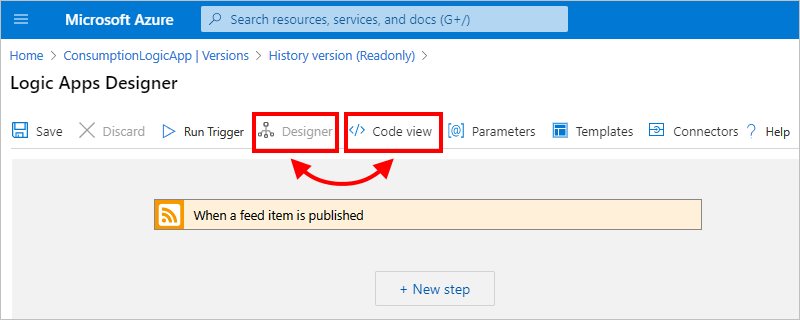

[履歴バージョン] ページには、以前のバージョンの詳細が読み取り専用モードで表示されます。 デザイナー ビューとコード ビューのいずれかを選択できます。

![デザイナー ビューとコード ビューのオプションがある [履歴バージョン] ページを示すスクリーンショット。](media/manage-logic-apps-with-azure-portal/history-version.png)

以前のバージョンのレベルを上げる

従量課金ロジック アプリの以前のバージョンを発行するには、そのバージョンを現在のバージョンにレベル上げすることができます。

ロジック アプリのバージョン履歴で、レベルを上げるバージョンを見つけて選択します。

[履歴のバージョン] ページで、 [レベル上げ] を選択します。

![[レベル上げ] ボタンが選択されたロジック アプリのバージョン履歴を示すスクリーンショット。](media/manage-logic-apps-with-azure-portal/promote-button.png)

ワークフロー デザイナーが開いたら、レベル上げするバージョンに必要な編集を行います。

[デザイナー] モードと [コード ビュー] モードを切り替えることができます。 [パラメーター] 、 [テンプレート] 、 [コネクタ] を更新することもできます。

更新を保存してレベル上げを完了するには、デザイナーのツール バーで [保存] を選択します。 変更をキャンセルするには、破棄 を選択します。

次にロジック アプリのバージョン履歴を表示すると、レベル上げされたバージョンが一覧の先頭に表示され、新しい識別子が付けられています。