Microsoft Defender for Cloud での SQL 情報保護ポリシー

SQL 情報保護のデータの検出と分類メカニズムでは、データベース内の機密データの検出、分類、ラベル付け、およびレポートを行うために高度な機能が提供されます。 これは、Azure SQL Database、Azure SQL Managed Instance、Azure Synapse Analytics に組み込まれています。

分類メカニズムは、次の 2 つの要素に基づいています。

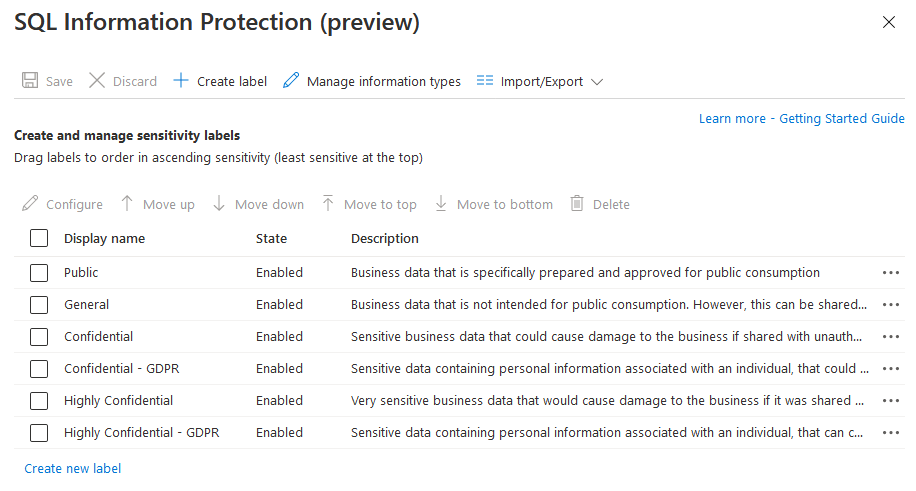

- ラベル - 列に格納されるデータの機密レベルを定義するために使用される、主な分類属性です。

- 情報の種類 – 列に格納されているデータの種類に対する追加の細分性を提供します。

Defender for Cloud 内の情報保護ポリシー オプションには、分類エンジンの既定値として機能するラベルと情報の種類の定義済みセットが用意されています。 次に示すように、組織のニーズに応じてポリシーをカスタマイズできます。

SQL 情報保護ポリシーにアクセスする方法

情報保護ポリシーにアクセスするには、次の 3 つの方法があります。

- (推奨) Defender for Cloud の [環境設定] ページから

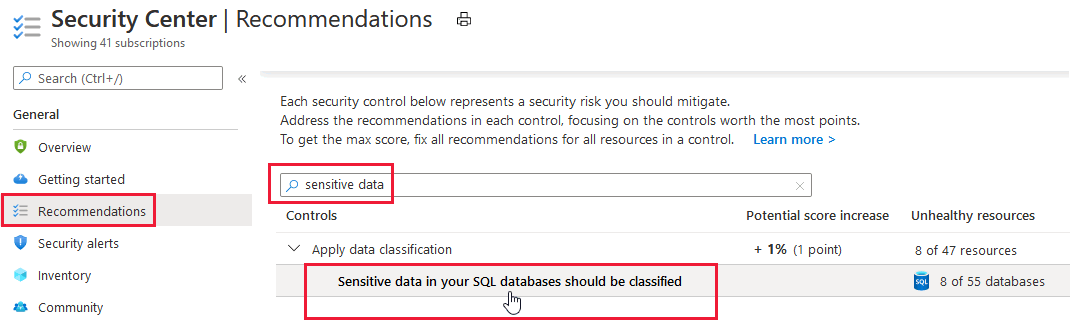

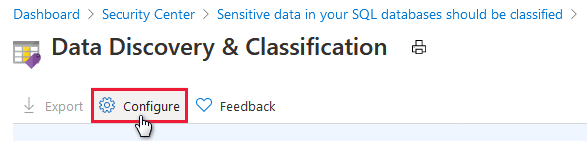

- セキュリティの推奨事項 "SQL データベースの機密データを分類する必要がある" から

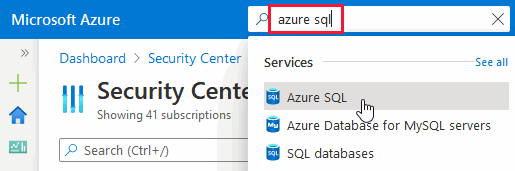

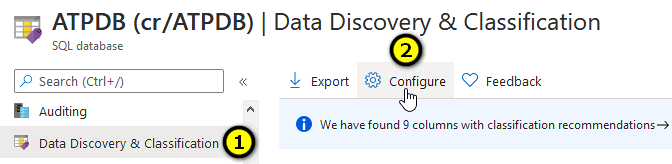

- Azure SQL DB のデータ検出ページから

これらはそれぞれ、次の関連タブに表示されます。

Defender for Cloud の環境設定ページからポリシーにアクセスする

Defender for Cloud の [環境設定] ページから [SQL Information Protection] を選択します。

注意

このオプションは、テナントレベルのアクセス許可を持つユーザーに対してのみ表示されます。 テナント全体のアクセス許可を自分に付与します。

情報の種類をカスタマイズする

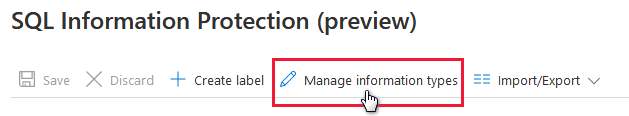

情報の種類を管理およびカスタマイズするには:

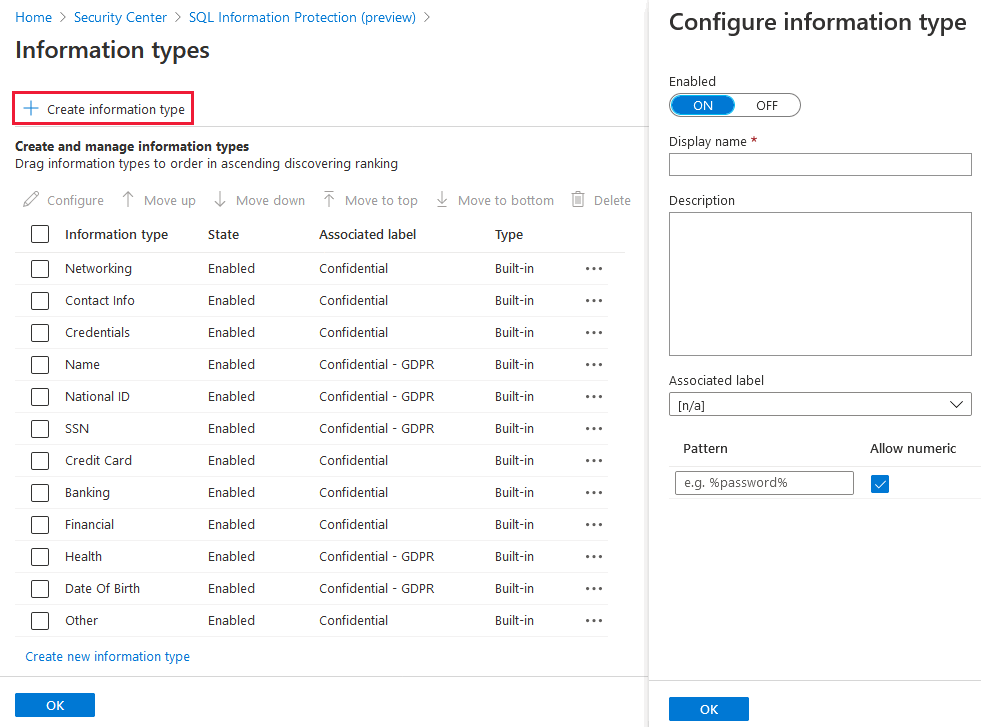

[情報の種類を管理する] を選択します。

新しい種類を追加するには、 [情報の種類を作成する] を選択します。 情報の種類の名前、説明、検索パターン文字列を構成できます。 検索パターン文字列では、オプションで、ワイルドカード文字 ('%' 文字を使用) を含むキーワードを使用できます。自動検出エンジンでは、このキーワードを使用して、列のメタデータに基づいてデータベース内の機密データが識別されます。

追加の検索パターン文字列の追加、既存の文字列の一部の無効化、または説明の変更により、組み込みの情報の種類を変更することもできます。

ヒント

組み込みの種類を削除したり、名前を変更したりすることはできません。

[情報の種類] は、検出の順位付けの昇順で一覧表示されます。つまり、リスト内の上位の種類の照合が最初に試みられます。 情報の種類間で順位を変更するには、テーブル内で種類を適切な位置にドラッグするか、 [上へ移動] と [下へ移動] を使用して順序を変更します。

操作が終わったら、[OK] を選択します。

情報の種類の管理が完了した後、特定のラベルの [構成] を選択し、情報の種類を適宜追加または削除することで、適切なラベルに適切な種類を必ず関連付けてください。

変更を適用するには、メインの [ラベル] ページで [保存] を選択します。

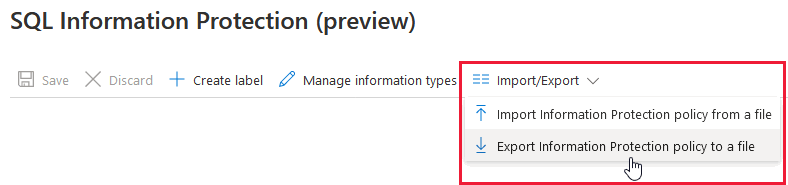

ポリシーのエクスポートおよびインポート

定義されているラベルと情報の種類が含まれる JSON ファイルをダウンロードし、任意のエディターでファイルを編集して、更新されたファイルをインポートすることができます。

注意

ポリシー ファイルをインポートするには、テナント レベルのアクセス許可が必要です。

アクセス許可

Azure テナントの情報保護ポリシーをカスタマイズするには、テナントのルート管理グループに対して次のアクションが必要です。

- Microsoft.Security/informationProtectionPolicies/read

- Microsoft.Security/informationProtectionPolicies/write

詳細については、「テナント全体の可視性を付与および要求する」を参照してください。

Azure PowerShell を使用した SQL 情報保護の管理

- Get-AzSqlInformationProtectionPolicy:有効なテナント SQL 情報保護ポリシーを取得します。

- Set-AzSqlInformationProtectionPolicy:有効なテナント SQL 情報保護ポリシーを設定します。