Azure の施設、建物、および物理上のセキュリティ

この記事では Azure インフラストラクチャを保護するための Microsoft の取り組みについて説明します。

データセンター インフラストラクチャ

Azure は、何千ものオンライン サービスをサポートし、世界中に安全性の高い 100 以上の施設を展開している、グローバルに分散したデータセンター インフラストラクチャから成り立っています。

このインフラストラクチャは、世界中のユーザーの傍にアプリケーションを届けるように設計されています。また、データの保存場所を確保し、お客様に包括的なコンプライアンスと回復性のオプションを提供します。 Azure は世界中に 60 以上のリージョンを備え、140 の国/地域で利用できます。

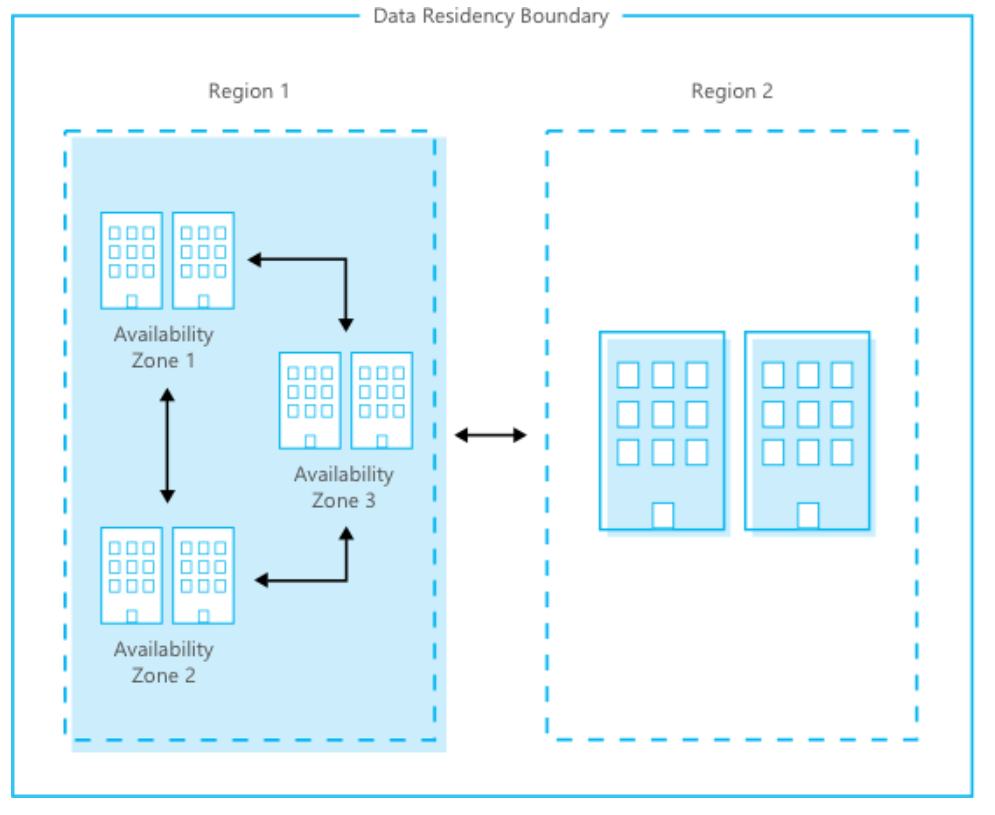

リージョンとは、大規模かつ回復性の高いネットワーを経由して、相互に接続された一連のデータセンターです。 ネットワークには、コンテンツ配信、負荷分散、冗長性、リージョン内またはリージョン間を移動するあらゆる Azure トラフィックに対して既定となるデータリンク層の暗号化が含まれます。 他のどのクラウド プロバイダーよりも多くのグローバル リージョンを提供している Azure では、必要に応じてアプリケーションを自在にデプロイできます。

Azure リージョンは地域に分かれています。 Azure の地域では、データの保存場所、主権、コンプライアンス、回復性に関する要件が地域的な境界内で確実に遵守されます。

地域では、データの保存場所とコンプライアンスに関して特定の要件を持つお客様が、データとアプリケーションを近くの場所に維持できます。 地域はフォールト トレランスを備えており、キャパシティが大きい専用ネットワーク インフラストラクチャへの接続によってリージョン全体の障害に耐えられます。

可用性ゾーンは、Azure リージョン内の物理的に分離された場所です。 それぞれの可用性ゾーンは、独立した電源、冷却手段、ネットワークを備えた 1 つまたは複数のデータセンターで構成されています。 可用性ゾーンでは、高可用性と待ち時間の短いレプリケーションにより、ミッションクリティカルなアプリケーションを実行できます。

以下の図は、Azure のグローバルなインフラストラクチャが、同じデータの保存場所の境界内でリージョンと可用性ゾーンを組み合わせ、高可用性、ディザスター リカバリー、バックアップを可能にしているしくみを示しています。

Microsoft では、データセンターを地理的に分散させることで、お客様の近隣に配置し、ネットワークの待機時間の低減と、geo 冗長バックアップおよびフェールオーバーを可能にします。

物理的なセキュリティ

Microsoft では、データが保管されている領域への物理アクセスを厳密に制御する手法で、データセンターを設計、構築、および運営しています。 Microsoft では、データの保護の重要性を理解し、お使いのデータを格納しているデータセンターのセキュリティの確保に尽力しています。 Microsoft には、Azure をサポートしている物理的な施設の設計、建設、および運営を一手に引き受けている部門があります。 このチームは、最先端の物理セキュリティの維持に注力しています。

Microsoft は、承認されていないユーザーがデータおよびデータセンター リソースへの物理アクセス権を取得するリスクを低減させるために、物理的なセキュリティを階層化する手法を採用しています。 Microsoft によって管理されるデータ センターには、何層ものセキュリティ保護が用意されています。具体的には、施設の周辺、建物の周辺、建物の内部、およびデータセンターの各階で、アクセスの承認を行います。 物理的なセキュリティのレイヤーを次に示します。

アクセスの申請と承認。 データセンターに到着する前にアクセスの申請を行う必要があります。 コンプライアンスや監査目的など、訪問について有効な業務上の妥当性を提示することが求められます。 すべての申請は、Microsoft の社員によって、アクセスの必要性に基づいて承認されます。 アクセスの必要性に基づくことで、データセンターでタスクを完了するために必要な個人の数を最小限に保つことができます。 Microsoft が入館許可を付与すると、個人は、承認された業務上の妥当性に基づいて、データセンターの必要な個別の領域にのみ入館できます。 入館許可は、一定の期間に制限されており、その後失効します。

訪問者のアクセス。 一時的なアクセス バッジは、アクセス制御された SOC 内に格納され、各シフトの開始時と終了時にインベントリされます。 データセンターへのアクセスが承認されているすべての訪問者は、バッジで "同行者必要" として指定され、常に自分の同行者から離れないでいることが求められています。 同行者のいる訪問者にはいかなるアクセス レベルも付与されず、同行者のアクセス権に基づいてのみ移動が可能です。 同行者には、データセンター訪問中の訪問者の行動やアクセスを確認する責任があります。 訪問者は、マイクロソフトの施設を退出する前に、バッジを返却するよう求められます。 次回以降の訪問時に再利用される前に、すべての訪問者バッジのアクセス レベルが削除されます。

施設の周辺。 データセンターに到着すると、明確に定義されたアクセス ポイントを通過することを求められます。 通常は、スチールやコンクリートでできた高いフェンスが、周辺を 1 インチごとに取り囲んでいます。 データセンターの周辺にはカメラが設置され、セキュリティ チームがビデオを常時監視しています。 警備員の巡回により、出入りが指定エリアに制限されます。 データセンターの周囲には、不正アクセスなどの脅威を防ぐボラードなどの設備が置かれています。

建物の玄関。 データセンターの玄関には、厳格な研修と経歴のチェックを受けたプロのセキュリティ担当者が常駐しています。 これらのセキュリティ担当者は、データセンターを定期的に巡回し、データセンター内部にあるカメラのビデオも常時監視しています。

建物の内部。 建物に入った後、データセンター内で移動を続けるには、生体認証による 2 段階認証に合格する必要があります。 ID が検証済みになると、データセンターの入館が承認された部分にのみ入ることができます。 承認された時間帯のみ、その場所に滞在できます。

データセンターの各階。 入場が承認された階にのみ許可されます。 入館者は、全身の金属検査によるスクリーニングに合格する必要があります。 未承認のデータが把握されないままデータセンターを入退館するリスクを低減するために、データセンターの各階には、承認されたデバイスしか持ち込みできません。 さらに、ビデオ カメラはすべてのサーバー ラックの前方と後方を監視しています。 データセンターの各階を退出するときに、再び全身の金属検査によるスクリーニングを通過する必要があります。 データセンターを退館するには、詳細なセキュリティ スキャンに合格する必要があります。

物理的なセキュリティの確認

データセンターが適切に Azure のセキュリティ要件に対応していることを保証するために、設備の物理的なセキュリティの確認が定期的に実施されます。 データセンターのホスティング プロバイダーの担当者は、Azure サービスの管理は行いません。 この担当者は、Azure システムにサインインできず、Azure 併置の部屋と区画への物理アクセス権を保有しません。

データ関連のデバイス

Microsoft では、NIST 800-88 コンプライアンスのベスト プラクティスの手順とワイプ ソリューションを採用しています。 ワイプできないハード ドライブの場合、このドライブを破壊して情報の復旧を不可能にする破棄プロセスが使用されます。 この破棄のプロセスでは、分解、損壊、粉砕、または焼却処理が可能です。 資産の種類に従って破棄の手段が決定されます。 破棄の記録が保存されます。

機器の廃棄

システムの寿命がくると、Microsoft 運用担当者は、データを格納しているハードウェアが信頼できない第三者の手に渡らないよう、厳格なデータ処理およびハードウェア廃棄の手続きを実行します。 セキュリティで保護された消去アプローチは、それをサポートしているハード ドライブに使用されます。 ワイプできないハード ドライブの場合、このドライブを破壊して情報の復旧を不可能にする破棄プロセスが使用されます。 この破棄のプロセスでは、分解、損壊、粉砕、または焼却処理が可能です。 資産の種類に従って破棄の手段が決定されます。 破棄の記録が保存されます。 すべての Azure サービスは、承認済みのメディア ストレージと破棄管理サービスを利用します。

コンプライアンス

Azure インフラストラクチャは、ISO 27001、HIPAA、FedRAMP、SOC 1、SOC 2 など、国際的かつ業界固有の広範なコンプライアンス標準に適合するように設計および管理されています。 また、オーストラリアの IRAP、英国の G-Cloud、シンガポールの MTCS など、国/リージョンに固有の標準も満たしています。 British Standards Institute が行うようなサード パーティによる厳正な監査により、これらの基準に定められている厳密なセキュリティ管理要件を満たしていることが証明されています。

Azure が準拠しているコンプライアンス標準の完全な一覧については、「コンプライアンス認証」をご覧ください。

次のステップ

Microsoft が Azure インフラストラクチャのセキュリティ保護を支援するために行っていることの詳細については、以下を参照してください。