Microsoft Sentinel へのプレイブックの認証

Microsoft Sentinel プレイブックは、エンタープライズの全システムにわたるタスクとワークフローをスケジュール、自動化、調整するのに役立つクラウド サービスである Azure Logic Apps で構築されたワークフローに基づいています。

Azure Logic Apps は、Microsoft Sentinel 自体を含め、対話するすべての種類のすべてのリソースに対して別々に接続し、個別に認証する必要があります。 Azure Logic Apps は、この目的で、各リソースの種類に独自のコネクタを持つ専用のコネクタを使用します。

この記事では、Logic Apps の Microsoft Sentinel コネクタでサポートされる接続と認証の種類について説明します。 プレイブックは、サポートされている認証方法を使用して Microsoft Sentinel と対話し、Microsoft Sentinel データにアクセスできます。

前提条件

この記事より前に、次の記事を読むことをお勧めします。

- Microsoft Sentinel プレイブックを使用して脅威への対応を自動化する

- Microsoft Sentinel プレイブックを作成して管理する

- Microsoft Sentinel プレイブック用 Azure Logic Apps

- Microsoft Sentinel プレイブックでサポートされるトリガーとアクション

マネージド ID に他のリソース (Microsoft Sentinel ワークスペースなど) へのアクセス権を付与するには、Microsoft Sentinel ワークスペースの所有者やユーザー アクセス管理者などのロールの割り当てを書き込むためのアクセス許可を持つロールを、サインインしているユーザーが持っている必要があります。

認証

Logic Apps 内の Microsoft Sentinel コネクタとそのコンポーネントのトリガーとアクションは、関連するワークスペースで必要なアクセス許可 (読み取りおよび書き込み) を持つ任意の ID の代わりに使用できます。 コネクタは、次の複数の ID の種類をサポートします。

- マネージド ID (プレビュー)。 たとえば、この方法を使用して、管理する必要がある ID の数を減らします。

- サービス プリンシパル (Microsoft Entra アプリケーション)。 登録済みアプリケーションは、アクセス許可の制御、資格情報の管理、コネクタの使用に関する特定の制限の有効化を行う強化された機能を提供します。

- Microsoft Entra ユーザー

必要なアクセス許可

認証方法に関係なく、Microsoft Sentinel コネクタのさまざまなコンポーネントを使用するには、認証される ID に次のアクセス許可が必要です。 "書き込み" アクションには、インシデントの更新やコメントの追加などのアクションが含まれます。

| ロール | トリガーの使用 | "読み取り" アクションを使用 | "書き込み" アクションを使用 |

|---|---|---|---|

| Microsoft Sentinel 閲覧者 | ✓ | ✓ | - |

| Microsoft Sentinel レスポンダー/共同作成者 | ✓ | ✓ | ✓ |

詳細については、「Microsoft Sentinel のロールとアクセス許可」、および Microsoft Sentinel プレイブックの前提条件に関する記事を参照してください。

マネージド ID による認証

マネージド ID として認証すると、Logic Apps ワークフロー リソースであるプレイブックに直接アクセス許可を付与できます。 これで、プレイブックによって実行される Microsoft Sentinel コネクタ アクションが、プレイブックの代理として、Microsoft Sentinel に対して独自のアクセス許可を持つ独立したオブジェクトであるかのように動作します。

マネージド ID で認証するには、次のようにします。

Azure Logic Apps ワークフロー リソースでマネージド ID を有効にします。 詳細については、Azure portal でシステム割り当てマネージド ID を有効にする方法に関する記事を参照してください。

これで、ロジック アプリでシステム割り当て ID を使用できるようになりました。これは Microsoft Entra ID に登録され、オブジェクト ID で表されます。

次の手順を使用して、その ID に Microsoft Sentinel ワークスペースへのアクセス権を付与します。

Microsoft Sentinel のメニューで [設定] を選択します。

[ワークスペースの設定] タブを選択します。[ワークスペース] メニューで [アクセス制御 (IAM)] を選択します。

上部のボタン バーから、 [追加] を選択し、 [ロールの割り当ての追加] を選択します。 [ロールの割り当ての追加] オプションが無効な場合は、ロールを割り当てるためのアクセス許可がありません。

表示される新しいパネルで、適切なロールを割り当てます。

- Microsoft Sentinel レスポンダー: プレイブックには、インシデントまたはウォッチリストを更新するための手順があります

- Microsoft Sentinel 閲覧者: プレイブックはインシデントを受け取るのみです

[アクセスの割り当て先] で [ロジック アプリ] を選びます。

プレイブックが属しているサブスクリプションを選び、次にプレイブック名を選びます。

[保存] を選択します。

詳細については、「ID にリソースへのアクセス権を付与する」を参照してください。

Microsoft Sentinel Logic Apps コネクタで、マネージド ID の認証方法を有効にします。

Logic Apps デザイナーで、Microsoft Sentinel Logic Apps コネクタの手順を追加します。 コネクタが既存の接続に対して既に有効になっている場合は、[接続の変更] リンクを選択します。 次に例を示します。

![[接続の変更] リンクのスクリーンショット。](../media/authenticate-playbooks-to-sentinel/change-connection.png)

結果の接続一覧で、[新規追加] を選びます。

[マネージド ID を使用して接続する] (プレビュー) を選択して、新しい接続を作成します。 次に例を示します。

![[マネージド ID を使用して接続する] オプションのスクリーンショット。](../media/authenticate-playbooks-to-sentinel/auth-methods-msi-choice.png)

この接続の名前を入力し、[システム割り当てマネージド ID] を選択してから、[作成] を選びます。

![[マネージド ID を使用して接続する] リンクのスクリーンショット。](../media/authenticate-playbooks-to-sentinel/auth-methods-msi.png)

[作成] を選択して、接続の作成を完了します。

サービス プリンシパルとして認証する (Microsoft Entra アプリケーション)

Microsoft Entra アプリケーションを登録することで、サービス プリンシパルを作成します。 ユーザー アカウントではなく登録済みアプリケーションをコネクタの ID として使用することをお勧めします。

Microsoft Sentinel コネクタで独自のアプリケーションを使用するには、次のようにします。

Microsoft Entra ID にアプリケーションを登録し、サービス プリンシパルを作成します。 詳細については、「リソースにアクセスできる Microsoft Entra アプリケーションとサービス プリンシパルを作成する」を参照してください。

将来の認証用に資格情報を取得します。 登録済みアプリケーション ページで、サインインするためのアプリケーションの資格情報を取得します。

- [概要] の下の [クライアント ID]

- [証明書とシークレット] の下の [クライアント シークレット]

Microsoft Sentinel ワークスペースを操作するためのアクセス許可をアプリに付与します。

Microsoft Sentinel ワークスペースで、[設定]>[ワークスペース設定]>[アクセス制御 (IAM)] に移動します

[ロールの割り当てを追加] を選び、次にアプリケーションに割り当てるロールを選びます。

たとえば、インシデントの更新などの、Microsoft Sentinel ワークスペースでの変更を伴うアクションをアプリケーションが実行できるようにするには、Microsoft Sentinel 共同作成者ロールを選びます。 データの読み取りのみを行うアクションの場合、Microsoft Sentinel 閲覧者ロールで十分です。

必要なアプリケーションを見つけ、変更内容を保存します。

既定では、Microsoft Entra アプリケーションは、使用可能なオプションに表示されません。 アプリケーションを見つけるには、名前を検索し、その名前を選択します。

アプリの資格情報を使用して、Logic Apps 内の Microsoft Sentinel コネクタに対して認証します。

Logic Apps デザイナーで、Microsoft Sentinel Logic Apps コネクタの手順を追加します。

コネクタが既存の接続に対して既に有効になっている場合は、[接続の変更] リンクを選択します。 次に例を示します。

![[接続の変更] リンクのスクリーンショット。](../media/authenticate-playbooks-to-sentinel/change-connection.png)

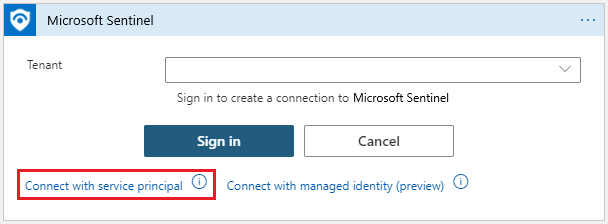

結果の接続一覧で、[新規追加] を選び、次に [サービス プリンシパルを使用して接続する] を選びます。 次に例を示します。

必要なパラメーター値を入力します。これらは、登録済みアプリケーションの詳細ページで入手できます。

- [テナント] : [概要] の下

- [クライアント ID] : [概要] の下

- [クライアント シークレット]: [証明書とシークレット] の下

次に例を示します。

![[サービス プリンシパルを使用して接続する] のパラメーターのスクリーンショット。](../media/authenticate-playbooks-to-sentinel/auth-methods-spn.png)

[作成] を選択して、接続の作成を完了します。

Microsoft Entra ユーザーとして認証する

Microsoft Entra ユーザーとして接続するには、次のようにします。

Logic Apps デザイナーで、Microsoft Sentinel Logic Apps コネクタの手順を追加します。 コネクタが既存の接続に対して既に有効になっている場合は、[接続の変更] リンクを選択します。 次に例を示します。

![[接続の変更] リンクのスクリーンショット。](../media/authenticate-playbooks-to-sentinel/change-connection.png)

結果の接続一覧で、[新規追加] を選び、次に [サインイン] を選びます。

![[サインイン] ボタンが選択されたスクリーンショット。](../media/authenticate-playbooks-to-sentinel/auth-methods-sign-in.png)

プロンプトが表示されたら資格情報を入力し、次に画面の残りの手順に従って接続を作成します。

プレイブックの API 接続を表示および編集する

API 接続は、Azure Logic Apps を、Microsoft Sentinel などの他のサービスに接続するために使用されます。 Azure Logic Apps のコネクタに対する新しい認証が行われるたびに、新しい API 接続のリソースが作成され、サービスへのアクセスを構成しているときに指定した情報が含められます。 同じ API 接続を、同じリソース グループ内のすべての Microsoft Sentinel のアクションとトリガーで使用できます。

API 接続を表示するには、次のいずれかの操作を行います。

Azure portal で、"API 接続" を検索します。 次のデータを使用して、ご使用のプレイブックの API 接続を見つけます。

- 表示名: 接続を作成するたびに指定するフレンドリ名。

- 状態: API 接続の状態。

- リソース グループ: Microsoft プレイブックの API 接続は、プレイブック (Azure Logic Apps) リソースのリソース グループ内に作成されます。

Azure portal で、すべてのリソースを表示し、[種類] = [API コネクタ] を指定してビューをフィルターに掛けます。 この方法を使用すると、一度に複数の接続を選択、タグ付け、削除できます。

既存の接続の承認を変更するには、接続リソースを入力し、[API 接続の編集] を選びます。

関連するコンテンツ

詳細については、以下を参照してください: