Microsoft Defender XDR から Microsoft Sentinel にデータを接続する

Microsoft Sentinel 用 Microsoft Defender XDR コネクタを使用すると、すべての Microsoft Defender XDR インシデント、アラート、高度な追求イベントを Microsoft Sentinel にストリーミングできます。 このコネクタにより、両方のポータル間でインシデントの同期が維持されます。 Microsoft Defender XDR インシデントには、すべての Microsoft Defender 製品およびサービスからのアラート、エンティティ、その他の関連情報が含まれます。 詳しくは、「Microsoft Defender XDR と Microsoft Sentinel の統合」を参照してください。

Defender XDR コネクタ、特にそのインシデント統合機能は、統合セキュリティ オペレーション プラットフォームの基盤です。 Microsoft Sentinel を Microsoft Defender ポータルにオンボードしている場合は、まずインシデント統合でこのコネクタを有効にする必要があります。

重要

Microsoft Sentinel が、Microsoft Defender ポータルの Microsoft 統合セキュリティ オペレーション プラットフォーム内で一般提供されました。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

前提条件

始める前に、このセクションで説明されている適切なライセンス、アクセス、構成されたリソースが必要です。

- 「Microsoft Defender XDR の前提条件」で説明されているように、Microsoft Defender XDR の有効なライセンスが必要です。

- ユーザーには、ログをストリーミングするテナントに対するセキュリティ管理者ロール、または同等のアクセス許可が必要です。

- Microsoft Sentinel ワークスペースに対する読み取りおよび書き込みアクセス許可が必要です。

- コネクタ設定を変更するには、お使いのアカウントが Microsoft Sentinel ワークスペースが関連付けられているのと同じ Microsoft Entra テナントのメンバーである必要があります。

- Microsoft Sentinel のコンテンツ ハブから Microsoft Defender XDR 用のソリューションをインストールします。 詳細については、「Microsoft Sentinel のすぐに利用できるコンテンツを検出して管理する」を参照してください。

- 組織に応じて Microsoft Sentinel へのアクセス権を付与します。 詳細については、「Microsoft Sentinel のロールとアクセス許可」を参照してください。

Microsoft Defender for Identity を介したオンプレミスの Active Directory 同期の場合:

- お使いのテナントが、Microsoft Defender for Identity にオンボードされている必要があります。

- Microsoft Defender for Identity センサーをインストールしておく必要があります。

Microsoft Defender XDR に接続する

Microsoft Sentinel で、[データ コネクタ] を選択します。 ギャラリーから [Microsoft Defender XDR] を選択し、[コネクタ ページを開く] を選択します。

[構成] セクションには 3 つの部分があります。

[インシデントとアラートを接続する] を選択すると、Microsoft Defender XDR と Microsoft Sentinel 間の基本的な統合が可能になり、2 つのプラットフォーム間でインシデントとそのアラートが同期されます。

[Connect entities] (エンティティを接続する) では、Microsoft Defender for Identity を通してオンプレミスの Active Directory ユーザー ID を Microsoft Sentinel に統合できます。

[Connect events] (イベントを接続する) では、Defender コンポーネントから生の高度なハンティング イベントを収集できます。

詳しくは、「Microsoft Defender XDR と Microsoft Sentinel の統合」を参照してください。

インシデントとアラートを接続する

Microsoft Defender XDR インシデントをすべてのアラートと共に Microsoft Sentinel インシデント キューに取り込んで同期するには、以下の手順を実行します。

インシデントの重複を避けるために、[これらの製品の Microsoft インシデント作成ルールをすべてオフにすることをお勧めします。] というラベルの付いたチェック ボックスをオンにします。 Microsoft Defender XDR コネクタが接続されると、このチェック ボックスは表示されなくなります。

[インシデントとアラートを接続する] ボタンを選択します。

Microsoft Sentinel が Microsoft Defender XDR のインシデント データを収集していることを確認します。 Azure portal の Microsoft Sentinel の [ログ] で、クエリ ウィンドウで次のステートメントを実行します。

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

Microsoft Defender XDR コネクタを有効にすると、以前に接続されていた Microsoft Defender コンポーネントのコネクタはバックグラウンドで自動的に切断されます。 これらは引き続き接続されているように見えますが、データ フローはありません。

エンティティを接続する

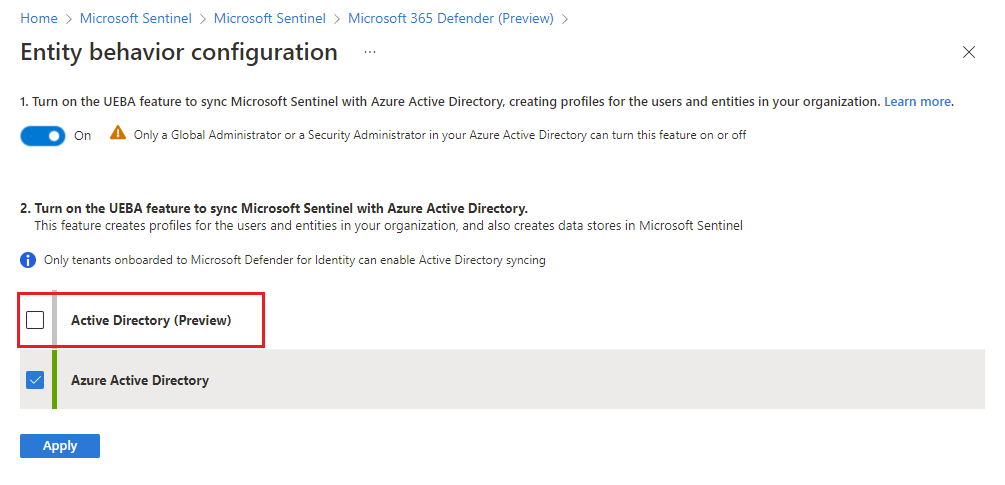

Microsoft Defender for Identity を使って、オンプレミスの Active Directory から Microsoft Sentinel にユーザー エンティティを同期します。

[UEBA 構成ページに移動する] リンクを選びます。

[エンティティ動作の構成] ページで UEBA を有効にしなかった場合は、ページの上部にあるトグルを [オン] に変更します。

[Active Directory (プレビュー)] チェック ボックスをオンにして、[適用] を選びます。

イベントを接続する

Microsoft Defender for Endpoint または Microsoft Defender for Office 365 から詳細な捜索イベントを収集する場合は、対応する詳細な捜索テーブルから次の種類のイベントを収集できます。

収集するイベントの種類があるテーブルのチェック ボックスをオンにします。

- Defender for Endpoint

- Defender for Office 365

- Defender for Identity

- Defender for Cloud Apps

- Defender アラート

テーブル名 イベントの種類 DeviceInfo コンピューター情報 (OS 情報を含む) DeviceNetworkInfo 物理アダプター、IP および MAC アドレス、接続されているネットワークとドメインを含む、デバイスのネットワーク プロパティ DeviceProcessEvents プロセスの作成と関連イベント DeviceNetworkEvents ネットワーク接続と関連イベント DeviceFileEvents ファイルの作成、変更、およびその他のファイル システム イベント DeviceRegistryEvents レジストリ エントリの作成と変更 DeviceLogonEvents デバイスでのサインインとその他の認証イベント DeviceImageLoadEvents DLL 読み込みイベント DeviceEvents Windows Defender ウイルス対策や Exploit Protection などのセキュリティ制御によってトリガーされるイベントを含む、複数のイベントの種類 DeviceFileCertificateInfo エンドポイントで証明書の検証イベントから取得された署名付きファイルの証明書情報 [変更の適用] を選択します。

Log Analytics で高度な追求テーブルに対してクエリを実行するには、クエリ ウィンドウにテーブル名を入力します。

データ インジェストを検証する

コネクタ ページのデータ グラフは、データを取り込んでいることを示しています。 インシデント、アラート、イベントごとに 1 行ずつ表示されており、イベント行は有効なすべてのテーブル全体のイベント ボリュームの集計であることに注意してください。 コネクタを有効にした後、次の KQL クエリを使用して、より具体的なグラフを生成します。

受信 Microsoft Defender XDR インシデントのグラフには、次の KQL クエリを使用します。

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

次の KQL クエリを使用して、1 つのテーブルのイベント ボリュームのグラフを生成します (DeviceEvents テーブルを、必要な選択したテーブルに変更します)。

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

次のステップ

このドキュメントでは、Microsoft Defender XDR コネクタを使用して、Microsoft Defender XDR のインシデント、アラート、高度な追求イベント データを Microsoft Defender サービスから Microsoft Sentinel に統合する方法について説明しました。

統合セキュリティ オペレーション プラットフォームで Defender XDR と統合された Microsoft Sentinel を使用する場合は、「Microsoft Sentinel を Microsoft Defender XDR に接続する」を参照してください。