この記事では、Microsoft Sentinel でオートメーション ルールを作成および使用して脅威への対応を管理および調整する方法について説明します。これにより、SOC の効率と有効性を最大限に高めることができます。

この記事では、自動化ルールを実行するタイミングを決定するトリガーと条件、ルールで実行できるさまざまなアクション、その他の機能を定義する方法について説明します。

重要

Microsoft Sentinel は、Microsoft Defender XDR または E5 ライセンスを持たないお客様を含め、Microsoft Defender ポータルで一般提供されています。 詳細については、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

自動化ルールを設計する

オートメーション ルールを作成する前に、ルールを構成するトリガー、条件、アクションなど、そのスコープと設計を決定することをお勧めします。

スコープを決定する

自動化ルールを設計および定義する最初の手順は、適用するインシデントまたはアラートを見つけ出すことです。 この決定は、ルールの作成方法に直接影響します。

ユース ケースも決定する必要があります。 この自動化で何を達成しようとしていますか? 次のオプションを検討してください。

- インシデントのトリアージ、調査、修復の際に、アナリストが従うタスクを作成します。

- ノイズの多いインシデントを抑制します。 (あるいは、他の方法を使用して Microsoft Sentinel での誤検知を処理します。)

- 状態を [新規] から [アクティブ] に変更し、所有者を割り当てることで、新しいインシデントをトリアージします。

- インシデントにタグ付けして分類します。

- 新しい所有者を割り当ててインシデントをエスカレートします。

- 理由を指定し、コメントを追加して、解決されたインシデントをクローズします。

- インシデントの内容 (アラート、エンティティ、その他のプロパティ) を調べ、プレイブックを呼び出してさらにアクションを実行します。

- 関連付けられたインシデントを含まないアラートを処理したり、そのアラートに対応したりします。

トリガーを決定する

新しいインシデントまたはアラートが作成されたときに、この自動化をアクティブ化しますか? それとも、インシデントが更新されるたびに行いますか?

自動化ルールは、インシデントが作成または更新されると、あるいはアラートが作成されると、トリガーされます。 インシデントにはアラートが含まれており、「Microsoft Sentinel での脅威検出」で説明されているように、アラートとインシデントはどちらも分析ルールによって作成でき、これらにはいくつかの種類があることを思い出してください。

次の表は、オートメーション ルールが実行される、さまざまなシナリオを示しています。

| トリガーの種類 | ルールが実行される原因となるイベント |

|---|---|

| インシデント作成時 |

Microsoft Defender ポータル Defender ポータルにオンボードされていない Microsoft Sentinel: |

| インシデント更新時 | |

| アラートが作成されたとき |

自動化ルールを作成する

次の手順のほとんどは、自動化ルールを作成するすべてのユース ケースに適用されます。

ノイズの多いインシデントを抑制したいと考えており、かつ Azure portal で作業している場合は、偽陽性の処理をお試しください。

特定の分析ルールに適用するオートメーション ルールを作成する場合は、「自動応答を設定してルールを作成する」を参照してください。

オートメーション ルールを作成するには:

Azure portal の Microsoft Sentinel の場合は、[構成]>[オートメーション] ページを選択します。 Defender ポータルの Microsoft Sentinel の場合は、[Microsoft Sentinel]>[構成]>[オートメーション] を選択します。

Microsoft Sentinel ナビゲーション メニューの [オートメーション] ページで、上部のメニューから [作成] を選択し、[オートメーション ルール] を選択します。

[Create new automation rule](新しいオートメーション ルールの作成) パネルが開きます。 [オートメーション ルール名] フィールドに、ルールの名前を入力します。

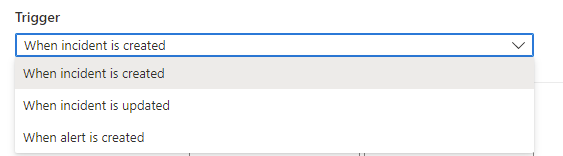

トリガーを選択する

[トリガー] ドロップダウンから、オートメーション ルールを作成する状況に応じて、適切なトリガー ([When incident is created] (インシデントの作成時)、[インシデントの更新時]、または[When alert is created] (アラートの作成時)) を選択します。

条件を定義する

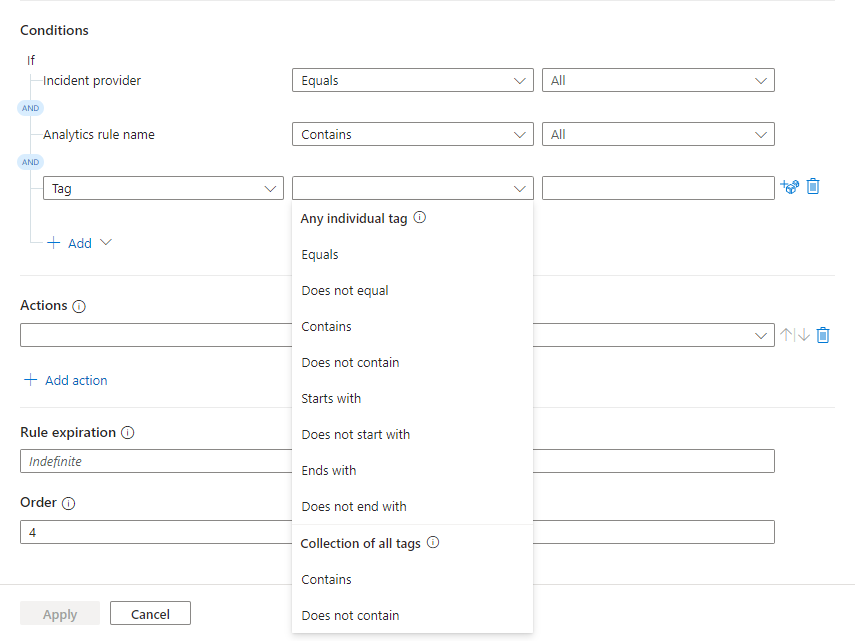

条件領域のオプションを使用して、オートメーション ルールの条件を定義します。 すべての条件で大文字と小文字は区別されません。

アラートの作成時に作成するルールでは、条件の If Analytic ルール名プロパティのみがサポートされます。 ルールを包括的 (含む) にするか排他的 (含まない) にするかを選択し、ドロップダウン リストから分析ルール名を選択します。

分析ルール名の値には分析ルールのみが含まれており、脅威インテリジェンスや異常ルールなど、他の種類のルールは含まれません。

インシデントの作成時または更新時に作成するルールでは、環境に応じてさまざまな条件がサポートされます。 次のオプションは、Microsoft Sentinel を Defender ポータルにオンボードすると開始されます。

ワークスペースが Defender ポータルにオンボードされている場合は、まず、Azure または Defender ポータルで次のいずれかの演算子を選択します。

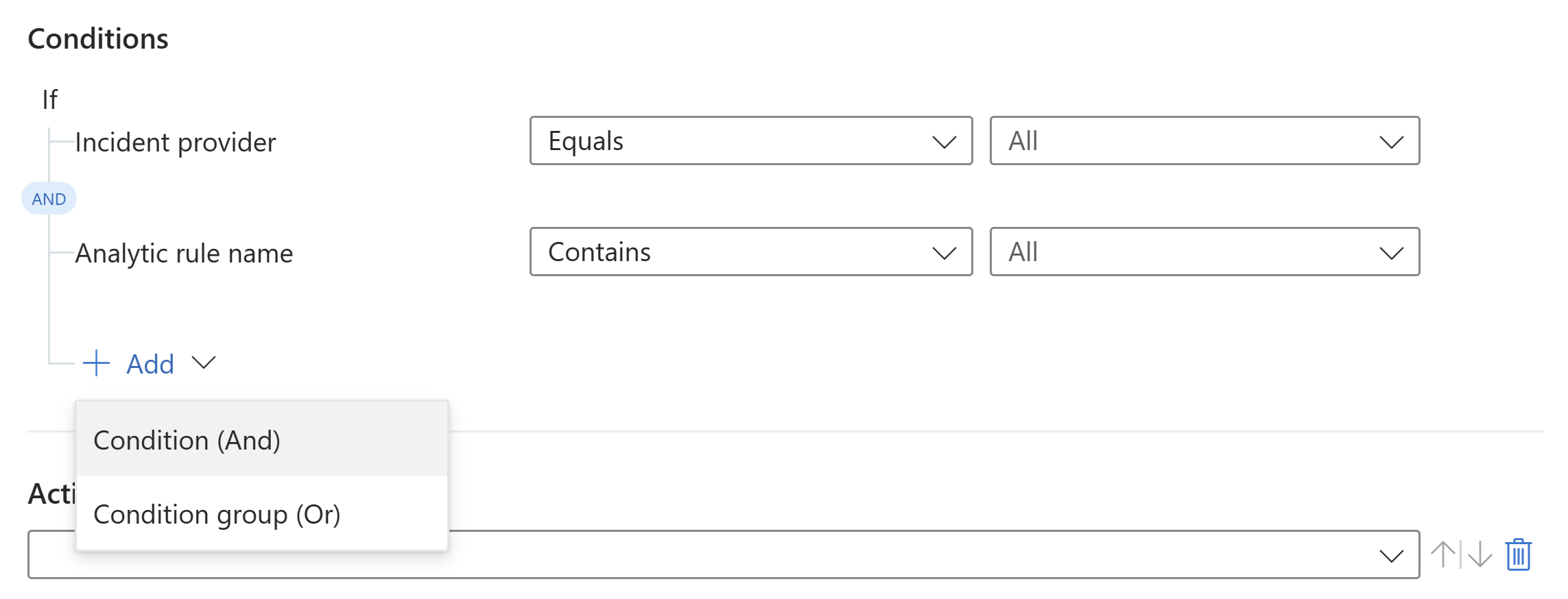

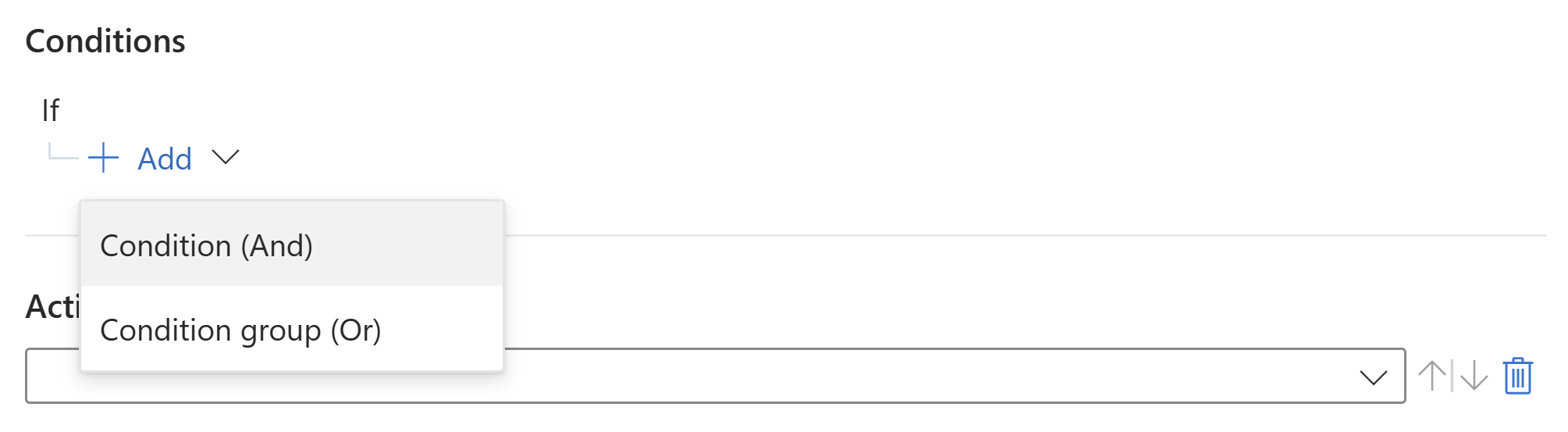

AND: グループとして評価される個々の条件。 ルールは、この種類のすべての条件が満たされた場合に実行されます。

AND 演算子を操作するには、+ Add 展開ツールを選択し、ドロップダウン リストから [条件 (And)] を選択します。 条件のリストには、インシデント プロパティとエンティティ プロパティフィールドが入力されます。

OR (条件グループとも呼ばれます): 各条件のグループは個別に評価されます。 ルールは、1 つ以上の条件グループが true の場合に実行されます。 このような複雑な種類の条件を使う方法については、オートメーション ルールへの高度な条件の追加に関する記事を参照してください。

次に例を示します。

トリガーとして [インシデントが更新されたとき] を選択した場合は、まず条件を定義し、必要に応じて追加の演算子と値を追加します。

条件を定義するには:

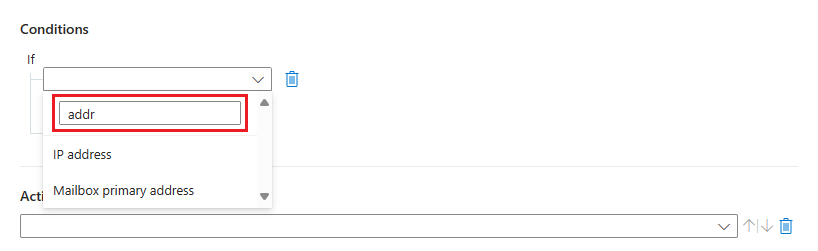

左側の最初のドロップダウン ボックスからプロパティを選択します。 検索ボックスにプロパティ名の任意の部分を入力し始めると、リストを動的にフィルター処理できるため、探しているものをすばやく見つけることができます。

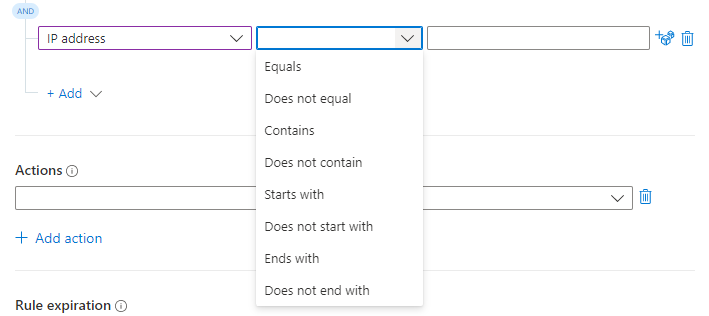

右側の次のドロップダウン ボックスから演算子を選択します。

選択できる演算子の一覧は、選択したトリガーとプロパティによって異なります。 Defender ポータル内で作業する場合は、インシデントの [タイトル] ではなく、[分析ルール名] 条件を使用することをお勧めします。

作成トリガーで使用できる条件

プロパティ 演算子セット - タイトル

- 説明

- 一覧表示されているすべてのエンティティ プロパティ

(「サポートされているエンティティのプロパティ」を参照)- 等しい/等しくない

- 含む/含まない

- で始まる/で始まらない

- で終わる/終わらない- タグ (個別とコレクションを参照) 個別のタグ:

- 等しい/等しくない

- 含む/含まない

- で始まる/で始まらない

- で終わる/終わらない

すべてのタグのコレクション:

- 含む/含まない- 重大度

- 状態の

- カスタム詳細キー- 等しい/等しくない - 方針

- アラートの製品名

- カスタム詳細値

- 分析ルール名- 含む/含まない 更新トリガーで使用できる条件

プロパティ 演算子セット - タイトル

- 説明

- 一覧表示されているすべてのエンティティ プロパティ

(「サポートされているエンティティのプロパティ」を参照)- 等しい/等しくない

- 含む/含まない

- で始まる/で始まらない

- で終わる/終わらない- タグ (個別とコレクションを参照) 個別のタグ:

- 等しい/等しくない

- 含む/含まない

- で始まる/で始まらない

- で終わる/終わらない

すべてのタグのコレクション:

- 含む/含まない- タグ (上記に加えて)

- 警告

- コメント- 追加済み - 重大度

- 状態の- 等しい/等しくない

- 変更済

- 変更前

- 変更後- 所有者 - 変更済。 API でインシデントの所有者が更新される場合は、自動化ルールによって変更が検出されるように、userPrincipalName または ObjectID を含める必要があります。 - 更新者

- カスタム詳細キー- 等しい/等しくない - 方針 - 含む/含まない

- 追加済み- アラートの製品名

- カスタム詳細値

- 分析ルール名- 含む/含まない アラート トリガーで使用できる条件

アラート作成トリガーに基づいてルールによって評価できる唯一の条件は、Microsoft Sentinel 分析ルールがアラートを作成した条件です。

アラート トリガーに基づくオートメーション ルールは、Microsoft Sentinel によって作成されたアラートに対してのみ実行されます。

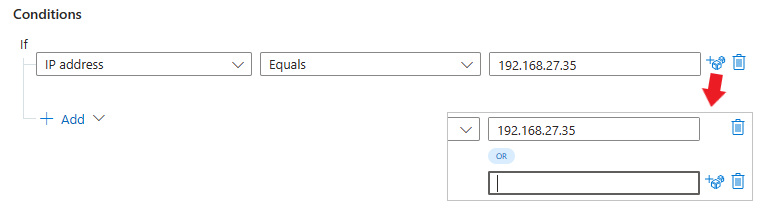

右側のフィールドに値を入力します。 選択したプロパティに応じて、これはテキスト ボックスまたは値の閉じた一覧から選択するドロップダウンのいずれかになります。 テキスト ボックスの右側にあるサイコロ アイコンを選択して、複数の値を追加することもできます。

繰り返しになりますが、フィールドが異なる複雑な Or 条件を設定するには、オートメーション ルールへの高度な条件の追加に関する記事を参照してください。

タグに基づく条件

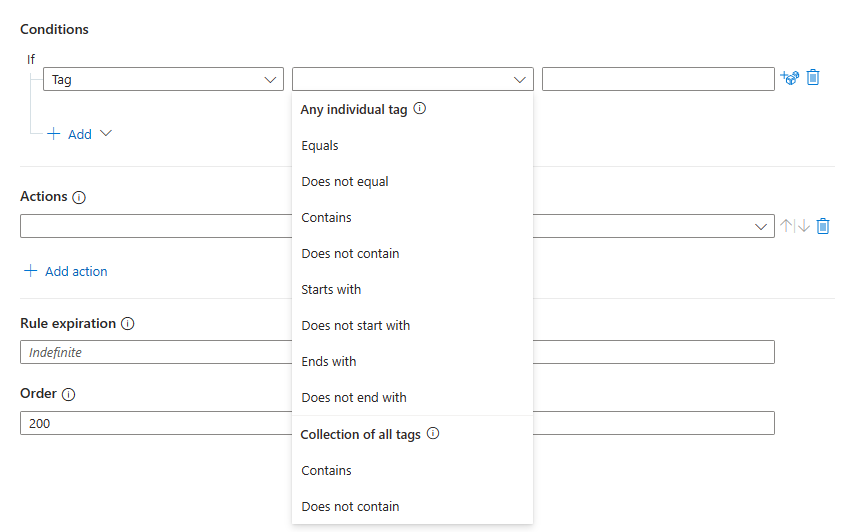

タグに基づいて 2 種類の条件を作成できます。

- 個別のタグ演算子を使用した条件は、コレクション内のすべてのタグに対して指定された値を評価します。 少なくとも 1 つのタグが条件を満たす場合、評価は true となります。

- すべてのタグのコレクションを含む条件演算子は、指定した値をタグのコレクションに対して 1 つの単位として評価します。 コレクション全体が条件を満たす場合にのみ評価が true になります。

インシデントのタグに基づいてこれらの条件のいずれかを追加するには、次の手順を実行します。

前述のように、新しいオートメーション ルールを作成します。

条件または条件グループを追加します。

[プロパティ] ドロップダウン リストから [タグ] を選択します。

[演算子] ドロップダウン リストを選択すると、選択可能な演算子が表示されます。

前に説明したように、演算子を 2 つのカテゴリに分類する方法について説明します。 タグの評価方法に基づいて、演算子を慎重に選択します。

詳細については、「タグ プロパティ: 個別とコレクション」を参照してください。

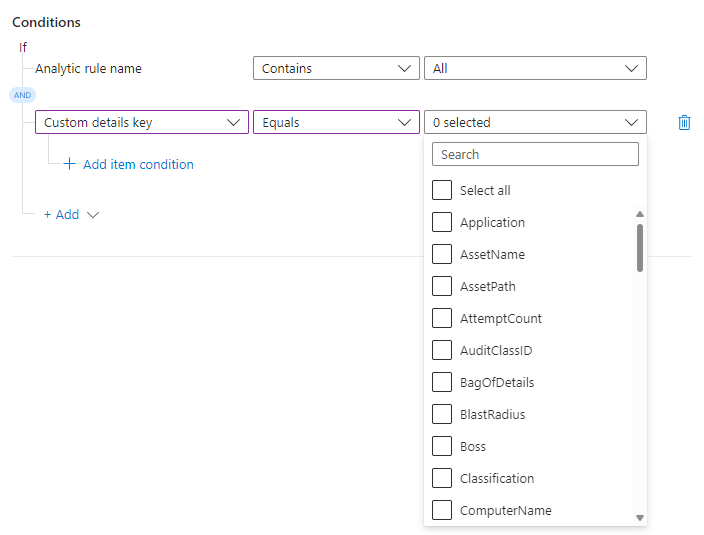

カスタム詳細に基づく条件

自動化ルールの条件として、インシデントに表示されるカスタム詳細の値を設定できます。 カスタム詳細とは、生のイベント ログ レコードのデータ ポイントであり、アラートとそこから生成されるインシデントに現れ、確認できるものであることを思い出してください。 カスタム詳細を使用して、クエリ結果を調べることなく、アラート内の実際の関連コンテンツにアクセスします。

カスタム詳細に基づいて条件を追加するには:

前に説明したように、新しいオートメーション ルールを作成します。

条件または条件グループを追加します。

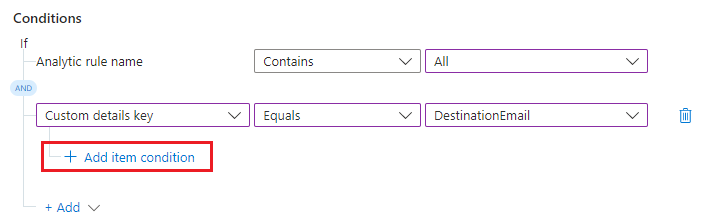

プロパティ ドロップダウン リストから [カスタム詳細のキー] を選びます。 演算子ドロップダウン リストから [等しい] または [等しくない] を選びます。

カスタム詳細条件で、最後のドロップダウン リストの値は、最初の条件に列挙されたすべての分析ルールに表示されているカスタム詳細から取得されます。 条件として使うカスタム詳細を選びます。

この条件に対して評価するフィールドを選択しました。 次に、この条件を true に評価するフィールドに表示される値を指定します。

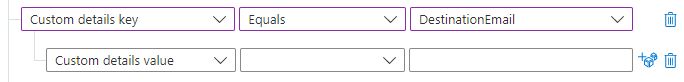

[+ Add item condition] (項目の条件の追加) を選びます。

値の条件行は次のようになります。

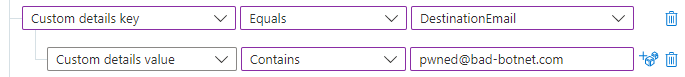

演算子ドロップダウン リストから [含む] または [含まない] を選びます。 右側のテキストボックスに、条件を true と評価する値を入力します。

この例では、インシデントにカスタム詳細の DestinationEmail があり、その詳細の値が pwned@bad-botnet.com である場合、オートメーション ルールで定義されたアクションが実行されます。

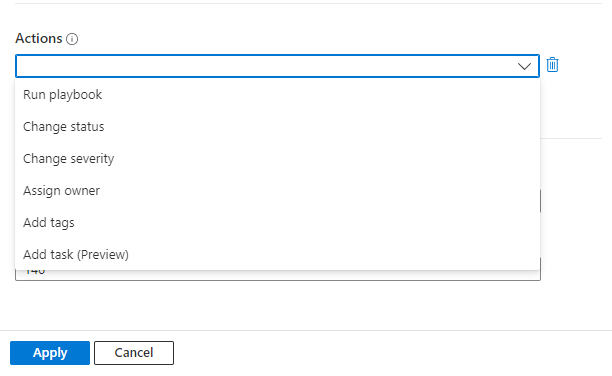

アクションの追加

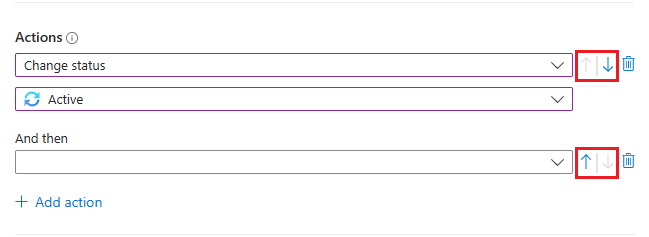

このオートメーション ルールで実行するアクションを選択します。 [Assign owner](所有者の割り当て) 、 [状態の変更] 、 [重大度の変更] 、 [タグの追加] 、 [プレイブックの実行] などのアクションを選択できます。 アクセスは、必要な数だけ追加できます。

注意

アラート トリガーを使用するオートメーション ルールでは、[プレイブックの実行] アクションのみが使用できます。

どのアクションを選択した場合でも、実行する内容に従って、そのアクション用に表示されるフィールドに入力します。

[プレイブックの実行] アクションを追加した場合、ボックスの一覧から使用可能なプレイブックを選択するよう求められます。

インシデント トリガーのいずれかを使用してオートメーション ルールから実行できるのは、インシデント トリガーで開始されるプレイブックのみであるため、一覧には、それらのみが表示されます。 同様に、アラート トリガーを使用するオートメーション ルールでは、アラート トリガーで始まるプレイブックのみが使用できます。

プレイブックを実行するには、明示的なアクセス許可が Microsoft Sentinel に付与されている必要があります。 ドロップダウン リストでプレイブックが利用不可として表示される場合、そのプレイブックのリソース グループにアクセスするためのアクセス許可が Sentinel にはありません。 アクセス許可を割り当てるには、[プレイブックのアクセス許可を管理] リンクを選択します。

表示された [アクセス許可の管理] パネルで、実行したいプレイブックがあるリソース グループのチェック ボックスをオンにして、[適用] を選択します。

自分自身に、Microsoft Sentinel のアクセス許可を付与するリソース グループに対する所有者アクセス許可が必要です。また、実行するプレイブックを含むリソース グループに対して、Microsoft Sentinel オートメーション共同作成者ロールが必要です。

必要なアクションを実行するプレイブックがまだない場合は、新しいプレイブックを作成します。 プレイブックを作成した後、オートメーション ルールの作成プロセスを終了して再起動する必要があります。

アクションを移動する

追加した後でも、ルール内のアクションの順序を変更できます。 各アクションの横にある青い上方向または下方向の矢印を選択して、1 つ上または下に移動します。

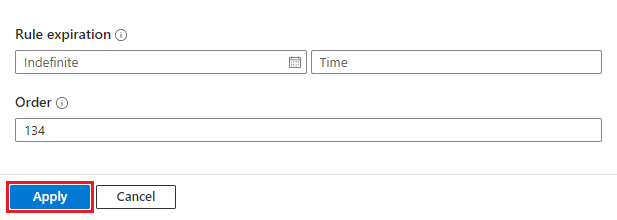

ルールの作成を完了する

オートメーション ルールを期限切れにする場合は、[ルールの有効期限] で、有効期限の日付と必要に応じて時間を設定します。 それ以外の場合は、無期限 のままにします。

[順序] フィールドには、ルールのトリガーの種類に対して次に使用可能な番号が事前に設定されます。 この番号は、(同じトリガーの種類の) オートメーション ルールのシーケンス内でこのルールが実行される場所を決定します。 このルールを既存のルールの前に実行する場合は、この番号を変更できます。

詳細については、「実行順序と優先度に関する注意事項」を参照してください。

適用を選択します。 以上で終わりです。

自動化ルール アクティビティを監査する

特定のインシデントに対して行われた可能性のあるオートメーション ルールを確認します。 Azure portal の [ログ] ページの SecurityIncident テーブル、または Defender ポータルの [高度なハンティング] ページで、インシデント記録の完全な記録を入手できます。 次のクエリを使用して、すべての自動化ルール アクティビティを表示します。

SecurityIncident

| where ModifiedBy contains "Automation"

自動化ルールの実行

オートメーション ルールは、決定した順序に従って順番に実行されます。 各オートメーション ルールは、前のルールの実行が完了した後に実行されます。 オートメーション ルール内では、すべてのアクションが、定義されている順序で順番に実行されます。 詳細については、実行順序と優先度に関する注意事項を参照してください。

オートメーション ルール内のプレイブック アクションは、状況によっては、次の条件に従って扱いが異なる場合があります。

| プレイブックの実行時間 | 自動化ルールが次のアクションに進むタイミング |

|---|---|

| 1 秒未満 | プレイブックが完了した直後 |

| 2 分未満 | プレイブックの実行開始から最長 2 分後。 ただし、プレイブックが完了してから 10 秒以内 |

| 2 分以上 | プレイブックの実行開始から 2 分後。 それが完了したかどうかは無関係 |

次のステップ

このドキュメントでは、Microsoft Sentinel のインシデントとアラートに対する対応の自動化をオートメーション ルールを使用して一元管理する方法について説明しました。

-

OR演算子をオートメーション ルールに使って高度な条件を追加する方法については、Microsoft Sentinel のオートメーション ルールに高度な条件を追加する方法に関する記事を参照してください。 - オートメーション ルールの詳細については、オートメーション ルールにより Microsoft Sentinel でのインシデント処理を自動化する方法に関する記事を参照してください

- 高度な自動化オプションの詳細については、「Microsoft Sentinel のプレイブックを使用して脅威への対応を自動化する」を参照してください。

- 自動化ルールを使用してインシデントにタスクを追加する方法については、「自動化ルールを使用して Microsoft Sentinel でインシデント タスクを作成する」を参照してください。

- オートメーション ルールによって呼び出されるアラート トリガー プレイブックを移行するには、「Microsoft Sentinel のアラートトリガー プレイブックをオートメーション ルールに移行する」を参照してください

- オートメーション ルールとプレイブックを実装する方法については、プレイブックを使用して Microsoft Sentinel で脅威への対応を自動化する方法のチュートリアルに関するページをご覧ください。

![[オートメーション] ページで新しいオートメーション ルールを作成するスクリーンショット。](media/create-manage-use-automation-rules/add-rule-automation-defender.png)

![[オートメーション] ページで新しいオートメーション ルールを作成するスクリーンショット。](media/create-manage-use-automation-rules/add-rule-automation.png)