Microsoft Sentinel でほぼリアルタイム (NRT) の検出分析ルールを使用する

Microsoft Sentinel のほぼリアルタイム分析ルールでは、面倒な設定なし、かつ最新の方法で脅威を検出できます。 この型のルールは、わずか1分サイクル間隔でクエリを実行することにより、応答性が高くなるように設計されています。

当分の間、これらのテンプレートの適用は制限されますが、テクノロジは急速に進化し、成長しています。

重要

Microsoft Sentinel が、Microsoft Defender ポータルの Microsoft 統合セキュリティ オペレーション プラットフォーム内で一般提供されるようになりました。 詳細については、Microsoft Defender ポータルの Microsoft Sentinel に関する記事を参照してください。

ほぼリアルタイム (NRT) の規則を表示する

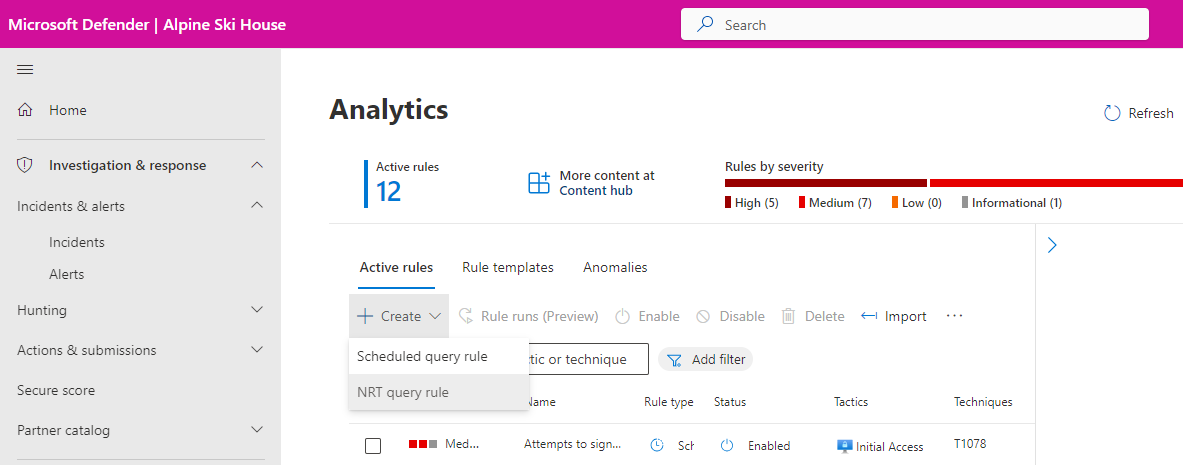

Microsoft Sentinel のナビゲーション メニューの [構成] セクションで、[分析] を選択します。

[分析] 画面で [アクティブなルール] タブを選択し、NRT テンプレートのリストをフィルター処理します。

[フィルターの追加] を選択し、フィルターのリストから [ルールの種類] 選択します。

結果のリストから NRT 選択します。 適用を選択します。

NRT 規則を作成する

NRT ルールは、定期的なスケジュールされたクエリ分析ルールを作成 するのと同じ方法で作成します:

分析ルール ウィザードの指示 に従います。

NRT ルールの構成は、ほとんどの点で、スケジュールされた分析ルールの構成と同じです。

クエリ ロジックで複数のテーブルとウォッチリストを参照できます。

すべてのアラート エンリッチメントメソッド (エンティティ マッピング、カスタムの詳細、およびアラートの詳細)を使用できます。

アラートをインシデントにグループ化する方法と、特定の結果が生成された場合にクエリを抑制する方法を選択できます。

アラートとインシデントの両方に対する応答を自動化できます。

ただし 、NRT ルールの性質と制限により、スケジュールされた分析ルールの次の機能は ウィザードでは使用 できません:

- クエリのスケジュール 設定は構成できません。クエリは、1 分のルックバック期間で 1 分に 1 回実行する自動的にスケジュール設定されます。

- アラートは 常に生成されるので、アラートのしきい値は関係ありません。

- イベントのグループ化構成が、限定的に使用できるようになりました。 最大 30 個のイベントについて、NRT ルールで各イベントに対してアラートを生成するように選択できます。 このオプションを選ぶと、ルールによって 30 を超えるイベントが発生すると、最初の 29 個のイベントに対して単一イベント アラートが生成され、30 個目のアラートで結果セット内のすべてのイベントが要約されます。

さらに、クエリ自体には次の要件があります:

ワークスペース間でクエリを実行できません。

アラートのサイズ制限により、クエリではステートメントを使用して、テーブルから必要なフィールドのみを含

projectめる必要があります。 そうしないと、表示する情報が切り捨てられる可能性があります。

次の手順

このドキュメントでは、Microsoft Sentinel でほぼリアルタイム (NRT) の分析ルールを作成する方法について説明しました。

- Microsoft Sentinel のほぼリアルタイム (NRT) の分析ルールの詳細をご覧ください。

- その他の分析ルールの種類を確認します。