Splunk SOAR オートメーションを Microsoft Sentinel に移行する

Microsoft Sentinel は、自動化ルールとプレイブックを備えたセキュリティ オーケストレーション、オートメーション、および応答 (SOAR) 機能を提供します。 自動化ルールによってインシデントの処理と対応が自動化され、プレイブックによって脅威に対応して修復するための所定の一連のアクションが実行されます。 この記事では、SOAR のユース ケースを特定する方法と、Splunk SOAR オートメーションを Microsoft Sentinel に移行する方法について説明します。

自動化ルールを使用すると、インシデント オーケストレーション プロセスの複雑なワークフローが簡略化され、インシデント処理の自動化を一元的に管理できます。

自動化ルールを使用すると、次のことができます:

- プレイブックを必ずしも使用せずに簡単な自動化タスクを実行します。 たとえば、割り当て、インシデントのタグ付け、状態の変更、インシデントの終了を行うことができます。

- 一度に複数の分析ルールの応答を自動化します。

- 実行されるアクションの順序を制御します。

- より複雑な自動化タスクが必要な場合は、プレイブックを実行します。

SOAR のユース ケースを特定する

Splunk から SOAR ユース ケースを移行する際に考慮する必要がある点を次に示します。

- ユース ケースの品質。 自動化に適したユース ケースを選択します。 ユース ケースは、最小限のバリエーションと低い誤検知率で明確に定義されたプロシージャに基づく必要があります。 自動化は効率的なユース ケースで動作するはずです。

- 手動で介入。 自動応答は広範囲の効果を持つ可能性があり、影響の大きい自動化には、影響の大きいアクションを実行する前に確認するための人間の入力が必要です。

- バイナリ条件。 応答の成功を増やすには、自動化されたワークフロー内の決定ポイントを可能な限り制限し、バイナリ条件を使用する必要があります。 バイナリ条件は、人間の介入の必要性を減らし、結果の予測可能性を高めます。

- 正確なアラートまたはデータ。 応答アクションは、アラートなどのシグナルの正確性に依存します。 アラートとエンリッチメント ソースは信頼できる必要があります。 ウォッチリストや信頼性の高い脅威インテリジェンスなどの Microsoft Sentinel リソースは、信頼性を高めることができます。

- アナリスト ロール。 自動化は可能な限り優れているものの、アナリストにとってより複雑なタスクを予約し、検証を必要とするワークフローに入力する機会を提供します。 つまり、応答の自動化では、アナリストの機能を拡張する必要があります。

SOAR ワークフローに移行する

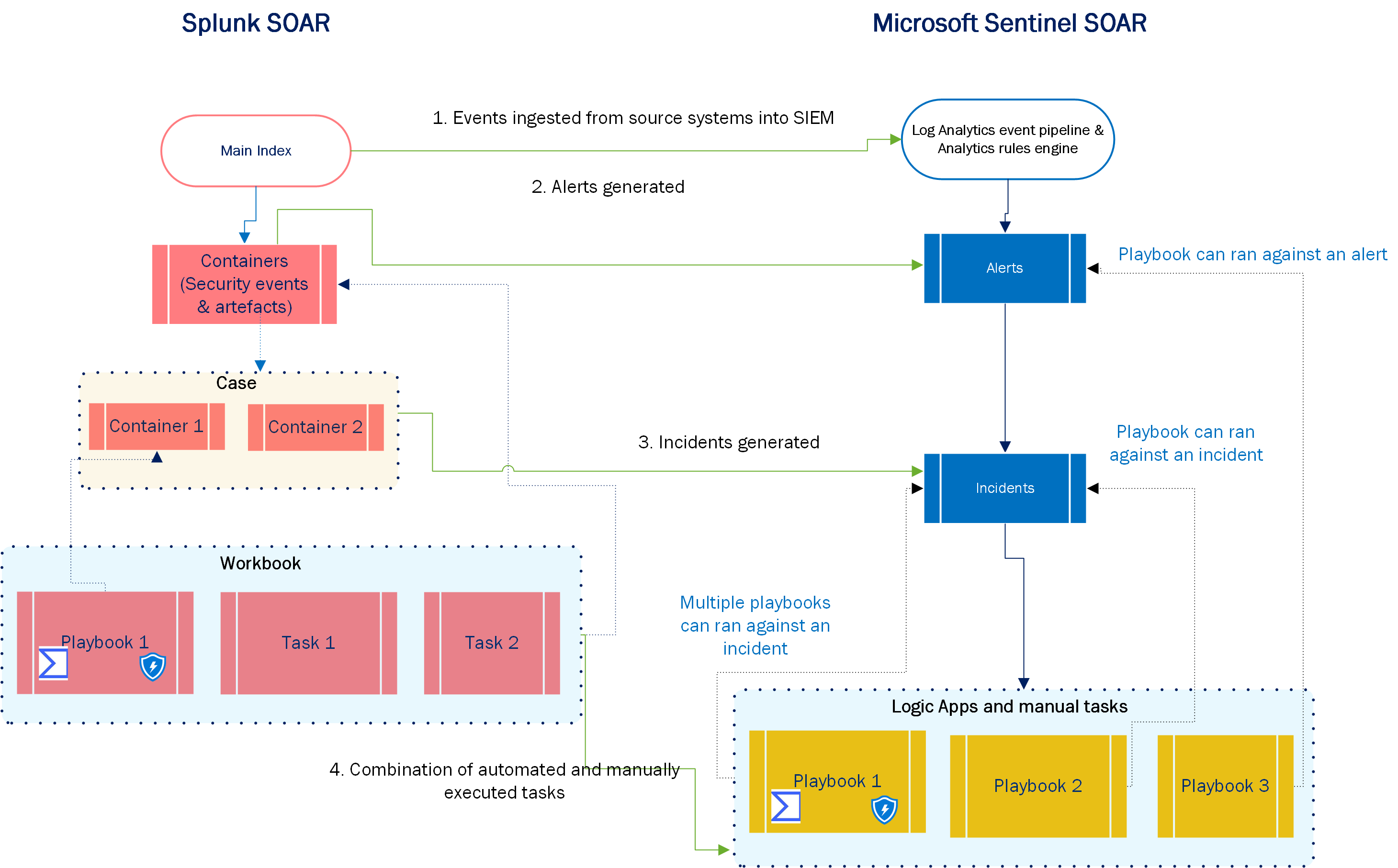

このセクションでは、主要な Splunk SOAR の概念が Microsoft Sentinel コンポーネントにどのように変換されるかを示し、SOAR ワークフローの各ステップまたはコンポーネントを移行する方法に関する一般的なガイドラインを示します。

| ステップ (図) | Splunk | Microsoft Sentinel |

|---|---|---|

| 1 | メイン インデックスにイベントを取り込みます。 | Log Analytics ワークスペースにイベントを取り込みます。 |

| 2 | コンテナーを作成します。 | カスタム詳細機能を使用してインシデントにタグを付けます。 |

| 3 | ケースを作成します。 | Microsoft Sentinel を使用すると、共有エンティティや重大度など、ユーザー定義の条件に従ってインシデントを自動的にグループ化できます。 次に、これらのアラートによってインシデントが生成されます。 |

| 4 | プレイブックを作成します。 | Azure Logic Apps は、複数のコネクタを使用して、Microsoft Sentinel、Azure、サード パーティ、ハイブリッド クラウド環境全体のアクティビティを調整します。 |

| 4 | ブックを作成します。 | Microsoft Sentinel では、プレイブックは単独で実行されるか、順序付けされた自動化ルールの一部として実行されます。 あらかじめ定義された Security Operations Center (SOC) 手順に従って、アラートまたはインシデントに対してプレイブックを手動で実行することもできます。 |

SOAR コンポーネントをマップ

主要な Splunk SOAR コンポーネントにマップされる Microsoft Sentinel または Azure Logic Apps の機能を確認します。

| Splunk | Microsoft Sentinel/Azure Logic Apps |

|---|---|

| プレイブック エディター | ロジック アプリ デザイナー |

| トリガー | トリガー |

| • コネクタ • アプリ • オートメーション ブローカー |

• コネクタ • Hybrid Runbook Worker |

| アクション ブロック | 操作 |

| 接続ブローカー | Hybrid Runbook Worker |

| コミュニティ | • [オートメーション]>[テンプレート] タブ • コンテンツ ハブ カタログ • GitHub |

| 決定 | 条件付きコントロール |

| コード | Azure 関数コネクタ |

| Prompt | 承認の電子メールを送信します |

| フォーマット | データ操作 |

| 入力プレイブック | 以前に実行したステップまたは明示的に宣言された変数の結果から変数入力を取得する |

| ユーティリティ ブロック API ユーティリティを使用してパラメーターを設定する | API を使用してインシデントを管理する |

Microsoft Sentinel でプレイブックとオートメーション ルールを運用化する

Microsoft Sentinel で使用するプレイブックのほとんどは、[Automation > Templates タブ]、コンテンツ ハブ カタログ、または GitHub で使用できます。 ただし、場合によっては、プレイブックを最初から作成するか、既存のテンプレートから作成する必要がある場合があります。

通常は、Azure Logic App Designer フィーチャーを使用してカスタム ロジック アプリをビルドします。 ロジック アプリ コードは Azure Resource Manager (ARM) テンプレートに基づいており、複数の環境でAzure Logic Appsの開発、デプロイ、移植性を支援します。 カスタム プレイブックを移植可能な ARM テンプレートに変換するには、 ARM テンプレート ジェネレーターを使用できます。

これらのリソースは、最初から、または既存のテンプレートから独自のプレイブックをビルドする必要があるケースに使用します。

- Microsoft Sentinel でインシデント処理を自動化する

- Microsoft Sentinel のプレイブックを使用して脅威への対応を自動化する

- チュートリアル: Microsoft Sentinel でオートメーション ルールとプレイブックを使用する

- インシデント対応、オーケストレーション、自動化に Microsoft Sentinel を使用する方法

- Microsoft Sentinel でのインシデント対応を強化するためのアダプティブ カード

SOARの移行後のベスト プラクティス

SOAR の移行後に考慮する必要があるベスト プラクティスを次に示します:

- プレイブックを移行したら、プレイブックを広範囲にテストして、移行されたアクションが期待どおりに動作することを確認します。

- automations を定期的に確認して、SOAR をさらに簡素化または強化する方法を確認します。 Microsoft Sentinel は、現在の応答実装の有効性をさらに簡素化または向上させるために役立つ新しいコネクタとアクションを常に追加します。

- プレイブックの稼働状況の監視ブックを使用して、プレイブックのパフォーマンスを監視します。

- マネージド ID とサービス プリンシパルの使用: Logic Apps 内のさまざまな Azure サービスに対して認証を行い、Azure Key Vault にシークレットを保存し、フロー実行の出力を隠します。 また、これらのサービス プリンシパルのアクティビティを監視することをお勧めします。

次のステップ

この記事では、Splunk から Microsoft Sentinel に SOAR オートメーションをマップする方法について説明しました。