適用対象: ✔️ SMB Azure ファイル共有

この記事では、オンプレミスまたは Azure で ID ベースの認証を使用して、サーバー メッセージ ブロック (SMB) プロトコル経由で Azure ファイル共有への ID ベースのアクセスを有効にする方法について説明します。 Windows ファイル サーバーと同様に、ファイル共有、ディレクトリ、またはファイルのレベルで ID にアクセス許可を付与できます。 ストレージ アカウントで ID ベースの認証を有効にしても、追加のサービス料金は発生しません。

WINDOWS、 Linux、および MacOS クライアントでは、SMB 経由で ID ベースの認証がサポートされます。 ただし、現在、ネットワーク ファイル システム (NFS) 共有ではサポートされていません。

重要

セキュリティ上の理由から、ファイル共有へのアクセスには、ストレージ アカウント キーを使うより、ID ベースの認証を使うことをお勧めします。 ストレージ アカウント キーを共有しないでください。

しくみ

Azure ファイル共有では、ID ソースでの認証に Kerberos プロトコルが使われます。 クライアントで実行されているユーザーまたはアプリケーションに関連付けられている ID が、Azure ファイル共有内のデータにアクセスしようとすると、要求は ID ソースに送信されて、ID の認証が行われます。 認証が成功した場合、ID ソースは Kerberos チケットを返します。 その後、クライアントは Kerberos トークンを含む要求を送信し、Azure Files はそのトークンを使って要求を認可します。 Azure Files サービスは Kerberos チケットのみを受け取り、ユーザーのアクセス資格情報は受け取りません。

一般的なユース ケース

SMB Azure ファイル共有での ID ベースの認証は、さまざまなシナリオで役に立ちます。

オンプレミスのファイル サーバーの置換

オンプレミスの分散したファイル サーバーの置き換えは、IT の最新化の過程で組織が直面する課題です。 Azure Files で ID ベースの認証を使うと、シームレスな移行エクスペリエンスが提供され、エンド ユーザーは同じ資格情報でデータに引き続きアクセスできます。

Azure へのアプリケーションのリフト アンド シフト

アプリケーションをクラウドにリフト アンド シフトするとき、ユーザーはおそらく、ファイル共有アクセスに同じ認証モデルが維持されることを望みます。 ID ベースの認証を使うと、ディレクトリ サービスを変更する必要がなくなり、クラウドを迅速に導入できます。

バックアップとディザスター リカバリー (DR)

主要なファイル ストレージをオンプレミスで保持している場合、Azure Files はビジネス継続性を向上させるためのバックアップや DR 用として理想的なソリューションです。 Azure ファイル共有を使うと、Windows の随意アクセス制御リスト (DACL) を維持しながら、ファイル サーバーをバックアップできます。 DR シナリオでは、フェールオーバー時の適切なアクセス制御の適用をサポートする認証オプションを構成できます。

ストレージ アカウントの ID ソースを選択する

ストレージ アカウントで ID ベースの認証を有効にする前に、使う ID ソースを把握しておく必要があります。 ほとんどの企業や組織には何らかの種類のドメイン環境が構成されているため、既に存在している可能性があります。 確認するには、Active Directory (AD) または IT の管理者に問い合わせてください。 ID ソースがまだない場合は、ID ベースの認証を有効にする前に構成する必要があります。

サポートされる認証シナリオ

オンプレミス の Active Directory Domain Services (AD DS)、 Microsoft Entra Domain Services、 または Microsoft Entra Kerberos の 3 つの ID ソースのいずれかを使用して、SMB 経由の ID ベースの認証を有効にすることができます。 ファイル アクセスの認証に使用できる ID ソースはストレージ アカウントごとに 1 つだけであり、それがアカウント内のすべてのファイル共有に適用されます。

オンプレミス AD DS: ストレージ アカウントはオンプレミスの AD DS に参加しており、AD DS の ID は、ドメインに参加しているクライアントまたはドメイン コントローラーへの接続が中断されないクライアントから SMB Azure ファイル共有に安全にアクセスできます。 オンプレミスの AD DS 環境は、オンプレミスの Microsoft Entra Connect アプリケーションまたは Microsoft Entra Connect クラウド同期 (Microsoft Entra 管理センターからインストールできる軽量エージェント) のいずれかを使って、Microsoft Entra ID に同期する必要があります。 すべての前提条件の一覧をご覧ください。

Microsoft Entra Kerberos: Microsoft Entra ID を使用して ハイブリッド ID またはクラウド専用 ID (プレビュー) を認証し、エンド ユーザーが Azure ファイル共有にアクセスできるようにします。 ハイブリッド ID を認証する場合は、既存の AD DS デプロイが必要です。この展開は Microsoft Entra テナントと同期されます。 前提条件を参照してください。

Microsoft Entra Domain Services: Microsoft Entra Domain Services に参加しているクラウド ベースの VM は、Microsoft Entra の資格情報を使って Azure ファイル共有にアクセスできます。 このソリューションの Microsoft Entra ID では、お客様の Microsoft Entra テナントの子である従来の Windows Server AD ドメインが実行されます。 前提条件を参照してください。

次のガイドラインを使って、選ぶ ID ソースを決めてください。

組織に既にオンプレミスの AD があり、ID をクラウドに移動する準備ができていない場合で、クライアント、VM、アプリケーションがドメインに参加しているか、それらのドメイン コントローラーに制限なしでネットワーク接続できる場合は、AD DS を選びます。

一部またはすべてのクライアントが AD DS に制限なしでネットワーク接続できない場合、または Microsoft Entra 参加済み VM 用の Azure ファイル共有に FSLogix プロファイルを格納している場合は、Microsoft Entra Kerberos を選びます。

既存のオンプレミス AD があり、アプリケーションをクラウドに移行する予定で、ID をオンプレミスとクラウド (ハイブリッド) の両方に存在させる場合は、Microsoft Entra Kerberos を選択します。

ドメイン コントローラーを使用せずにクラウド専用 ID を認証する場合は、Microsoft Entra Kerberos を選択します。 現在、この機能はパブリック プレビュー段階にあります。

Microsoft Entra Domain Services を既に使用している場合は、ID ソースとして Microsoft Entra Domain Services を選択します。

ID ソースを有効にする

ID ソースを選んだら、ストレージ アカウントでそれを有効にする必要があります。

AD DS

AD DS 認証の場合は、Azure VM またはオンプレミスで AD ドメイン コントローラーをホストできます。 いずれの場合も、クライアントはドメイン コントローラーへのネットワーク接続を妨げないようにする必要があります。そのため、クライアントはドメイン サービスの企業ネットワークまたは仮想ネットワーク (VNET) 内に存在する必要があります。 ユーザーが共有にアクセスするたびに明示的な資格情報を指定する必要がないように、クライアント コンピューターまたは VM をドメイン参加することをお勧めします。

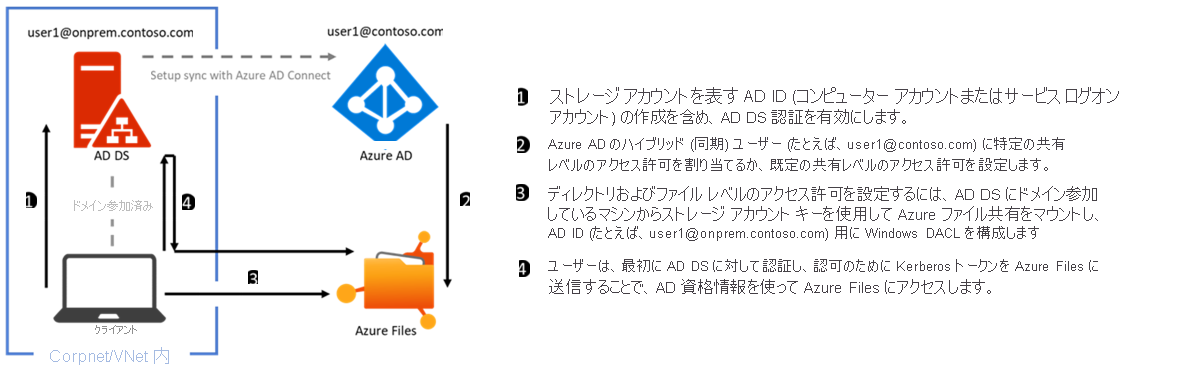

次の図は、SMB 経由の Azure ファイル共有に対するオンプレミス AD DS 認証を示しています。 オンプレミスの AD DS は、Microsoft Entra Connect 同期または Microsoft Entra Connect クラウド同期を使用して Microsoft Entra ID に同期する必要があります。Azure ファイル共有アクセスのために認証および認可できるのは、オンプレミスの AD DS と Microsoft Entra ID の両方に存在するハイブリッド ユーザー ID だけです。 これは、共有レベルのアクセス許可が Microsoft Entra ID で表される ID に対して構成されるのに対して、ディレクトリまたはファイル レベル アクセス許可は AD DS 内の ID で適用されるためです。 同じハイブリッド ユーザーに対してアクセス許可を正しく構成するようにしてください。

AD DS 認証を有効にする方法については、最初に「概要: SMB を使用した Azure ファイル共有へのオンプレミスの Active Directory Domain Services 認証」を読んだ後、「Azure ファイル共有に対して Active Directory Domain Services 認証を有効にする」をご覧ください。

Microsoft Entra Kerberos

ハイブリッド ID またはクラウド専用 ID (プレビュー) を認証するために Microsoft Entra ID を有効にして構成すると、Microsoft Entra ユーザーは Kerberos 認証を使用して Azure ファイル共有にアクセスできます。 この構成では、Microsoft Entra ID を使って、業界標準の SMB プロトコルでファイル共有にアクセスするための Kerberos チケットを発行します。 つまり、エンド ユーザーは、ドメイン コントローラーへのネットワーク接続を必要とせずに Azure ファイル共有にアクセスできます。

重要

Microsoft Entra Kerberos を使用してハイブリッド ID を認証する場合は、従来の AD DS デプロイが必要です。 Microsoft Entra Connect Sync または Microsoft Entra Connect クラウド同期を使用して、Microsoft Entra ID に同期する必要があります。クライアントは、Microsoft Entra 参加済みまたは Microsoft Entra ハイブリッド参加済みである必要があります。

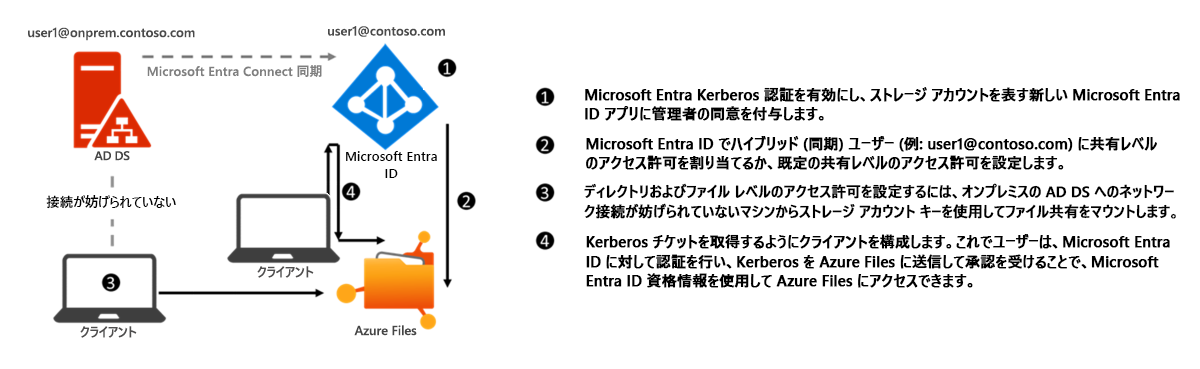

次の図は、SMB 経由のハイブリッド (つまり、クラウド専用ではない) ID に対する Microsoft Entra Kerberos 認証のワークフローを表しています。

Microsoft Entra Kerberos 認証を有効にするには、「 Azure Files で Microsoft Entra Kerberos 認証を有効にする」を参照してください。

また、この機能を使用して、Microsoft Entra 参加済み VM のための Azure ファイル共有に FSLogix プロファイルを格納することもできます。 詳細については、Azure Files と Microsoft Entra ID を使用したプロファイル コンテナーの作成に関するページを参照してください。

Microsoft Entra Domain Services

Microsoft Entra Domain Services 認証の場合は、Microsoft Entra Domain Services を有効にし、ファイル データのアクセスに使う予定の VM をドメイン参加させる必要があります。 ドメイン参加済みの VM は、Microsoft Entra Domain Services でホストされているドメインと同じ VNET に存在する必要があります。

次の図は、SMB を経由した Azure ファイル共有に対する Microsoft Entra Domain Services 認証のワークフローを表しています。 これはオンプレミスの AD DS 認証と同様のパターンに従いますが、大きな違いが 2 つあります。

ストレージ アカウントを表すために Microsoft Entra Domain Services に ID を作成する必要はありません。 これは、バックグラウンドで有効化プロセスによって実行されます。

Microsoft Entra ID に存在するすべてのユーザーを認証および認可できます。 ユーザーは、クラウドのみでもハイブリッドでもかまいません。 Microsoft Entra ID から Microsoft Entra Domain Services への同期は、ユーザーの構成を必要とすることなく、プラットフォームによって管理されます。 ただし、クライアントが Microsoft Entra Domain Services ホステッド ドメイン参加済みである必要があります。 このデバイスを Microsoft Entra に参加させたり、登録したりすることはできません。 Microsoft Entra Domain Services では、Azure 以外のクライアント (つまり、ユーザーのノート PC、ワークステーション、他のクラウド内の VM など) の Microsoft Entra Domain Services ホステッド ドメインへのドメイン参加はサポートされていません。 ただし、ドメインに参加していないクライアントからファイル共有をマウントすることは可能で、それには DOMAINNAME\username などの明示的な資格情報を指定するか、完全修飾ドメイン名 (username@FQDN) を使用します。

Microsoft Entra Domain Services 認証を有効にする方法については、「Azure Files に対する Microsoft Entra Domain Services 認証を有効にする」をご覧ください。