[整合性の監視の概要] が開きます

トラステッド起動が仮想マシンに対する悪意のあるルートキット攻撃を防ぐのに役立つよう、Microsoft Azure Attestation (MAA) エンドポイントを介したゲスト構成証明を使用して、ブート シーケンスの整合性を監視します。 この構成証明は、プラットフォームの状態の妥当性を示すために重要です。 Azure Trusted Virtual Machines でセキュア ブートと vTPM が有効になっており、構成証明 拡張機能がインストールされている場合、Microsoft Defender for Cloud は VM の状態とブート整合性が正しく設定されていることを確認します。 MDC 統合の詳細については、「トラステッド起動の Microsoft Defender for Cloud との統合」を参照してください。

重要

ブート整合性の監視 - ゲスト構成証明拡張機能で拡張機能の自動アップグレードが使用可能になりました。 詳細については、「拡張機能の自動アップグレード」を参照してください。

前提条件

アクティブな Azure サブスクリプションとトラステッド起動 仮想マシン

整合性の監視を有効にする

Azure Portal にサインインします。

リソース (仮想マシン) を選択します。

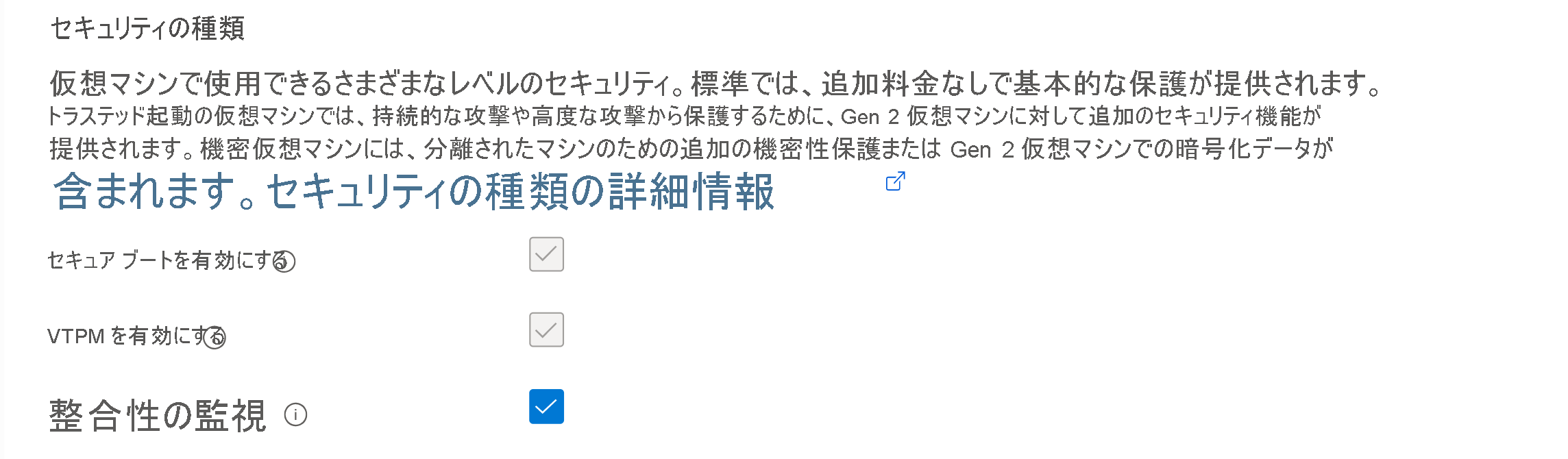

[設定] で [構成] を選択します。 セキュリティの種類のパネルで、[整合性の監視] を選択します。

変更を保存します。

次に、仮想マシンの概要ページで、整合性の監視のセキュリティの種類が有効になっている必要があります。

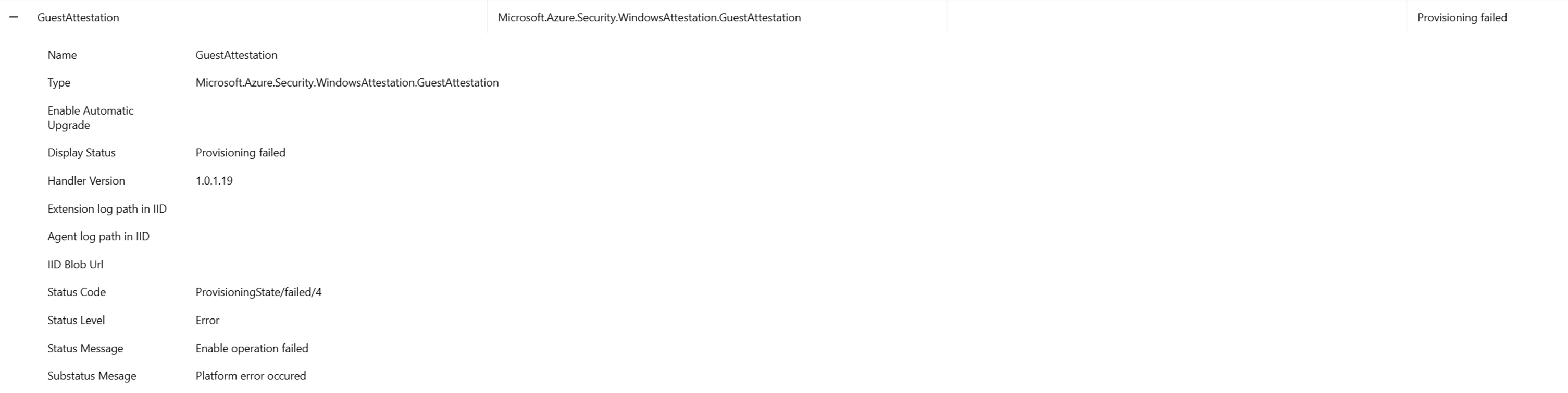

これにより、ゲスト構成証明 拡張機能がインストールされます。これは、[拡張機能とアプリケーション] タブ内の設定で参照できます。

ゲスト構成証明 拡張機能のインストールに関するトラブルシューティング ガイド

現象

Microsoft Azure Attestation 拡張機能は、お客様がネットワーク セキュリティ グループまたはプロキシを設定している場合、正しく機能しません。 (Microsoft.Azure.Security.WindowsAttestation.GuestAttestation プロビジョニングに失敗しました。) に類似したエラー

ソリューション

Azure では、ネットワーク セキュリティ グループ (NSG) を使用して、Azure リソース間のネットワーク トラフィックをフィルター処理します。 NSG には、数種類の Azure リソースからの送受信ネットワーク トラフィックを許可または拒否するセキュリティ規則が含まれます。 Microsoft Azure Attestation エンドポイントの場合は、ゲスト構成証明 拡張機能と通信できる必要があります。 このエンドポイントがないと、トラステッド起動は、Microsoft Defender for Cloud が仮想マシンのブート シーケンスの整合性を監視することを可能とするゲスト構成証明にアクセスできません。

サービス タグを使用して、ネットワーク セキュリティ グループの Microsoft Azure Attestation トラフィックのブロックを解除します。

- 送信トラフィックを許可したい仮想マシンに移動します。

- 左側のサイドバーの [ネットワーク] で、[ネットワーク設定] タブを選択します。

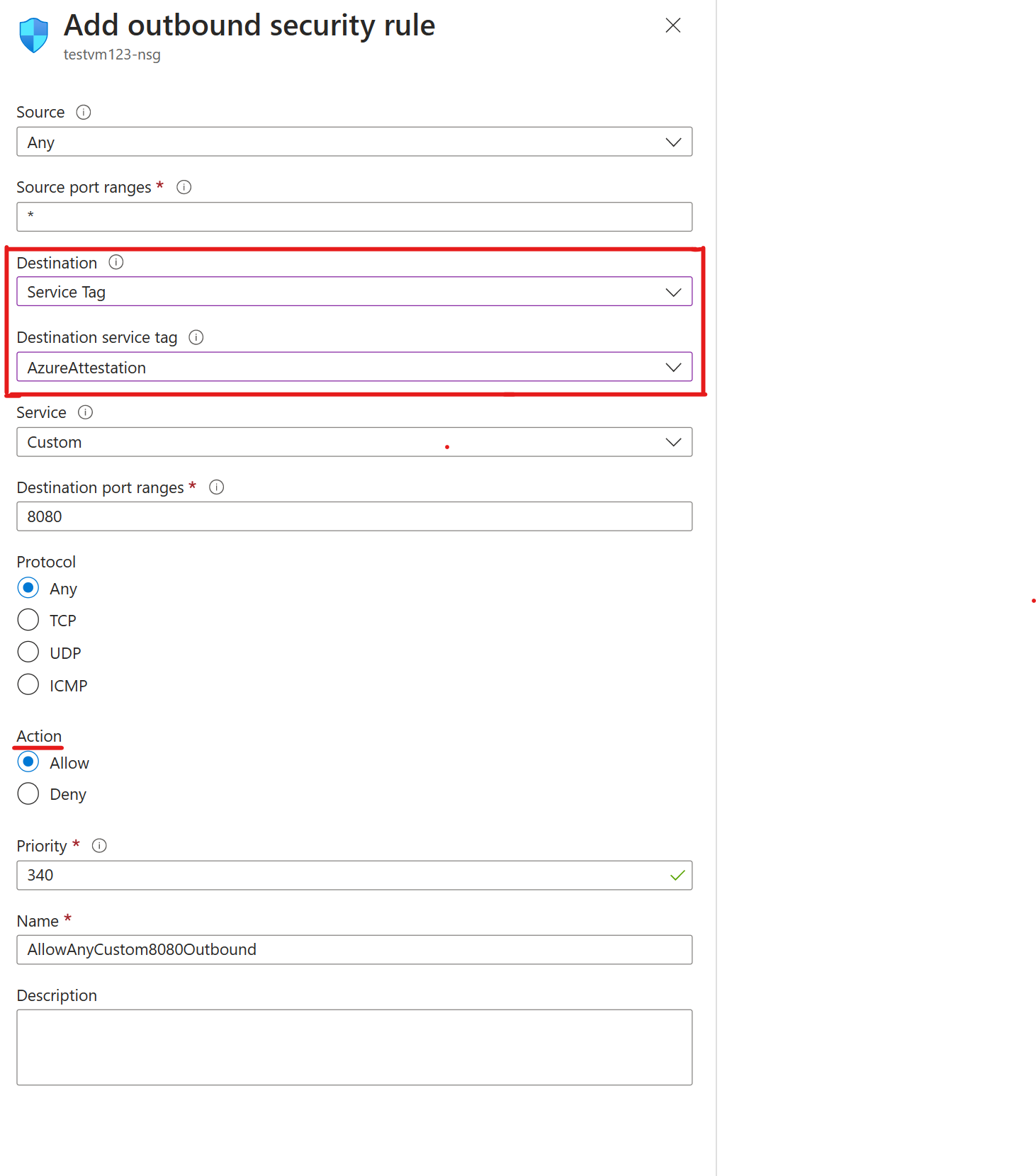

- 次に、[ポート規則の作成] を選択し、[送信ポート規則の追加] を選択します。

![[送信ポート規則の追加] の選択のスクリーンショット。](media/trusted-launch/tvm-portrule.png)

- Microsoft Azure Attestation を許可するには、宛先をサービス タグにします。 これにより、IP アドレスの範囲を更新し、Microsoft Azure Attestation の許可規則を自動的に設定できます。 宛先 サービス タグは AzureAttestation で、アクションは許可に設定されています。

ファイアウォールにより、複数のトラステッド起動の仮想マシンを含む仮想ネットワークが保護されます。 アプリケーション ルール コレクションを使用して、Firewall で Microsoft Azure Attestation トラフィックのブロックを解除するには、次の操作を行います。

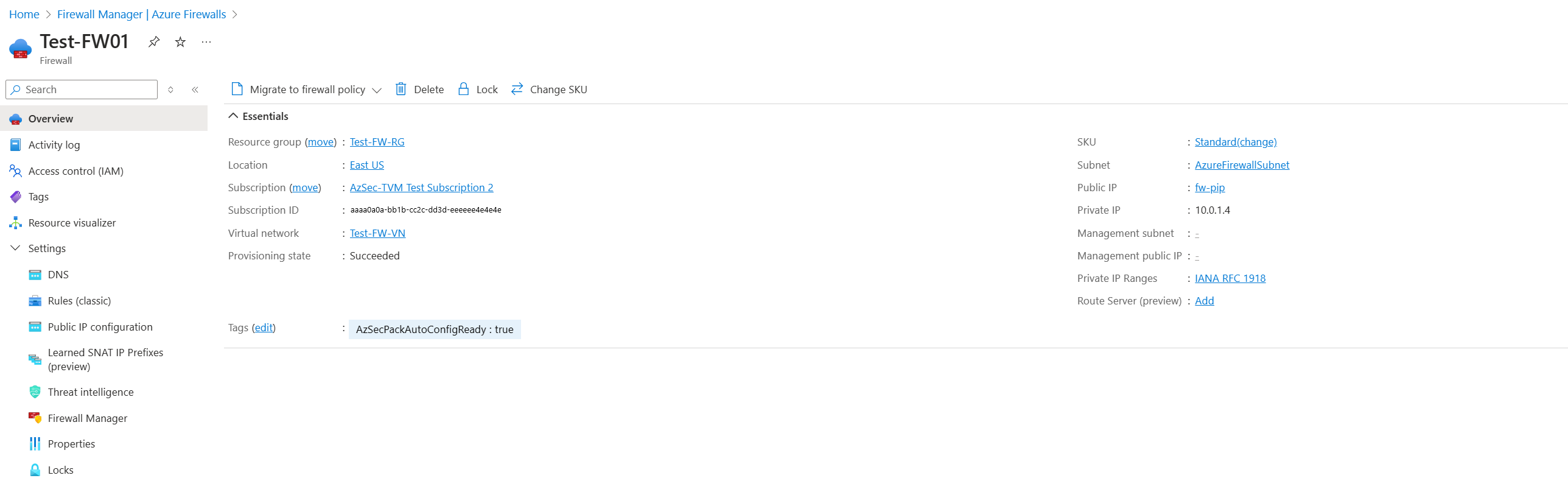

- トラステッド起動仮想マシンのリソースからトラフィックがブロックされている Azure Firewall に移動します。

- 設定で、[規則 (クラシック)] を選択して、ファイアウォールの背後にあるゲスト構成証明のブロック解除を開始します。

- ネットワーク ルール コレクションを選択して、ネットワーク ルールを追加します。

- ユーザーは、ニーズに基づいて、名前、優先度、ソースの種類、宛先ポートを構成できます。 サービス タグの名前は AzureAttestation で、アクションは [許可する] に設定する必要があります。

アプリケーション ルール コレクションを使用して、Firewall で Microsoft Azure Attestation トラフィックのブロックを解除するには、次の操作を行います。

- トラステッド起動仮想マシンのリソースからトラフィックがブロックされている Azure Firewall に移動します。

ルール コレクションには、少なくとも 1 つのルールが含まれている必要があります。ターゲット FQDN (完全修飾ドメイン名) に移動します。

ルール コレクションには、少なくとも 1 つのルールが含まれている必要があります。ターゲット FQDN (完全修飾ドメイン名) に移動します。 - アプリケーション ルール コレクションを選択し、アプリケーション ルールを追加します。

- アプリケーション ルールの名前、優先度の数値を選択します。 ルール コレクションのアクションは、"許可" に設定されています。 アプリケーションの処理と値の詳細については、こちらを参照してください。

- 名前、ソース、プロトコルはすべて、ユーザーが構成できます。 1 つの IP アドレスのソースの種類として、ファイアウォール経由での複数の IP アドレスを許可する IP グループを選択します。

リージョンの共有プロバイダー

Azure Attestation には、利用可能なリージョンごとに 1 つのリージョンの共有プロバイダーが用意されています。 構成証明にリージョンの共有プロバイダーを使用するか、カスタム ポリシーを使用した独自のプロバイダーを作成するかは、お客様が選択できます。 共有プロバイダーには、すべての Azure AD ユーザーがアクセスできます。そこに関連付けられているポリシーは変更できません。

Note

ユーザーは、ソースの種類、サービス、宛先ポートの範囲、プロトコル、優先度、名前を構成できます。

次のステップ

トラステッド起動と信頼された仮想マシンのデプロイに関する詳細を確認してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示