Azure Virtual Network Manager のセキュリティ管理規則を使用してリスクの高いネットワーク ポートを保護する

この記事では、Azure Virtual Network Manager とセキュリティ管理規則を使って、リスクの高いネットワーク ポートをブロックする方法について説明します。 Azure Virtual Network Manager インスタンスを作成し、ネットワーク グループを使って仮想ネットワーク (VNet) をグループ化し、組織のセキュリティ管理者構成を作成およびデプロイする手順を説明します。 リスクの高いポートのための一般的なブロック規則をデプロイします。 その後、ネットワーク セキュリティ グループを使って、特定のアプリケーションの VNet を管理するための例外規則を作成します。

この記事では SSH という 1 つのポートに焦点を当てますが、環境内のリスクの高いポートも同じ手順で保護できます。 詳細については、この 高リスク ポートの一覧を参照してください

前提条件

- Azure Virtual Network Manager の作成方法を理解している

- セキュリティ管理規則の各要素を理解している。

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

- より詳細なセキュリティ管理規則を適用するためにネットワーク グループに分割できる仮想ネットワークのグループ。

- 動的ネットワーク グループを変更するには、アクセス権の付与が Azure RBAC ロールの割り当てのみを使用して行われている必要があります。 Classic Admin/レガシ承認はサポートされていません

仮想ネットワーク環境をデプロイする

特定のネットワーク トラフィックを許可およびブロックするために分離できる仮想ネットワークが含まれる仮想ネットワーク環境が必要です。 次の表のようなまたは独自の構成の仮想ネットワークを使用できます。

| 名前 | IPv4 アドレス空間 | サブネット |

|---|---|---|

| vnetA-gen | 10.0.0.0/16 | 既定値 - 10.0.0.0/24 |

| vnetB-gen | 10.1.0.0/16 | 既定値 - 10.1.0.0/24 |

| vnetC-gen | 10.2.0.0/16 | 既定値 - 10.2.0.0/24 |

| vnetD-app | 10.3.0.0/16 | 既定値 - 10.3.0.0/24 |

| vnetE-app | 10.4.0.0/16 | 既定値 - 10.4.0.0/24 |

- すべての仮想ネットワークを同じサブスクリプション、リージョン、およびリソース グループに配置する

仮想ネットワークを構築する方法がわからない場合 詳細については、「クイック スタート: Azure Portal を使用した仮想ネットワークの作成」をご覧ください

Virtual Network Manager インスタンスを作成する

このセクションでは、組織内のセキュリティ管理機能を使用して、Virtual Network Manager インスタンスをデプロイします。

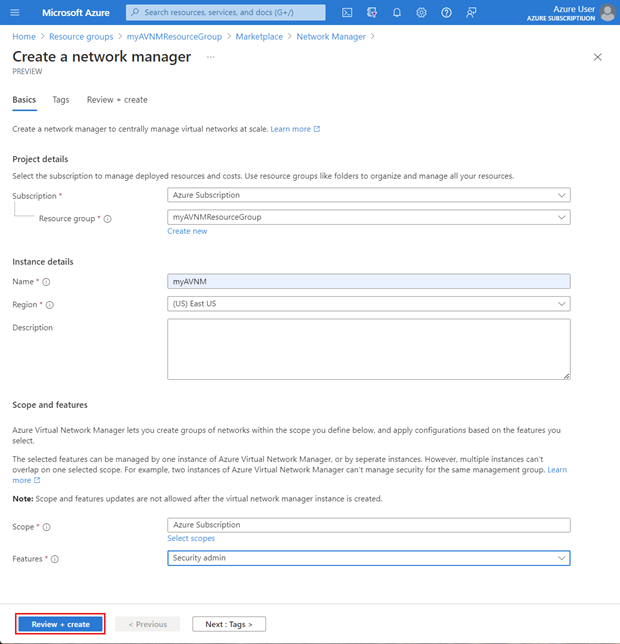

[+ リソースの作成] を選択し、 [ネットワーク マネージャー] を検索します。 次に、[作成] を選択して、Azure Virtual Network Manager の設定を開始します。

[基本] タブで、組織に関する次の情報を入力または選択します。

設定 値 サブスクリプション Azure Virtual Network Manager をデプロイするサブスクリプションを選択します。 リソース グループ Azure Virtual Network Manager を格納するリソース グループを選択または作成します。 この例では、以前に作成した myAVNMResourceGroup を使用します。 名前 この Azure Virtual Network Manager インスタンスの名前を入力します。 この例では、myAVNM という名前を使用しています。 リージョン このデプロイのリージョンを選択します。 Azure Virtual Network Manager は、任意のリージョンの仮想ネットワークを管理できます。 選択されたリージョンは、Virtual Network Manager インスタンスを配置する場所を指定します。 説明 (省略可能) この Azure Virtual Network Manager インスタンスと、それが管理するタスクの説明を指定します。 スコープ Azure Virtual Network Manager で管理できるスコープを定義します。 この例では、サブスクリプション レベルのスコープを使用します。 機能 Azure Virtual Network Manager で有効にする機能を選択します。 使用できる機能は、[接続性]、[SecurityAdmin]、または [すべて選択] です。

接続 - スコープ内の仮想ネットワーク間に完全なメッシュまたはハブとスポークのネットワーク トポロジを作成する機能を有効にします。

SecurityAdmin - グローバル ネットワーク セキュリティ規則を作成する機能を有効にします。[確認と作成] を選択し、次に、検証に成功したら [作成] を選択します。

デプロイが完了したら、[リソースに移動] を選択し、仮想ネットワーク マネージャーの構成を確認します

すべての仮想ネットワークのネットワーク グループを作成する

仮想ネットワーク マネージャーを作成したら、次に組織内のすべての VNet を含むネットワーク グループを作成して、すべての VNet を手動で追加します。

- [設定] で [ネットワーク グループ] を選択します。

- [+ 作成] を選択し、ネットワーク グループの名前を入力して、[追加] を選択します。

- [ネットワーク グループ] ページで、作成したネットワーク グループを選択します。

- [静的メンバーシップ] で [追加] を選択して、すべての VNet を手動で追加します。

- [Add static members] \(静的メンバーの追加\) ページで、含めるすべての仮想ネットワークを選択し、[追加] を選択します。

![仮想ネットワークの手動選択を示す [Add static members] \(静的メンバーの追加\) ページのスクリーンショット。](media/how-to-block-high-risk-ports/add-members-manual-network-group.png)

すべての仮想ネットワークのセキュリティ管理者構成を作成する

次に、ネットワーク グループ内のすべての VNet に一度にセキュリティ管理規則を適用するために、構成内にセキュリティ管理規則を構築します。 このセクションでは、セキュリティ管理構成を作成します。 次に、規則のコレクションを作成して、SSH や RDP などのリスクの高いポートの規則を追加します。 この構成では、ネットワーク グループ内のすべての仮想ネットワークへのネットワーク トラフィックを拒否します。

仮想ネットワーク マネージャー リソースに戻ります。

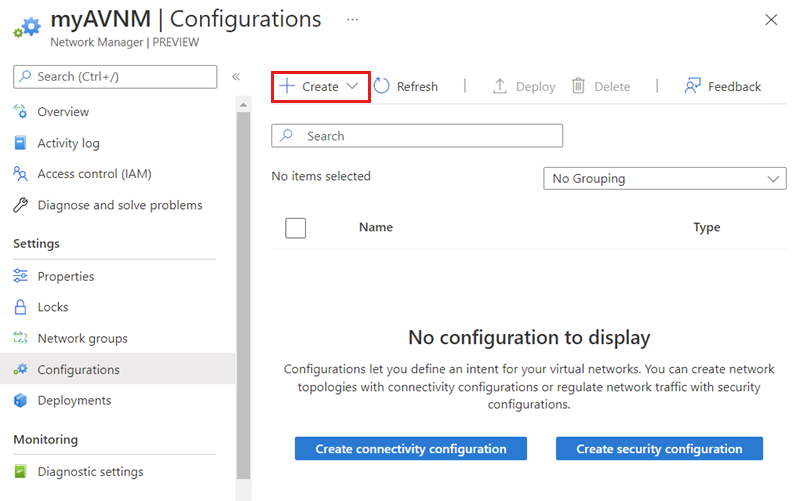

[設定] の下の [構成] を選択し、[+ 作成] を選択します。

ドロップダウン メニューから [セキュリティの構成] を選びます。

![[構成の追加] ドロップダウン メニューのスクリーンショット。](media/create-virtual-network-manager-portal/security-admin-dropdown.png)

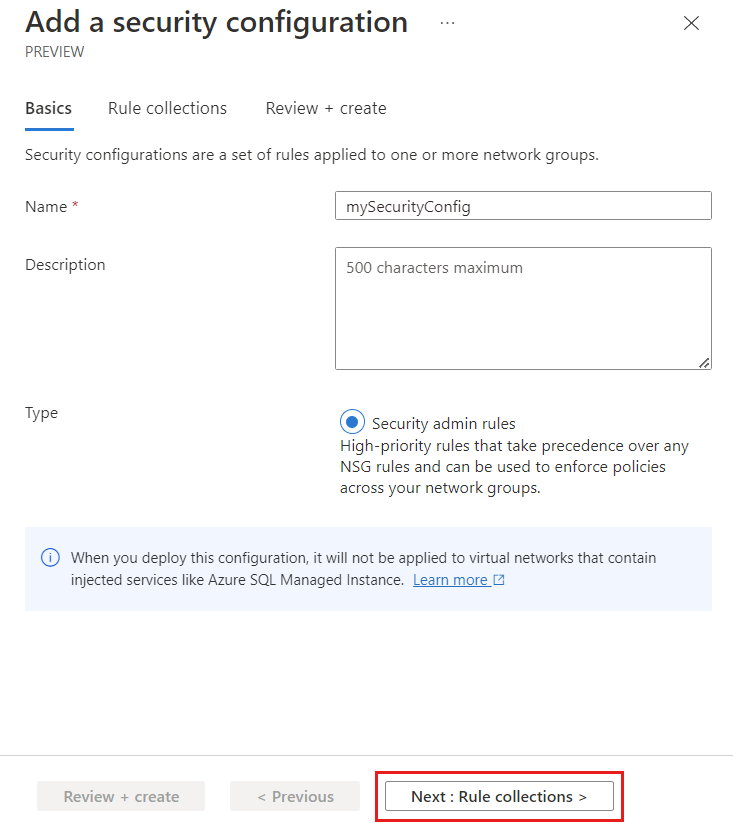

[Basics]\(基本\) タブで、このセキュリティ構成を識別するように [名前] を入力し、[Next: Rule collections]\(次へ: 規則コレクション\) を選択します。

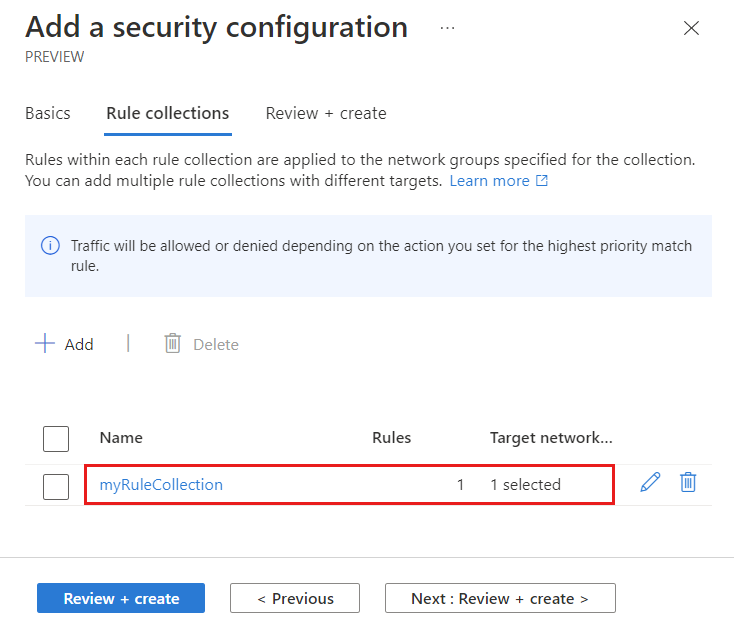

[Add a security configuration]\(セキュリティ構成の追加\) ページから、[+ 追加] を選択します。

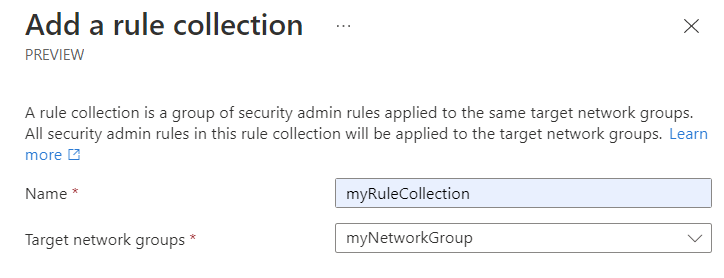

この規則コレクションを識別するように [名前] を入力し、一連の規則を適用する [Target network groups]\(ターゲット ネットワーク グループ\) を選択します。 ターゲット グループは、すべての仮想ネットワークを含むネットワーク グループです。

リスクの高いネットワーク トラフィックを拒否するためのセキュリティ規則を追加する

このセクションでは、すべての仮想ネットワークへのリスクの高いネットワーク トラフィックをブロックするセキュリティ規則を定義します。 優先順位を割り当てるときは、将来の例外規則を念頭に置いてください。 この規則に対して例外規則が適用されるように、優先順位を設定します。

[セキュリティ管理者規則] で [+ 追加] を選択します。

![[規則の追加] ボタンのスクリーンショット。](media/how-to-block-network-traffic-portal/add-rule-button.png)

セキュリティ規則を定義するために必要な情報を入力し、[追加] を選択して規則コレクションに規則を追加します。

![[規則の追加] ページのスクリーンショット。](media/how-to-block-high-risk-ports/add-deny-rule.png)

設定 値 名前 規則名を入力します。 説明 規則に関する説明を入力します。 優先順位* 1 から 4096 の間の値を入力して、規則の優先順位を決めます。 数値が小さいほど優先順位が高くなります。 アクション* トラフィックをブロックする [拒否] を選択します。 詳細については、「アクション」を参照してください 方向* この規則を使用して受信トラフィックを拒否するため、[受信] を選択します。 プロトコル* ポートのネットワーク プロトコルを選択します。 ソース 送信元の種類 ソースの種類として [IP アドレス] または [サービス タグ] のいずれかを選択します。 ソース IP アドレス このフィールドは、ソースの種類として "IP アドレス" を選ぶと表示されます。 CIDR 表記を使用して IPv4 または IPv6 のアドレスまたは範囲を入力します。 複数のアドレスまたはアドレスのブロックを定義する場合は、コンマを使用して区切ります。 この例では空白のままにします。 発信元サービス タグ このフィールドは、ソースの種類として "サービス タグ" を選ぶと表示されます。 ソースとして指定するサービスのサービス タグを選択します。 サポートされているタグの一覧については、「利用可能なサービス タグ」を参照してください。 ソース ポート 1 つのポート番号またはポート範囲 (1024-65535 など) を入力します。 複数のポートまたはポート範囲を定義する場合は、コンマを使用して区切ります。 任意のポートを指定するには、「*」と入力します。 この例では空白のままにします。 宛先 変換先の型 宛先の種類として [IP アドレス] または [サービス タグ] のいずれかを選択します。 送信先 IP アドレス このフィールドは、宛先の種類として "IP アドレス" を選ぶと表示されます。 CIDR 表記を使用して IPv4 または IPv6 のアドレスまたは範囲を入力します。 複数のアドレスまたはアドレスのブロックを定義する場合は、コンマを使用して区切ります。 宛先サービス タグ このフィールドは、宛先の種類として "サービス タグ" を選ぶと表示されます。 宛先として指定するサービスのサービス タグを選択します。 サポートされているタグの一覧については、「利用可能なサービス タグ」を参照してください。 宛先ポート 1 つのポート番号またはポート範囲 (1024-65535 など) を入力します。 複数のポートまたはポート範囲を定義する場合は、コンマを使用して区切ります。 任意のポートを指定するには、「*」と入力します。 この例では「3389」と入力します。 規則コレクションにさらに規則を追加する場合は、手順 1 から 3 を繰り返します。

必要なすべての規則の作成が完了したら、[追加] を選択して、規則コレクションをセキュリティ管理構成に追加します。

次に、[確認および作成] と [作成] を選択して、セキュリティ構成を完了します。

ネットワーク トラフィックをブロックするためのセキュリティ管理者構成をデプロイする

このセクションで作成する規則は、セキュリティ管理構成をデプロイすると有効になります。

[設定] で [デプロイ] を選択し、[構成のデプロイ] を選択します。

![[構成のデプロイ] ボタンのスクリーンショット。](media/how-to-block-network-traffic-portal/deploy-configuration.png)

[Include security admin in your goal state] (目標の状態にセキュリティ管理を含める) チェックボックスを選択し、最後のセクションで作成したセキュリティ構成をドロップダウン メニューから選択します。 次に、この構成をデプロイするリージョンを選択します。

![[セキュリティ構成のデプロイ] ページのスクリーンショット。](media/how-to-block-network-traffic-portal/deploy-security-configuration.png)

[次へ] と [デプロイ] を選択し、セキュリティ管理構成をデプロイします。

トラフィック例外規則のネットワーク グループを作成する

すべての VNet でトラフィックがブロックされている場合は、特定の仮想ネットワークへのトラフィックを許可する例外が必要です。 他のセキュリティ管理規則から除外する必要がある VNet 専用のネットワーク グループを作成します。

- 仮想ネットワーク マネージャーの [設定] で [ネットワーク グループ] を選択します。

- [+ 作成] を選択し、アプリケーション ネットワーク グループの名前を入力して、[追加] を選択します。

- [Define Dynamic Membership]\(動的メンバーシップの定義\) で、[定義] を選択します。

- アプリケーション仮想ネットワークへのトラフィックを許可するための値を入力または選択します。

![グループ メンバーシップのための仮想ネットワークの選択の条件を示す [Define Network Group]\(ネットワーク グループの定義) ページのスクリーンショット。](media/how-to-block-high-risk-ports/define-dynamic-network-group.png)

- [Preview Resources]\(プレビュー リソース\) を選択して、含まれている [Effective Virtual Networks]\(有効な仮想ネットワーク\) を確認し、[閉じる] を選択します。

![ネットワーク グループに動的に含められた仮想ネットワークを示す [仮想ネットワーク] ページのスクリーンショット。](media/how-to-block-high-risk-ports/effective-virtual-networks.png)

- [保存] を選択します。

トラフィック例外のセキュリティ管理者規則とコレクションを作成する

このセクションでは、例外として定義した仮想ネットワークのサブセットへの高リスク トラフィックを許可する、新しい規則コレクションとセキュリティ管理規則を作成します。 次に、既存のセキュリティ管理構成にそれを追加します。

重要

セキュリティ管理規則でアプリケーション仮想ネットワークへのトラフィックを許可するには、トラフィックをブロックする既存の規則よりも少ない値に優先順位を設定する必要があります。

たとえば、SSH をブロックするすべてのネットワーク ルールの優先順位が 10 である場合、許可ルールの優先順位は 1 ~ 9 にします。

- 仮想ネットワーク マネージャーから [構成] を選択し、セキュリティ構成を選択します。

- [設定] で [規則コレクション] を選択し、[+ 作成] を選択して新しい規則コレクションを作成します。

- [規則コレクションの追加] ページで、アプリケーション規則コレクションの名前を入力し、作成したアプリケーション ネットワーク グループを選択します。

- [セキュリティ管理規則] で、[+ 追加] を選択します。

- アプリケーション ネットワーク グループへの特定のネットワーク トラフィックを許可するための値を入力または選択し、完了したら [追加] を選択します。

- 例外が必要なすべてのトラフィックに対してルールの追加プロセスを繰り返します。

- 完了したら、 [保存] を選択します。

例外規則を使用してセキュリティ管理者構成を再デプロイする

規則コレクションを追加することでセキュリティ管理構成が変更されたので、新しい規則コレクションを適用するには、構成を再デプロイします。

- 仮想ネットワーク マネージャーから [構成] を選択します。

- セキュリティ管理者の構成を選択し、[デプロイ] を選択します

- [構成のデプロイ] ページで、デプロイされるすべてのターゲット リージョンを選択し、

- [次へ]、[デプロイ] の順に選択します。