Azure VPN クライアントの構成 - Microsoft Entra 認証 - macOS

この記事では、ポイント対サイト VPN と Microsoft Entra 認証を使用して仮想ネットワークに接続するように、macOS 10.15 以降を実行しているコンピューターの VPN クライアントを構成する方法について説明します。 Microsoft Entra ID を使用して接続して認証する前に、まず Microsoft Entra テナントを構成する必要があります。 詳細については、「Microsoft Entra テナントの構成」を参照してください。 ポイント対サイト接続について詳しくは、ポイント対サイト接続に関するページを参照してください。

Note

- Microsoft Entra 認証は、OpenVPN® プロトコル接続でのみサポートされ、Azure VPN クライアントを必要とします。

- macOS 用の Azure VPN クライアントは、現在、現地の規制と要件により、フランスと中国では使用できません。

ポイント対サイト VPN 接続を使用して仮想ネットワークに接続するすべてのコンピューターについて、次の操作を行う必要があります:

- Azure VPN クライアントをコンピューターにダウンロードします。

- VPN 設定を含むクライアント プロファイルを構成します。

複数のコンピューターを構成する場合は、1 台のコンピューターでクライアント プロファイルを作成し、これをエクスポートして、他のコンピューターにインポートすることができます。

前提条件

Microsoft Entra ID を使用して接続して認証する前に、まず Microsoft Entra テナントを構成する必要があります。 詳細については、「Microsoft Entra テナントの構成」を参照してください。 また、デバイスが macOS M1 または macOS M2 を実行している場合、Rosetta ソフトウェアをインストールする必要があります (デバイスにインストールされていない場合)。手順については、こちらを参照してください。

Azure VPN クライアントをダウンロードする

- Apple Store から Azure VPN Client をダウンロードします。

- クライアントをコンピューターにインストールします。

VPN クライアント プロファイル構成ファイルを生成する

- VPN クライアント プロファイル構成パッケージを生成するには、「P2S VPN クライアント プロファイル ファイルの操作」を参照してください。

- VPN クライアント プロファイル構成ファイルをダウンロードして抽出します。

VPN クライアント プロファイル構成ファイルのインポート

Note

Azure Active Directory の Azure VPN クライアント フィールドを Microsoft Entra に変更しています。 この記事で参照されている Microsoft Entra フィールドが表示されていても、それらの値がクライアントに反映されていない場合は、同等の Azure Active Directory 値を選択します。

[Azure VPN クライアント] ページで、 [インポート] を選択します。

インポートするプロファイル ファイルに移動してそれを選択し、 [開く] をクリックします。

接続プロファイル情報を表示します。 [証明書情報] の値を変更して、既定や空白ではなく [DigiCert Global Root G2] を表示し、[保存] をクリックします。

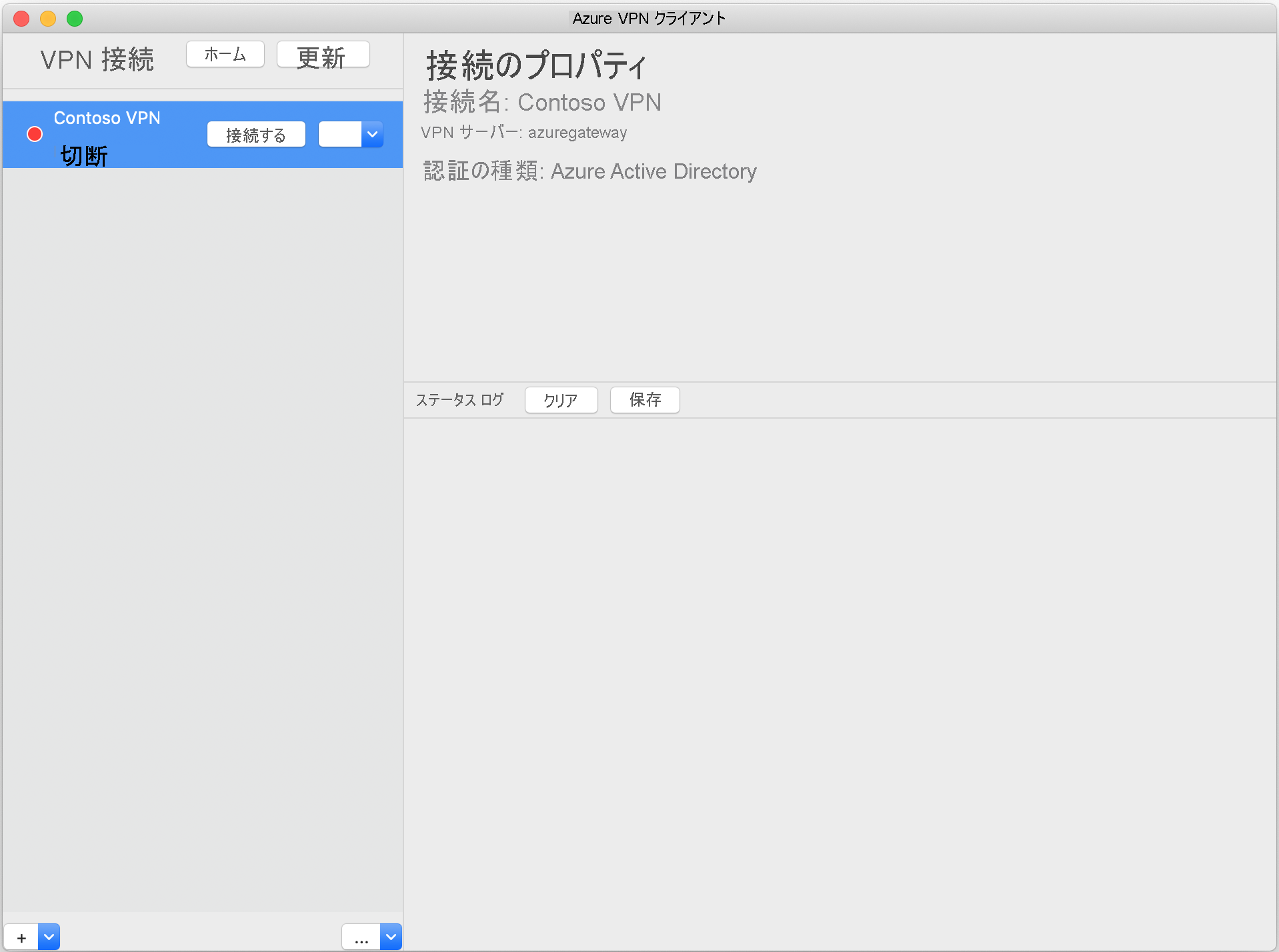

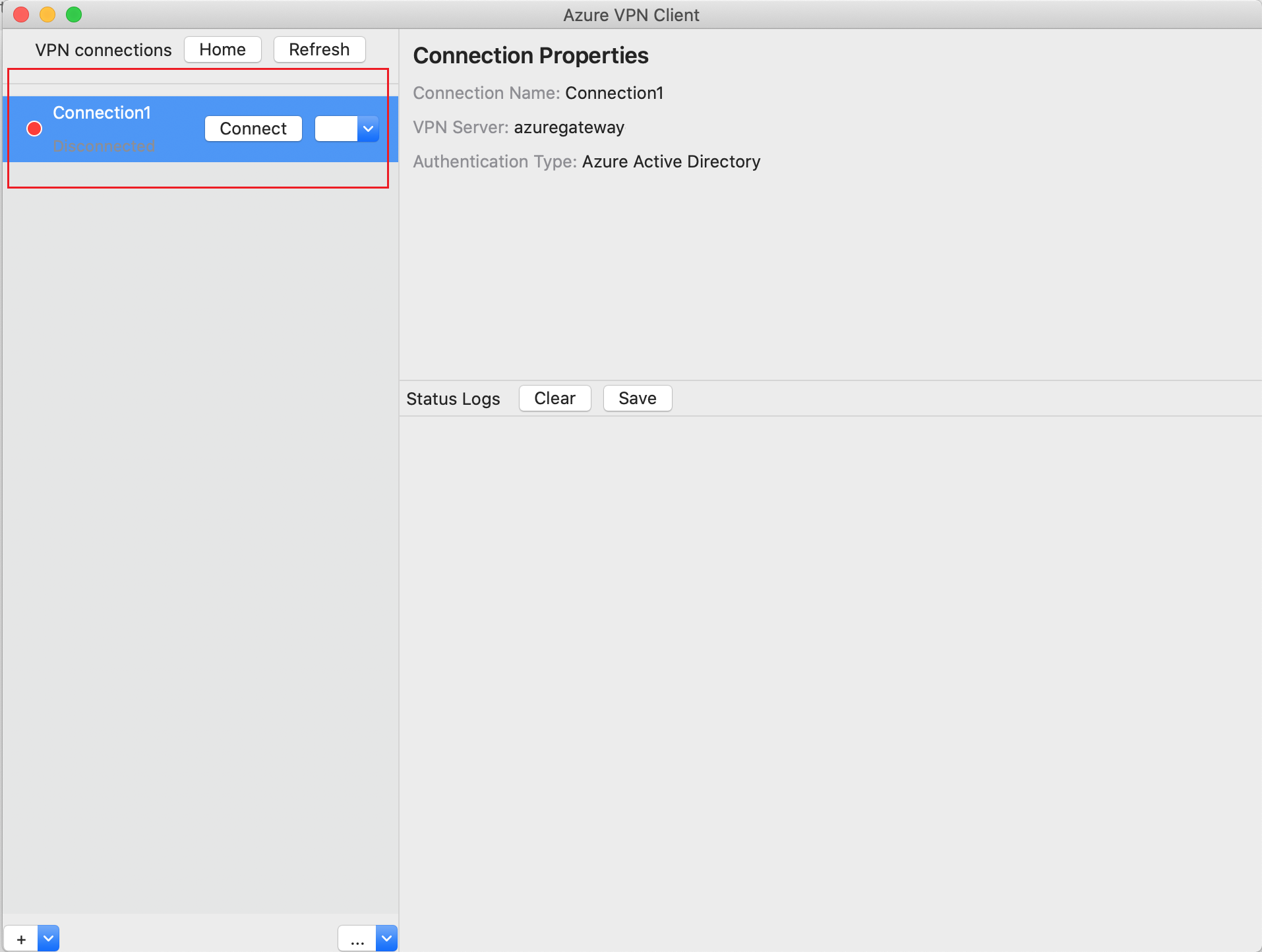

[VPN 接続] ペインで、保存した接続プロファイルを選択します。 次に、 [接続] をクリックします。

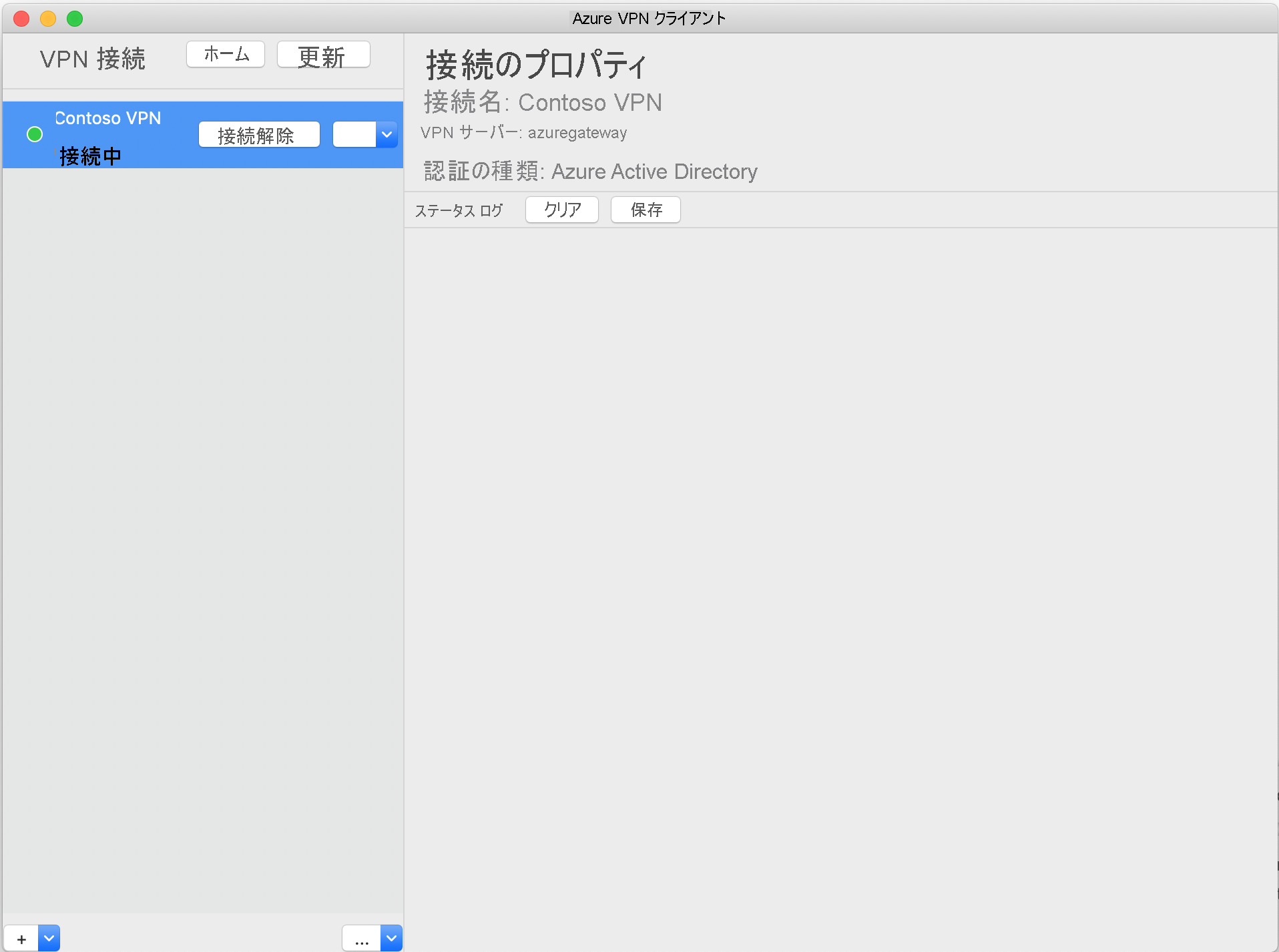

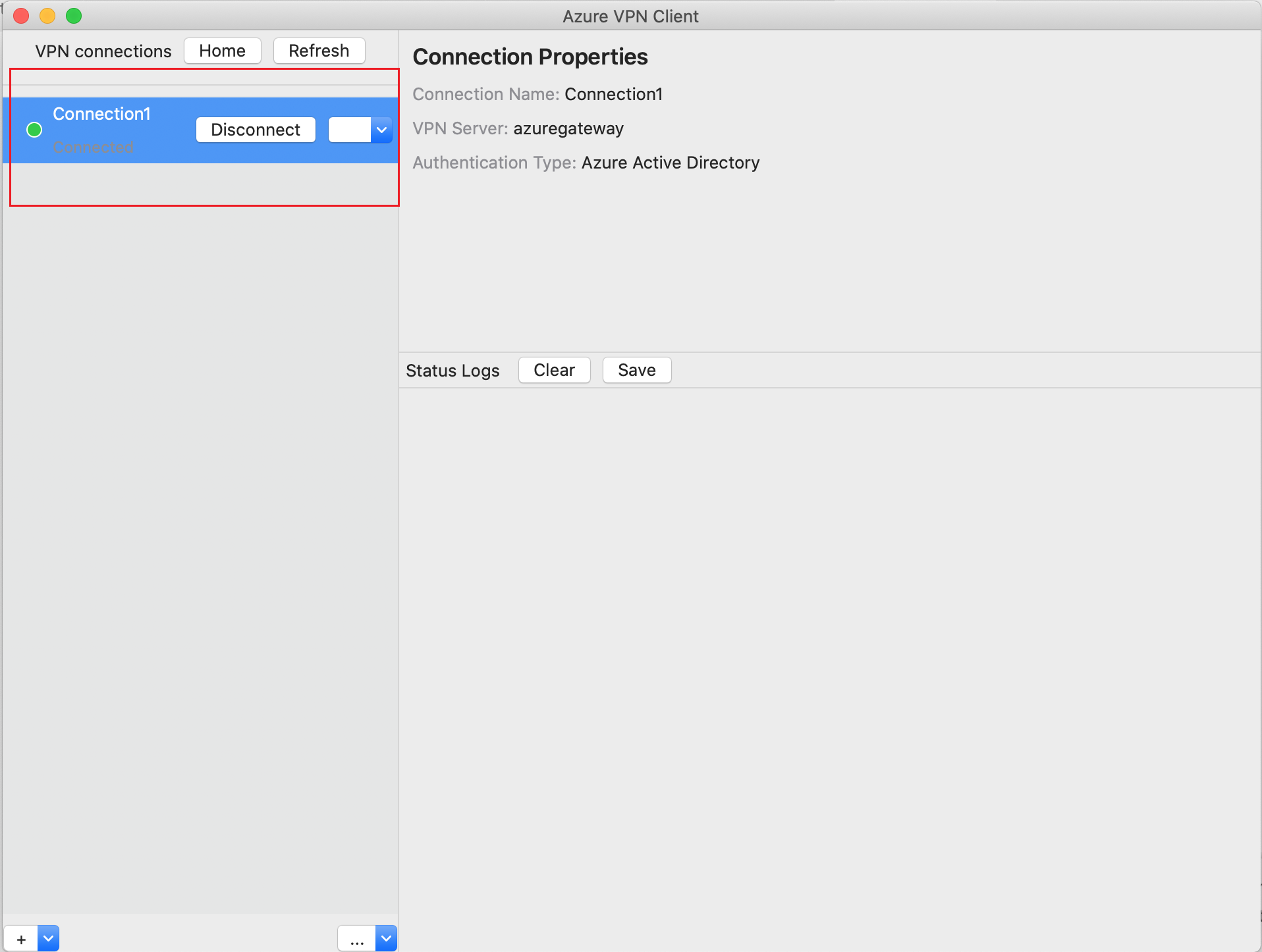

接続されると、状態が 接続済み に変わります。 セッションから切断するには、 [切断] をクリックします。

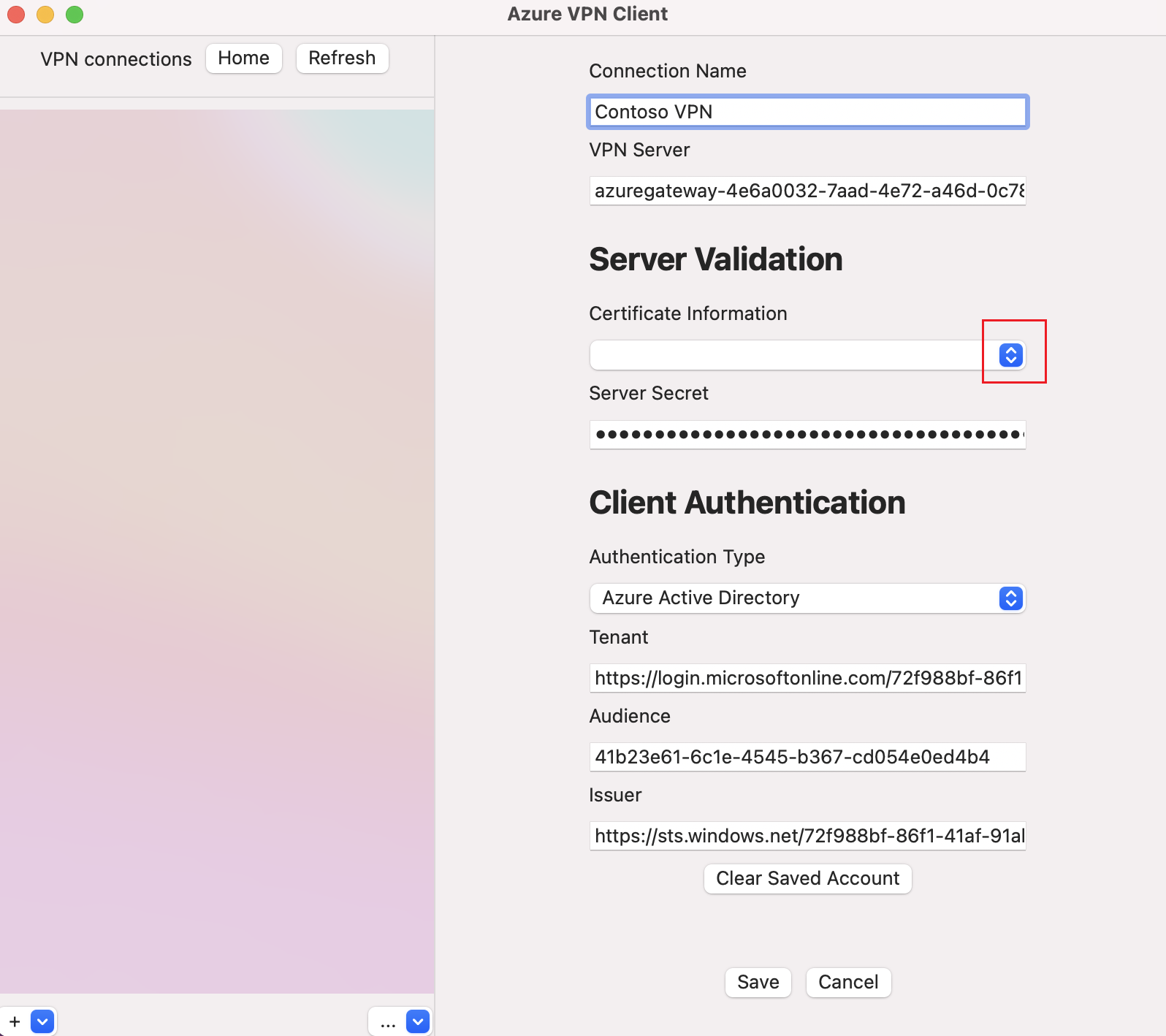

手動で接続を作成するには

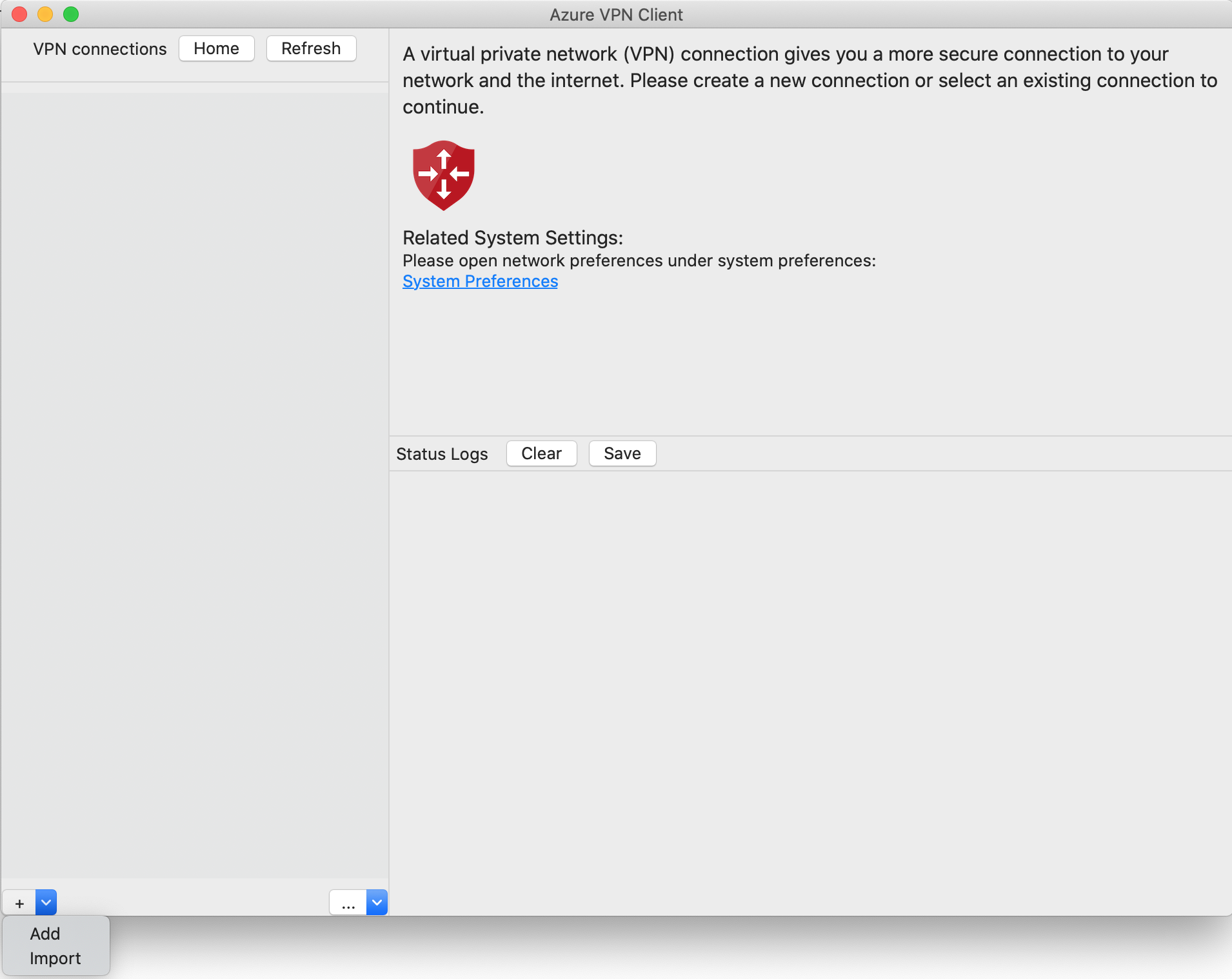

Azure VPN クライアントを開きます。 [追加] を選択して、新しい接続を作成します。

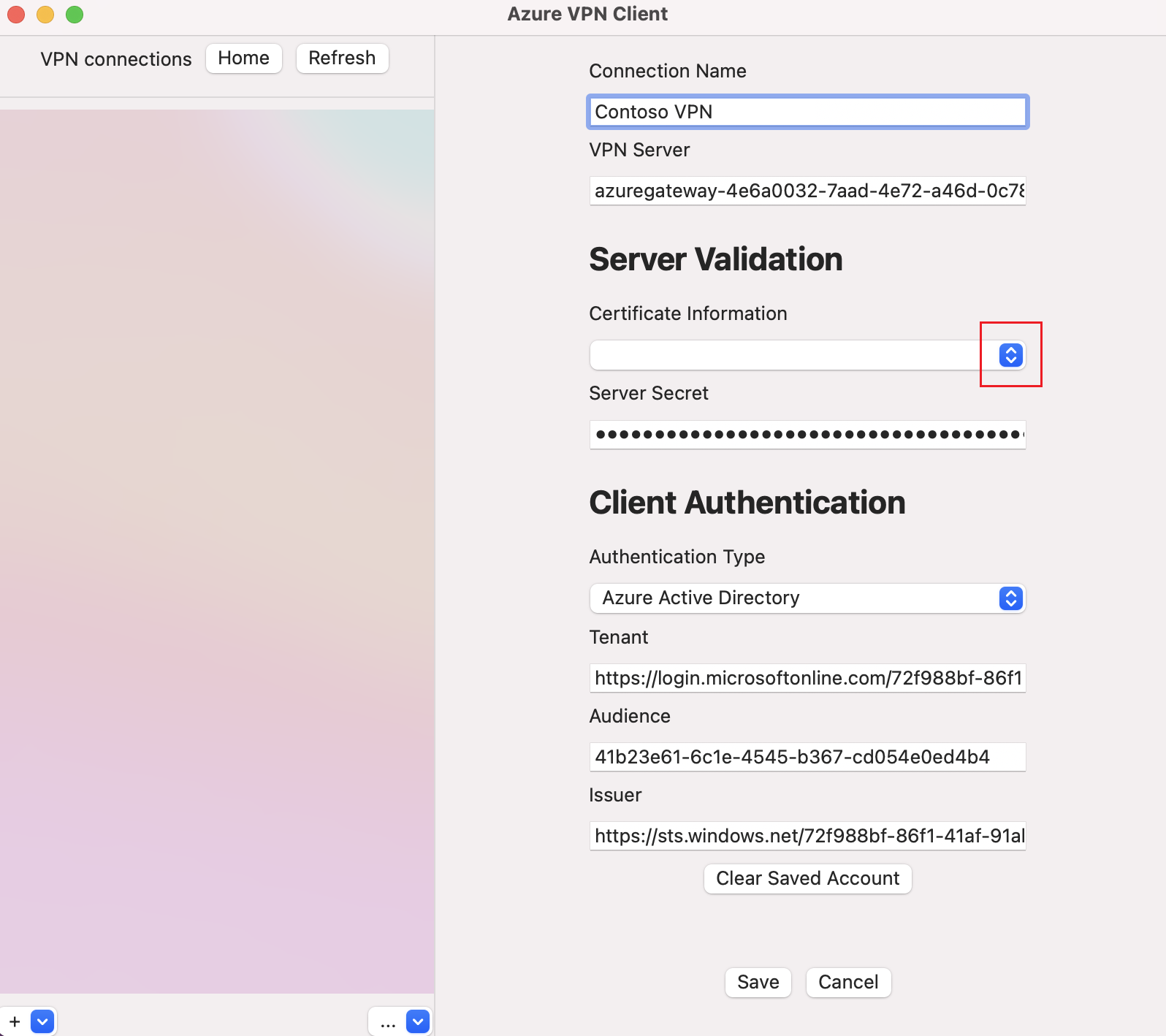

[Azure VPN クライアント] ページで、プロファイル設定を構成できます。 [証明書情報] の値を変更して、既定や空白ではなく [DigiCert Global Root G2] を表示し、[保存] をクリックします。

次の設定を構成します。

- 接続名: 接続プロファイルを参照するときに使用する名前。

- VPN サーバー: この名前は、サーバーを参照するために使用する名前です。 ここで選択する名前は、サーバーの正式な名前である必要はありません。

- サーバー検証

- 証明書情報: 証明書の CA。

- サーバー シークレット: サーバー シークレット。

- クライアント認証

- 認証の種類: Microsoft Entra ID

- テナント: テナントの名前。

- 発行者: 発行者の名前。

フィールドに入力した後、 [保存] をクリックします。

[VPN 接続] ペインで、構成した接続プロファイルを選択します。 次に、 [接続] をクリックします。

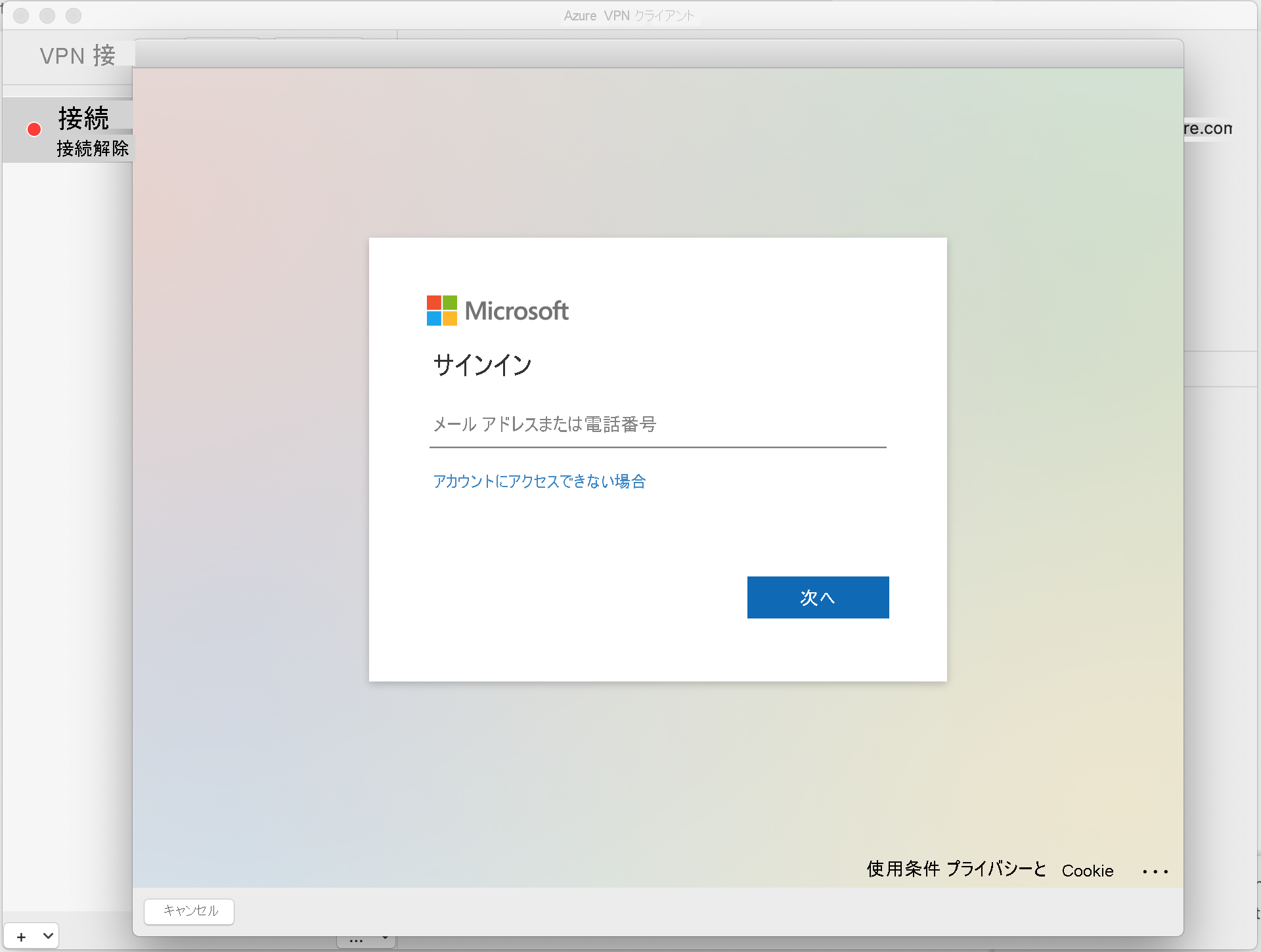

資格情報を使用して、サインインして接続します。

接続すると、 接続済み 状態が表示されます。 切断する場合は、 [切断] をクリックして接続を切断します。

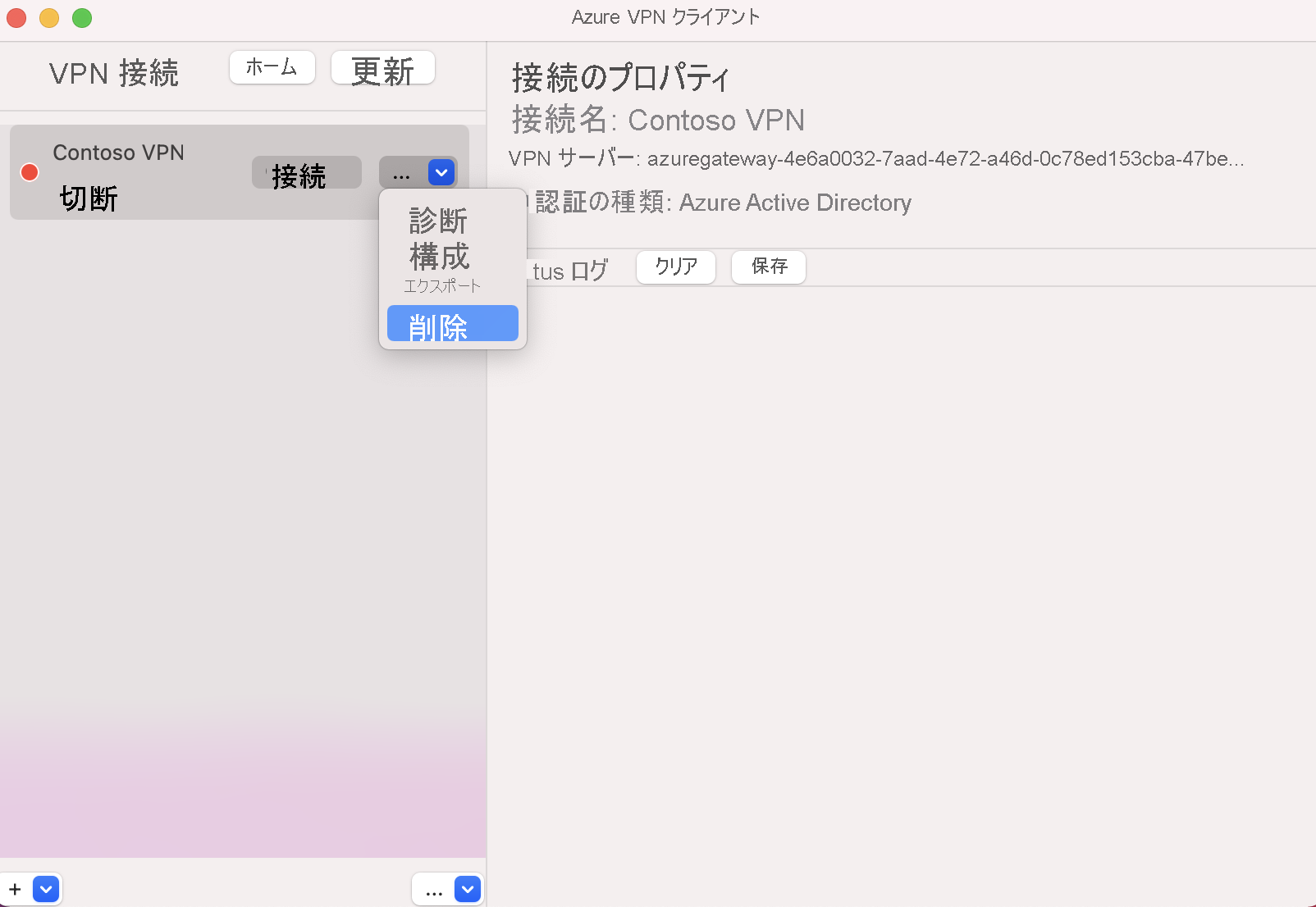

VPN 接続プロファイルを削除するには

お使いのコンピューターから VPN 接続プロファイルを削除することができます。

Azure VPN クライアントに移動します。

削除する VPN 接続を選択し、ドロップダウンをクリックして、 [削除] を選択します。

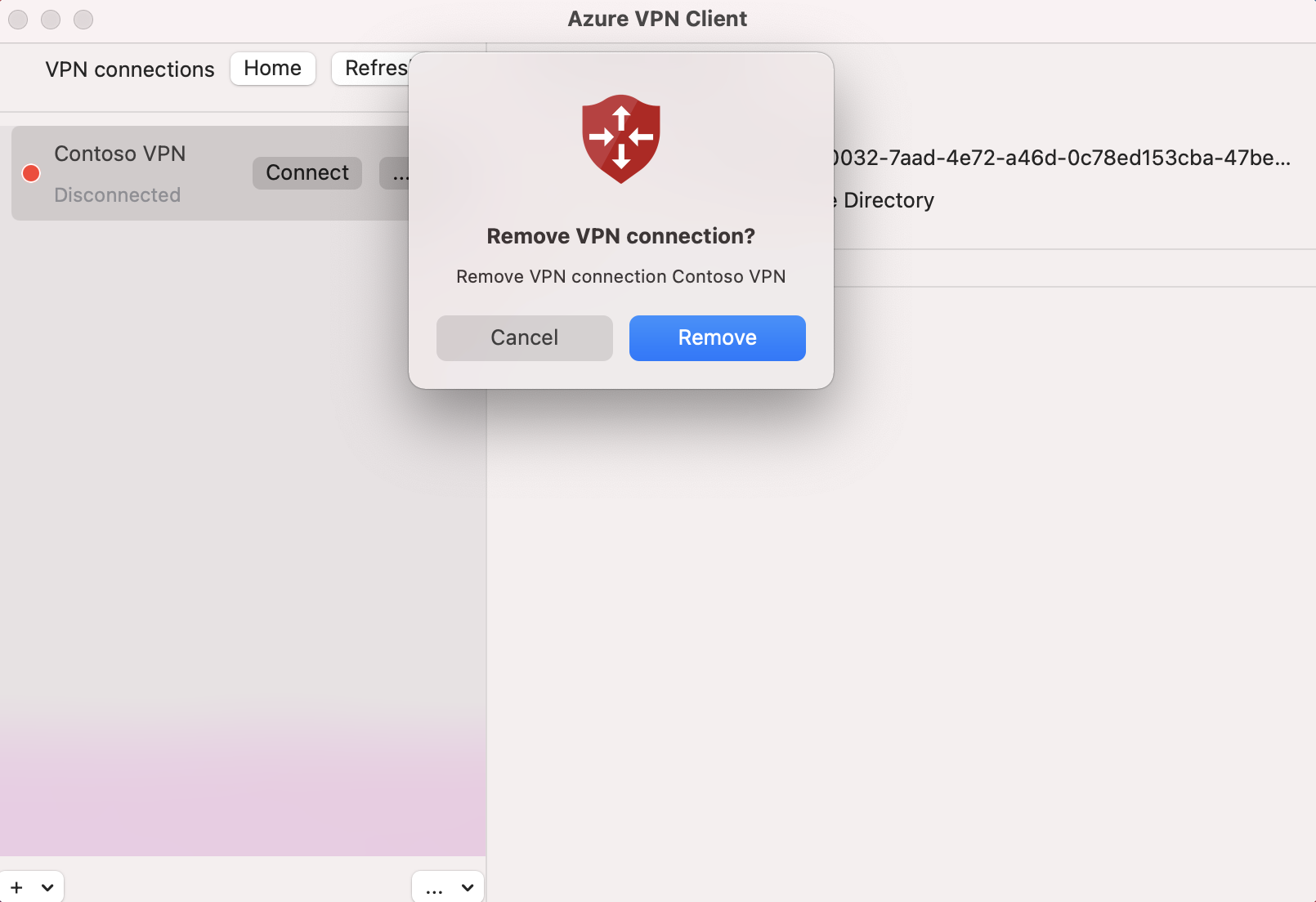

[VPN 接続を削除しますか?] ボックスで、 [削除] をクリックします。

オプションの Azure VPN クライアントの構成設定

追加の DNS サーバー、カスタム DNS、強制トンネリング、カスタム ルート、その他の追加設定など、オプションの構成設定を使用して Azure VPN クライアントを構成できます。 使用可能なオプションの設定と構成手順の説明については、Azure VPN クライアントのオプション設定に関するページを参照してください。

次のステップ

詳細については、「Microsoft Entra 認証を使用する P2S Open VPN 接続用の Microsoft Entra テナントを作成する」を参照してください。