サイト間構成用の強制トンネリングについて

この記事は、サイト間 (S2S) IPsec 接続における強制トンネリングのしくみを理解するのに役立ちます。 既定では、仮想ネットワーク内のワークロードや VM からインターネットへのトラフィックはインターネットに直接送信されます。

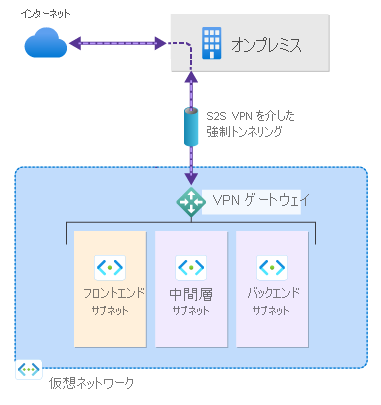

強制トンネリングを使用すると、検査や監査のために、インターネットへのすべてのトラフィックを S2S VPN トンネル経由でオンプレミスの場所にリダイレクト、つまり "強制的に戻す" ことができます。 これは、ほとんどの企業 IT ポリシーの重要なセキュリティ要件です。 認証されていないインターネット アクセスは、情報の漏えいまたは他の種類のセキュリティ侵害を招く可能性があります。

次の例は、検査と監査のために、VPN ゲートウェイを経由してオンプレミスの場所に強制的に戻されるすべてのインターネット トラフィックを示しています。

強制トンネリングの構成方法

強制トンネリングを構成するには、いくつかの方法があります。

BGP を使用して構成する

BGP 経由で VPN Gateway の強制トンネリングを構成できます。 すべての Azure トラフィックが VPN Gateway S2S トンネル経由で送信されるように、オンプレミスの場所から Azure に BGP 経由で既定の 0.0.0.0/0 の出力をアドバタイズする必要があります。

既定のサイトを使用して構成する

ルート ベースの VPN ゲートウェイの既定のサイトを設定することで、強制トンネリングを構成できます。 手順については、「既定のサイトを使用した強制トンネリング」を参照してください。

- 仮想ネットワーク ゲートウェイの既定のサイトは、PowerShell を使用して割り当てます。

- オンプレミス VPN デバイスを、トラフィック セレクターとして 0.0.0.0/0 を使用して構成する必要があります。

特定のサブネットに対するインターネットにバインドされたトラフィックのルーティング

既定では、強制トンネリングが構成されていない場合は、インターネットにバインドされたすべてのトラフィックがインターネットに直接送信されます。 強制トンネリングを構成すると、インターネットに向かうすべてのトラフィックがオンプレミスの場所に送信されます。

場合によっては、オンプレミスの場所ではなく、特定のサブネット (ただし、すべてのサブネットではない) からのインターネットに向かうトラフィックのみを Azure ネットワーク インフラストラクチャからインターネットに直接走査することが必要になる場合があります。 このシナリオは、強制トンネリングと仮想ネットワーク カスタム ユーザー定義ルート (UDR) の組み合わせを使用して構成できます。 手順については、「特定のサブネットインターネットに向かうトラフィックをルーティングする」を参照してください。

次のステップ

仮想ネットワーク トラフィックのルーティングの詳細については、VNet トラフィックのルーティングに関するページを参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示