ガバナンス、リスク、コンプライアンスの概要

Microsoft は、企業全体で効果的なセキュリティ ガバナンスを提供する方法を説明します。

Microsoft は、Microsoft の情報システムと顧客を保護するために、効果的なセキュリティ ポリシーを企業全体で一貫して実装する必要があることを理解しています。 セキュリティポリシーは、ビジネス機能と情報システムのバリエーションを考慮して、普遍的に適用できるようにすることも必要です。 これらの要件を満たすために、Microsoft では、Microsoft Policy Framework の一部として包括的なセキュリティ ガバナンス プログラムを実装しています。 セキュリティガバナンスは、Microsoft セキュリティポリシー (MSP) に含まれます。

MSP は、Microsoft のセキュリティポリシー、標準、および要件が組み込まれており、すべての Microsoft エンジニアリング グループやビジネス ユニットに実装できるようにします。 個々のビジネス単位は、Microsoft セキュリティ ポリシーの特定の実装を担当します。 たとえば、Microsoft 365 は、Microsoft 365 Information Security Policy と関連する Microsoft 365 Control Framework のセキュリティ実装を文書化しています。 Azure と Dynamics 365は、標準運用手順 (SOP) と Azure Control Framework でセキュリティ実装を文書化します。 これらのセキュリティ実装は、MSP の目標と目標と一致します。

Microsoft のセキュリティ ガバナンス プログラムは、さまざまな規制およびコンプライアンス フレームワークによって通知され、準拠しています。 セキュリティ要件は、新しいテクノロジ、規制とコンプライアンスの要件、およびセキュリティの脅威を考慮して絶えず進化しています。 これらの変更により、Microsoft は、Microsoft のシステムと顧客を保護し、コミットメントを満たし、顧客の信頼を維持するために、セキュリティ ポリシーとサポート ドキュメントを定期的に更新します。

Microsoft オンライン サービスで Microsoft セキュリティ ポリシー (MSP) を実装する方法

Microsoft 365 は、Microsoft 365 情報セキュリティ ポリシーでセキュリティの実装を文書化しています。 このポリシーは、Microsoft セキュリティ ポリシーに準拠し、データの収集、処理、保守、使用、共有、配布、および廃棄に関連するすべての Microsoft 365 環境とすべてのリソースを含む Microsoft 365 情報システムを管理します。 同様に、Azure と Dynamics 365は、Microsoft セキュリティ ポリシーを使用して情報システムを管理します。

情報システムには、Microsoft 365 情報セキュリティ ポリシー (Microsoft 365 の場合) と Microsoft セキュリティ ポリシー (Azure および Dynamics 365) によって管理される次のコンポーネントが含まれます。

- インフラストラクチャ: Azure、Dynamics 365、Microsoft 365 システム (設備、機器、ネットワーク) の物理コンポーネントとハードウェア コンポーネント

- ソフトウェア: Azure、Dynamics 365、Microsoft 365 システム (システム、アプリケーション、ユーティリティ) のプログラムとオペレーティング ソフトウェア

- People: Azure、Dynamics 365、Microsoft 365 システム (開発者、オペレーター、ユーザー、マネージャー) の運用と使用に関与する担当者

- 手順: Azure、Dynamics 365、および Microsoft 365 システムの運用に関連するプログラムされた手動の手順

- データ: Azure、Dynamics 365、Microsoft 365 システム (トランザクション ストリーム、ファイル、データベース、テーブル) によって生成、収集、処理される情報

Microsoft 365 情報セキュリティ ポリシーは、Microsoft 365 コントロール フレームワークによって補足されます。 Microsoft 365 Control Framework では、すべての Microsoft 365 サービスと情報システム コンポーネントの最小セキュリティ要件について詳しく説明します。 また、各コントロールの背後にある法的および企業の要件も参照します。 フレームワークには、サービス チームによる効果的な制御の実装を確実にするための制御アクティビティ名、説明、およびガイダンスが含まれています。 Microsoft 365 では、コントロール フレームワークを使用して、内部レポートと外部レポートの制御実装を追跡します。 同様に、Azure と Dynamics 365 は、Azure Control Framework のレコード制御の実装です。

確立されたポリシーと手順に対する例外オンライン サービス制限して追跡する方法

Control Framework に対するすべての例外は、正当なビジネス上の正当な理由を持ち、各オンライン サービス チーム内の適切なガバナンス エンティティによって承認される必要があります。 例外の範囲とそれが表す潜在的なリスクによっては、例外の承認を企業の副社長以上から取得する必要がある場合があります。 例外は追跡ツールで管理され、継続的な関連性が確認され、承認されます。

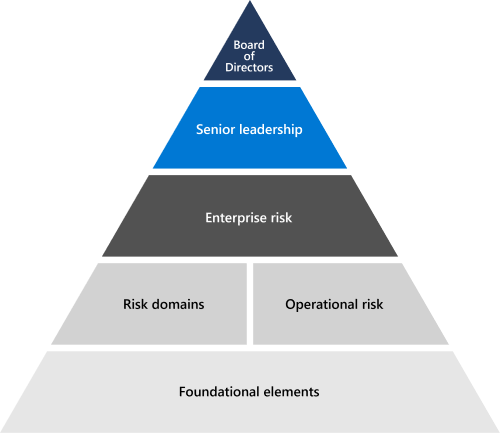

Microsoft は、企業全体のリスクをどのように評価および管理しますか?

リスク管理とは、会社や顧客の目的に影響を与える可能性がある脅威やイベントを特定、評価、対応するプロセスです。 Microsoft のリスク管理は、新しい脅威を予測し、クラウド システムとそれを使用するお客様に継続的なセキュリティを提供するように設計されています。

Microsoft のリスク管理は、Enterprise Risk Management (ERM) フレームワークに準拠しています。 ERM は、企業全体のリスク管理プロセスを可能にし、企業全体の管理者と連携して、Microsoft の最も重要なリスクの説明責任を特定し実現します。

Microsoft ERM を使用すると、企業全体で共通のリスク管理原則が実現されるため、ビジネス ユニットは一貫性のある比較リスク評価を個別に容易に行うことができます。 この調整により、Microsoft はリスク情報を統合された管理方法で集計して報告することができます。 ERMは、Microsoft のビジネス部門に、リスク管理プロセスの一般的な方法論、ツール、目標を提供します。 Microsoft 365 およびその他のエンジニアリング グループおよびビジネス ユニットは、これらのツールを使用して、ERM のガイダンスに基づく独自のリスク管理プログラムの一部として個々のリスク評価を実施します。

MICROSOFT オンライン サービス ERM のしくみ

各オンライン サービスは、MICROSOFT サービス全体のリスクを管理するための ERM ガイダンスに従います。 このプログラムでは、ERM フレームワークを既存の Microsoft エンジニアリング、サービス運用、コンプライアンス プロセスに合わせることに重点を置き、リスク管理プログラムをより効果的かつ効率的にします。 各オンライン サービスのリスク管理アクティビティは最終的にロールアップされ、ERM プロセスに通知されます。

リスク評価アクティビティの一環として、各オンライン サービスは、Microsoft Controls Framework (Framework) の一部として実装されたコントロールの設計と運用の有効性を分析します。 フレームワークは、コンプライアンス活動のサポートと共に適切に実装されると、エンジニアリング チームが主要な規制と認定に準拠できるようにする、合理化された一連のコントロールです。

セキュリティとコンプライアンスの要件オンライン サービス更新する方法

各オンライン サービス (GRC) のガバナンス、リスク、コンプライアンス チームは、コントロール フレームワークを継続的に維持するために取り組みます。 関連する規制や法律の変更、新たな脅威、侵入テスト結果、セキュリティ インシデント、監査フィードバック、新しいコンプライアンス要件など、いくつかのシナリオで GRC チームが制御フレームワークを更新する必要がある場合があります。 フレームワークの変更が必要な場合、信頼チームは、変更の承認と実装を担当する主要な利害関係者を特定して、その変更が実現可能であり、オンライン サービスで意図しない問題が発生しないようにします。 GRC チームと関連する利害関係者が変更に必要な内容に同意すると、変更の実装を担当するワークロードは目標の完了日を設定し、それぞれのサービス内で変更を実装するように作業します。 実装ターゲットが満たされると、信頼チームは、新しいコントロールまたは更新されたコントロールでコントロール フレームワークを更新します。

関連する外部規制 & 認定

Microsoft のオンライン サービスは、外部の規制と認定に準拠するために定期的に監査されます。 ガバナンス、リスク、コンプライアンスに関連するコントロールの検証については、次の表を参照してください。

Azure と Dynamics 365

| 外部監査 | Section | 最新のレポート日 |

|---|---|---|

|

ISO 27001 適用性に関する声明 証明書 |

A.5: 情報セキュリティ ポリシー A.18.1: 法的および契約上の要件への準拠 A.18.2: 情報セキュリティ レビュー |

2024 年 4 月 8 日 |

|

ISO 27017 適用性に関する声明 証明書 |

A.5: 情報セキュリティ ポリシー A.18.1: 法的および契約上の要件への準拠 A.18.2: 情報セキュリティ レビュー |

2024 年 4 月 8 日 |

|

ISO 27018 適用性に関する声明 証明書 |

A.5: 情報セキュリティ ポリシー | 2024 年 4 月 8 日 |

|

ISO 22301 証明書 |

リスクと機会の決定 リスクと機会への対処 |

2024 年 4 月 8 日 |

| SOC 1 | IS-1: Microsoft セキュリティ ポリシー IS-2: Microsoft セキュリティ ポリシーレビュー IS-3: セキュリティ ロールと責任 |

2024 年 8 月 16 日 |

|

SOC 2 SOC 3 |

C5-1: 標準的な操作手順 IS-1: Microsoft セキュリティ ポリシー IS-2: Microsoft セキュリティ ポリシーレビュー IS-3: セキュリティ ロールと責任 SOC2-14: 機密性と秘密保持契約 SOC2-18: 法的、規制、契約上の要件 SOC2-19: 機能間コンプライアンス プログラム SOC2-20: ISMS プログラム SOC2-26: 年次リスク評価 |

2024 年 5 月 20 日 |

Microsoft 365

| 外部監査 | Section | 最新のレポート日 |

|---|---|---|

| FedRAMP | CA-2: セキュリティ評価 CA-5: アクションとマイルストーンの計画 PL-2: システム セキュリティ プラン RA-3: リスク評価 |

2024 年 8 月 21 日 |

|

ISO 27001/27017 適用性に関する声明 認定 (27001) 認定 (27017) |

A.5: 情報セキュリティ ポリシー A.18.1: 法的および契約上の要件への準拠 A.18.2: 情報セキュリティ レビュー |

2024 年 3 月 |

| SOC 1 | CA-03: リスク管理 | 2024 年 8 月 1 日 |

| SOC 2 | CA-02: ガバナンス、リスク、コンプライアンス チームの責任 CA-03: リスク管理 CA-11: ポリシー フレームワークの更新 CA-17: Microsoft セキュリティ ポリシー CA-24: 内部リスク評価 CA-25: コントロール フレームワークの更新 |

2024 年 1 月 23 日 |