Microsoft Defender for Endpoint デバイスのタイムライン

適用対象:

注:

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

Defender for Endpoint デバイス タイムラインを使用すると、デバイスの異常な動作をより迅速に調査および調査できます。 特定のイベントとエンドポイントを調べて、組織内の潜在的な攻撃を確認できます。 各イベントの特定の時刻を確認したり、接続される可能性のあるイベントのフォローアップにフラグを設定したり、特定の日付範囲にフィルター処理したりできます。

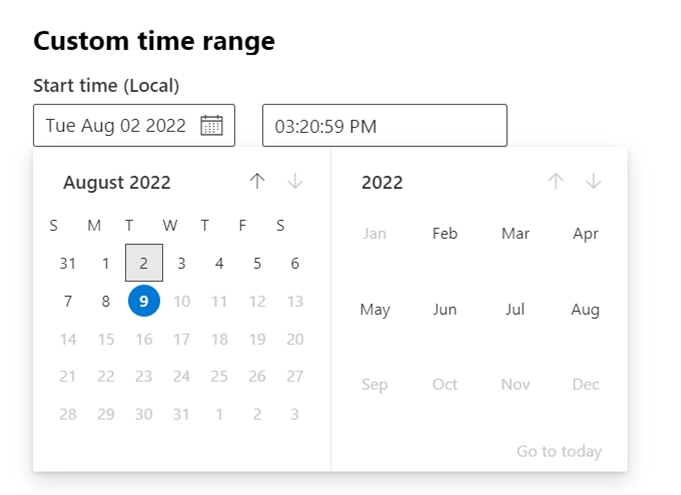

カスタム時間範囲ピッカー:

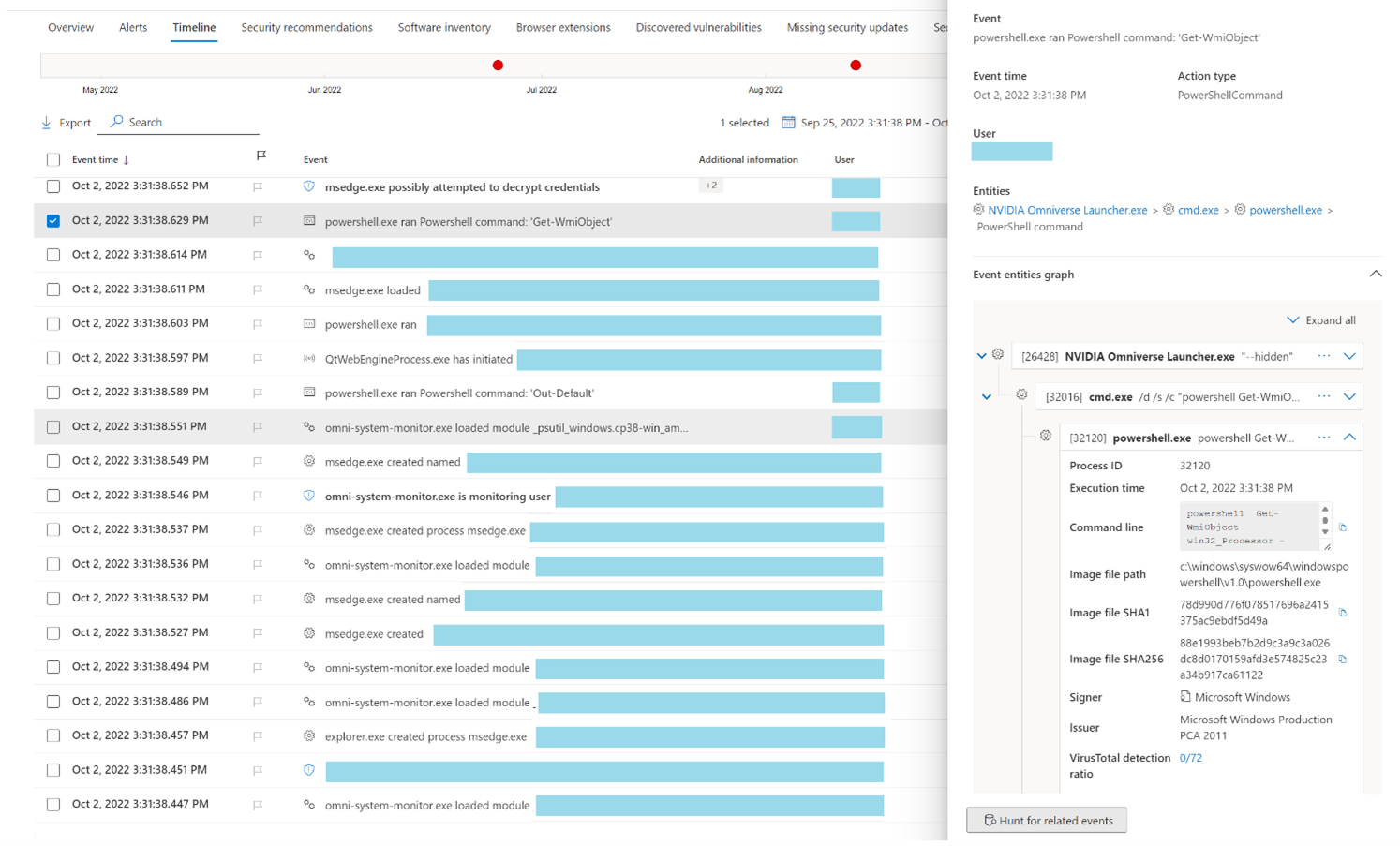

プロセス ツリー エクスペリエンス – イベント側パネル:

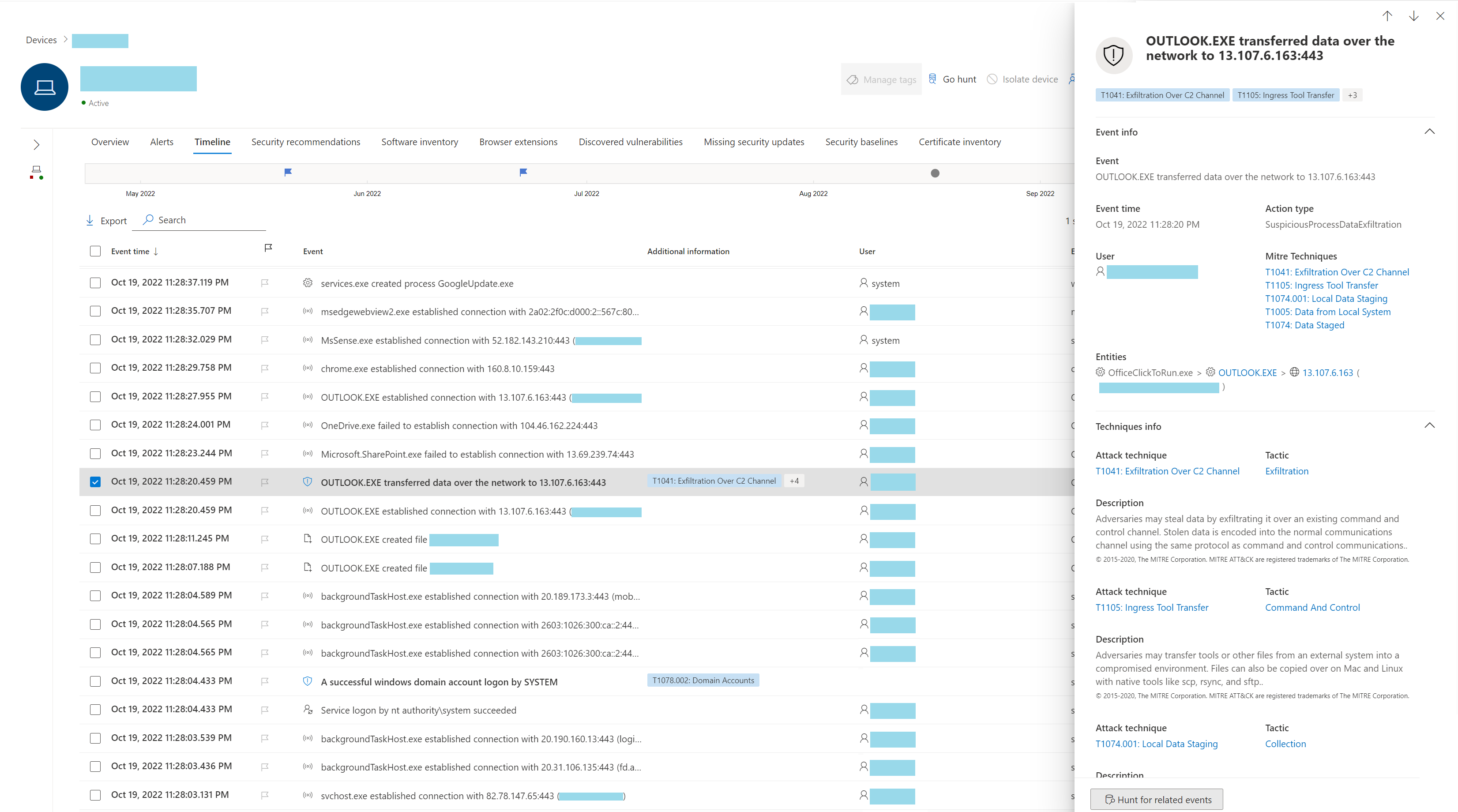

複数の関連手法がある場合、すべての MITRE 手法が表示されます。

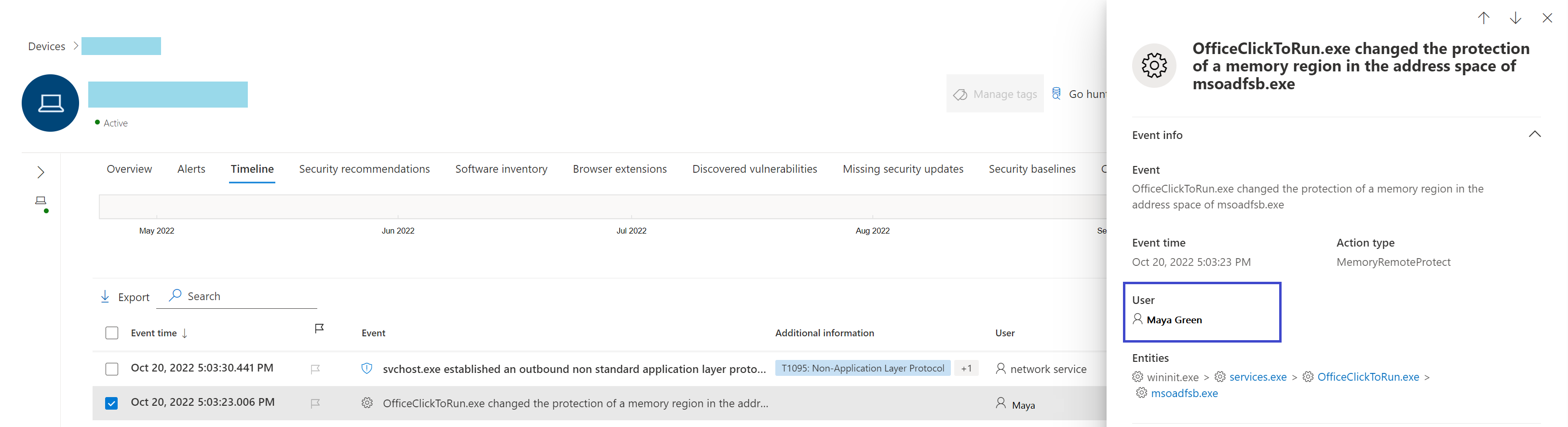

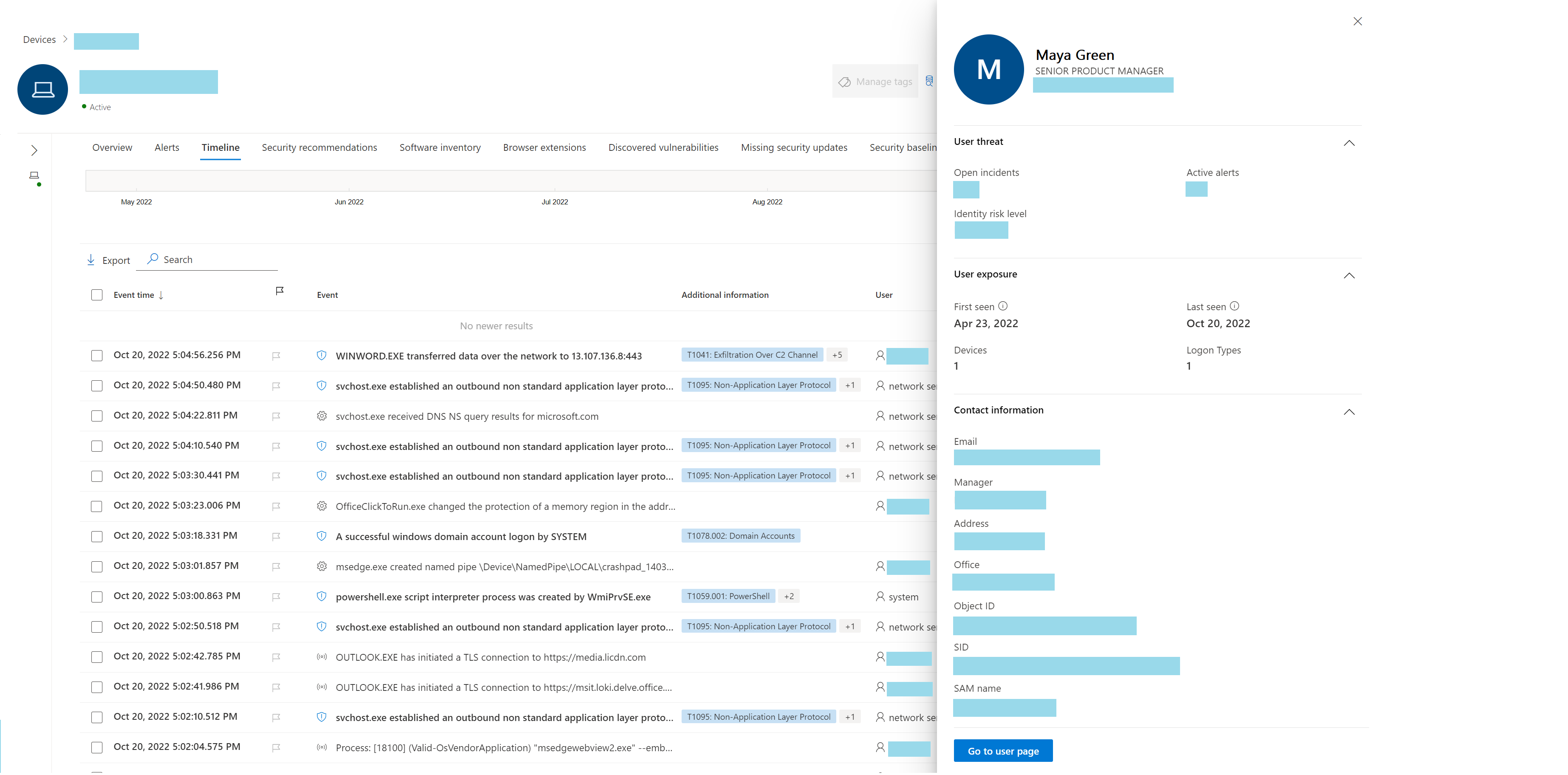

タイムライン イベントは、新しいユーザー ページにリンクされます。

定義されたフィルターがタイムラインの上部に表示されるようになりました。

デバイス タイムラインの手法

特定のデバイスで発生したイベントを分析することで、調査でより多くの洞察を得ることができます。 まず、[デバイス] の一覧から目的のデバイスを選択します。 デバイス ページで、[ タイムライン ] タブを選択して、デバイスで発生したすべてのイベントを表示できます。

タイムラインの手法を理解する

重要

一部の情報は、パブリック プレビューのリリース済み製品機能に関連しており、商用リリース前に大幅に変更される可能性があります。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

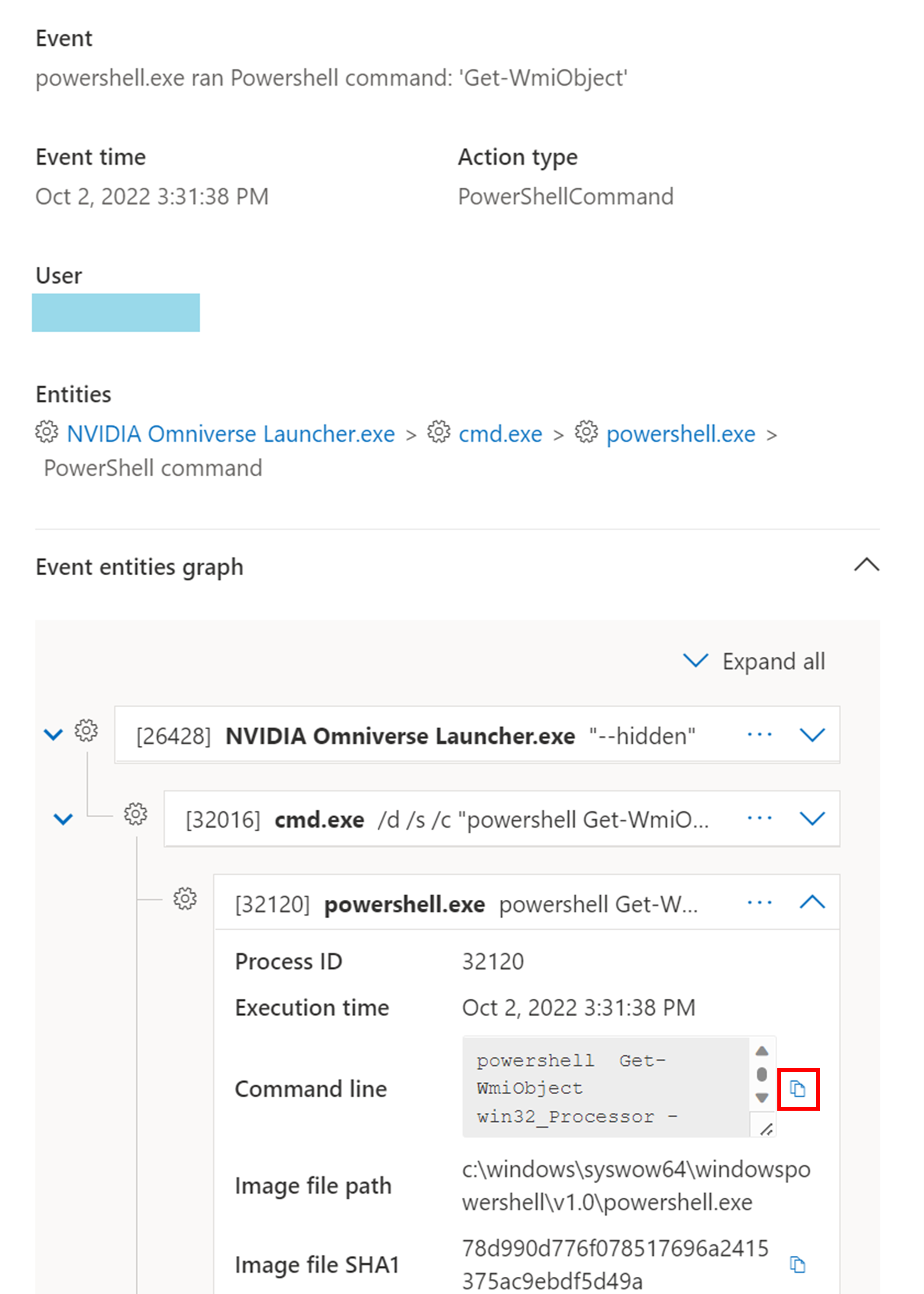

Microsoft Defender for Endpoint では、 手法 はイベント タイムラインの追加のデータ型です。 この手法は、 MITRE ATT&CK 手法またはサブテクニックに関連するアクティビティに関するより多くの分析情報を提供します。

この機能は、アナリストがデバイスで観察されたアクティビティを理解できるようにすることで、調査エクスペリエンスを簡素化します。 アナリストは、さらに調査することを決定できます。

プレビュー中、テクニックは既定で使用でき、デバイスのタイムラインが表示されたときにイベントと共に表示されます。

手法は太字で強調表示され、左側に青いアイコンが表示されます。 対応する MITRE ATT&CK ID と手法名は、[追加情報] にもタグとして表示されます。

[手法] には、検索とエクスポートのオプションも用意されています。

サイド ウィンドウを使用して調査する

[手法] を選択して、対応するサイド ウィンドウを開きます。 ここでは、関連する ATT&CK 手法、戦術、説明などの追加情報と分析情報を確認できます。

特定の 攻撃手法 を選択して、関連する ATT&CK 手法ページを開きます。このページで詳細を確認できます。

右側に青いアイコンが表示されたら、エンティティの詳細をコピーできます。 たとえば、関連ファイルの SHA1 をコピーするには、青いページ アイコンを選択します。

コマンド ラインでも同じ操作を実行できます。

関連するイベントを調査する

高度なハンティングを使用して、選択した手法に関連するイベントを検索するには、[関連イベントの検索] を選択します。 これにより、高度なハンティング ページにクエリが表示され、手法に関連するイベントが検索されます。

注:

[手法] サイド ウィンドウの [ 関連イベントの検索 ] ボタンを使用してクエリを実行すると、識別された手法に関連するすべてのイベントが表示されますが、クエリ結果に [手法] 自体は含まれません。

EDR クライアント (MsSense.exe) Resource Manager

デバイス上の EDR クライアントがリソースが不足している場合は、デバイスの通常の動作操作を維持するためにクリティカル モードになります。 EDR クライアントが通常の状態に戻るまで、デバイスは新しいイベントを処理しません。 EDR クライアントがクリティカル モードに切り替えたことを示す新しいイベントが、そのデバイスのタイムラインに表示されます。

EDR クライアントのリソース使用量が通常のレベルに戻ると、自動的に標準モードに戻ります。

デバイスのタイムラインをカスタマイズする

デバイス タイムラインの右上で、タイムライン内のイベントと手法の数を制限する日付範囲を選択できます。

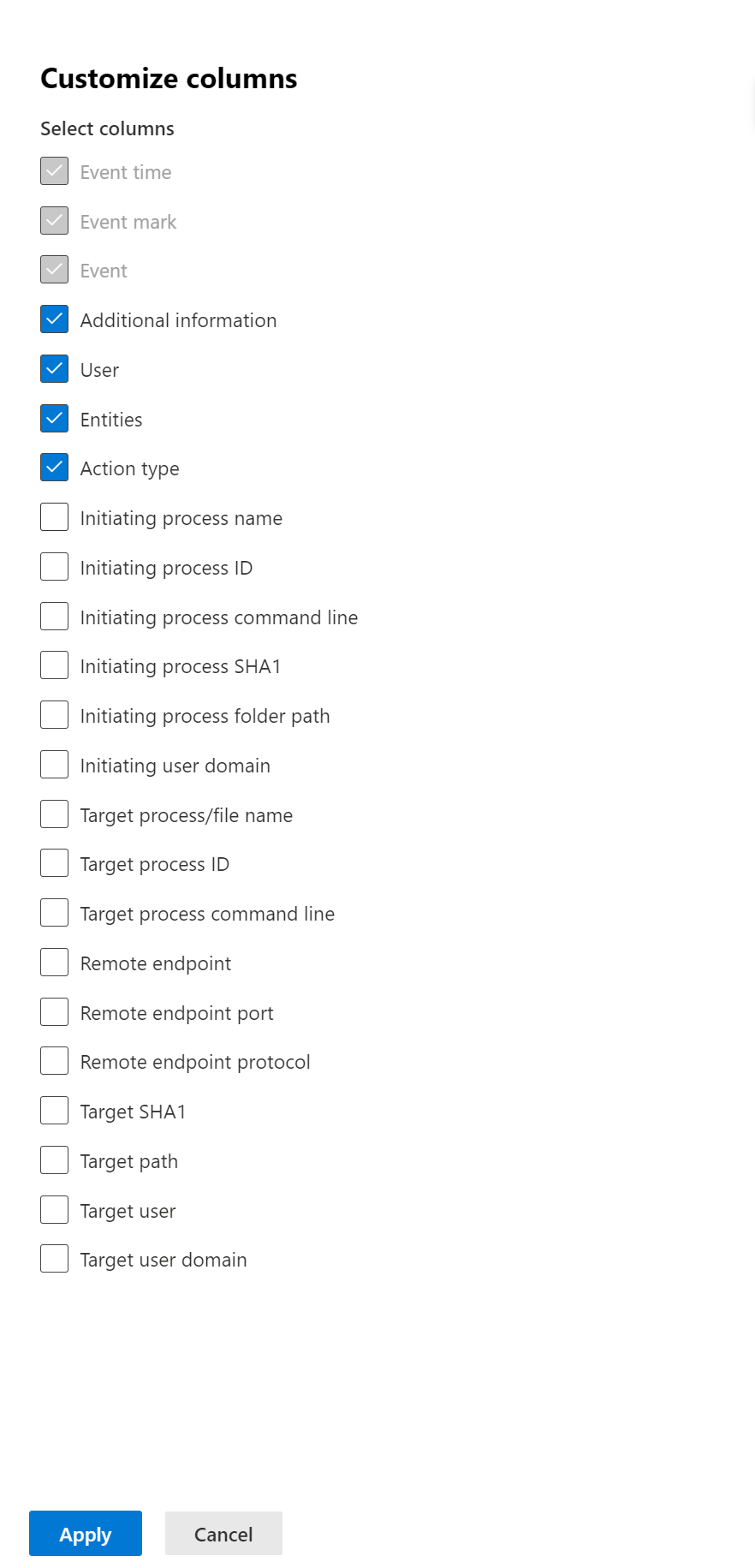

公開する列をカスタマイズできます。 また、フラグ付きイベントをデータ型またはイベント グループでフィルター処理することもできます。

公開する列を選択する

タイムラインで公開する列を選択するには、[ 列の選択 ] ボタンを選択します。

そこから、含める情報セットを選択できます。

フィルターを使用して手法またはイベントのみを表示する

イベントまたは手法のみを表示するには、デバイス タイムラインから [フィルター] を選択し、表示する任意のデータ型を選択します。

タイムライン イベント フラグ

Defender for Endpoint デバイス タイムラインのイベント フラグは、潜在的な攻撃を調査するときに特定のイベントをフィルター処理して整理するのに役立ちます。

Defender for Endpoint デバイスタイムラインには、デバイスで観察されたイベントと関連するアラートの時系列ビューが表示されます。 このイベントの一覧は、デバイスで観察されたすべてのイベント、ファイル、IP アドレスを完全に可視化します。 リストが長くなることがあります。 デバイス タイムライン イベント フラグは、関連する可能性のあるイベントを追跡するのに役立ちます。

デバイス タイムラインを確認したら、フラグを設定した特定のイベントを並べ替え、フィルター処理、エクスポートできます。

デバイス タイムラインを移動しながら、特定のイベントを検索してフィルター処理できます。 イベント フラグは、次の方法で設定できます。

- 最も重要なイベントの強調表示

- 詳細を必要とするイベントのマーキング

- クリーンな侵害タイムラインの構築

イベントにフラグを設定する

フラグを設定するイベントを見つけます。

[フラグ] 列でフラグ アイコンを選択します。

フラグが設定されたイベントを表示する

- タイムラインの [フィルター] セクションで、 フラグ付きイベントを有効にします。

- [適用] を選択します。 フラグが設定されたイベントのみが表示されます。

タイム バーをクリックすると、さらにフィルターを適用できます。 フラグが設定されたイベントより前のイベントのみが表示されます。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[関連イベントのハント] オプションを示すスクリーンショット。](media/techniques-hunt-for-related-events-1.png)

![[フィルター] ウィンドウを示すスクリーンショット。](media/new-timeline-filter.png)