Microsoft Defender XDR で Defender for Identity セキュリティ アラートを調査する

この記事では、Microsoft Defender XDR で Microsoft Defender for Identity セキュリティ アラートを操作する方法の基本について説明します。

Defender for Identity アラートは、専用の ID アラート ページ形式で Microsoft Defender XDR にネイティブに統合されています。

ID アラート ページでは、Microsoft Defender for Identity のお客様は、クロスドメインシグナル エンリッチメントと新しい自動化された ID 応答機能を強化できます。 これにより、セキュリティを確保し、セキュリティ運用の効率を向上させることができます。

Microsoft Defender XDR を使用してアラートを調査する利点の 1 つは、Microsoft Defender for Identity アラートがスイート内の他の各製品から取得した情報とさらに関連付けられる点です。 これらの強化されたアラートは、Microsoft Defender for Office 365 および Microsoft Defender for Endpoint から 送信される他の Microsoft Defender XDR アラート形式と一致しています。 新しいページを使用すると、ID に関連付けられているアラートを調査するために別の製品ポータルに移動する必要がなくなります。

Defender for Identity から送信されたアラートは、アラートの自動修復や、疑わしいアクティビティに貢献できるツールとプロセスの軽減など、Microsoft Defender XDR の自動調査と応答 (AIR) 機能をトリガーできるようになりました。

重要

Microsoft Defender XDR との統合の一環として、いくつかのオプションと詳細が、Defender for Identity ポータルにある場所から変更されました。 使い慣れた機能と新機能の両方が見つかる場所については、以下の詳細を参照してください。

セキュリティ アラートを確認する

アラートには、アラート ページ、インシデント ページ、個々のデバイスのページ、高度なハンティングのページなど、さまざまな場所からアクセスできます。 この例では、アラート ページを確認します。

Microsoft Defender XDR で、[インシデントとアラート] に移動し、[アラート] に移動します。

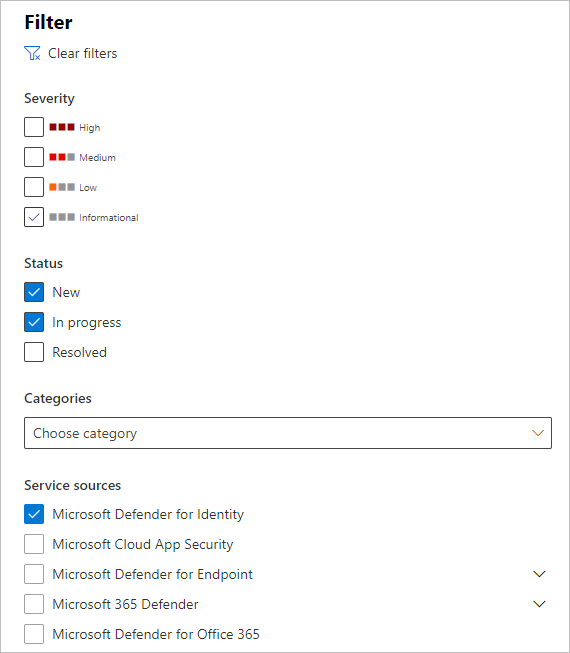

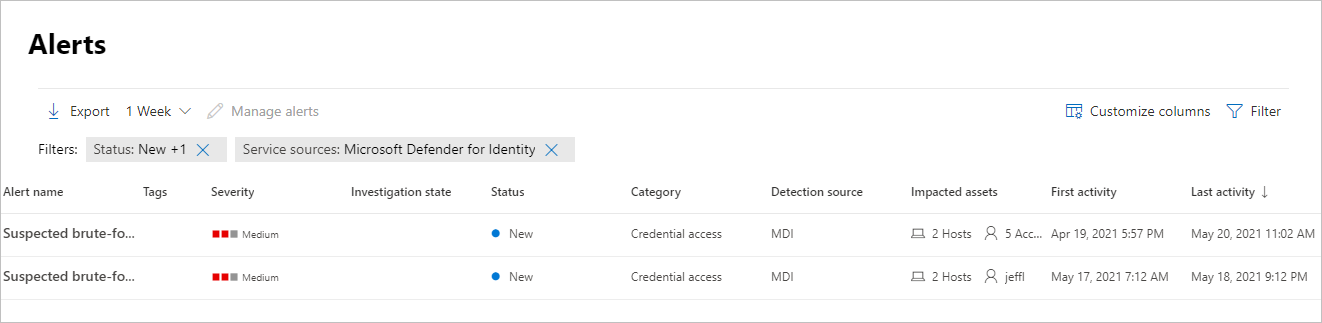

Defender for Identity からのアラートを表示するには、右上の [フィルター] を選択し、サービス ソースで Microsoft Defender for Identity を選択し、[適用] を選択します。

アラートは、アラート名、タグ、重大度、調査状態、ステータス、カテゴリ、検出ソース、影響を受けるアセット、最初のアクティビティ、最後のアクティビティの各列に情報と共に表示されます。

セキュリティ アラート のカテゴリ

Defender for Identity セキュリティ アラートは、一般的なサイバー攻撃キル チェーンで見られるフェーズと同様に、次のカテゴリまたはフェーズに分かれています。

Manage alerts

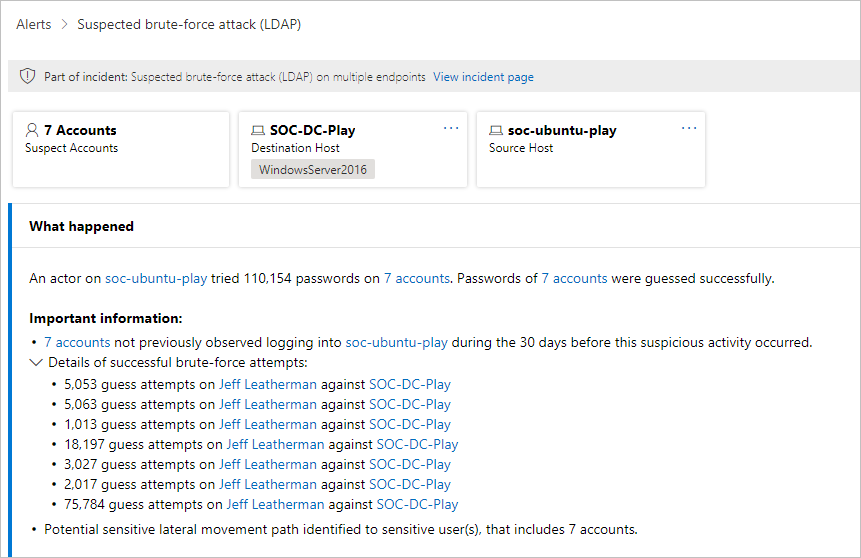

いずれかのアラートのアラート名を選択すると、アラートの詳細が表示されたページに移動します。 左側のウィンドウに、発生した内容の概要が表示されます。

[発生した内容] ボックスの上には、アラートのアカウント、宛先ホスト、ソース ホストのボタンがあります。 その他のアラートについては、追加のホスト、アカウント、IP アドレス、ドメイン、セキュリティ グループの詳細を示すボタンが表示される場合があります。 いずれかのエンティティを選択して、関連するエンティティの詳細を取得します。

右側のウィンドウに、アラートの詳細が表示されます。 ここでは、詳細を確認し、いくつかのタスクを実行できます。

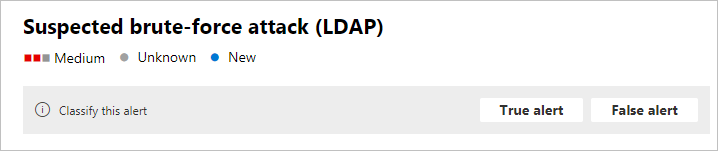

このアラートを分類する - ここでは、このアラートを True アラートまたは False アラートとして指定できます

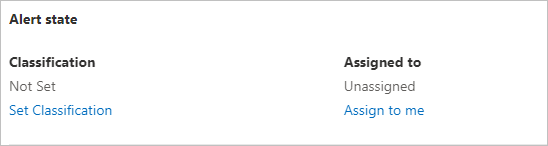

アラートの状態 - 分類の設定で、アラートを True または False に分類できます。 指定先では、アラートを自分に指定したり、指定を解除したりすることができます。

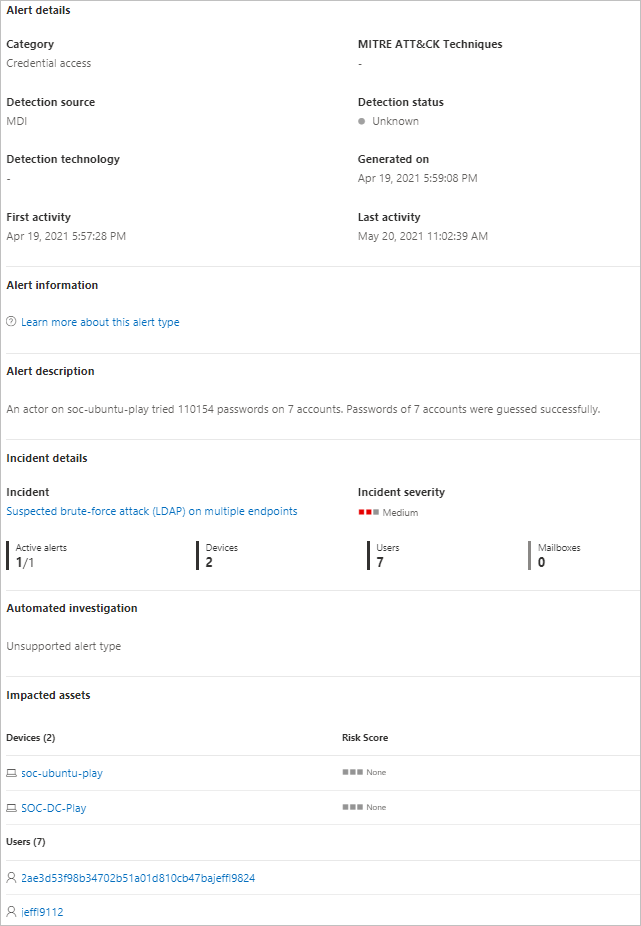

アラートの詳細 - アラートの詳細では、特定のアラートに関する詳細情報を確認したり、アラートの種類に関するドキュメントへのリンクをフォローしたり、アラートが関連付けられているインシデントを確認したり、このアラートの種類にリンクされている自動調査を確認したり、影響を受けるデバイスとユーザーを確認したりできます。

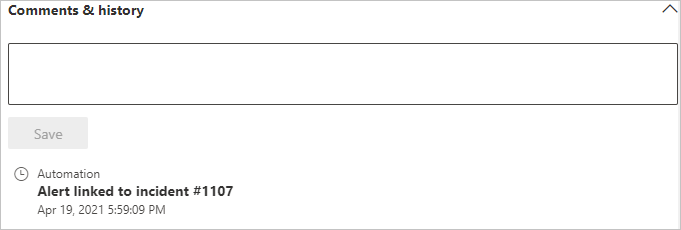

コメントと履歴 - ここでは、アラートにコメントを追加し、アラートに関連付けられているすべてのアクションの履歴を表示できます。

アラートの管理 - [アラートの管理] を選択すると、次の内容を編集できるウィンドウに移動します。

ステータス - [新規]、[解決済み]、または [進行中] を選択できます。

分類 - True アラートまたは False アラートを選択できます。

コメント - アラートに関するコメントを追加できます。

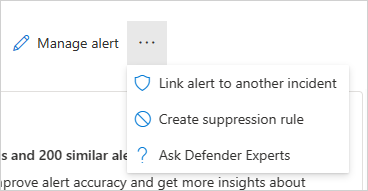

アラートの管理の横にある 3 つのドットを選択すると、アラートを別のインシデントにリンクしたり、非表示ルールを作成したり (プレビューのお客様のみ使用できます)、または Defender Experts に質問したりできます。

アラートを Excel ファイルにエクスポートすることもできます。 これを行うには、[エクスポート] を選択します

Note

Excel ファイルでは、Microsoft Defender for Identity での表示とMicrosoft Defender XDR での表示という 2 つのリンクを利用できるようになりました。 各リンクをクリックすると、関連するポータルが表示され、そこでアラートに関する情報が提供されます。

アラートを調整する

アラートを調整して最適化し、誤検知を減らします。 アラート チューニングにより、SOC チームが優先度の高いアラートに集中し、システム全体の脅威検出範囲を向上することができます。 Microsoft Defender XDR で、証拠の種類に基づいてルールの条件を作成し、条件に一致するルールの種類にルールを適用します。

詳細については、「アラートを調整する」を参照してください。

関連項目

詳細情報

- インタラクティブガイドをお試しください: Microsoft Defender for Identityを使用して疑わしいアクティビティと潜在的な攻撃を検出する