セキュリティ アラートについて

Microsoft Defender for Identity セキュリティ アラートは、明確な言語とグラフィックスにより、ネットワーク上で疑わしいアクティビティが特定され、脅威に関係するアクターとコンピューターについて説明します。 アラートは重大度に対して評価され、視覚的にフィルター処理しやすくするために色分けされ、脅威フェーズ別に整理されます。 各アラートは、ネットワーク上で何が起こっているかを正確に理解することができるように作成されています。 アラートの証拠リストには、調査を簡単で直接的にできるような、関係するユーザーとコンピューターへの直接リンクが含まれています。

この記事では、Defender for Identity セキュリティ アラートの構造とその使用方法について説明します。

- セキュリティ アラートの構造

- セキュリティ アラートの分類

- セキュリティ アラート のカテゴリ

- 高度なセキュリティ アラートの調査

- 関連エンティティ

- Defender for Identity と NNR (ネットワークの名前解決)

セキュリティ アラートの構造

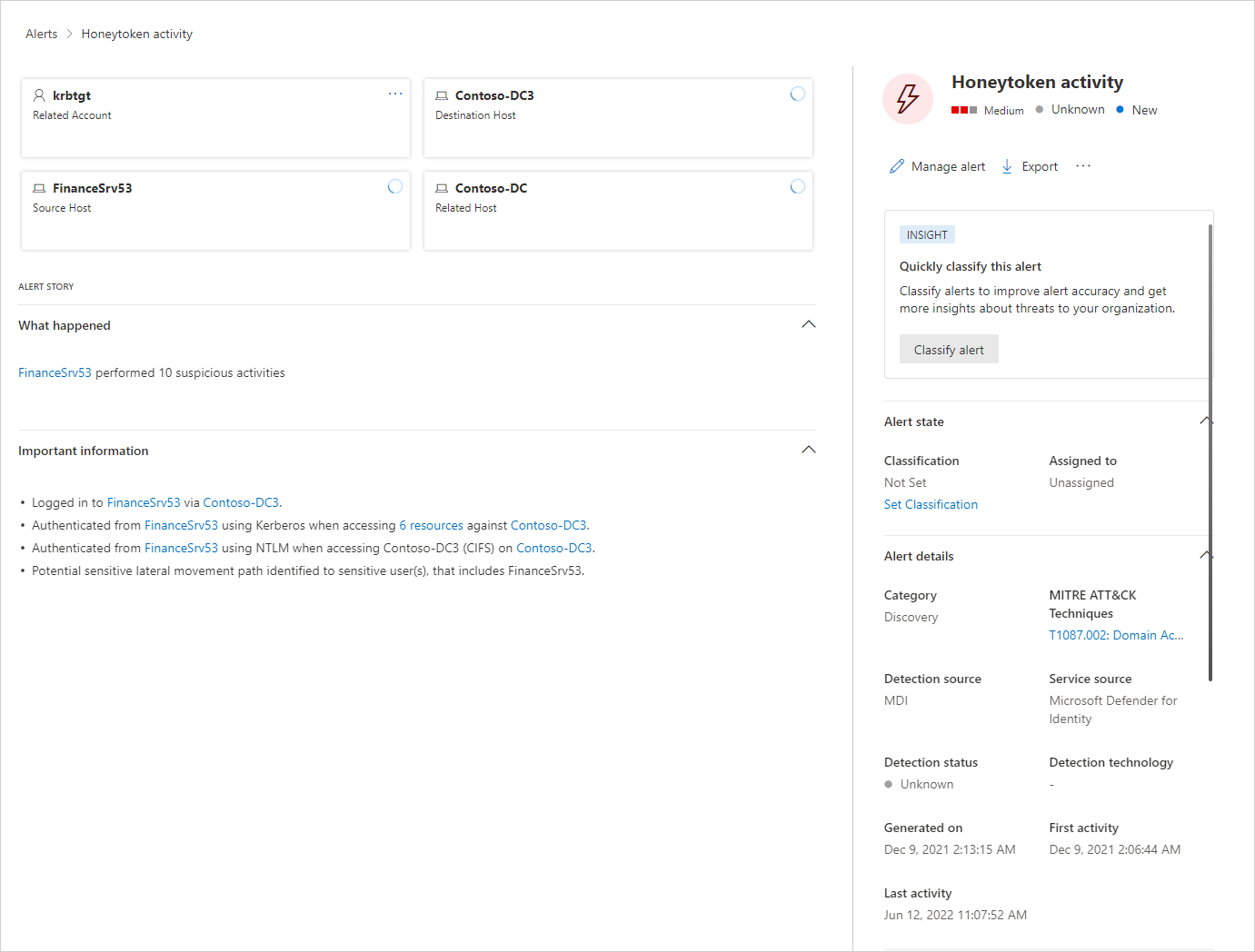

各 Defender for Identity セキュリティ アラートには、アラート ストーリーが含まれています。 これは、このアラートに関連するイベントのチェーンを時系列で示し、アラートに関連するその他の重要な情報です。

アラートページでは、次の操作を実行できます。

アラートの管理 - アラート の状態、割り当て、分類を変更します。 ここにコメントを追加することもできます。

エクスポート - 分析用の詳細な Excel レポートをダウンロードする

アラートを別のインシデントにリンクする - アラートを新しい既存のインシデントにリンクする

アラートの詳細については、「Microsoft Defender XDR でアラートを調査する」を参照してください。

セキュリティ アラートの分類

適切な調査に従って、すべての Defender for Identity セキュリティ アラートは、次のアクティビティの種類のいずれかとして分類することができます。

真陽性 (TP): Defender for Identity によって検出された悪意のあるアクション。

無害な真陽性 (B-TP): Defender for Identity によって検出されたアクション。実際のアクションですが、侵入テストや承認されたアプリケーションによって生成された既知のアクティビティなど、悪意のあるものではありません。

擬陽性 (FP): 誤検知です。アクティビティが発生しなかったことを意味します。

セキュリティ アラートは TP、B-TP、または FP ですか

アラートごとに、次の質問をしてアラートの分類を決定し、次に何を行うかを決定します。

- この特定のセキュリティ アラートは環境内でどのくらい頻繁ですか。

- アラートは、同じ種類のコンピューターまたはユーザーによってトリガーされましたか。 たとえば、同じロールを持つサーバーや、同じグループ/部門のユーザーなどですか。 コンピューターまたはユーザーが似ている場合は、今後の FP アラートを回避するために除外することができます。

Note

まったく同じ種類のアラートが増加すると、通常、アラートの疑わしい/重要度レベルが低下します。 繰り返しアラートの場合は、構成を確認し、セキュリティ アラートの詳細と定義を使用して、繰り返しをトリガーする状況を正確に把握します。

セキュリティ アラート のカテゴリ

Defender for Identity セキュリティ アラートは、一般的なサイバー攻撃キル チェーンで見られるフェーズと同様に、次のカテゴリまたはフェーズに分かれています。 各フェーズと、各攻撃を検出するように設計されたアラートの詳細については、次のリンクを使用してください。

高度なセキュリティ アラートの調査

セキュリティ アラートの詳細情報を入手するには、アラートの詳細ページで [エクスポート] を選択して、Excel 形式の詳細なアラート レポートをダウンロードします。

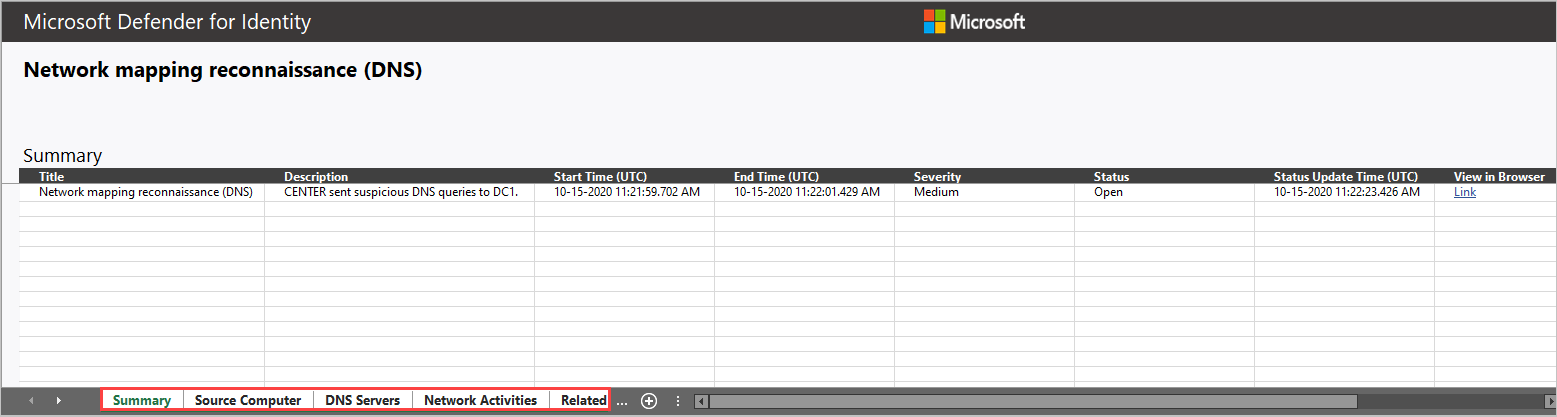

ダウンロードしたファイルには、次のような、最初のタブのアラートに関する概要の詳細が含まれています。

- タイトル

- 説明

- 開始時刻 (UTC)

- 終了時刻 (UTC)

- 重要度 – 低/中/高

- 状態 – オープン/クローズ

- ステータスの更新時刻 (UTC)

- ブラウザーで表示

関連するすべてのエンティティ (アカウント、コンピューター、リソースなど) は、ロールで区切って一覧表示されます。 アラートに応じて、ソース、攻撃先、または攻撃されたエンティティの詳細が提供されます。

ほとんどのタブには、エンティティごとに次のデータが含まれています。

名前

詳細

Type

SamName

ソース コンピュータ

ソース ユーザー (可能な場合)

ドメイン コントローラー

アクセスされたリソース: 時間、コンピューター、名前、詳細、種類、サービス。

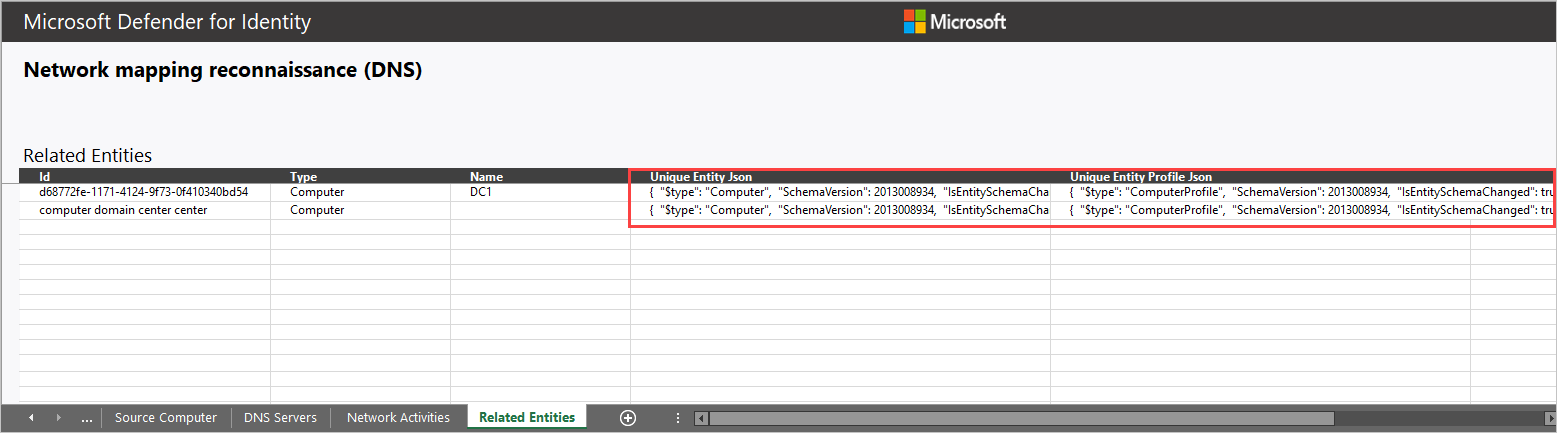

関連するエンティティ: ID、種類、名前、一意のエンティティ Json、一意のエンティティ プロファイル Json

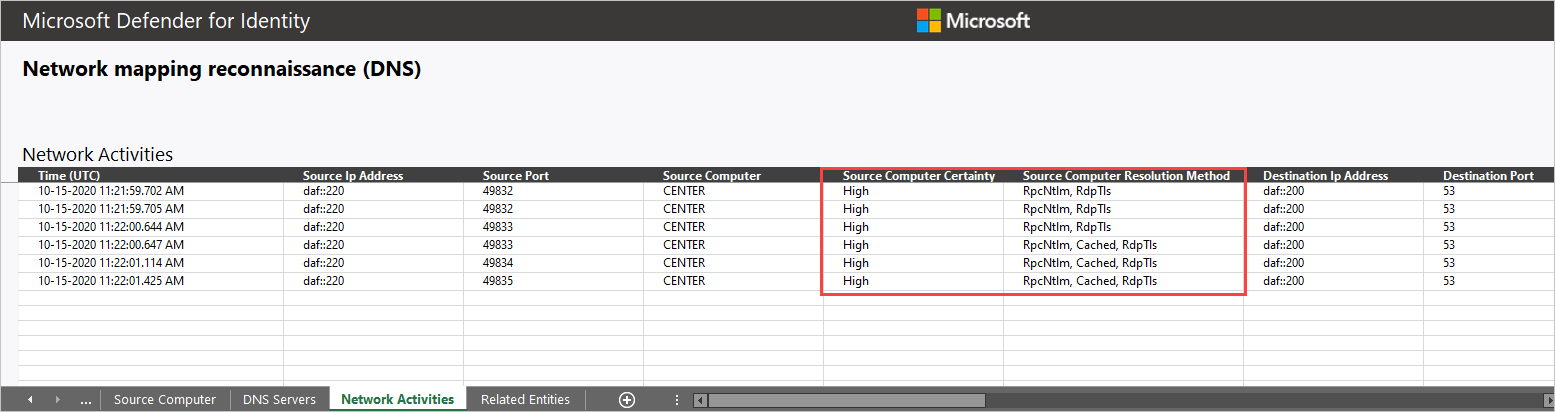

アラートに関連する Defender for Identity Sensors によってキャプチャされるすべての未加工のアクティビティ (ネットワークまたはイベント アクティビティ):

- ネットワーク アクティビティ

- イベント アクティビティ

一部のアラートには、次に関する詳細など、追加のタブがあります。

- 疑わしい攻撃がブルート フォースを使用した場合の攻撃されたアカウント。

- 疑わしい攻撃がネットワーク マッピング偵察 (DNS) を含む場合のドメイン ネーム システム (DNS)。

次に例を示します。

関連エンティティ

各アラートでは、最後のタブに関連するエンティティが表示されます。 関連するエンティティは、アラートで演じた「ロール」別に分離せずに、疑わしいアクティビティに関与するすべてのエンティティです。 各エンティティには、Unique Entity Json と Unique Entity Profile Json という 2 つの Json ファイルがあります。 これら 2 つの Json ファイルを使用して、エンティティの詳細を確認し、アラートの調査に役立てます。

一意のエンティティ Json ファイル

アカウントについて Defender for Identity が Active Directory から学習したデータが含まれます。 これには、識別名、SID、LockoutTime、PasswordExpiryTime などのすべての属性が含まれます。 ユーザー アカウントの場合は、部署、メール、電話番号などのデータが含まれます。 コンピューター アカウントの場合は、OperatingSystem、IsDomainController、DnsName などのデータが含まれます。

一意のエンティティ プロファイル Json ファイル

エンティティで Defender for Identity がプロフィールを作成したすべてのデータが含まれます。 Defender for Identity では、キャプチャされたネットワークアクティビティとイベント アクティビティを使用して、環境のユーザーとコンピューターについて学習します。 Defender for Identity は、エンティティごとの関連情報をプロフィール分析します。 この情報は、Defender for Identity の脅威識別機能に役立ちます。

調査で Defender for Identity 情報を使用するにはどうすればよいですか。

調査は必要に応じて詳細に行うことができます。 Defender for Identity によって提供されるデータを使用して調査する方法のアイデアをいくつか次に示します。

- すべての関連ユーザーが同じグループまたは部門に属しているかを確認します。

- 関連するユーザーはリソース、アプリケーション、またはコンピューターを共有していますか。

- PasswordExpiryTime が既に過ぎていても、アカウントはアクティブですか。

Defender for Identity と NNR (ネットワークの名前解決)

Defender for Identity 検出機能は、アクティブなネットワーク名前解決 (NNR) に依存して、組織内のコンピューターに IP を解決します。 NNR を使用すると、Defender for Identity は未加工のアクティビティ (IP アドレスを含む) と、各アクティビティに関係する関連するコンピューターの間で相互に関連付けることができます。 Defender for Identity は、未加工のアクティビティに基づいて、コンピューターを含むエンティティをプロフィール分析し、アラートを生成します。

NNR データは、次のアラートを検出するために重要です。

- ID 盗難の疑い(パス ザ チケット)

- DCSync 攻撃の疑い (ディレクトリ サービスのレプリケーション)

- ネットワーク マッピングの偵察 (DNS)

アラートのダウンロード レポートのネットワーク アクティビティタブで提供される NNR 情報を使用して、アラートが FP であるかを判断します。 FP アラートの場合、NNR の確実性の結果が低い信頼度となることのが一般的です。

レポート データのダウンロードは、次の 2 つの列に表示されます。

発信元 / 送信先コンピューター

- 確実性 – 低い結果の確実性は、間違った名前解決を示している可能性があります。

発信元 / 送信先コンピューター

- 解決方法 – 組織内のコンピューターに IP を解決するために使用される NNR メソッドを提供します。

Defender for Identity セキュリティ アラートを操作する方法の詳細については、「セキュリティ アラートの操作」を参照してください。