Microsoft Defender XDR で自動攻撃中断機能を構成する

Microsoft Defender XDR には、高度で影響の大きい攻撃から環境を保護できる強力な 自動攻撃中断 機能が含まれています。

この記事では、次の手順で Microsoft Defender XDR で自動攻撃中断機能を構成する方法について説明します。

次に、すべての設定が完了したら、インシデントとアクション センターで包含アクションを表示および管理できます。 必要に応じて、設定を変更できます。

Microsoft Defender XDR での自動攻撃中断の前提条件

| 要件 | 詳細 |

|---|---|

| サブスクリプションの要件 | 次のいずれかのサブスクリプション:

「Microsoft Defender XDR ライセンス要件」を参照してください。 |

| デプロイの要件 |

|

| アクセス許可 | 自動攻撃中断機能を構成するには、Microsoft Entra ID (https://portal.azure.com) または Microsoft 365 管理センター (https://admin.microsoft.com) で、次のいずれかのロールが割り当てられている必要があります。

|

Microsoft Defender for Endpoint の前提条件

Sense クライアントの最小バージョン (MDE クライアント)

ユーザーを 含める アクションを機能させるために必要な最小センサー エージェントのバージョンは、v10.8470 です。 次の PowerShell コマンドを実行して、デバイス上の Sense Agent のバージョンを特定できます。

Get-ItemProperty -Path 'Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection' -Name "InstallLocation"

組織のデバイスの自動化設定

デバイス グループ ポリシーの構成済みの自動化レベルを確認します。w 自動調査が実行されているかどうか、および修復アクションが自動的に実行されるか、デバイスの承認時にのみ実行されるかは、特定の設定によって異なります。 次の手順を実行するには、グローバル管理者またはセキュリティ管理者である必要があります。

Microsoft Defender ポータル (https://security.microsoft.com) に移動し、サインインします。

[アクセス許可] の [設定>Endpoints>Device グループに移動します。

デバイス グループ ポリシーを確認します。 [Automation レベル] 列を見てください。 脅威を自動的に修復するフル - 修復を使用することをお勧めします。 必要な自動化のレベルを取得するには、デバイス グループを作成または編集する必要がある場合があります。 自動包含からデバイス グループを除外するには、自動化レベルを 自動応答に設定します。 これは強くお勧めするものではなく、限られた数のデバイスに対してのみ行う必要があることに注意してください。

デバイス検出の構成

デバイス検出設定は、少なくとも "Standard Discovery" にアクティブ化する必要があります。 デバイス検出を構成する方法については、「デバイス検出を設定する」を参照 してください。

注:

攻撃の中断は、デバイスの Microsoft Defender ウイルス対策の動作状態に関係なく、デバイスに対して機能する可能性があります。 動作状態は、アクティブ、パッシブ、または EDR ブロック モードにすることができます。

Microsoft Defender for Identity の前提条件

ドメイン コントローラーで監査を設定する

ドメイン コントローラーで監査を設定する方法については、「 Windows イベント ログの監査ポリシーを構成 する」を参照して、Defender for Identity センサーが展開されているドメイン コントローラーで必要な監査イベントが構成されていることを確認します。

アクション アカウントを検証する

Defender for Identity を使用すると、ID が侵害された場合にオンプレミスの Active Directory アカウントを対象とする修復アクションを実行できます。 これらのアクションを実行するには、Defender for Identity に必要なアクセス許可が必要です。 既定では、Defender for Identity センサーはドメイン コントローラーの LocalSystem アカウントを偽装し、アクションを実行します。 既定値は変更できるため、Defender for Identity に必要なアクセス許可があることを確認するか、既定の LocalSystem アカウントを使用します。

アクション アカウントの詳細については、「Microsoft Defender for Identity アクション アカウントの構成」を参照してください。

Active Directory アカウントをオフにするドメイン コントローラーに Defender for Identity センサーを展開する必要があります。

注:

ユーザーをアクティブ化またはブロックする自動化がある場合は、自動化が中断に干渉する可能性があるかどうかを確認します。 たとえば、すべてのアクティブな従業員がアカウントを有効にしていることを定期的に確認して強制する自動化が実施されている場合、攻撃が検出されている間、攻撃の中断によって非アクティブ化されたアカウントが意図せずにアクティブ化される可能性があります。

Microsoft Defender for Cloud Apps の前提条件

Microsoft Office 365 コネクタ

Microsoft Defender for Cloud Apps は、コネクタを介して Microsoft Office 365 に接続する必要があります。 Defender for Cloud Apps を接続するには、「 Microsoft 365 を Microsoft Defender for Cloud Apps に接続する」を参照してください。

アプリ ガバナンス

アプリ ガバナンスを有効にする必要があります。 有効にするには、 アプリ ガバナンスに関するドキュメントを参照してください 。

Microsoft Defender for Office 365 の前提条件

メールボックスの場所

Exchange Online でメールボックスをホストする必要があります。

メールボックスの監査ログの出力

次のメールボックス イベントは、少なくとも監査する必要があります。

- MailItemsAccessed

- UpdateInboxRules

- MoveToDeletedItems

- SoftDelete

- HardDelete

メールボックス監査の管理に関するページを参照して、メールボックス監査の管理について説明します。

Safelinks ポリシーが存在する必要があります。

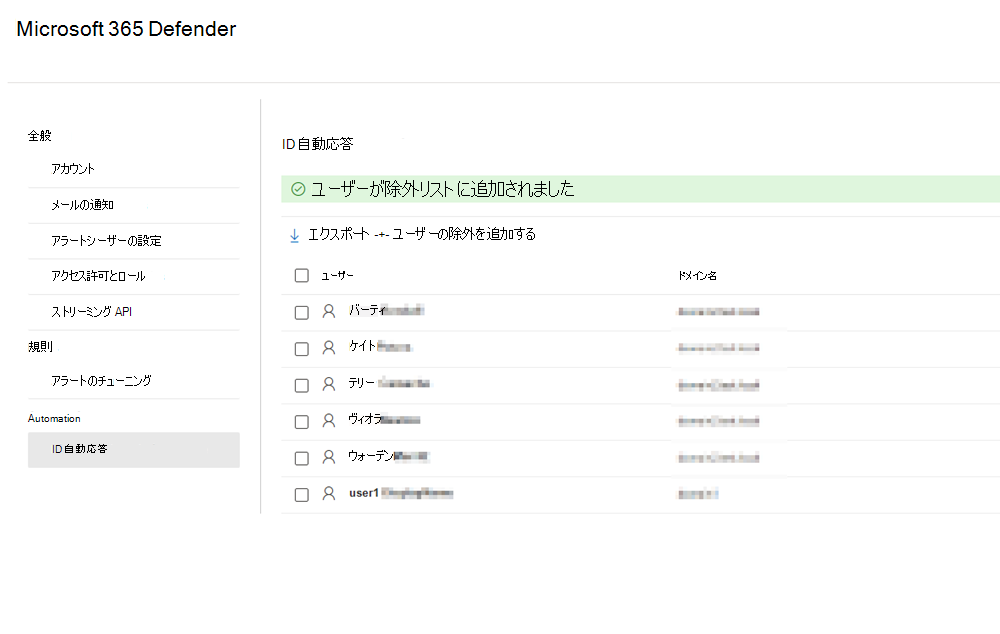

ユーザーの自動応答除外を確認または変更する

自動攻撃の中断により、自動封じ込めアクションから特定のユーザー アカウントを除外できます。 除外されたユーザーは、攻撃の中断によってトリガーされる自動アクションの影響を受けることはありません。 次の手順を実行するには、グローバル管理者またはセキュリティ管理者である必要があります。

Microsoft Defender ポータル (https://security.microsoft.com) に移動し、サインインします。

[設定>Microsoft Defender XDR>Identity 自動応答] に移動します。 アカウントを除外するには、ユーザー一覧を確認します。

新しいユーザー アカウントを除外するには、[ ユーザーの除外の追加] を選択します。

ユーザー アカウントの除外はお勧めしません。また、この一覧に追加されたアカウントは、ビジネス メール侵害 (BEC) や人間が操作するランサムウェアなど、サポートされているすべての種類の攻撃で一時停止されることはありません。

次の手順

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。