検索とピボット

重要

2024 年 6 月 30 日に、Microsoft Defender 脅威インテリジェンス (Defender TI) スタンドアロン ポータル (https://ti.defender.microsoft.com) は廃止され、アクセスできなくなります。 お客様は、Microsoft Defender ポータルまたはMicrosoft Copilot for Securityで Defender TI を引き続き使用できます。 詳細情報

Microsoft Defender 脅威インテリジェンス (Defender TI) は、調査プロセスを合理化するための堅牢で柔軟な検索エンジンを提供します。 Defender TI は、さまざまなデータ ソースのさまざまなインジケーターをピボットできるように設計されており、異なるインフラストラクチャ間の関係をこれまで以上に簡単に検出できます。

この記事は、さまざまな成果物間のリレーションシップを検出するために、さまざまなデータ セット間で検索とピボットを実行する方法を理解するのに役立ちます。

前提条件

Microsoft Entra IDまたは個人の Microsoft アカウント。 サインインまたはアカウントの作成

Defender TI Premium ライセンス。

注:

Defender TI Premium ライセンスを持たないユーザーは、引き続き無料の Defender TI オファリングにアクセスできます。

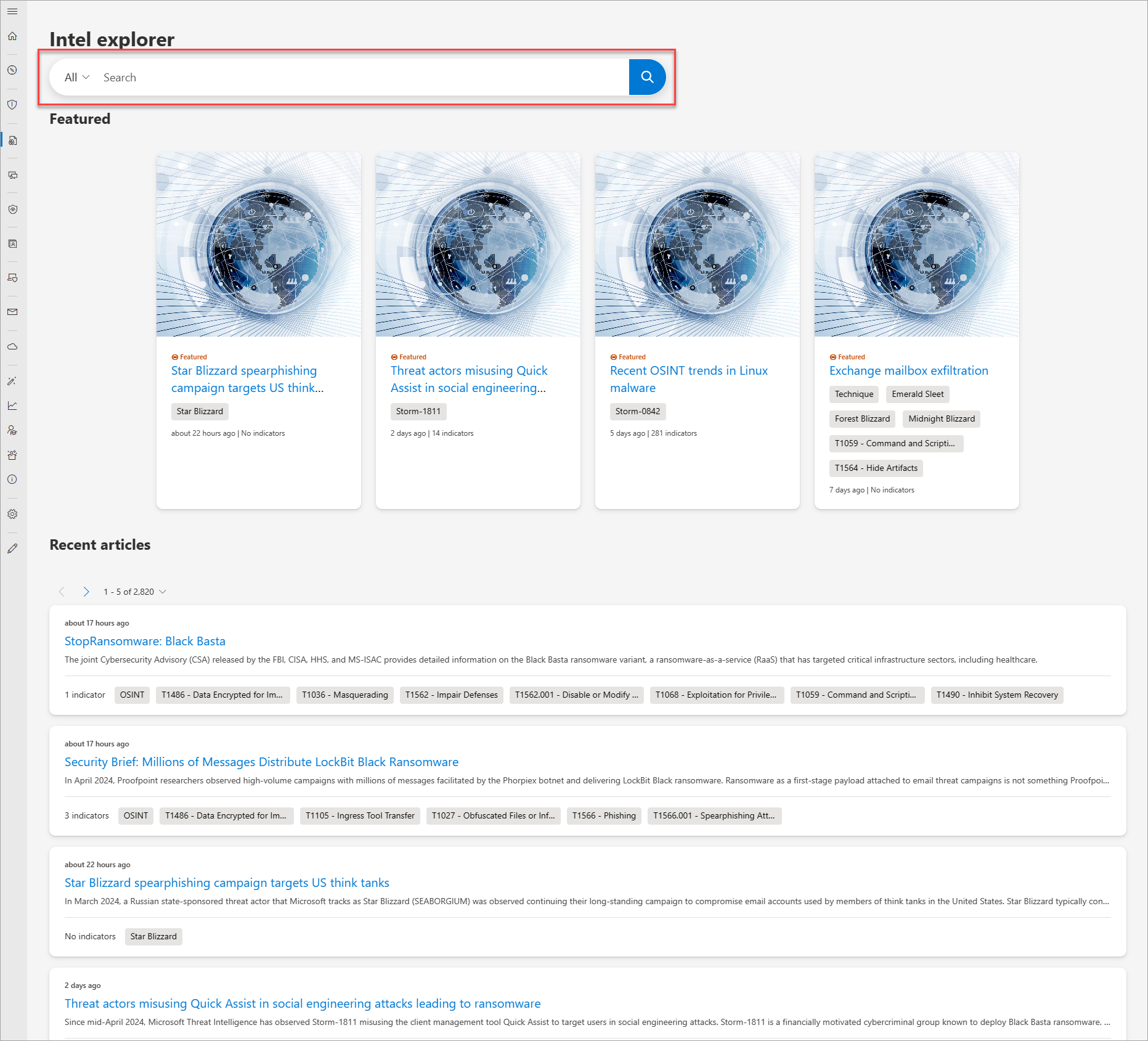

Microsoft Defender ポータルで Defender TI を開く

- Defender ポータルにアクセスし、Microsoft 認証プロセスを完了します。 Defender ポータルの詳細

- 脅威インテリジェンス>Intel エクスプローラーに移動します。

脅威インテリジェンスの検索とピボットの実行

Defender TI の Intel エクスプローラー 検索はシンプルで強力で、重要な分析情報をすぐに表示しながら、これらの分析情報を構成するデータ セットと直接対話できるように設計されています。 検索バーでは、さまざまな入力がサポートされています。特定の成果物とアーティクルまたはプロジェクト名を検索できます。

アーティファクトの種類を検索する

IP アドレス: 検索 195.161.141[.] Intel Explorer 検索バーの 65。 この操作により、IP アドレスが検索されます。

ドメイン:

fabrikam.comIntel エクスプローラーの検索バーで検索します。 このアクションにより、ドメイン検索が実行されます。ホスト:

canary.fabrikam.comIntel エクスプローラーの検索バーで検索します。 このアクションにより、ホスト検索が実行されます。キーワード: Intel エクスプローラーの検索バーで apt29 を検索します。 このアクションにより、キーワード (keyword)検索が実行されます。 キーワード検索は、用語や電子メール アドレスなどを含む可能性があるあらゆる種類のキーワード (keyword)を対象としており、その結果、アーティクル、プロジェクト、データ セットと関連付けられます。

一般的な脆弱性と公開 (CVE) ID: Intel エクスプローラーの検索バーで CVE-2021-40444 を検索します。 このアクションにより、CVE ID キーワード (keyword)検索が行われます。

記事:2022 年第 1 四半期のコモディティ スキミング & Magecart Trends を Intel エクスプローラー検索バーで検索します。 このアクションにより、アーティクル検索が実行されます。

タグ: [Intel Explorer 検索バー] ドロップダウン メニューから [ タグ ] を選択し、 magecart を検索します。 このアクションにより、タグ検索が行われます。

注:

この検索では、そのタグ値を共有する記事は返されません。

コンポーネント: [Intel Explorer の検索バー] ドロップダウン メニューから [ コンポーネント ] を選択し、 コバルト の検索を実行 します。このアクションにより、コンポーネント検索が行われます。

トラッカー: [Intel Explorer 検索バー] ドロップダウン メニューから [ トラッカー ] を選択し、 07d14d16d21d21d00042d41d00041d47e4e0ae17960b2a5b4fd6107fbb0926 を検索します。 このアクションにより、トラッカー検索が実行されます。

注:

この例は、 JarmHash トラッカーの種類です。

WHOIS メール:Intel エクスプローラーの検索バーのドロップダウン メニューから [WHOIS>Email を選択し、 を検索domains@microsoft.comします。 このアクションにより、WHOIS の電子メール検索が行われます。

WHOIS 名: [Intel Explorer 検索バー] ドロップダウン メニューから [ WHOIS>名 ] を選択し、 MSN Hostmaster を検索します。 このアクションにより、WHOIS 名が検索されます。

WHOIS organization: Intel Explorer 検索バーのドロップダウン メニューから [WHOIS>Organization] を選択し、Microsoft Corporation を検索します。 このアクションにより、WHOIS organization検索が実行されます。

WHOIS アドレス: [Intel Explorer 検索バー] ドロップダウン メニューから [WHOIS>アドレス ] を選択し、 One Microsoft Way を検索します。 このアクションにより、WHOIS アドレス検索が実行されます。

WHOIS 市: Intel エクスプローラーの検索バーのドロップダウン メニューから [WHOIS>City ] を選択し、 Redmond を検索します。 このアクションにより、WHOIS 都市検索が行われます。

WHOIS の状態: [Intel Explorer 検索バー] ドロップダウン メニューから [WHOIS>State ] を選択し、 WA を検索します。 このアクションにより、WHOIS 状態検索が実行されます。

WHOIS 郵便番号: [Intel Explorer の検索バー] ドロップダウン メニューから WHOIS>郵便番号 を選択し、 98052 を検索します。 この操作により、WHOIS 郵便番号が検索されます。

WHOIS の国: Intel エクスプローラーの検索バーのドロップダウン メニューから [WHOIS>Country ] を選択し、 米国を検索します。 このアクションにより、WHOIS の国/地域の検索が行われます。

WHOIS 電話: [Intel Explorer 検索バー] ドロップダウン メニューから [WHOIS>Phone ] を選択し、 +1.4258828080 を検索します。 この操作により、WHOIS 電話が検索されます。

WHOIS ネームサーバー: Intel エクスプローラーの検索バーのドロップダウン メニューから WHOIS>Nameserver を選択し、 を検索

ns1-03.azure-dns.comします。 このアクションにより、WHOIS ネームサーバー検索が実行されます。証明書 SHA-1: [Intel Explorer 検索バー] ドロップダウン メニューから [ 証明書>SHA-1 ] を選択し、 35cd04a03ef86664623581cbd56e45ed07729678 を検索します。 この操作により、証明書 SHA-1 検索が実行されます。

証明書のシリアル番号: [Intel Explorer の検索バー] ドロップダウン メニューから [ 証明書>シリアル番号 ] を選択し、 1137354899731266880939192213383415094395905558を検索します。 この操作により、証明書のシリアル番号が検索されます。

証明書発行者の共通名: [Intel Explorer 検索バー] ドロップダウン メニューから [ 証明書>発行者の共通名 ] を選択し、 Microsoft Azure TLS Issuing CA 05 を検索します。 この操作により、証明書発行者の共通名検索が行われます。

証明書発行者の別名: [Intel Explorer 検索バー] ドロップダウン メニューから [ 証明書>発行者の別名 ] を選択し、証明書発行者の別名を検索します。 この操作により、証明書発行者の別名検索が行われます。

証明書サブジェクトの共通名:[Intel Explorer 検索バー] ドロップダウン メニューから [証明書>のサブジェクトの共通名] を選択し、 を検索

*.oneroute.microsoft.comします。 この操作により、証明書サブジェクトの共通名検索が行われます。証明書サブジェクトの別名:Intel エクスプローラーの検索バーのドロップダウン メニューから [証明書>のサブジェクトの別名] を選択し、 を検索

oneroute.microsoft.comします。 この操作により、証明書のサブジェクトの別名検索が行われます。Cookie 名: [Intel Explorer 検索バー] ドロップダウン メニューから [Cookie>名 ] を選択し、 ARRAffinity を検索します。 この操作により、Cookie 名が検索されます。

Cookie ドメイン: [Intel Explorer 検索バー] ドロップダウン メニューから [Cookie>ドメイン ] を選択し、 を検索

portal.fabrikam.comします。 この操作により、Cookie ドメインが検索されます。

ピボット

前の手順で実行した検索の場合、ハイパーリンクを含む成果物があり、ピボットオフして、これらのインジケーターに関連するさらにエンリッチされた結果を検出できます。 自由に自分でピボットを試してください。

検索結果

脅威インテリジェンス検索の結果は、次のセクションにグループ化できます。

主要な分析情報

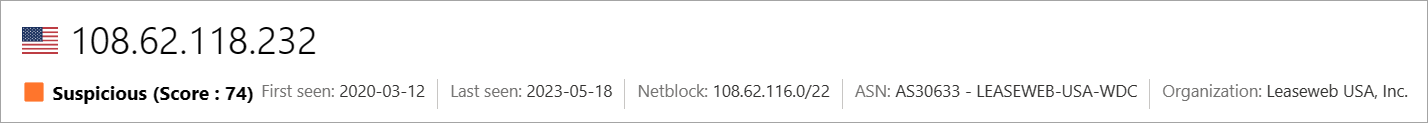

Defender TI は、検索結果ページの上部にある成果物に関する基本的な情報を提供します。 この情報には、成果物の種類に応じて、次のいずれかが含まれる場合があります。

- 国/地域: IP アドレスの横にあるフラグは、成果物の国または地域を示します。これは、その信頼性やセキュリティ体制を判断するのに役立ちます。 前のサンプルスクリーンショットでは、IP アドレスは米国内のインフラストラクチャでホストされています。

- 評判: この例では、IP アドレスに [悪意のある] というタグが付けられます。これは、Defender TI がこの成果物と既知の敵対インフラストラクチャ間の接続を検出したことを示しています。 成果物には、 不審、 中立、または 不明のタグを付けることもできます。

- 最初に見た: このタイムスタンプは、Defender TI が最初に成果物を観察したタイミングを示します。 成果物の有効期間を理解すると、その信頼性を判断するのに役立ちます。

- 最後に見た: このタイムスタンプは、Defender TI が最後に成果物を観察した時刻を示します。 この情報は、成果物がまだアクティブに使用されているかどうかを判断するのに役立ちます。

- IP ブロック: クエリされた IP アドレス成果物を含む IP ブロック。

- レジストラー: 照会されたドメイン成果物の WHOIS レコードに関連付けられているレジストラー。

- 登録: 成果物の WHOIS データ内の登録者の名前。

- Asn: 成果物に関連付けられている自律システム番号 (ASN)。

- Os: 成果物に関連付けられているオペレーティング システム。

- ホスト: 成果物のホスティング プロバイダー。 一部のホスティング プロバイダーは他のホスティング プロバイダーよりも信頼性が高いので、この値は成果物の有効性を示すのに役立ちます。

このセクションでは、成果物またはそれを含むプロジェクトに適用されるタグも示します。 成果物にタグを追加したり、プロジェクトに追加したりすることもできます。 タグの使用の詳細

概要

[ 概要 ] タブには、調査の開始に役立つ広範なデータセットから Defender TI が派生した成果物に関する重要な結果が表示されます。

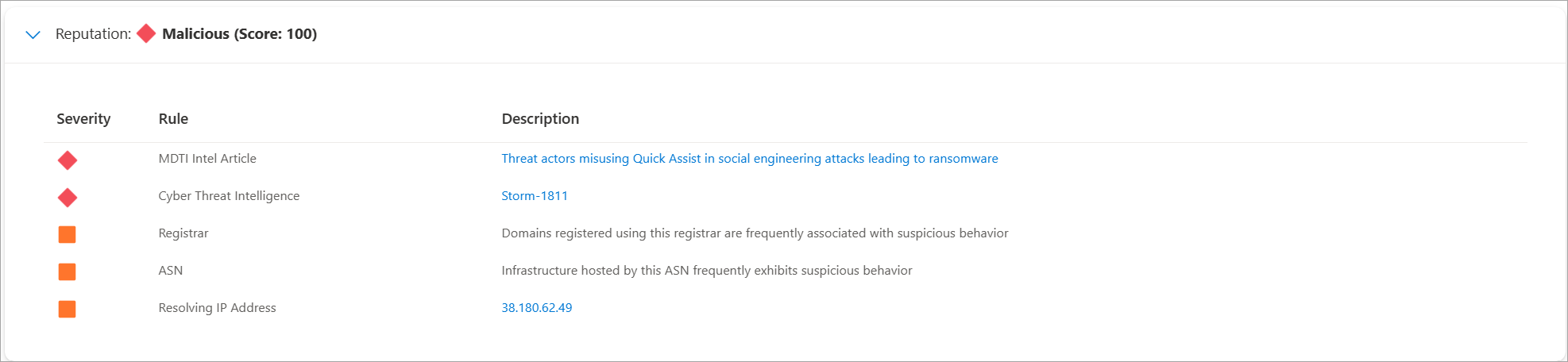

評判: Defender TI は、ホスト、ドメイン、または IP アドレスに対して独自の評判スコアを提供します。 既知のエンティティまたは不明なエンティティの評判を検証するかどうかに関係なく、このスコアは、悪意のあるインフラストラクチャや疑わしいインフラストラクチャとの関係が検出された場合をすばやく理解するのに役立ちます。

Defender TI では、評判スコアが 0 から 100 までの数値として表示されます。 スコアが のエンティティには、疑わしいアクティビティや既知の

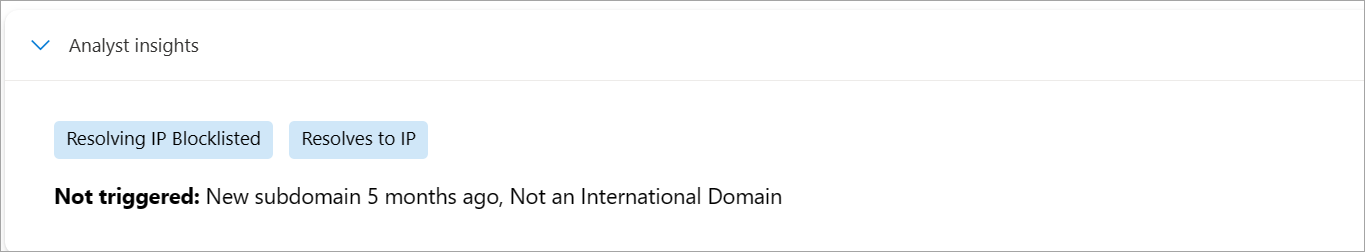

0侵害インジケーター (IOC) との関連付けはありませんが、 の100スコアはエンティティが悪意があることを示します。 Defender TI には、対応する説明と重大度の評価を含む規則の一覧も用意されています。 次の例では、4 つの "重大度の高い" 規則がドメインに適用されます。アナリストの分析情報: このセクションでは、調査の次の手順を決定するのに役立つ成果物に関する簡単な分析情報を提供します。 このセクションでは、成果物に適用される分析情報の一覧を示します。 また、より多くの可視性に適用されない分析情報も一覧表示されます。

次のスクリーンショットでは、IP アドレスがルーティング可能であり、Web サーバーをホストし、過去 5 日以内に開いているポートを持っていることをすぐに確認できます。 さらに、Defender TI にはトリガーされなかったルールが表示されます。これは、調査を開始するときにも同様に役立ちます。

記事: このセクションでは、影響を受ける成果物を最適に調査し、最終的に武装解除する方法に関する分析情報を提供する可能性のある記事を示します。 既知の脅威アクターとそのインフラストラクチャの動作を研究する研究者は、これらの記事を書き、あなたと他のユーザーがorganizationに対するリスクを軽減するのに役立つ重要な調査結果を示しています。

次の例では、検索された IP アドレスは、記事内の結果に関連する IOC として識別されます。

![[概要] タブの記事](media/summarytabarticles.png)

サービス: このセクションでは、IP アドレス成果物で実行されている検出されたサービスの一覧を示します。これは、エンティティの意図された使用方法を理解する際に役立ちます。 悪意のあるインフラストラクチャを調査する場合、この情報は成果物の機能を判断するのに役立ち、この情報に基づいてorganizationをプロアクティブに防御できます。

![[概要] タブのサービス](media/summarytabservices.png)

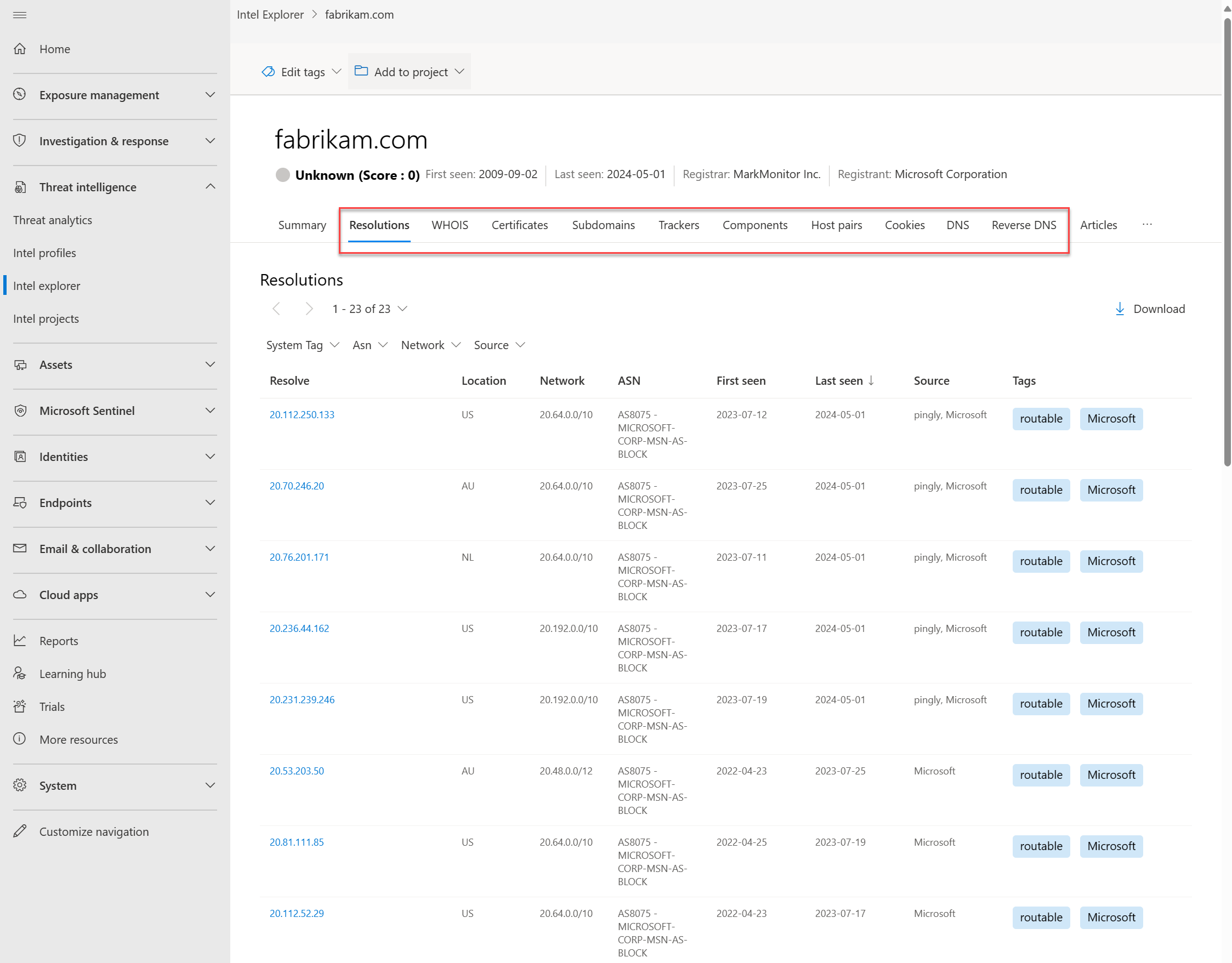

解像 度: 解像度は、世界中に分散されたパッシブ センサーを使用してキャプチャされた個々のドメイン ネーム システム (DNS) レコードです。 これらの値は、ドメインまたは IP アドレスが時間の経過と同時にインフラストラクチャを変更する方法の履歴を示します。 これらは、他のインフラストラクチャを検出し、接続のレベルに基づいてリスクを測定するために使用できます。 解決ごとに、解像度のライフサイクルを示す 最初の表示 タイムスタンプと 最後に表示 されたタイムスタンプを提供します。

![[概要] タブの [ソリューションの再表示]](media/summarytabresolutions.png)

証明 書: データをセキュリティで保護するだけでなく、TLS 証明書は、ユーザーがさまざまなネットワーク インフラストラクチャに接続するための素晴らしい方法です。 TLS 証明書は、パッシブ DNS または WHOIS データが見逃す可能性のある接続を作成する可能性があります。 これは、潜在的な悪意のあるインフラストラクチャを関連付け、アクターの潜在的な運用セキュリティエラーを特定するより多くの方法を意味します。 TLS 証明書ごとに、証明書名、有効期限、サブジェクト共通名、サブジェクト organization名を指定します。

![[概要] タブの [証明書]](media/summarytabcertificates.png)

プロジェクト: Defender TI を使用すると、調査から関心または侵害のインジケーターを整理するためのプロジェクトを作成できます。 また、プロジェクトは、可視性を向上させるために、接続成果物を監視するために作成されます。 プロジェクトには、関連付けられているすべての成果物の一覧と、名前、説明、コラボレーター、監視プロファイルを保持する詳細な履歴が含まれています。

IP アドレス、ドメイン、またはホストを検索し、アクセスできるプロジェクト内にそのインジケーターが一覧表示されている場合は、[ プロジェクト ] タブを選択し、インジケーターに関する詳細なコンテキストを確認するためにプロジェクトの詳細に移動してから、他のデータ セットの詳細を確認できます。

![[概要] タブのプロジェクト](media/summarytabprojects.png)

データ セット

データ セットは、Defender TI によって観察される具体的な接続を詳しく調べるのに役立ちます。 [概要] タブでは、成果物に関する即時コンテキストを提供するためにキーの結果が表示されますが、検索結果に個別のタブとして表示されるさまざまなデータ セットを使用すると、これらの接続をより詳細に調査できます。

返された値のいずれかを選択して、関連するメタデータ間をすばやくピボットし、従来の調査方法で見逃す可能性のある分析情報を明らかにすることができます。

Defender TI では、次のデータ セットを使用できます。

- 解決策

- WHOIS 情報

- TLS/SSL 証明書

- トラッカー

- サブドメイン

- コンポーネント

- ホスト ペア

- Cookie

- サービス

- DNS

- 逆引き DNS

次の手順

詳細については、以下を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示