フェーズ 2: アクセス許可を適切なサイズに変更し、最小特権の原則を自動化する

Microsoft Entra Permissions Management 操作リファレンス ガイドのこのセクションでは、環境内の主な検出結果を修復し、オンデマンドのアクセス許可を使用して Just-In-Time (JIT) アクセスを実装するために実行する必要がある検査とアクションについて説明します。

継続的にアクセス許可を修復し、適切なサイズに変更する

推奨される所有者: 情報セキュリティ運用

修復と監視の責任を決定する

製品を最適に運用するために、Microsoft Entra Permissions Management では、主要な運用タスクとプロセスを継続的に実行する必要があります。 環境を維持するための主要なタスクと所有者を設定します。

| タスク | 所有者 |

|---|---|

| 目標に基づいて PCI を監視および維持する | 情報セキュリティ運用 |

| レポート結果をトリアージおよび調査する | 情報セキュリティ運用 |

| アラートをトリアージおよび調査する | 情報セキュリティ運用 |

| 監査クエリを確認する | セキュリティ保証とセキュリティ監査 |

| 進行状況を追跡および報告する | 情報セキュリティ運用 |

PCI をターゲット レベルまで削減する

組織が定義した PCI のしきい値とポリシーに基づいて、認可システム全体で PCI スコアを下げることが重要です。 検出結果に基づいて行動することで、環境の安全性が高まります。 PCI スコアの低下に最も大きな影響を与える 3 つの検出結果は、スーパー ID、非アクティブ ID、過剰にプロビジョニングされた ID です。

スーパー ID

スーパー ID には、認可システム内で最高の特権アクセス許可が付与されます。 これには、ユーザー、サービス プリンシパル、サーバーレス関数など、人間の ID と人間以外の ID が含まれます。 スーパー ID が多すぎると、過度のリスクが発生し、侵害発生時の爆発半径が増加する可能性があります。

ベスト プラクティス: 認可システムごとにユーザーおよび/またはグループのスーパー ID を 5 つ以下にすることをお勧めします。 少数のスーパー アプリ、サービス プリンシパル、サーバーレス関数、サービス アカウントを使用します。 それらを使用する明確な理由と妥当性を示します。

修復ガイダンス

- インフラストラクチャ管理者など、予想されるスーパー ID には、ck_exclude_from_pci タグと ck_exclude_from_reports タグを使用します。

- ck_exclude_from_pci タグは、認可システムの PCI スコアの計算から ID を削除します

- ck_exclude_from_reports タグはアクセス許可分析レポートから ID を削除するため、ID がスーパー ID として報告されることはありません

- 他のスーパー ID のアクセス許可を適切なサイズに変更して、JIT アクセス モデルを使用する

- Permissions Management の修復ツールを使用して適切なサイズに変更する

- JIT アクセス モデルを実現するためにオンデマンドのアクセス許可を構成する

非アクティブ ID

これらの ID は 90 日間アクションを実行していません。

ベスト プラクティス: 非アクティブ ID のアクセス許可を定期的に適切なサイズに変更します。非アクティブ ID は悪意のあるアクターにとって潜在的な攻撃ベクトルになる可能性があります。

修復ガイダンス

非アクティブ ID を確認して、修復方法を決定します。

- 非アクティブ ID が必要な場合は、ck_exclude_from_reports タグを適用してアクセス許可分析レポートからその ID を削除し、ID が非アクティブ ID として報告されないようにします。

- 環境で非アクティブ ID が必要ない場合は、ID の未使用のアクセス許可を取り消すか、読み取り専用状態を ID に割り当てることをお勧めします。 「高リスクと未使用のタスクへのアクセス権を取り消したり、読み取り専用状態を割り当てたりする」を参照してください。

過剰にプロビジョニングされた ID

過剰にプロビジョニングされた ID、つまり過剰なアクセス許可が付与された ID は、付与されたアクセス許可の多くを使用しません。

ベスト プラクティス: これらの ID のアクセス許可を定期的に適切なサイズに変更し、アクセス許可の偶発的な誤用または悪意のある誤用のリスクを軽減します。 このアクションにより、セキュリティ インシデント中の潜在的な爆発半径が減少します。

修復ガイダンス

最小限の特権を持つ組み込みロールまたは適切なサイズのカスタム ロールを使用して、過剰にプロビジョニングされた ID を修復します。

Note

カスタム ロールの上限に注意してください。 組織がカスタム ロールの上限に近づいている場合は、最小限の特権を持つ組み込みロールを使用するアプローチをお勧めします。

最小限の特権を持つ組み込みロールについては、Microsoft Entra Permissions Management を使用して ID が使用するアクセス許可を特定し、その使用量に合った組み込みロールを割り当てることをお勧めします。

適切なサイズのカスタム ロールについては、チームまたはグループごとに過剰にプロビジョニングされた ID を修復することをお勧めします。

適切なサイズのアクセス許可を必要とするチームまたはグループを特定します。 たとえば、Web サービスの管理者や開発者がそれに相当します。

チームが現在使用しているものに基づいて、新しい適切なサイズのロールを作成します。

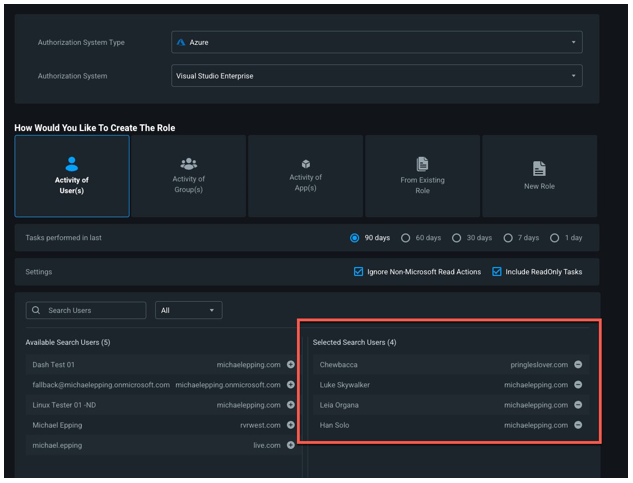

[修復]>[ロール/ポリシー]>[ロール/ポリシーの作成] に移動します。

チームまたはグループからユーザーを選択します。

[次へ] をクリックし、[選択したタスク] で、新しいロールのアクセス許可を検証します。 これらは、選択したユーザー/グループの過去のアクティビティに基づいて自動入力されます。

![[アクション] タブの [選択したタスク] のスクリーンショット。](media/permissions-manage-ops-guide/selected-tasks.png)

必要に応じて、チームのアクセス許可を追加します。

新しいロール/ポリシーを作成します。

現在のチームのアクセス許可を取り消します。

チーム メンバーに適切なサイズのロール/ポリシーを割り当てます。

Note

サービス プリンシパルやコンピューター アカウントなど、人間以外の ID を適切なサイズに変更することから始めることをお勧めします。 人間以外の ID のアクティビティは日常的に変化する可能性が低く、適切なサイズに変更することによって引き起こされる潜在的なサービス中断のリスクが高くありません。

Microsoft Entra Permissions Management で利用できる修復ツールの詳細については、次を参照してください。

- ロールまたはポリシーを作成する

- ロール/ポリシーを複製する

- ロール/ポリシーを変更する

- ロール/ポリシーを削除する

- AWS ID のポリシーをアタッチおよびデタッチする

- Microsoft Azure と GCP ID に対してロールとタスクを追加および削除する

- 高リスクと未使用のタスクへのアクセス権を取り消したり、Azure と GCP ID に対して読み取り専用状態を割り当てたりする

進行状況を追跡し、成功を測定する

組織の目標を達成するために、進行状況を追跡および報告するプロセスを有効にします。 組み込み Microsoft Entra Permissions Management ツールには次のものが含まれます。

- PCI 履歴レポート: 認可システムとフォルダーの PCI スコアが時間の経過とともにどのように変化するかの詳細な概要を定期的に受け取ります。 組織がどの程度 PCI 目標を達成し、維持しているかを測定します。 主要な関係者に対して定期的な PCI 履歴レポートをスケジュールすることをお勧めします。 レポートの頻度が社内の進行状況レビューと一致していることを確認します。

- アクセス許可分析レポート: 修復の進行状況を測定し、主要な関係者にレポートが送信されるようにスケジュールしたり、認可システムのレポートの PDF バージョンを定期的にエクスポートしたりします。 こうすることで、組織は時間の経過に伴う修復の進行状況を測定できます。 たとえば、このアプローチでは、毎週クリーンアップされる非アクティブ ID の数と、それが PCI スコアに与えた影響を確認できます。

- Permissions Management ダッシュボード: 認可システムとその PCI スコアの概要を把握します。 [最も高い PCI の変化リスト] セクションを使用して PCI スコア別に認可システムを並べ替えて、修復アクティビティに優先順位を付けます。 また、過去 7 日間の [PCI の変化] を見て、どの認可システムの進捗が最も進んでいるか、どの認可システムにさらなる検討が必要かを確認します。 [PCI ヒート マップ] セクションで認可システムを選択し、その認可システムの PCI トレンド グラフにアクセスします。 90 日間で PCI がどのように変化するかに注目してください。

オンデマンドのアクセス許可を運用可能にする

推奨される所有者: 情報セキュリティ アーキテクチャ

オンデマンドのアクセス許可は、組織が必要に応じて期限付きのアクセス許可をユーザーに付与できるようにすることで、JIT と Just-Enough-Access の全体像を完成させます。

オンデマンドのアクセス許可を運用可能にするには、環境にオンデマンドのアクセス許可を実装するための明確に定義されたプロセスを作成して維持します。 次の表は、タスクと推奨される所有者の概要を示しています。

| タスク | 推奨される所有者 |

|---|---|

| どの認可システムをオンデマンドのアクセス許可で使用するかを決定する | 情報セキュリティアーキテクチャ |

| オンデマンドのアクセス許可モデルに新しい認可システムをオンボードするための管理プロセスを定義します。 承認者と申請者を選択してトレーニングし、アクセス許可を委任します。 詳細については、次のセクションを参照してください。 | 情報セキュリティアーキテクチャ |

| 初期ユーザーのアクセス許可の割り当てに関する標準運用モデルの手順と、アドホックなアクセス許可の要求プロセスを更新する | 情報セキュリティアーキテクチャ |

承認者を決定する

承認者は、オンデマンドのアクセス許可要求をレビューするとともに、要求を承認または拒否する権限を持ちます。 オンデマンドのアクセス許可で使用する認可システムの承認者を選択します。 認可システムごとに少なくとも 2 人の承認者を選択することをお勧めします。

承認者用の Microsoft Entra セキュリティ グループを作成する

アクセス許可を委任するために、IAM チームは承認者にマップする Microsoft Entra セキュリティ グループを作成します。 所有権と責任を共有する承認者が同じセキュリティ グループに属していることを確認します。

グループの PIM を使用することをお勧めします。 これにより、オンデマンドのアクセス許可要求を承認または拒否するための承認者のアクセス許可への JIT アクセスが提供されます。

Microsoft Entra ID セキュリティ グループの作成については、「グループとグループ メンバーシップの管理」を参照してください。

承認者にアクセス許可を割り当てる

Microsoft Entra セキュリティ グループが作成された後、Permissions Management 管理者は、Permissions Management での承認者のアクセス許可をセキュリティ グループに付与します。 担当する認可システムに対する承認者のアクセス許可がセキュリティ グループに付与されていることを確認してください。 「Microsoft Entra Permissions Management ロールとアクセス許可レベルの詳細情報」をご確認ください。

申請者管理者セキュリティ グループを決定して作成する

環境内の ID に代わってオンデマンドのアクセス許可の要求を作成する申請者管理者を少なくとも 2 人指定します。 たとえば、マシン ID がその ID に相当します。 これらの要求者管理者用の Microsoft Entra ID セキュリティ グループを作成します。

グループの PIM を使用することをお勧めします。 これにより、他のユーザーに代わってオンデマンドのアクセス許可の要求を行うために必要な申請者アクセス許可への JIT アクセスが提供されます。

Microsoft Entra ID セキュリティ グループの作成については、「グループとグループ メンバーシップの管理」を参照してください。

ユーザーがオンデマンドのアクセス許可を要求できるようにする

Permissions Management 管理者は、各認可システムの申請者管理者セキュリティ グループに申請者 ID を追加します。 申請者 ID を追加すると、その申請者は、アクセス許可を持つ任意の認可システムに対してオンデマンドのアクセス許可の要求を行えるようになります。 申請者管理者セキュリティ グループのメンバーは、指定された認可システムの ID に代わってアクセス許可を要求できます。 「Microsoft Entra Permissions Management ロールとアクセス許可レベルの詳細情報」をご確認ください。

オンデマンドのアクセス許可の組織ポリシーを決定する

組織のニーズに合わせてオンデマンドのアクセス許可の設定を構成できます。 次のポリシーを確立することをお勧めします。

- ユーザーが要求できるロールとポリシー: ロールとポリシーのフィルターを使用して、ユーザーが要求できるものを指定します。 資格のないユーザーが、サブスクリプションの所有者などのリスクが高く、特権が高いロールを要求できないようにします。

- 要求の期間制限: オンデマンドのアクセス許可を介して取得したアクセス許可の最大許容期間を指定します。 ユーザーがアクセス許可を要求して取得する方法に合った期間制限について合意します。

- ワンタイム パスコード (OTP) ポリシー: 申請者が要求を作成する際に電子メール OTP を要求できます。 さらに、承認者が要求を承認または拒否する際に電子メール OTP を要求することもできます。 これらの構成を一方のシナリオまたは両方のシナリオに使用します。

- AWS の自動承認: AWS のオンデマンドのアクセス許可のオプションとして、特定のポリシー要求が自動承認されるように構成できます。 たとえば、一般的な低リスクのポリシーを自動承認リストに追加して、申請者と承認者の時間を節約できます。

「要求と自動承認の設定の選択」を参照してください。

組織のカスタム ロール/ポリシー テンプレートを作成する

Microsoft Entra Permissions Management では、ロール/ポリシー テンプレートは、オンデマンドのアクセス許可用に作成できるアクセス許可セットです。 環境で実行される一般的なアクションにマップするテンプレートを作成します。 そうすれば、ユーザーは、個々のアクセス許可を頻繁に選択する代わりに、アクセス許可セットを要求するテンプレートを使用できるようになります。

たとえば、仮想マシン (VM) の作成が一般的なタスクであれば、必要なアクセス許可を持つ VM のテンプレートを作成します。 ユーザーは、タスクに必要なすべてのアクセス許可を知っていたり、手動で選択したりする必要はありません。

ロール/ポリシー テンプレートの作成方法については、「修復ダッシュボードでロール/ポリシーおよびアクセス許可の要求を表示する」を参照してください。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示